Hasła nie wymagają wyjaśnień. Jeśli tu jesteś, musiałeś przejść przez wprowadzanieużyty identyfikator i hasłokiedyś w przeszłości. To może być hasło do twojego konta użytkownikalub cokolwiek innego. Zapamiętywanie haseł nie jest przytłaczające dla większości użytkowników obeznanych z technologią, ale nie można zaprzeczyć, że jest to dodatkowy ból głowy. To głównieponieważ hasła są najprostszą formą bezpieczeństwa, o jakiej można pomyśleć. Mimo że jest to najprostsza forma bezpieczeństwa, to nadal jest to wielka sprawa dla seniorów wokół nas, którzy ostatnio przyjęli technologię.

Na początku ery komputerów, kiedy klawiatura była jedynym znaczącym urządzeniem wejściowym, hasła wydawały się rewolucyjnym sposobem zapewnienia prywatności. Nawet dzisiajnajprostszy komputer będzie miał klawiaturę do wysyłania danych wejściowych i myszkę do wskazywania elementów na ekranie. To powiedziawszy, aby zapewnić prywatność, hasło lub kod PIN to jedyne rozwiązanie bezpieczeństwa, które pasuje do wszystkich rozmiarów. Ale z wygodą hasła mają swojeograniczenia. Omówię kilka z nich później w tym artykule. Ale porozmawiajmy trochę ouwierzytelnianie bez hasła.

Uwierzytelnianie bez hasła w skrócie

Już sama nazwa wskazuje na to, że tak. Uwierzytelnianie odnosi się do udowodnienia, że jesteś autentyczną osobą, aby uzyskać dostęp do witryny, portalu lub podobnej usługi. Tak więc, jeśli udowodnisz swoją tożsamość za pomocą czegoś innego niż hasło, jest to przykład uwierzytelniania bez hasła.

Jednak od czasu, gdy pojawiły się komputery i systemy bezpieczeństwa, hasło stało się jedną z najbardziej niezawodnych metod zapewnienia prywatności, a nawet niektóre zaawansowane systemy nadal korzystają z dodatkowego uwierzytelniania dopiero po podaniu hasła.Co więc jest nie tak z tradycyjnymi hasłami?? Zanim przejdę do kilku przykładów uwierzytelniania bez hasła, omówięograniczenia i wyzwania oraz działania gigantów technologicznych.

Problem z hasłami

Zacznijmy od tego, dlaczego potrzebujemy uwierzytelniania bezhasłowego i jakie problemy wiążą się z tradycyjnymi hasłami.

Problemy z zapamiętywaniem

Niezależnie od wszystkiego, eksperci ds. bezpieczeństwa zalecają ustawienie złożonych, ale unikalnych haseł dla wszystkich portali internetowych. To po prostu zapewnia, że inne witryny będą bezpieczne przed atakami, jeśli Twoje hasło zostanie ujawnione w wyniku naruszenia danych. Jednak w przypadku użytkowników rejestrujących się w nowych portalach i wyprzedzających samochody na autostradzie może to stać się wyzwaniemzapamiętywać hasła. Dla użytkowników obeznanych z technologią, takich jak my, możemy stworzyć logikę zapamiętywania haseł, co również wiąże się z ryzykiem. Pomyśl o innych, którzy muszą kliknąć ?Zapomniałeś hasła?przycisk łącza za każdym razem, gdy muszą się zalogować.

Zagrożenia bezpieczeństwa

Mimo że hasła są prywatnym zestawem znaków używanych do uwierzytelniania, nie można zaprzeczyć, że można je odgadnąć. Dane mówią, że większość ludzi używa haseł takich jak 12345, pass@1234 lub podobnych łatwych kombinacji. Chociaż są łatwe do zapamiętania, można je również łatwo odgadnąć. Stwarza to poważne zagrożenia dla bezpieczeństwa i poniża całą koncepcję haseł.

Ataki phishingowe i keyloggery

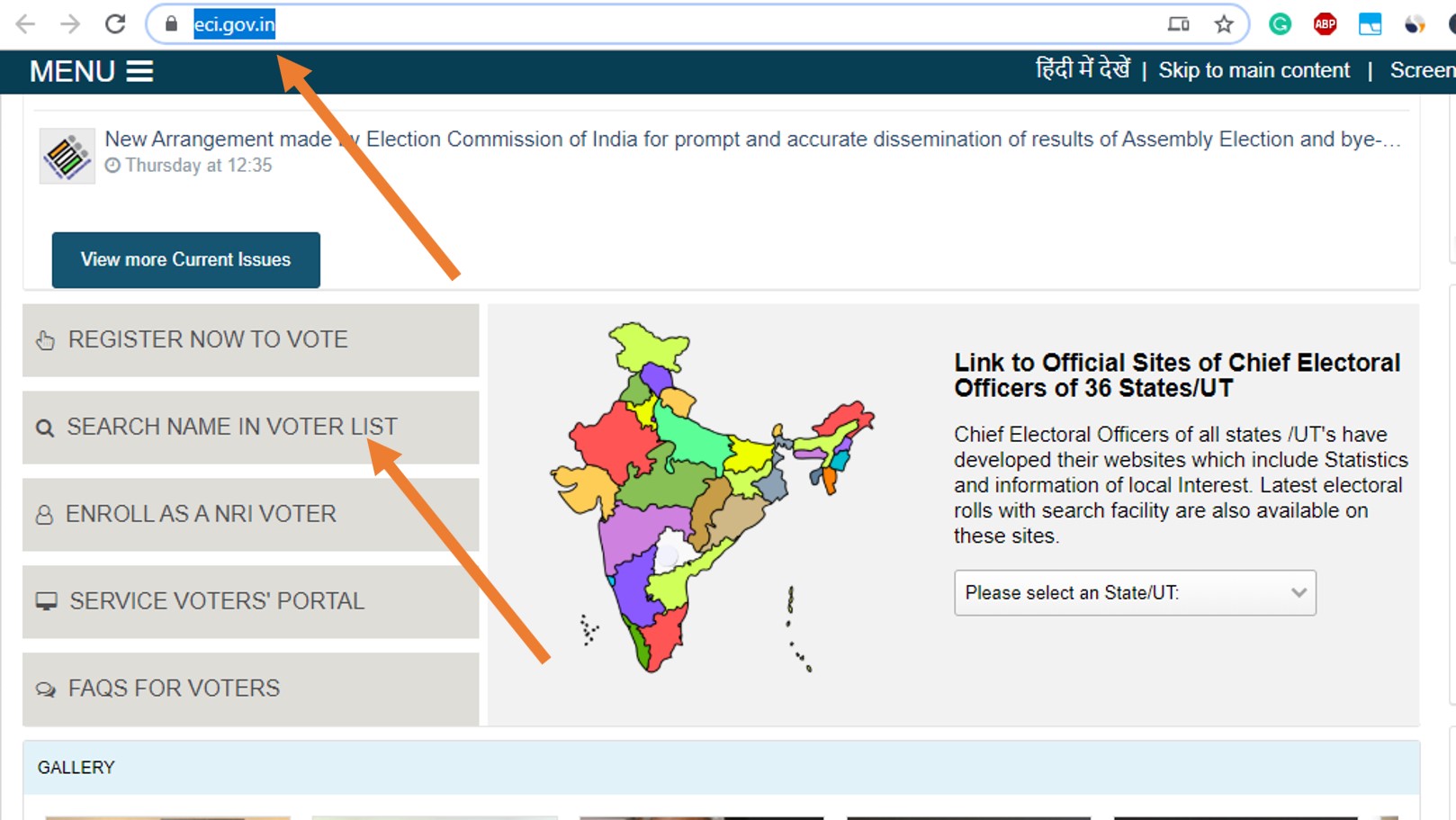

Jeśli widzisz witrynę internetową lub portal internetowy, który wygląda podobnie do tego, z którego korzystasz na co dzień, ale coś jest nie tak,sprawdź ponownie adres URL, ponieważ może to być witryna phishingowa, która może wyłudzić Twoje dane uwierzytelniające. Nawet jeśli wszystko jest takie samo, dokładne sprawdzenie adresu URL musi być niezbędne. Ataki phishingowe mogą ukraść Twoje hasła, bez względu na to, jak trudne jest ich zapamiętanie lub odgadnięcie. Możesz później zostać przekierowany i zalogowany do oryginalnej witryny bezznając swoje hasło. Teraz będzie się sprzedawać jak świeże bułeczki w dark webie.

Jeśli zalogujesz się do witryny internetowej, korzystając z komputera innej osoby, istnieje ryzyko, że keylogger zarejestruje Twoje naciśnięcia klawiszy, w tym:Twoje hasło. Wirtualne klawiatury mogą ograniczyć keyloggery, ale ukryte narzędzie do nagrywania ekranu może załatwić sprawę. Większość ludzi nie zdaje sobie sprawy z istnienia wirtualnych klawiatur, częściowo dlatego, że naciśnięcie klawiszy w celu wprowadzenia hasła jest wygodniejsze.

Tak więc, istnieją pewne poważne problemy z hasłami. Jednak większość z nich można rozwiązać innymi sposobami.

Opcje uwierzytelniania bez hasła

Już omawiałem, dlaczego tradycyjne hasła są tak powszechne i wygodne. Możesz uwierzytelnić się na swoim ulubionym portalu internetowym lub uzyskać dostęp do sieci z dowolnego urządzenia, ponieważ do wprowadzenia hasła potrzebujesz klawiatury. Przyjrzyjmy się innym rozwiązaniom.

Korzystanie z haseł jednorazowych

Obecnie większość stron internetowych oferuje uwierzytelnianie wieloskładnikowe, w którym użytkownik musi wprowadzić jednorazowe hasło wysłane SMS-em lub e-mailem po wpisaniu hasła. Możliwe jest usunięcie haseł i używanie tylko OTP do celów logowania. Jednak próby logowania mogą się nie powieść w odległych obszarach o słabej łączności.

Rozwiązaniem może być użycie aplikacji takich jak Authenticator, które generują OTP oparte na czasie lub TOTP, które będą działać niezależnie od tego, czy jesteś połączony. Jeśli myślisz, że zawsze musisz mieć przy sobie telefon, aby się zalogować, jeśli używasz uwierzytelniania opartego na TOTP, to się mylisz. Podobne aplikacje i rozszerzenia przeglądarki są również dostępne, a ten sam OTP możesz uzyskać w wielu aplikacjach poprzez odpowiednią konfigurację.

Hasła jednorazowe przesyłane SMS-em lub e-mailem można również stosować w połączeniu z hasłami TOTP, aby zapewnić bezpieczniejsze logowanie bez konieczności uwierzytelniania za pomocą hasła.

Biometria

Hasła można odgadnąć, a hasła jednorazowe mogą zostać skradzione, jeśli nie jesteś ich świadomy, ale trudno jest ukraść dane biometryczne, ponieważ są one w większości przypadkówpoza Twoją kontrolą i może prowadzić do unikalnego uwierzytelnienia. Używając odcisku palca, obrazu tęczówki, głosu i twarzy do uwierzytelnienia,Nigdy nie będziesz musiał wpisywać haseł, a rejestracja i logowanie do dowolnej liczby usług przebiegną bezproblemowo, bez przeciążenia pamięci i niemal natychmiast, albo przynajmniej szybciej niż w przypadku wpisywania haseł lub kodów PIN.

Podczas gdy większość laptopów i niedrogich smartfonów jest obecnie wyposażona w czujniki linii papilarnych, firmy technologiczne mogą to przyjąć i uczynić uwierzytelnianie odciskiem palca standardem. Jednak jeśli używane są inne dane biometryczne, wymagany będzie specjalistyczny sprzęt i oprogramowanie, a zapisywanie obrazów będzie wymagało dodatkowej przestrzeni, co może ograniczyć większość małych firm w dostosowywaniu się do innych trybów biometrii.

Klucze i tokeny bezpieczeństwa fizycznego

Co jeśli mógłbyś nosić swoje hasła przy sobie tak jak nosisz klucze do drzwi? Tak, jest to możliwe, a większość usług internetowych, takich jak Google, pozwala na skonfigurowanie fizycznego zabezpieczenia, którego możesz użyć do zalogowania się na swoje konto. Powinieneś jednak uważać na swoje fizyczne klucze z powodów, których nie muszę wyjaśniać.

Magiczne Linki

Po zalogowaniu użytkownicy otrzymają pocztą elektroniczną lub SMS-em magiczny link, który przeniesie ich na stronę, na której użytkownik zostanie poproszony o podanie danych uwierzytelniających.Na przykład, kiedylogując się, użytkownik zobaczy numer, a ten sam numer musi zostać wprowadzony na stronie docelowej magicznego linku, aby się uwierzytelnić. Jednak, podobnie jak w przypadku OTP, użytkownik musi znajdować się w środowisku połączonym, ponieważ musi otrzymać link za pośrednictwem wiadomości SMS lub e-mail przed kontynuowaniem procesu logowania.

Biometria urządzenia

W przypadku biometrii opartej na urządzeniach użytkownik musi uzyskać dostęp do portalu z określonego urządzenia lub przynajmniej mieć dostęp do określonegourządzenie do logowania. Ale w tej erze, kiedy użytkownicy tak często zmieniają swoje smartfony i laptopy, mogą mieć trudności z pozbyciem się starych urządzeń, aby zacząć korzystać z nowych. Logowanie może być poważnym problemem, nawet jeśli urządzenie zostanie skradzione. Oto kilka rozwiązań, jeśli świat chce zrezygnować z haseł.

Jednak przejście na technologię bezhasłową nie będzie pozbawione wyzwań. Niektóre z nich muszą zostać rozwiązane, zanim przejście na technologię bezhasłową stanie się płynne.

Wyzwania wdrożeniowe

Nie oznacza to, że nie ma wyzwań w implementacji uwierzytelniania bez hasła. Oto kilka

Wyzwania wdrożeniowe

Świetnie jest zbadać opcje. Jednak dla deweloperów może być równie trudne wdrożenie lub zintegrowanie nowego systemu z istniejącym. Biorąc pod uwagę elementy wewnętrzne, niektóre systemy będą wymagały gruntownego remontu, aby zintegrować i wymusić narzędzia uwierzytelniania bez hasła na wielu urządzeniach.Na przykład,komputer musi mieć czujnik odcisków palców lub kamerę internetową do rejestrowania i skanowania odcisków palców i twarzy, zanim będziesz mógł uzyskać dostęp do systemu. Może to być problem dla komputerów, które działają na minimalnej liczbie urządzeń peryferyjnych.

Użytkownicy mogą mieć z tym trudności.

Jak właśnie wspomniałem, potrzeba nowego sprzętu lub zmiany w codziennej metodzie logowaniamoże wpłynąć na produktywność użytkowników, a oni mogą uznać ją za regresywną. Tak więc akceptacja użytkowników jest czymś, co będzie prawdziwym wyzwaniem, ponieważ nie tylko firmy muszą inwestować w technologię. Mimo toUżytkownicy również muszą inwestować w nowy sprzęt, co dla większości może wydawać się niepotrzebną inwestycją.

Nie oznacza to jednak, że drzwi do technologii bezhasłowej są zamknięte na zawsze. Wdrażanie technologii bezhasłowej powinno być stopniowe, a całkowite przejęcie może zająć dekadę.

Większość gigantów technologicznych próbuje wdrożyć różne metody uwierzytelniania bez hasła jako dodatkowy czynnik oprócz stosowania haseł, najprawdopodobniej w celu sprawdzenia, jak dobrzeużytkownicy się do tego dostosowują. Jednak firmy muszą wypróbować inne fajne sposoby uwierzytelniania i pozwolić hasłom spać spokojnie w podręcznikach historii, pozwalając nowemu pokoleniu poznać dawne, dobre czasy.

To tyle na temat technologii bezhasłowej. Masz coś do powiedzenia? Możesz to skomentować poniżej.