Uwierzytelnianie wieloskładnikowe (MFA) to bezpieczna technika stosowana w systemach informatycznych i kontach internetowych. Umożliwia użytkownikom dostęp do swoich kont dopiero po prawidłowym zweryfikowaniu ich tożsamości poprzez kombinację dwóch lub więcej czynników, zamiast korzystać wyłącznie z identyfikacji jednoczynnikowej (jak hasła). Brakuje w nim skomplikowanych systemów używanych przez usługę MFA w celu zwiększenia ochrony, dzięki czemu usługa MFA jest bardziej wydajna i bezpieczna.

Pomoc makrofinansowa jest w dużym stopniu zależna od trzech głównych kategorii czynników, często określanych jako:

- Coś, co wiesz

- Coś, co masz

- Coś, czym jesteś

Aby zrozumieć więcej, przyjrzyjmy się bliżej tym czynnikom, podkreślając ich rolę w zwiększaniu bezpieczeństwa.

1. Coś, co wiesz (czynnik wiedzy)

Jest to najbardziej podstawowa i powszechnie stosowana autoryzacja (uwierzytelnianie) czynnik. Obejmuje coś, co użytkownik powinien wiedzieć, na przykład informacje przechowywane w jego pamięci. Tym samym użytkownicy znają już konkretny ciąg znaków lub słowo, które muszą podać podczas logowania lub uzyskiwania dostępu do systemu.

Przykłady:

- Hasła: Losowa kombinacja znaków, cyfr i symboli, z którymi powinien zapoznać się wyłącznie użytkownik.

- PIN-y (osobiste numery identyfikacyjne):Są to krótkie kody numeryczne służące do identyfikacji i uwierzytelniania użytkowników.

- Pytania zabezpieczające:Mogą one obejmować odpowiedzi na pytania osobiste, takie jak „Jakie jest nazwisko panieńskie Twojej matki?”

Zalety:

- Opłacalne:Nie jest potrzebne żadne dodatkowe oprogramowanie ani sprzęt.

- Łatwość użycia: Czynniki te są łatwe w użyciu dla użytkowników, ponieważ zapamiętują je na pamięć lub zapisują.

Wady:

- Podatność na ataki:

- Wyłudzanie informacji: osoby atakujące oszukują użytkownika, aby podał parafrazę lub odpowiedź na pytanie zabezpieczające.

- Brutalna siła: Zautomatyzowany system próbuje odgadnąć hasła.

- Inżynieria społeczna: Nakłonienie ludzi do podawania prywatnych danych bez ich wiedzy.

- Słabe strony hasła:Wielu konsumentów ma tendencję do używania słabych lub obraźliwych haseł, co ułatwia ich złamanie.

2. Coś, co posiadasz (czynnik posiadania)

Czynnik ten obejmuje elementy cyfrowe lub fizyczne należące do użytkownika. Innymi słowy, użytkownik musi posiadać wiele elementów umożliwiających jego identyfikację.

Przykłady:

- Hasło jednorazowe:Można je wysyłać za pośrednictwem usługi krótkich wiadomości tekstowych, poczty elektronicznej lub za pośrednictwem modułu uwierzytelniającego.

- Tokeny bezpieczeństwa:Niestandardowe komponenty elektroniczne zapewniające użytkownikom hasła jednorazowe.

- Karty inteligentne:Regularnie używane karty z wbudowanym chipem ułatwiającym proces uwierzytelniania.

- Telefony komórkowe:Służy do wyświetlania powiadomień push lub skanowania kodów QR w celu uwierzytelnienia.

Zalety:

Fizyczne posiadanie zwiększa bezpieczeństwo, utrudniając hakerom kopiowanie. Na przykład smartfony i aplikacje uwierzytelniające są łatwo dostępne dla użytkowników.

Wady:

Urządzenia lub tokeny mogą zostać zagubione lub skradzione, blokując użytkownikowi dostęp do konta na jakiś czas, jeśli nie zostanie ustalone trwałe rozwiązanie. Użytkownicy mogą również potrzebować nosić przy sobie dodatkowe urządzenia lub polegać na swoich smartfonach.

3. Coś, czym jesteś (czynnik nieodłączności)

Czynnik ten jest powiązany z cechami fizjologicznymi lub behawioralnymi jednostki za pomocą systemu. W przeciwieństwie do większości cech, trudno je sfałszować.

Aby to zrozumieć, rozważmy następujące przykłady:

- System uwierzytelniania biometrycznegoco obejmuje:

- Różnymetody skanowania linii papilarnychsą powszechnie stosowane w telefonach komórkowych, systemach kontroli dostępu itp.

- Rozpoznawanie twarzy:IdentyfikacjaAużytkownika z zestawu rysów twarzy.

- Skanowanie tęczówki lub siatkówki:Unikalny wzór, który jest dostępny w naszych oczach i wykorzystywany przez system bezpieczeństwapotwierdzać tożsamość użytkowników i umożliwiać im dostęp do konta lub innego systemu.

- Rozpoznawanie głosu:Weryfikacja identyfikacji użytkownika na podstawie próbki głosu lub wzorca jego głosu.

- Biometria behawioralna: Idzie o poziom głębiej, jeśli chodzi o wzorce pisania, analizę chodu i inne cechy behawioralne.

Teraz,mówiącZalety,oto niektóre korzyści wynikające ze stosowania współczynnika inherencji.

- Wysoki poziom bezpieczeństwa: Przede wszystkim dane biometryczne są zwykle bardzo bezpieczne ze względu na wyjątkowość, jaką posiada każda osoba, co czyni je prawie niemożliwymi do odtworzenia.

- Kolejną zaletą jest po prostuwygoda,ponieważ nie ma potrzeby zapamiętywania haseł ani nawet noszenia dodatkowych urządzeń.

Przeciwnie,jednak systemy te mają kilka godnych uwagiwady:

- Koszt jest ogromnym czynnikiem w przypadku zaawansowanych systemów biometrycznych, które mogą wymagać drogiego sprzętu.

- Ponadto obawy dotyczące prywatności pojawiają się zwykle w związku z samą ilością przechowywanych i przetwarzanych danych biometrycznych, co może prowadzić do nadużyć i naruszeń danych.

- Częstym problemem są fałszywe pozytywne/negatywne wyniki, polegające na tym, że prawowici użytkownicy nie są rozpoznawani, a osoby nieupoważnione są błędnie uwierzytelniane.

Dlaczego te czynniki są łączone?

Każdy z tych czynników ma swoje mocne i słabe strony. Jednak dzięki połączeniu dwóch lub więcej czynników MFA tworzy solidny system, w którym ryzyko nieautoryzowanego dostępu jest znacznie obniżone.

jakoprzykład, rozważ kombinację hasła (coś, co znasz) i hasło jednorazowe wysłane na smartfon użytkownika (coś, co masz), co znacznie zwiększa ochronę. Na koniec dodanie rozpoznawania odcisków palców (coś czym jesteś) dodatkowo zwiększa bezpieczeństwo i znacząco poprawia ochronę.

W MFA wszystkie składniki muszą być obecne, tznatakujący nie mogą uzyskać dostęputylko z jednym czynnikiem, ponieważ pozostałe, takie jak hasła, są nadal chronione.

MSZ w realnym świecie

- Bankowość internetowa:Użytkownicy potrzebują hasła i kodu z hasła jednorazowego przesłanego na ich telefon.

- Systemy Korporacyjne: Użytkownicy logują się za pomocą kont chronionych hasłem i uwierzytelniają się za pomocą kart inteligentnych lub danych biometrycznych.

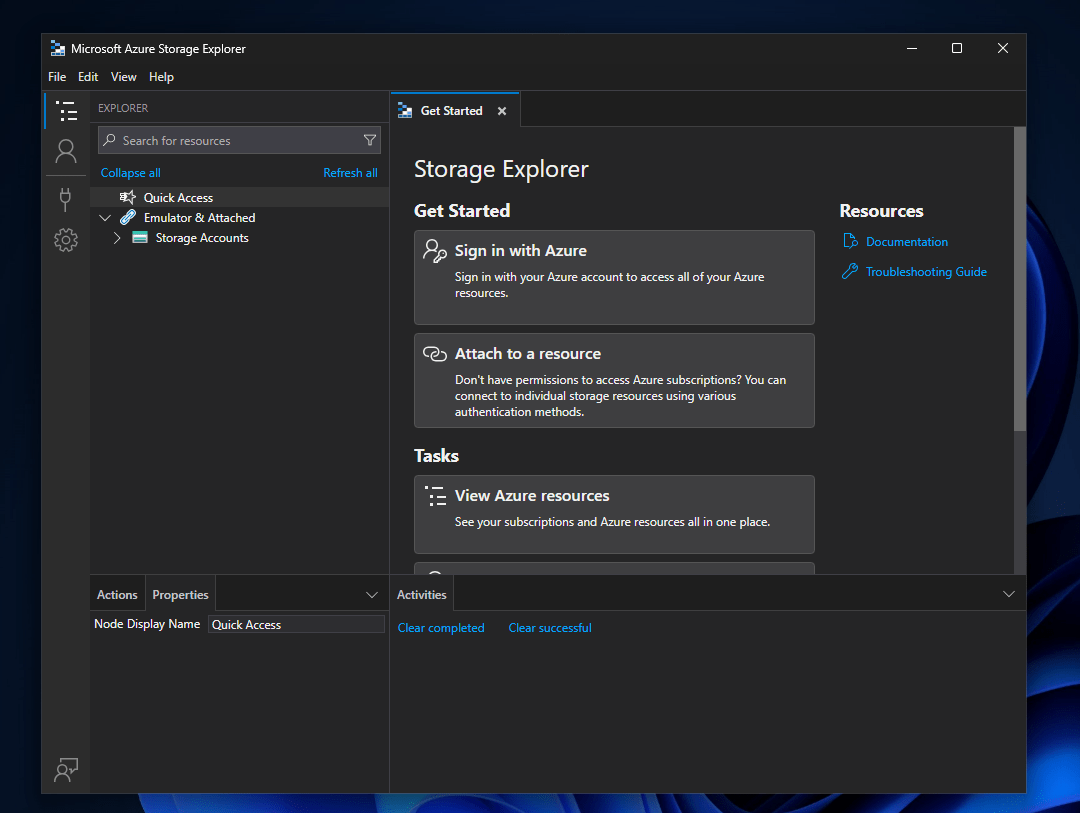

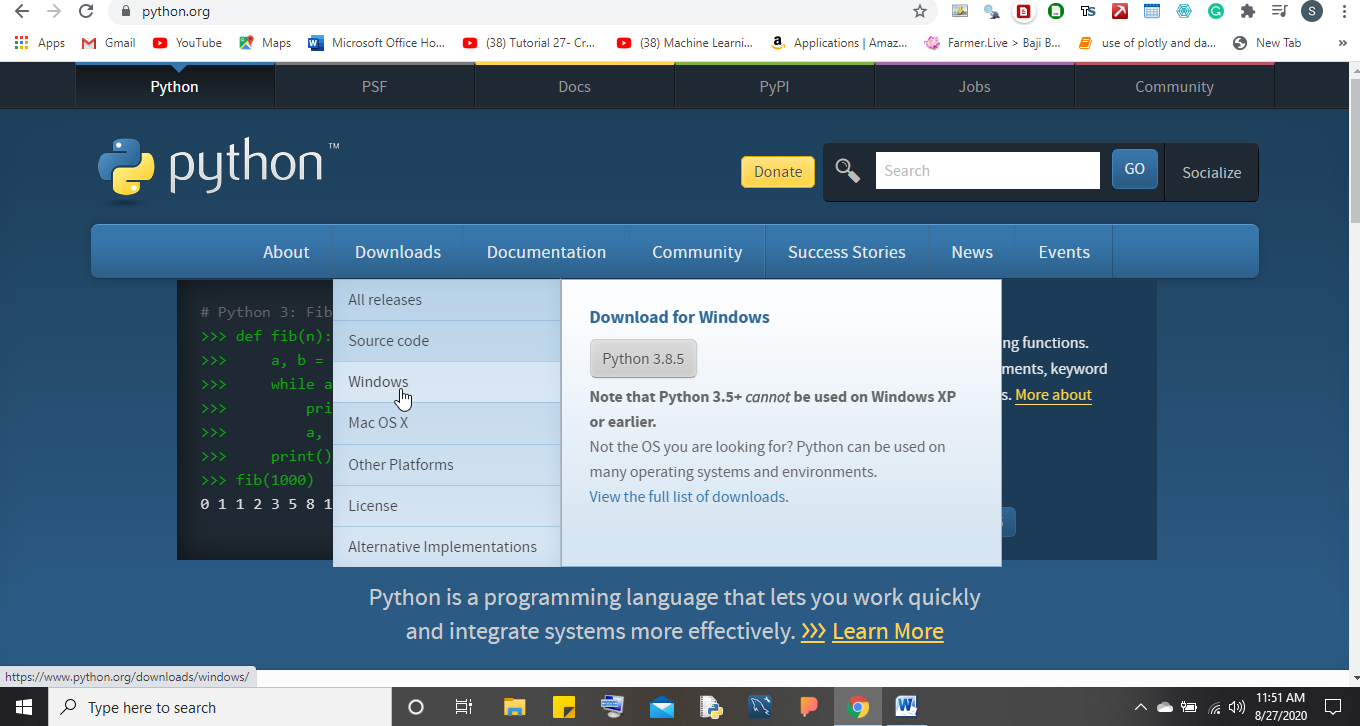

- Usługi w chmurze:Google, Microsoft i inne firmy używają aplikacji uwierzytelniających lub tokenów sprzętowych do świadczenia usług MFA.

- Media społecznościowe:Facebook, Instagram i podobne sieci obsługują kody oparte na wiadomościach SMS i aplikacje uwierzytelniające, aby umożliwić usługę MFA.

Korzyści z uwierzytelniania wieloskładnikowego

- Zwiększone bezpieczeństwo: Korzystanie z usługi MFA nie tylko utrudnia hakerom atak, ale także minimalizuje ryzyko naruszenia danych i nieautoryzowanego dostępu.

- Zgodność: Spełnia wymogi regulacyjne dotyczące ochrony danych w branżach takich jak opieka zdrowotna i finanse.

- Zaufanie użytkownika: Firmy lub organizacje korzystające z usługi MFA mogą zdobyć zaufanie użytkowników, zapewniając dobrą ochronę kont i wrażliwych danych.

Wniosek

Oto trzy czynniki uwierzytelniania wieloskładnikowego:coś, co znasz,coś, co masz, Icoś czym jesteś— które wspólnie mogą stworzyć bezpieczny i niezawodny proces uwierzytelniania. Organizacje i osoby prywatne mogą uniknąć szerokiej gamy cyberataków, aby chronić swoje dane i konta. Dlatego niezależnie od tego, czy zabezpieczasz konto osobiste, czy sieć firmową, usługa MFA stanowi niezbędną warstwę ochrony w dzisiejszym cyfrowym świecie.