Rzeczy, które musisz wiedzieć o Pentestingu: Testy penetracyjne, zwane często narzędziami PenTesting, to podstawowe aplikacje narzędziowe przydatne w każdej pracy etycznego hakera. Aby było jasne, że nie promujemy żadnych przestępstw hakerskich ani łamania zasad bezpieczeństwa cyfrowego, ten artykuł ma wyłącznie charakter edukacyjny.

W tym artykule omówimy metody testów penetracyjnych i przydatne w tym celu narzędzia.

Co to jest test penetracyjny lub pentesting?

PenTesting to prawnie autoryzowana symulacja cyberataku na komputer lub serwer, mająca na celu sprawdzenie luk w zabezpieczeniach i lukach w zabezpieczeniach tych systemów. Proces ten jest wykonywany przez profesjonalnych etycznych hakerów, którzy naśladują sytuację tak, jak pierwotne zagrożenie, aby można było wykorzystać luki w zabezpieczeniach docelowego systemu i ujawnić wszystkie słabości. Należy również przeprowadzić test porównawczy docelowego komputera, aby można było ocenić, jak dobrze system sobie poradził.

Nie tylko organizacje, nawet wydziały policji, wojsko i wszystkie inne organy rządowe na całym świecie powinny teraz skorzystać z tej metody PenTestingu, aby zabezpieczyć swój system i tajne dane, a także dane publiczne przed prawdziwymi hakerami i oszustami internetowymi.

Dlaczego PenTestowanie jest konieczne?

PenTesting po prostu nie wykorzystuje słabości twoich systemów, ponieważ identyfikuje również mocne strony tego systemu. Każda organizacja zajmująca się płatnościami pieniężnymi lub poufnymi danymi użytkowników może ocenić swoją zdolność zarządzania ryzykiem, jeśli uzna PenTestowanie za istotną część procedury audytu. Nie tylko co roku, ale także za każdym razem, gdy pojawia się aktualizacja lub zmiana systemu, testy PenTest powinny być obowiązkowe zarówno w interesie organizacji, jak i jej klienta.

Zagrożenie staje się jeszcze głębsze, gdy z artykułu badawczego National Cyber Security Alliance wynika, że prawie 50% małych przedsiębiorstw i nowych start-upów upada w pierwszym roku z powodu cyberataków. W takich przypadkach na czwartym miejscu znajduje się również termin zwany DIY PenTesting, który w rzeczywistości jest procedurą PenTesting, którą mogą przeprowadzić sami użytkownicy i jest to obszar, w którym pojawia się zapotrzebowanie na bezpłatne lub tanie, łatwe w użyciu i niezawodne narzędzia PenTesting.

Zalety PenTestowania:

- Wykrywanie zagrożeń i podatności systemu komputerowego.

- Można go wykorzystać do celów szkoleniowych dla nowych stażystów.

- Umożliwia przejrzysty sposób automatyzacji zabezpieczeń w czasie rzeczywistym.

- Umożliwia większe bezpieczeństwo, a także może zyskać większe zaufanie klientów.

- Umożliwia nowoczesny sposób stosowania metody dochodzenia cyberkryminalistycznego.

Wady PenTestowania:

- Może to być niepokojące dla zakładanej firmy, ponieważ utrudnia przetwarzanie w momencie przeprowadzania testów.

- Czasami uruchamiają się także fałszywe alarmy, które kończą się jedynie nękaniem czasowym.

- W wielu przypadkach procedura jest czasochłonna, dlatego potrzebny jest czas, praca i cierpliwość.

- W pewnym stopniu Pentesting może nawet uszkodzić Twoje urządzenia lub system, jeśli nie będzie odpowiednio zarządzany.

- W niektórych krajach istnieje wiele kwestii prawnych związanych z pentestingiem, o których tester powinien wiedzieć.

Podstawowa metoda testu pentestowego:

Rekonesans (zbieranie informacji):Na tym etapie osoba atakująca lub tester przeskanuje sieć w poszukiwaniu wszystkich portów i punktów wejścia, a także zostanie wykonane mapowanie architektury systemu. Gromadzenie informacji o danych użytkownika może być również potrzebne w przypadku zimnego i zaplanowanego ataku, szczególnie jeśli ma zostać przeprowadzony Pentesting w sieci społecznościowej. Do wykonywania tego rodzaju narzędzi, takich jak Nmap, są bardzo skuteczne i popularne.

Łów: Gdy masz już podstawową wiedzę na temat docelowego systemu, nadszedł czas, aby zebrać głębsze dane badawcze na temat systemu, takie jak luki w zabezpieczeniach, harmonogram aktualizacji, metoda szyfrowania, słabe hasła, usterki systemu, błędy wykonania i błędy XSS. Narzędzie o nazwie w3af jest dobre do tego rodzaju pracy.

Eksploatacja:Na tym etapie atakujący stara się określić sposób i czas reakcji samego systemu po wykryciu ataku. Tutaj za pomocą określonych narzędzi wykorzystywane są słabe punkty, usterki są wykorzystywane celowo i przeprowadzane są podstawowe ataki na bezpieczeństwo, aby zrozumieć reakcję systemu. Do tego rodzaju zadań wykorzystywane są narzędzia takie jak Metasploit.

Utrzymanie dostępu: To jest najważniejsza część, ponieważ teraz masz dostęp lub znalazłeś lukę, musisz zachować ten wpis otwarty, dopóki go nie potrzebujesz. Naśladując zaawansowane trwałe zagrożenie (APT), możesz umieścić pliki lub rootkity w docelowym systemie, ukryte i uśpione przed protokołami bezpieczeństwa docelowego systemu. Ten krok zapewnia hakerowi, że posiada wpis backdoora ukryty przed samym systemem i zapisuje go we właściwym czasie do wykorzystania. Do tego kroku potrzebujemy najbardziej zorganizowanej aplikacji narzędziowej, w której swoje usługi świadczy Kali Linux.

Ocena: Ta część jest używana wyłącznie przez hakerów zajmujących się etyką lub PenTestery, gdzie należy sporządzić raport z oceny ryzyka, przeprowadzić analizę porównawczą itp. Według tego raportu specjaliści IT pójdą o krok dalej, aby wzmocnić swoje bezpieczeństwo. Należy również wyczyścić system, cofnąć wszystkie instalacje innych firm i usunąć wszystkie rootkity z systemu. Aplikacja taka jak Dradis jest bezpłatną aplikacją do wykonywania takiej pracy.

Widzieć:

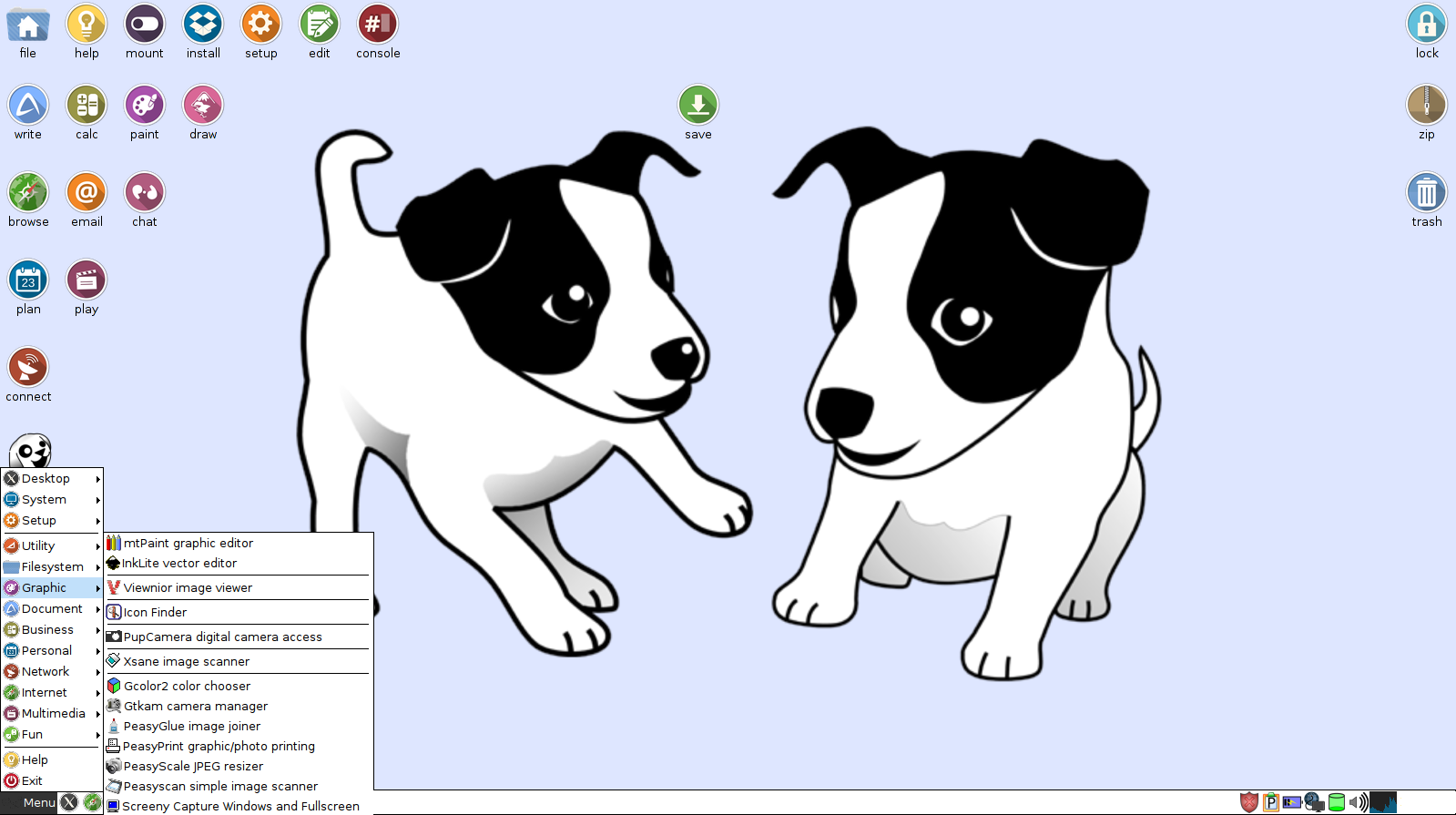

Bezpłatne testy penetracyjne Kali Linux

Ten jest projektem open source opartym na systemie Linux, dostępnym dla wszystkich za darmo. Projekt Kali Linux jest bardzo popularny wśród hakerów etycznych, PenTesterów i hakerów. Projekt ten został zaprojektowany i utrzymywany przez Offensive Security Project; jest to najpopularniejsza dystrybucja oprogramowania tego typu. Kali Linux nie jest przeznaczony dla początkujących. Aby zrozumieć narzędzia dostarczane przez Kali Linux, konieczna jest wcześniejsza wiedza w tej dziedzinie. Oglądanie filmów instruktażowych na YouTube może pomóc Ci lepiej zrozumieć. To oprogramowanie jest dostarczane z wieloma narzędziami i narzędziami,

Wireshark – narzędzie do analizy protokołów sieciowych

Burp Suite – narzędzie PenTesting dla aplikacji internetowej

OWAsp-Zap – służy do wyszukiwania luk w zabezpieczeniach aplikacji internetowych

Hydra – Bardzo przydatne narzędzie do przeprowadzenia ataku polegającego na łamaniu haseł metodą brute-force

SQLmap – służy do wykrywania podatności związanych z iniekcją SQL

Nmap – skuteczny skaner bezpieczeństwa do skanowania sieci w celu zrozumienia jej architektury.

Cechy:

- Darmowy produkt i bezpłatna usługa

- Dostępne w architekturze 32-bitowej, 64-bitowej i ARM

- Wiele preinstalowanych narzędzi zabezpieczających i kryminalistycznych sprawia, że jest to punkt kompleksowej obsługi wielu rozwiązań

- Wsparcie wielojęzyczne

- Bardzo aktywna i duża społeczność

- Jeden z najlepiej utrzymanych, dobrze finansowanych i dobrze rozwiniętych darmowych projektów PenTesting o otwartym kodzie źródłowym na rynku

- Można go zainstalować przy użyciu instalacji Live-Boot z dysku USB

- Dobrze zorganizowane archiwum różnych narzędzi PenTesting do różnego rodzaju potrzeb, w tym pakiety dla sieci bezprzewodowych,

- Aplikacje internetowe, potrzeby kryminalistyczne, radio definiowane programowo itp.

Metasploit

Jest to jeden z najbardziej zaawansowanych i bardzo popularnych frameworków wykorzystywanych przez ekspertów do Pentestingu. Narzędzia Metasploit są również znane jako jedno z najlepszych narzędzi programistycznych do wykorzystywania kodów i tego narzędzia można również używać do wykonywania tych kodów. Chociaż podobno wielu hakerów używa tego narzędzia do celów nielegalnej penetracji systemu, ponieważ przy jego użyciu można przeprojektować rootkity i programy wykorzystujące luki.

Istnieje alternatywa dla tej aplikacji o nazwie Nessus, która jest płatnym produktem komercyjnym.

Cechy:

- Dostępne za darmo.

- Nad tą aplikacją pracuje bardzo dobra i pracowita społeczność. Społeczność pracuje nad udostępnieniem użytkownikom większej liczby gotowych modułów eksploitujących, chociaż jeśli masz odpowiednie umiejętności, możesz także zbudować własny zestaw programów i modułów.

- Metasploit oferuje ponad 3000 gotowych exploitów i wiele opcji ładunku z nimi. Nawet niesławny exploit wykorzystywany przez oprogramowanie ransomware WannaCry jest również dostępny w Metasploit.

- Metasploit jest również rozwijany przez Offensive Security Project, więc ma wbudowane wtyczki również dla Kali Linux.

- Do platformy dołączony jest system automatycznego nagrywania, który może rejestrować dane we własnej wewnętrznej bazie danych.

- Posiada również integrację Nmap z Kali Linux.

OpenVAS – narzędzie do testów penetracyjnych

OtwórzVASto darmowa dystrybucja pakietu oprogramowania służącego do skanowania bezpieczeństwa, zawierająca także wiele narzędzi i usług do mapowania i wykorzystywania systemu. Aby program Scanner działał na komputerze z systemem Windows, wymaga zainstalowania narzędzia klienckiego. Ta aplikacja otrzymuje codzienne aktualizacje testu podatności sieci, aktualizacje kanałów informacyjnych są również bardzo regularne. W Simple OpenVAS jest aplikacją do skanowania podatności sieci.

Dla tego pakietu dostępna jest również alternatywna aplikacja, a mianowicie SolarWinds Network Configuration Manager (bezpłatny tryb próbny), Paessler Network Vulnerability Monitoring with PRTG (bezpłatny tryb próbny), ManageEngine Vulnerability Manager Plus (bezpłatny tryb próbny) itp.

Cechy:

- Darmowe narzędzie

- Zawiera ogromną bazę danych identyfikatorów podatności

- Posiada możliwość jednoczesnego skanowania z innymi zadaniami

- Można go ustawić tak, aby uruchamiał zaplanowane skanowanie docelowego systemu

- Posiada menedżera wyników, który automatycznie zarządza wynikiem fałszywie dodatnim.

Wireshark

Jest to aplikacja do monitorowania sieci i twierdzi się, że jest najlepsza w swojej klasie. Twierdzenie wcale nie jest błędne, ponieważ jest to najlepsze, czego można oczekiwać od aplikacji do monitorowania sieci. W przypadku narzędzi ta aplikacja wiele osób uważa, że korzystanie z niej jest nielegalne, co w rzeczywistości jest błędne, ponieważ jest nielegalne tylko wtedy, gdy monitorujesz sieć, do której nie masz autoryzacji. Aby monitorować ruch sieciowy, ta aplikacja monitoruje każdy pakiet danych w każdym żądaniu pomiędzy stacją kliencką a stacją serwerową. Ale tej aplikacji można używać wyłącznie do pomiaru i monitorowania danych, za pomocą tej aplikacji nie można manipulować danymi. Chociaż podobno aplikacja ta zawierała błędy, które same w sobie stanowiły luki w zabezpieczeniach, dlatego zaleca się korzystanie z najnowszej wersji.

Ta aplikacja ma ogromne zastosowanie w sektorze dochodzeń federalnych, dochodzeń kryminalistycznych i szpiegowania wrogiej sieci oraz podejrzanych śladów cyfrowych.

Ta aplikacja jest trochę trudna w użyciu, jeśli szukasz prostego rozwiązania, wypróbuj Tcpdump.

Tego rodzaju aplikacje są również znane jako sniffery pakietów lub analizatory sieci.

Cechy:

- Ta aplikacja obsługuje ogromną liczbę protokołów, w tym IP, DHCP, AppleTalk, BitTorrent i wszystko. Zatem nawet pobieranie plików torrent nie może pozostać niezauważone, jeśli ktoś jest naprawdę zainteresowany Twoimi danymi.

- Ma najwyższą liczbę pobrań, co odzwierciedla popularność i wiarygodność aplikacji. Wiele organizacji używa tej aplikacji również do rozwiązywania problemów z siecią.

- Zawiera także wiele dokumentacji dla nowych użytkowników oraz wiele samouczków szkoleniowych. Oprócz skanera aktywności sieciowej aplikacja składa się również z interfejsu programowania aplikacji (API) służącego również do przechwytywania ruchu sieciowego.

- Dostępna jest wtyczka o nazwie Promiscious Mode, która umożliwia przechwytywanie pakietów danych w sieci, nawet jeśli nie są one powiązane z właściwym adresem, co oznacza, że nawet korzystając z VPN nie da się uniknąć widoku Wireshark.

W3af — narzędzia do ataków na aplikacje internetowe i struktury audytu.

Ta aplikacja jest bardzo łatwa w obsłudze. Aplikacja koncentruje się głównie na narzędziach do ataków na aplikacje internetowe i frameworku audytu. Ta aplikacja jest najprawdopodobniej dubbingowaną edycją Metasploit z większym naciskiem na aplikacje internetowe. Chociaż ta aplikacja zawiera wiele błędów, które zmniejszają wydajność, a także obniżają poprzeczkę wiarygodności. Chociaż twierdzi się, że najnowsza wersja jest wolna od wszelkich problemów związanych z błędami.

Istnieje bardzo dobry alternatywny program dla tego programu o nazwie Zed Attack Proxy (ZAP). Zamiast Pythona, takiego jak W3af; ZAP używa Java enact.

Cechy:

- Wtyczki wykonane z kodu Pythona służą do identyfikowania luk w zabezpieczeniach docelowego systemu. Wtyczki wysyłały żądania HTTP do formularzy i wykorzystują parametry ciągów kamieniołomów do identyfikowania błędów, usterek, błędów w czasie wykonywania i błędnych konfiguracji.

- Łatwy do nauczenia, łatwy w użyciu GUI.

- Zawiera także techniki skanowania czarnej skrzynki w celu znalezienia luk w docelowej aplikacji internetowej.

Mapa SQL

Korzystanie z narzędzia takiego jak SQLmap wymaga znacznie większych umiejętności niż inne. SQLmap zajmuje się procesem wykrywania i wykorzystywania luk w wstrzykiwaniu SQL, które pomagają hakerom uzyskać dostęp do serwerów baz danych zaplecza.

Jeśli szukasz alternatywy dla SQLmap, SQLNinja jest tym, którego powinieneś szukać. Ale SQLNinja również nie jest dla początkujących, więc poznanie iniekcji SQL i wszystkiego innego może wymagać trochę czasu.

Cechy:

- Darmowa aplikacja również alternatywna.

- Obsługuje MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Sybase, Firebird, SAP, MaxDB, HSQLDB i Informix DBS. Tak więc każdy popularny system zarządzania bazami danych wykorzystujący SQL może zostać zaatakowany za pomocą SQLmap lub SQLNinja.

- Obsługuje wszystkie techniki wstrzykiwania SQL, tj. blindy oparte na wartościach logicznych, blindy oparte na czasie, blindy oparte na błędach, blindy oparte na zapytaniach UNION, zapytania stosowe i pozapasmowe. Krótko mówiąc, jest to bardzo kompletny pakiet do konkretnego zadania i ta aplikacja jest w tym najlepsza.

Ta aplikacja została zaprojektowana do atakowania elementów ludzkich w systemie. Zawiera różnego rodzaju niestandardowe wektory ataku, które umożliwiają użytkownikowi błyskawiczne wykonanie ataku na docelowy system. Głównym celem tej aplikacji jest automatyzacja i poprawa reakcji na ataki socjotechniczne, które mają miejsce każdego dnia. Posiada narzędzia, za pomocą których możesz stworzyć złośliwą stronę internetową, możesz wysyłać e-maile zawierające złośliwe pliki lub automatycznie uruchamiać pliki trojana. Możesz także tworzyć i wysyłać SMS-y, a nawet generować kod QR pod dowolny konkretny adres URL.

Ta aplikacja nie jest idealna dla profesjonalnych hakerów, ale jest niezbędnym narzędziem dla PenTesterów i hakerów etycznych.

Cechy:

- To narzędzie jest narzędziem opartym na poleceniach, polecenia są bardzo łatwe do opanowania, a to narzędzie jest bardzo łatwe w użyciu.

- Jeśli chcesz się czegoś dokładnie dowiedzieć, możesz znaleźć wiele samouczków na GitHubie.

- Ta aplikacja korzysta z kodowania w języku Python, jest dostosowana do środowiska PenTesters Framework (PET), skrypty obsługują systemy Debian, Ubuntu, ArchLinux itp.

Nmapa

Ta aplikacja istnieje od lat 90-tych. Został stworzony nie dla PenTestingu, ale obecnie jest jedną z najczęściej używanych aplikacji przez etycznych hakerów i profesjonalnych hakerów do identyfikowania swoich celów i wykorzystywania ich. Nmap dostarcza użytkownikowi mapę sieci docelowej w bardzo kompleksowy sposób. Wynik pokazany przez skanowanie Nmap obejmuje dane dotyczące uruchomionego systemu operacyjnego docelowego, używanej przeglądarki internetowej, rodzaju zapory sieciowej komputera itp. Dzięki skryptom wynik może być bardziej rozległy. W Internecie można znaleźć wiele skryptów Nmap.

Cechy:

- Obsługuje wiele technik mapowania sieci docelowej, wynik obejmuje dane, takie jak system operacyjny, przeglądarka, usługi innych firm, filtry IP, zapory ogniowe, routery, aplikacja antywirusowa zapewniająca bezpieczeństwo online itp.

- Większość systemów operacyjnych jest obsługiwana przez Nmap, w tym Linux, MS Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac, OSX, HP-UX, NetBSD, Sun OS, Amiga itp.

- Dostępny jest zarówno interfejs wiersza poleceń, jak i graficzny interfejs użytkownika.

- Darmowa aplikacja, bardzo znana i niezawodna nawet w przypadku pracy zawodowej.

Testy penetracyjne Dradi

W przypadku PenTestingu, aby udostępniać informacje i współpracować przy danych, aplikacja taka jak Dradi jest koniecznością. Dradi to platforma typu open source, która przechowuje i utrzymuje centralne repozytorium wszystkich danych związanych z projektem PenTesting, skąd można śledzić przebieg zadania oraz docelowy system.

Jest oczywiste, że to wcale nie jest narzędziem hakerskim, jest to narzędzie powiązane z pracą Etycznych Hakerów, które ma na celu utrzymanie porządku.

Cechy:

- Jest to darmowa aplikacja o otwartym kodzie źródłowym.

- Aplikacja jest niezależna od platformy.

- Ma dobre forum społecznościowe.

- Aplikacja automatycznie łączy raporty z podłączonych narzędzi i generuje jedno podsumowanie raportów.

- Ta aplikacja może łączyć się z wieloma różnymi narzędziami, w tym Burp, Nessus, Nmap, Qualys itp.

Podsumowanie narzędzi do testowania PenPen

Wykonywanie PenTestingu lub praktykowanie etycznego hakowania lub hakowania w białym kapeluszu nie jest w żadnym wypadku nielegalne, ale podczas hakowania na żywo należy uzyskać zgodę władz systemu docelowego. Nawet na poziomie zawodowym należy uzyskać zgodę pracodawcy dla własnego bezpieczeństwa przed wszelkimi przyszłymi procesami sądowymi.

Dla początkujących dostępnych jest wiele otwartych dla wszystkich sieci i serwerów, w których można ćwiczyć swoje umiejętności i techniki hakerskie bez żadnej zgody ani procesu sądowego. Możesz wyszukiwać w Internecie najbardziej podatne na ataki witryny, aby znaleźć witryny i usługi internetowe, które pozwalają nowym uczniom ćwiczyć umiejętności hakerskie bez żadnych problemów finansowych i prawnych.

![Pobieranie sterownika Błąd w NVIDIA GeForce Experience [poprawka]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/03/Driver-download-failed-NVIDIA-GeForce-Experience.png)