É possível hackear um iPhone remotamente?

Embora seja possível hackear um iPhone remotamente, é difícil e caro.A Apple se orgulha da segurança de seus dispositivos e é líder em segurança cibernética.

Vejamos alguns motivos pelos quais o hacking remoto do iPhone tende a não acontecer.

1. Hackear remotamente é caro

Hackear é caro e demorado. Necessita de extensa pesquisa e infraestrutura de software complexa. Os hackers também assumem riscos substanciais.

Aqui estão os principais motivos pelos quais hackear é caro:

- Leva tempo para encontrar vulnerabilidades no sistema operacional.

- A infra-estrutura de hackers, como kits de exploração, botnets e software de criptografia, é cara.

- Os hackers devem testar rigorosamente as ferramentas de hacking, o que exige muito trabalho.

- Manter o anonimato requer múltiplas ferramentas (proxies, criptografia, botnets, etc.).

- Existe um risco legal substancial.

Todos esses fatores tornam proibitivamente intensivo o uso de recursos para atacar um único iPhone. Os hackers são mais propensos a equilibrar os riscos buscando maiores recompensas financeiras ou de reputação.

2. Vulnerabilidades no iOS são corrigidas imediatamente

A Apple é conhecida por sua rigorosa política de segurança. Ele tem um bom histórico de solução rápida de bugs e vulnerabilidades.

Ele emite atualizações regulares do sistema operacional para aprimorar a proteção do dispositivo. Essas atualizações geralmente incluem patches de segurança.

A postura proativa da Apple é ainda apoiada por um programa de recompensas por bugs, que incentiva a denúncia de falhas de segurança em troca de recompensas.

Os iPhones também possuem vários recursos de segurança integrados, como códigos de verificação de hack de telefone e sandbox de aplicativos.

3. É improvável que hackers remotos aconteçam com usuários individuais

Devido ao custo, à complexidade e ao tempo, é improvável que seu telefone pessoal seja hackeado remotamente.

Se alguém hackeasse seu iPhone, isso provavelmente aconteceria de forma não remota. O hacker precisaria de acesso físico ao seu dispositivo e aos seus detalhes de autenticação.

Eles então instalarão um aplicativo espião em seu telefone para rastrear sua atividade. No entanto, executar uma verificação anti-spyware regular irá protegê-lo contra isso.

Saber como remover um hacker do seu telefone é extremamente importante. No entanto, evitar ser hackeado é ainda melhor.

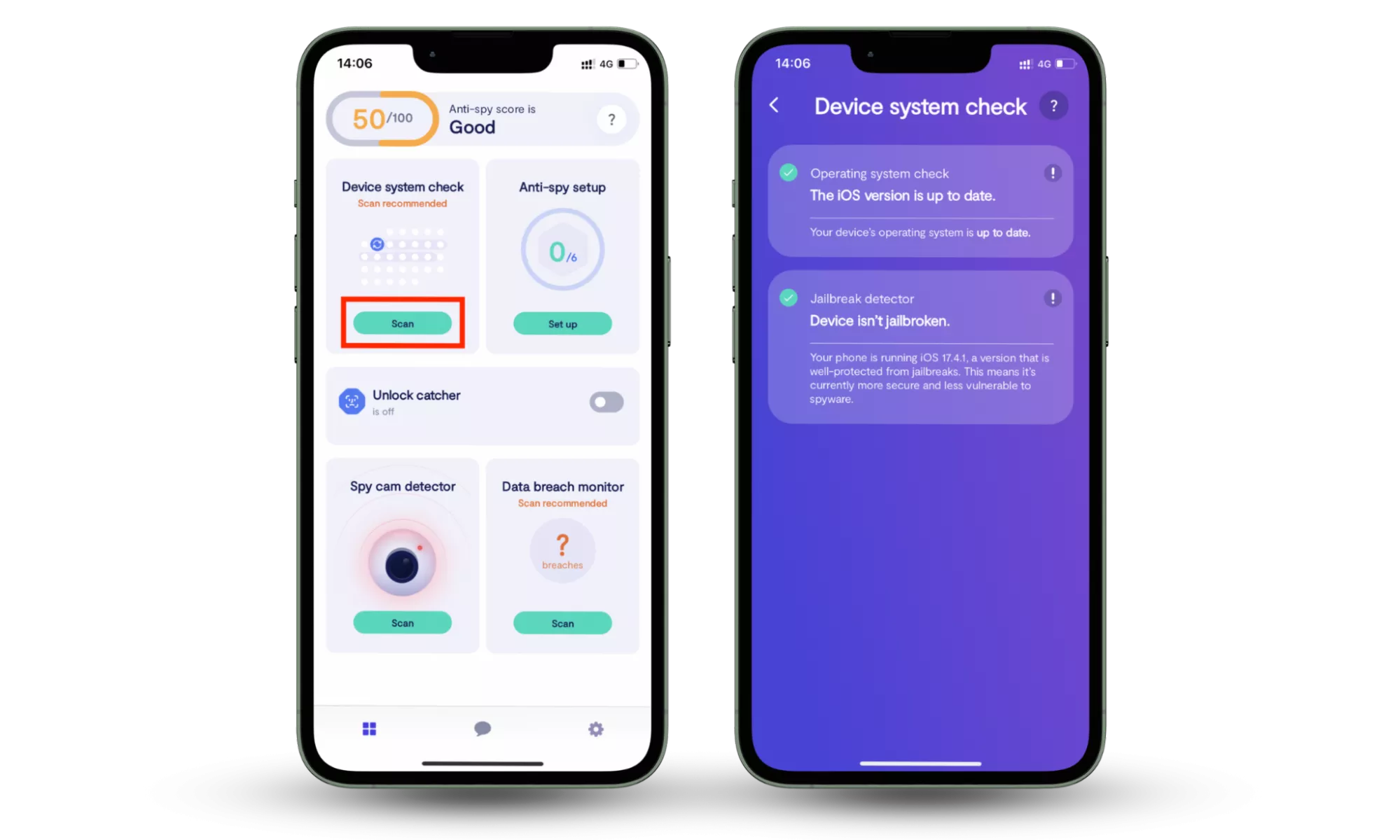

Um iPhone desbloqueado aumenta drasticamente as chances de seus dados serem vistos ou roubados.Clario Anti Spy pode verificar se há sinais de jailbreak em seu telefone para que você possa tomar medidas para melhorar sua segurança. O aplicativoVerificação do sistema do dispositivoverifica jailbreaks e atualizações disponíveis do iOS – afinal, manter seu telefone atualizado significa que você tem todos os recursos de segurança mais recentes da Apple trabalhando para você.

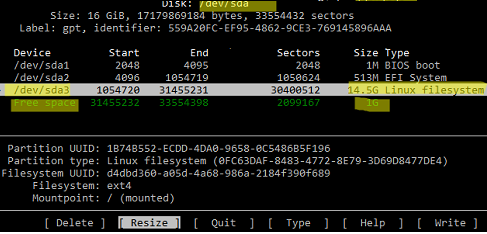

Veja como usar a verificação do sistema de dispositivos do Clario Anti Spy para ver se o seu iPhone está desbloqueado:

- DownloadClario Anti Espiãoe obtenha uma assinatura para configurar sua conta.

- Abra o aplicativo e toque em Digitalizar abaixo doVerificação do sistema do dispositivo.

- Quando a verificação for concluída, verifique os resultados – o seu iPhone está desbloqueado?

Etapas 1-3: Clario Anti Spy > Verificação do sistema do dispositivo > Digitalizar > seu iPhone está desbloqueado?

Etapas 1-3: Clario Anti Spy > Verificação do sistema do dispositivo > Digitalizar > seu iPhone está desbloqueado?Como um hacker pode acessar seu iPhone remotamente

O hacking remoto ocorre quando um hacker que não está fisicamente presente invade seu iPhone. É diferente do hacking não remoto, que requer acesso direto ao seu dispositivo.

Vamos dar uma olhada nos métodos mais comuns.

1. Através de redes Wi-Fi públicas

Os invasores podem usar as seguintes técnicas para acessar seu telefone por meio de uma rede Wi-Fi pública:

- Ataques man-in-the-middle:O invasor usa ferramentas, como um stripper SSL ou um injetor de pacotes, para interromper as comunicações entre o seu iPhone e a rede e acessar dados não criptografados.

- Explorar vulnerabilidades de Wi-Fi público:Isso envolve a criação de pontos de acesso não autorizados, que enganam o telefone para que ele se conecte a eles para capturar dados ou injetar malware.

- Explorações de dia zero:É quando os invasores usam vulnerabilidades não corrigidas no iOS para obter acesso não autorizado ou controle do seu dispositivo.

- Execução remota de código (RCE):A execução do RCE envolve a execução de código malicioso no seu iPhone, principalmente através da identificação de vulnerabilidades de aplicativos acessíveis pela rede pública.

2. Hacks de iPhone com programas maliciosos

Se um hacker conseguir acessar seu telefone, ele poderá instalar um dos seguintes tipos de software:

- Instalação de spyware:Induz você a instalar software que monitora e transmite secretamente dados pessoais e pode significar que alguém pode controlar seu iPhone remotamente.

- Ataques de ransomware:Bloqueia o iPhone, exigindo pagamento pela restauração do controle do dispositivo.

- Aplicativos de trojan: se disfarçam de aplicativos legítimos que realizam operações maliciosas.

- Registradores de teclas:Registra as teclas digitadas para roubar senhas e informações confidenciais.

- Adware:Exibe ou baixa automaticamente material publicitário, muitas vezes sem o consentimento do usuário.

3. E-mails de phishing ou mensagem de texto

Os invasores podem usar essas técnicas para acessar seu telefone por meio de e-mails ou mensagens de texto:

- Links enganosos:Persuade você a clicar em links que instalam malware ou coletam informações pessoais.

- Alertas falsos:Imita avisos legítimos de fontes confiáveis, como alerta de segurança da Apple, para obter dados confidenciais.

- Golpes de falsificação de identidade:Finge ser um contato familiar solicitando informações pessoais ou financeiras.

- Ameaças à segurança:Afirma que sua conta está comprometida para provocar uma resposta imediata e motivada pelo medo.

- Pedidos urgentes:Usa a urgência para induzi-lo a tomar decisões precipitadas, contornando seu ceticismo habitual.

4. Substituição do cartão SIM

Os invasores podem empregar as seguintes estratégias para obter o controle do seu telefone por meio da substituição do cartão SIM:

- Engenharia social:Usa manipulação para persuadir os representantes do atendimento ao cliente a transferir seu número de telefone para um novo cartão SIM que eles controlam.

- Roubo de identidade:O roubo de suas informações pessoais para passar em processos de verificação de identidade para substituição não autorizada do cartão SIM.

- Representação:Finge ser você e solicita a troca do SIM, citando um motivo plausível, como um telefone perdido ou danificado.

- Explorando autenticação fraca:Aproveita medidas de segurança insuficientes no processo de substituição do SIM.

Como garantir a segurança do iPhone

Siga as seguintes etapas para garantir a segurança do seu iPhone:

- Certifique-se de que esteja bloqueado.

- Ative a autenticação de dois fatores.

- Personalize sua tela de bloqueio.

- Instale um programa anti-spyware.

- Não clique em linhas suspeitas.

- Mantenha seu iPhone e aplicativos atualizados.

- Desligue seu hotspot em locais lotados.

Vejamos cada um deles com mais profundidade.

1. Bloqueie seu iPhone

Garanta que seu iPhone esteja sempre protegido com uma senha forte ou opções biométricas como Face ID ou Touch ID.

Esta ação simples impede que outras pessoas acessem seus dados. É a sua primeira linha de defesa contra o uso não autorizado, especialmente se o seu telefone for perdido ou roubado.

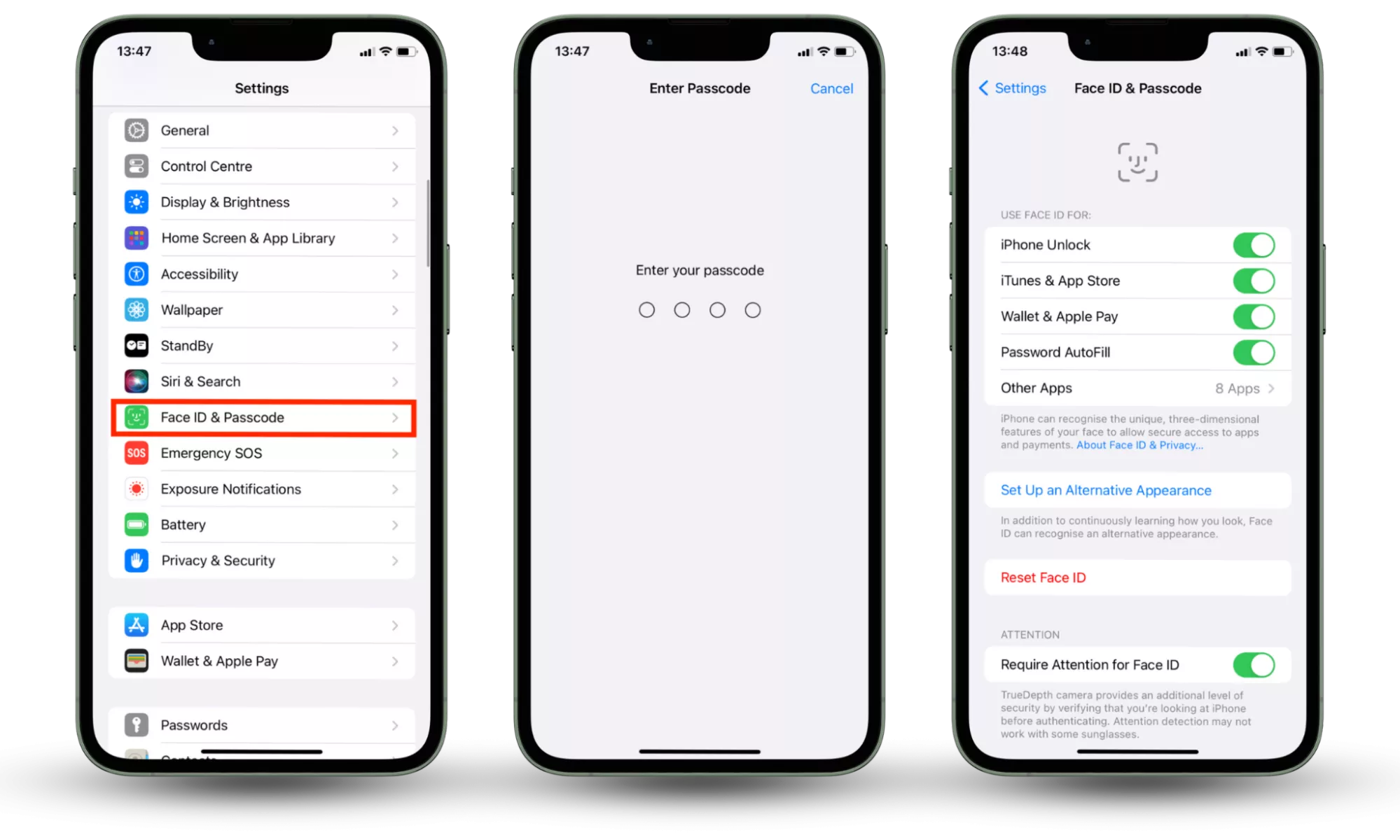

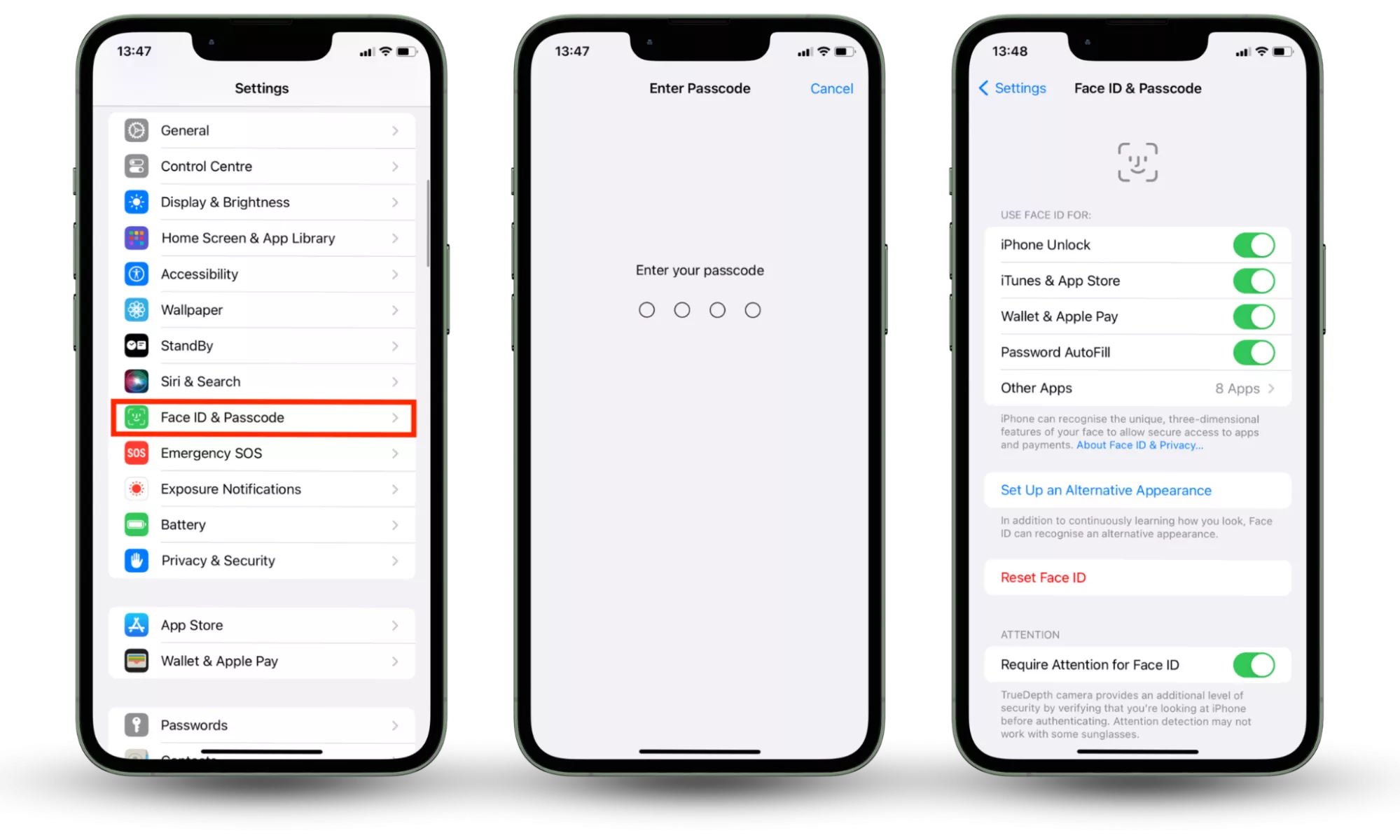

Veja como configurar o Face ID ou Touch ID no seu iPhone:

- Vá paraConfiguraçõese selecioneID facial e senha.

- Digite sua senha para continuar.

- ImprensaConfigure uma aparênciaouConfigure uma aparência alternativa(se você já tiver um rosto que seu telefone reconheça).

- Siga as instruções na tela para configurar um Face ID ou Touch ID.

Configurar o Face ID também evita que pessoas que você conhece instalem aplicativos de espionagem no seu dispositivo. Se você acha que alguém pode ter instalado spyware, você pode consultar uma lista publicada de aplicativos que espionam seu iPhone para verificar novamente.

2. Ative a autenticação de dois fatores

A ativação da autenticação de dois fatores para o seu ID Apple aumenta significativamente a segurança. Requer uma senha e um código de verificação (enviado para outro número) quando você entra em sua conta Apple ID.

Essa verificação dupla torna muito mais difícil o acesso de usuários não autorizados à sua conta.

Como configurar a autenticação de dois fatores para o seu ID Apple no seu dispositivo:

- Vá paraConfigurações > seu nome > Senha e segurança(ou Login e segurança).

- TocarAtive a autenticação de dois fatores.

- Em seguida, toque emContinuare siga as instruções na tela.

Etapa 1-2: Vá para Configurações > seu nome > Login e segurança.

Etapa 1-2: Vá para Configurações > seu nome > Login e segurança. Etapa 3-4: Ative a autenticação de dois fatores > Continuar e siga as instruções na tela.

Etapa 3-4: Ative a autenticação de dois fatores > Continuar e siga as instruções na tela.3. Personalize sua tela de bloqueio

Você pode personalizar sua tela de bloqueio para que notificações e recursos (como sua câmera) não sejam acessíveis sem primeiro fazer login. Essa configuração ajuda a manter suas informações confidenciais fora de vista.

Leia mais:Limpeza remota: como apagar dados remotamente de qualquer dispositivo

É uma maneira rápida de aumentar a privacidade, garantindo que apenas informações mínimas sejam acessíveis sem acesso total.

Como personalizar a tela de bloqueio do seu iPhone:

- Vá paraConfiguraçõese selecioneFace ID e senha ou Touch ID e senha(dependendo de qual você ativou).

- Digite sua senha para continuar.

- Ajuste as configurações para modificar sua tela de bloqueio.

No menu Configurações, selecione Face ID e senha ou Touch ID e senha (dependendo de qual você ativou) e modifique sua tela de bloqueio.

No menu Configurações, selecione Face ID e senha ou Touch ID e senha (dependendo de qual você ativou) e modifique sua tela de bloqueio.4. Instale um programa anti-spyware

Se você está se perguntando como proteger seu iPhone contra hackers, instalar um aplicativo de segurança confiável pode ajudar.Clario Anti Espiãoinclui uma variedade de recursos de privacidade e segurança que podem ajudar a manter seu iPhone seguro.

Já falamos sobreVerificação do sistema do dispositivo, que pode verificar seu iPhone em busca de sinais de jailbreak. Mas mesmo que o seu telefone não esteja desbloqueado, o Clario Anti Spy pode ajudá-lo a reforçar a sua privacidade.

O aplicativoConfiguração anti-espiãopode ajudá-lo a trabalhar nas configurações de segurança do seu telefone, garantindo que suas atividades online, chamadas e mensagens de texto sejam impossíveis de rastrear.

E não se trata apenas de melhorar a privacidade do seu telefone. ODetector de câmera espiãtambém verificará sua rede Wi-Fi para garantir que não haja dispositivos suspeitos, como câmeras ocultas, conectados à rede – o que significa que você terá a tranquilidade de saber que ninguém está espionando você em sua casa.

5. Não clique em links suspeitos

Evite clicar em links de fontes desconhecidas que pareçam estranhos, mesmo de contatos conhecidos. Links maliciosos podem levar a tentativas de phishing ou instalações de malware.

O cuidado ajuda a proteger seu dispositivo contra comprometimento de software prejudicial ou perda de dados confidenciais para golpistas. Isso também eliminará a possibilidade de alguém controlar seu iPhone remotamente por meio desse método.

6. Mantenha o iPhone e os aplicativos atualizados

As atualizações para iOS e aplicativos geralmente incluem patches de segurança importantes. Essas atualizações eliminam vulnerabilidades, mantendo seu dispositivo protegido contra tentativas de hackers.

Instalar essas atualizações assim que forem lançadas garante que você esteja protegido contra as ameaças mais recentes e mantém seu iPhone funcionando perfeitamente.Siga estas etapas para verificar se há alguma atualização disponível no seu iPhone:

- Vá paraConfigurações > Geral > Atualização de software.

- Se alguma atualização estiver disponível, pressioneAtualizar agora.

- Aguarde o download da atualização e pressioneInstalar.

Etapa 1-2: Vá para Configurações > Geral > Atualização de software > Atualizar agora.

Etapa 1-2: Vá para Configurações > Geral > Atualização de software > Atualizar agora.Dica

Ative atualizações automáticas para evitar a perda de novos patches de segurança para iOS.

7. Desligue seu hotspot em locais lotados

Em áreas lotadas, desligar o recurso de hotspot do seu iPhone evita que hackers acessem sua conexão e aproveitem a criptografia fraca ou uma senha fácil de adivinhar.

É um passo simples, mas eficaz, para proteger a sua ligação à Internet e os seus dados pessoais contra exploração em áreas públicas.

Conclusão

Hackear um iPhone remotamente é possível, mas é difícil. E ao tomar algumas medidas de segurança simples, você reduz significativamente o risco.

Atualizações regulares, cliques cautelosos e ativação de recursos de segurança como autenticação de dois fatores e modo de bloqueio são estratégias eficazes.

Lembre-se de que proteger o seu iPhone não requer conhecimentos técnicos. Você simplesmente precisa se comprometer a seguir consistentemente as práticas recomendadas neste artigo. Uma abordagem proativa é a maneira mais segura de proteger seu dispositivo contra ameaças potenciais.

E se você está preocupado que alguém tenha hackeado seu telefone, a melhor coisa que você pode fazer é instalar um aplicativo comoClario Anti Espiãoe verifique se o seu telefone foi desbloqueado. Afinal, um iPhone desbloqueado apresenta um risco muito maior de hacking e malware.