Se você estiver enfrentando solicitações de autenticação frequentes ou desempenho lento com Outlook e Exchange Server, ativar a autenticação Kerberos resolverá o problema. Além disso, o Kerberos oferece segurança mais forte e melhor desempenho em comparação com a autenticação NTLM. Neste artigo, você aprenderá como configurar a autenticação Kerberos para Exchange Server.

A autenticação Kerberos é um protocolo seguro e eficiente usado pelo Exchange Server para verificar identidades de usuários sem exigir solicitações repetidas de senha. Opera em um sistema baseado em tickets, onde os usuários se autenticam uma vez e recebem um ticket de concessão de tickets (TGT). Esse TGT é então usado para solicitar tickets de serviço para acessar serviços do Exchange Server, como Outlook e aplicativos baseados na Web.

Ao implementar a autenticação Kerberos no Exchange Server, as organizações podem obter um processo de autenticação mais seguro, contínuo e eficiente, ao mesmo tempo que reduzem a dependência de NTLM ou de métodos básicos de autenticação.

Observação:A autenticação Kerberos para Exchange Server não está habilitada por padrão. Requer configuração adicional após a instalação, incluindo a criação de uma conta de serviço alternativa (ASA) e configuração adequada de nomes principais de serviço (SPNs).

Leitura recomendada:PowerShell: Configurar autenticação baseada em certificado para Exchange Online (Azure)

Muitos administradores ignoram essa configuração, potencialmente perdendo os benefícios de segurança e eficiência que o Kerberos oferece.

Como configurar a autenticação Kerberos no Exchange Server

A Microsoft recomenda usar registros A em vez de registros CNAME. Isso garante que o cliente emita corretamente uma solicitação de ticket Kerberos com base no nome compartilhado e não no FQDN do servidor.

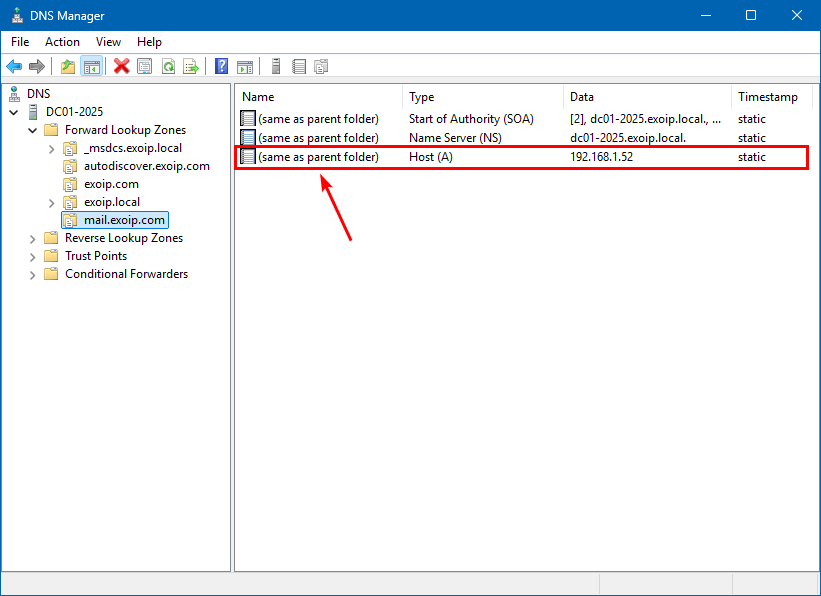

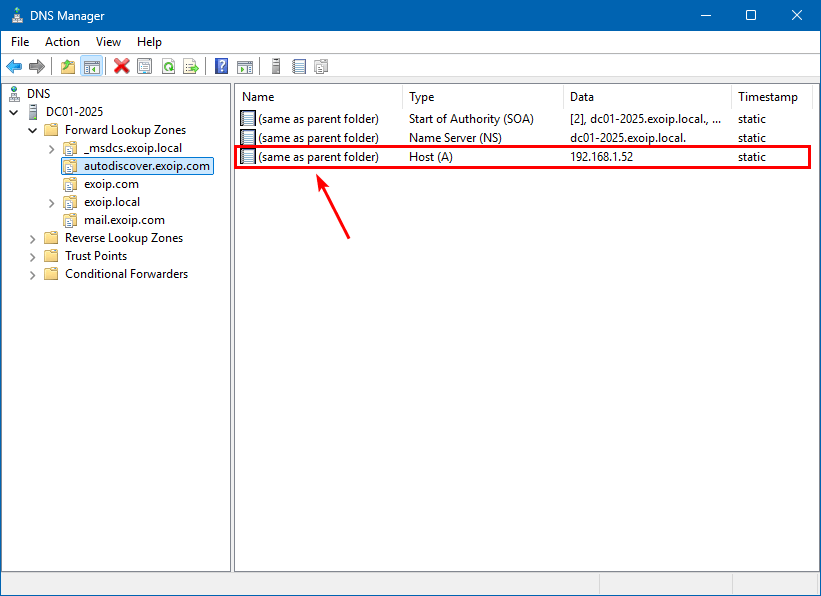

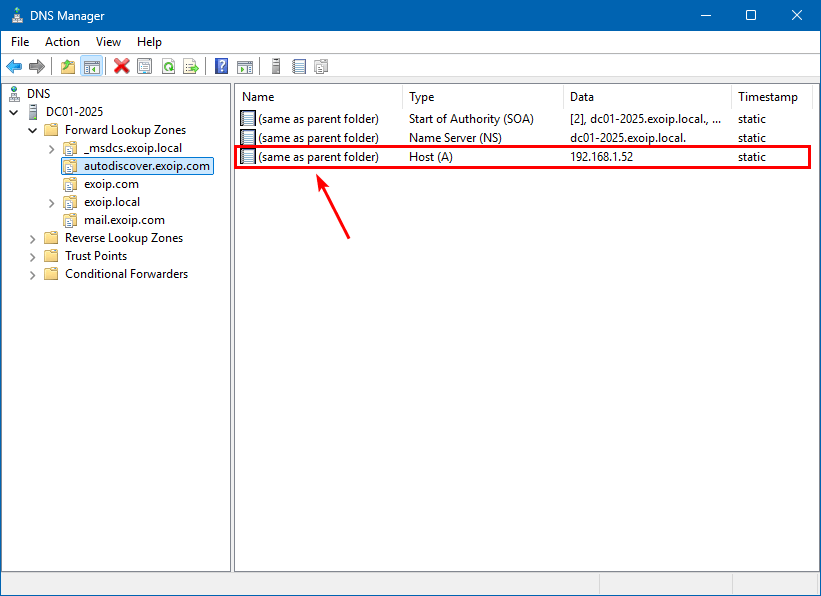

Em nossa organização, temos o seguinte DNS interno para configuração do Exchange Server:

- mail.exoip.compara MAPI sobre HTTP e Outlook em qualquer lugar

- autodiscover.exoip.compara serviços de descoberta automática

É assim que parece no DNS paramail.exoip.com.

É assim que parece no DNS paraautodiscover.exoip.com.

Com base nos FQDN acima, devemos associar os seguintes SPNs à credencial ASA:

- http/mail.exoip.com

- http/autodiscover.exoip.com

Seguiremos as etapas abaixo e configuraremos a autenticação Kerberos para Exchange Server.

Etapa 1: Criar uma conta de serviço alternativa (ASA)

Todos os servidores Exchange que executam serviços de Acesso para Cliente que compartilham os mesmos namespaces e URLs devem usar a mesma credencial de conta de serviço alternativa ou (credencial ASA). Em geral, é suficiente ter uma única conta de floresta para cada versão do Exchange.

Observação:Você pode compartilhar a mesma credencial ASA do Exchange Server 2013 e superior. Portanto, você não precisa criar um novo se quiser migrar do Exchange Server 2016 para o Exchange Server 2019.

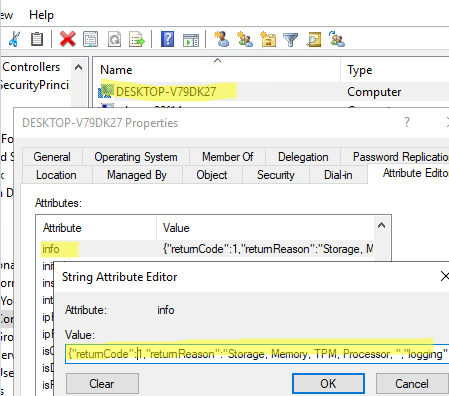

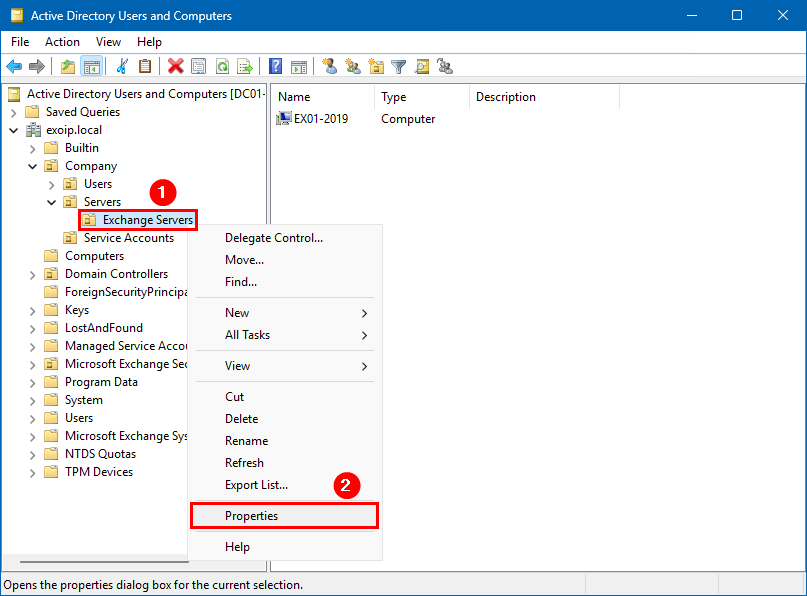

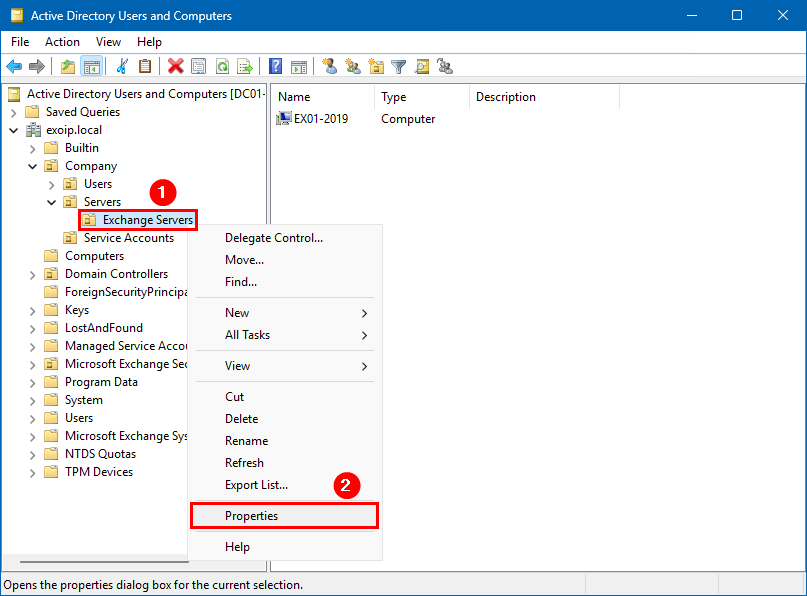

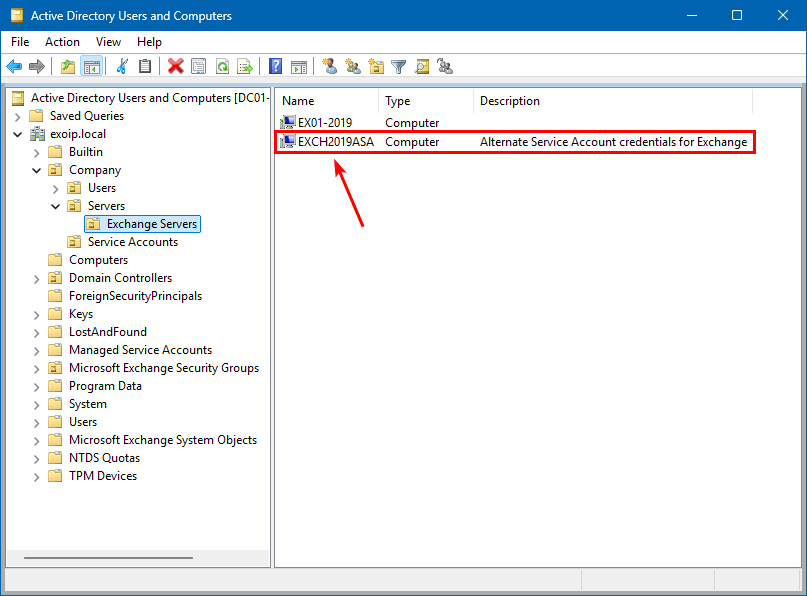

- ComeçarUsuários e computadores do Active Directory

- Vá para oUnidade Organizacionalonde o objeto de computador do Exchange Server está localizado

- Clique com o botão direito sobre ele e selecionePropriedades

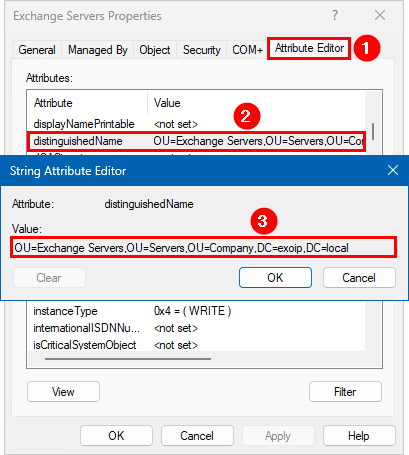

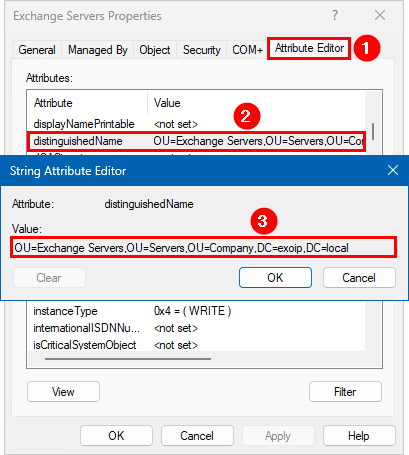

- Clique noEditor de atributosguia

- Clique duas vezes emdistintoNomeatributo

- Cópiao valor

- Inicie o Shell de Gerenciamento do Exchange como administrador

- Crie um objeto de computador AD com o nomeEXCH2019ASAe use o valor da UO que você copiou na etapa anterior para o parâmetro -Path

New-ADComputer -Name "EXCH2019ASA" -AccountPassword (Read-Host "Enter new password" -AsSecureString) -Description "Alternate Service Account credentials for Exchange" -Enabled:$True -SamAccountName "EXCH2019ASA" -Path "OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local"- Preencha uma nova senha para o objeto de computador AD

- Habilite a criptografia AES 256 para oferecer suporte a Kerberos

Set-ADComputer "EXCH2019ASA" -add @{"msDS-SupportedEncryptionTypes"="28"}- Verifique se o objeto de computador AD foi criado com êxito

Get-ADComputer "EXCH2019ASA"A saída aparece.

DistinguishedName : CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

DNSHostName :

Enabled : True

Name : EXCH2019ASA

ObjectClass : computer

ObjectGUID : 0779280f-c25b-431c-b37e-1bfc020ec72a

SamAccountName : EXCH2019ASA$

SID : S-1-5-21-813775357-375391071-1622867542-1150

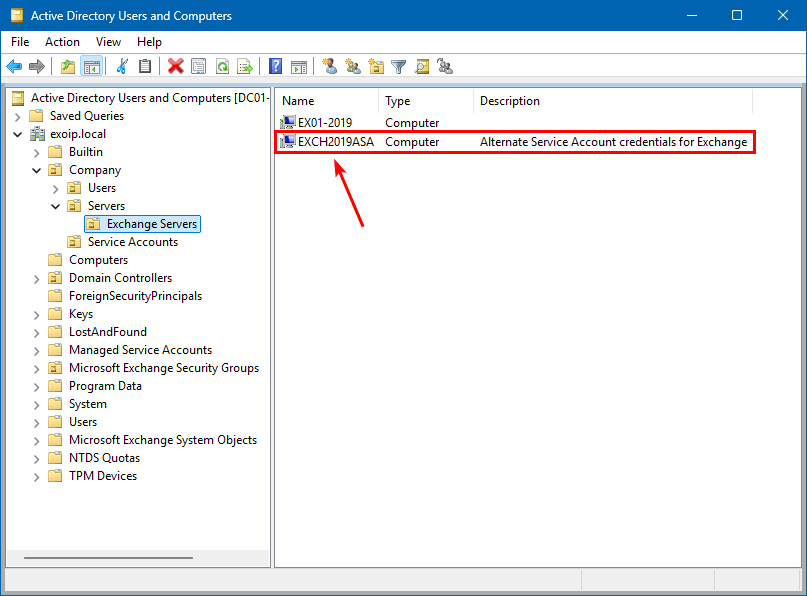

UserPrincipalName :Você também pode encontrar o objeto do computador AD em Usuários e Computadores do Active Directory.

Etapa 2. Replique as alterações em todos os controladores de domínio

Depois de criar a conta, replique as alterações em todos os controladores de domínio do AD DS.

repadmin /syncall /ADPeEtapa 3. Implantar a credencial ASA no primeiro Exchange Server

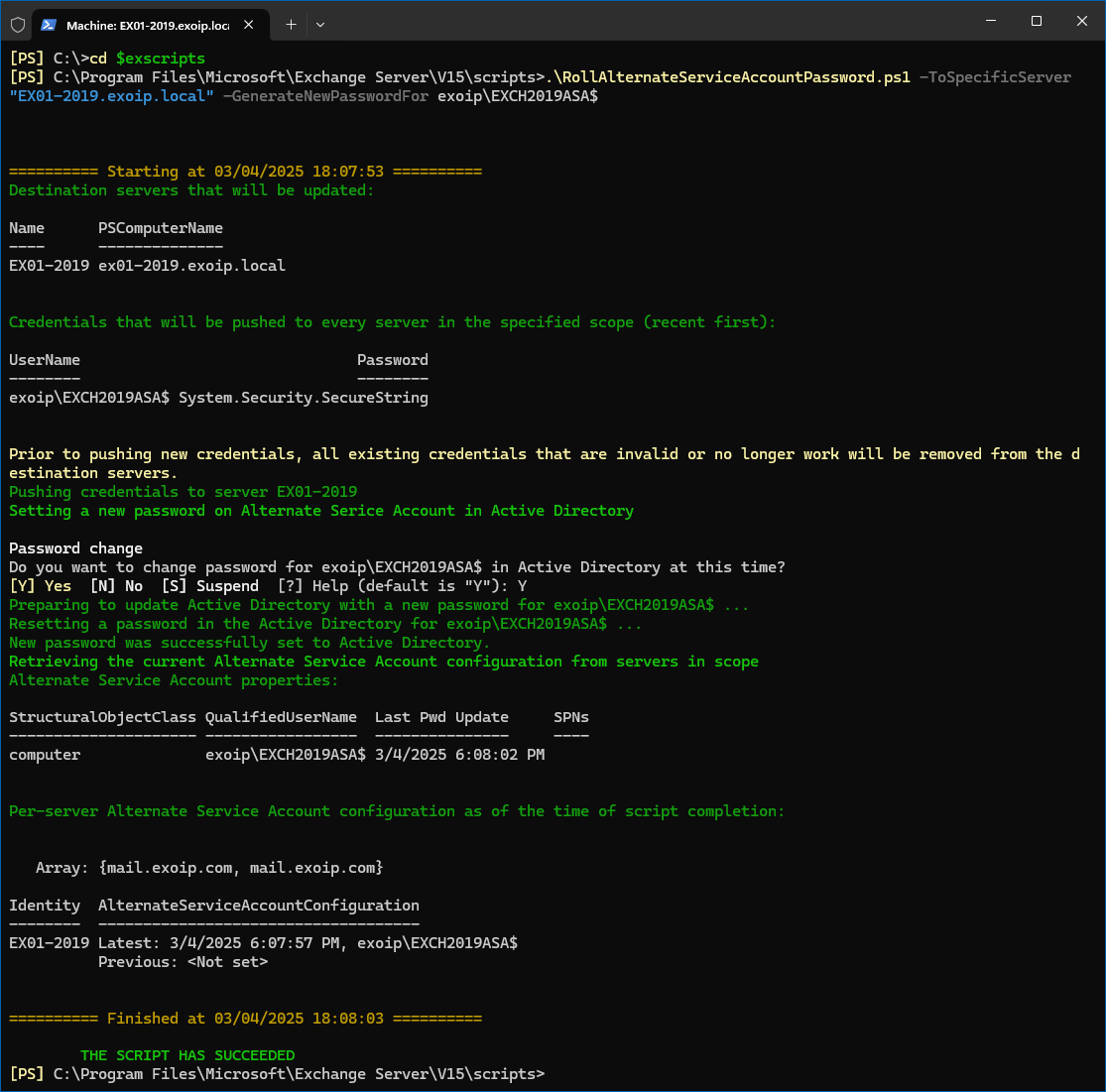

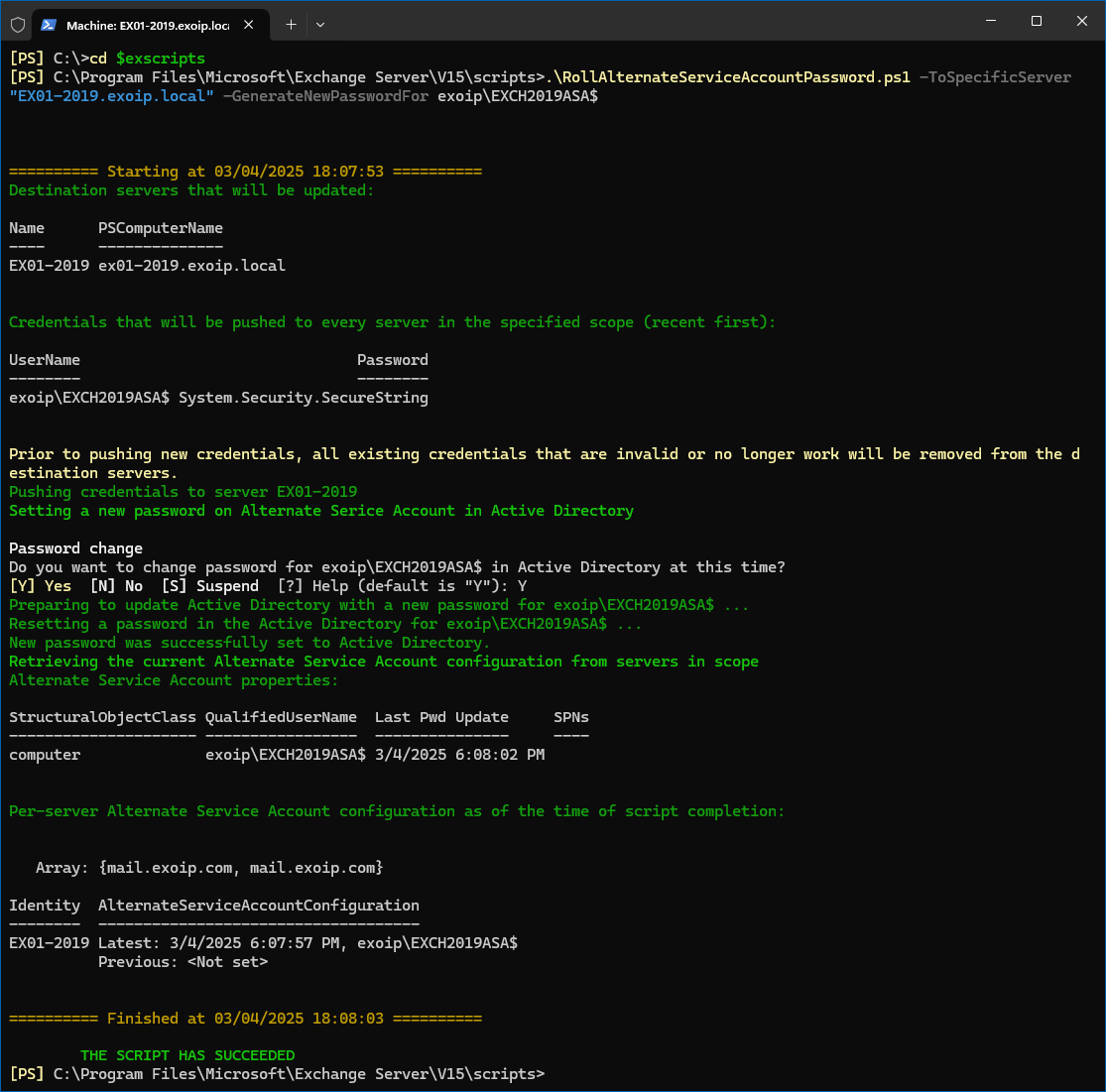

O único método suportado para implantar a credencial ASA é usar oRollAlternateServiceAcountPassword.ps1script da pasta de scripts do Exchange Server.

- Execute o Shell de Gerenciamento do Exchange como administrador

- Mude o diretório para a pasta de scripts do Exchange Server

cd $exscripts- Implante a credencial ASA no primeiro Exchange Server executando serviços de acesso para cliente

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX01-2019.exoip.local" -GenerateNewPasswordFor exoipEXCH2019ASA$- Quando for perguntado se deseja alterar a senha da conta de serviço alternativa, digiteEe pressioneDigitar

Etapa 4. Implantar credencial ASA em outro Exchange Server

Se você tiver mais de um Exchange Server em execução na organização, execute o comando abaixo.

Observação:Faça isso para todos os servidores Exchange. Basta substituir o destino do Exchange Server (EX02-2019).

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX02-2019.exoip.local" -CopyFrom "EX01-2019.exoip.local"Etapa 5. Verifique a implantação da credencial ASA

Verifique as configurações de credencial ASA no Exchange Server.

Get-ClientAccessServer "EX01-2019" -IncludeAlternateServiceAccountCredentialStatus | Format-List Name, AlternateServiceAccountConfigurationA saída aparece.

Name : EX01-2019

AlternateServiceAccountConfiguration : Latest: 3/4/2025 6:07:57 PM, exoipEXCH2019ASA$

Previous: <Not set>Etapa 6. Verifique se o SPN ainda não está associado a uma conta

Antes de associar os SPNs à credencial ASA, você deve verificar se os SPNs de destino já não estão associados a uma conta diferente na floresta. A credencial ASA deve ser a única conta na floresta à qual esses SPNs estão associados.

Inicie o prompt de comando e execute os comandos abaixo.

setspn -F -Q http/mail.exoip.com

setspn -F -Q http/autodiscover.exoip.comOs comandos devem retornarNenhum SPN encontradoconforme mostrado abaixo.

Checking forest DC=exoip,DC=local

No such SPN found.Se retornar algo, outra conta já está associada ao SPN.

Etapa 7. Associar nomes de entidades de serviço (SPNs) à credencial ASA

- Iniciar prompt de comando

- Associe o SPN MAPI sobre HTTP e Outlook Anywhere à credencial ASA

setspn -S http/mail.exoip.com exoipEXCH2019ASA$

A saída aparece.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/mail.exoip.com

Updated object- Associe o SPN de descoberta automática à credencial ASA

setspn -S http/autodiscover.exoip.com exoipEXCH2019ASA$A saída aparece.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/autodiscover.exoip.com

Updated objectEtapa 8. Verifique se você associou os SPNs às credenciais ASA

Inicie o prompt de comando e execute o comando abaixo. Você deve executar este comando apenas uma vez.

setspn -L exoipEXCH2019ASA$Etapa 9. Habilite a autenticação Kerberos para clientes Outlook

- Inicie o Shell de Gerenciamento do Exchange como administrador

- Habilitar a autenticação Kerberos para clientes do Outlook Anywhere para todos os servidores Exchange para os quais você deseja habilitar a autenticação Kerberos

Get-OutlookAnywhere -Server "EX01-2019" | Set-OutlookAnywhere -InternalClientAuthenticationMethod Negotiate- Verifique se foi definido com sucesso

Get-OutlookAnywhere -Server "EX01-2019" | Format-Table InternalClientAuthenticationMethodA saída aparece.

InternalClientAuthenticationMethod

----------------------------------

Negotiate- Habilitar a autenticação Kerberos para clientes MAPI sobre HTTP para todos os servidores Exchange nos quais você deseja habilitar a autenticação Kerberos

Get-MapiVirtualDirectory -Server "EX01-2019" | Set-MapiVirtualDirectory -IISAuthenticationMethods Ntlm,Negotiate- Verifique se foi definido com sucesso

Get-MapiVirtualDirectory -Server "EX01-2019" | Format-List IISAuthenticationMethodsA saída aparece.

IISAuthenticationMethods : {Ntlm, Negotiate}Em ambientes híbridos com Exchange Online ou se você usar o OAuth internamente.

$mapidir = Get-MapiVirtualDirectory -Server "EX01-2019"

$mapidir | Set-MapiVirtualDirectory -IISAuthenticationMethods ($mapidir.IISAuthenticationMethods +='Negotiate')Etapa 10. Reinicie os serviços do Exchange Server

Reinicie oHost de serviço do Microsoft Exchangeserviço ePool de aplicativos de descoberta automática do MS Exchangepara acelerar o processo. Faça isso em todos os servidores Exchange.

Restart-Service MSExchangeServiceHost

Restart-WebAppPool -Name MSExchangeAutodiscoverAppPoolVocê também pode reiniciar todos os servidores Exchange, se desejar.

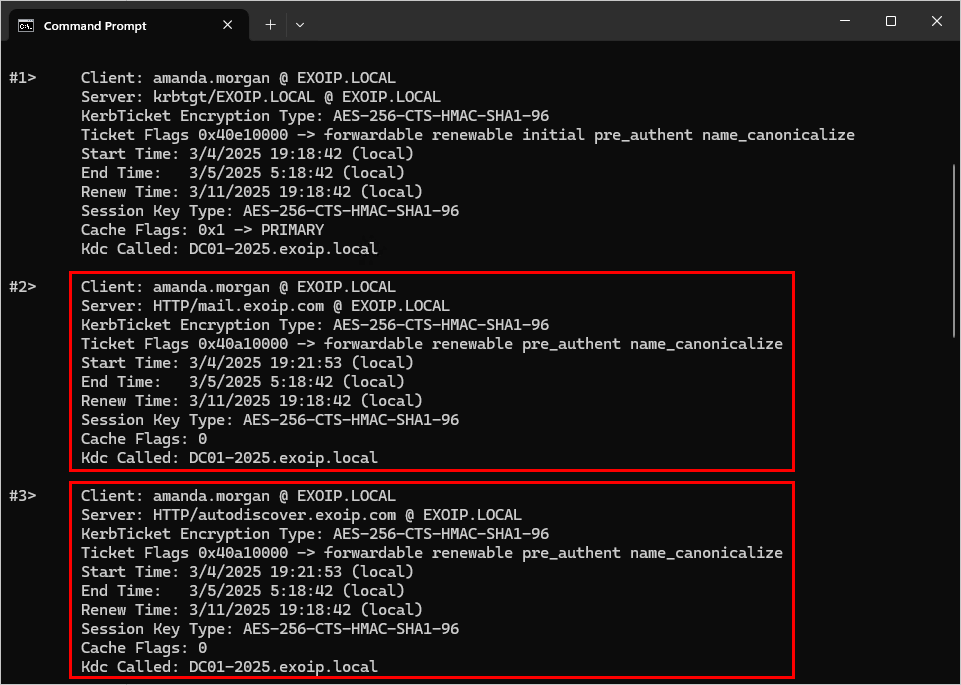

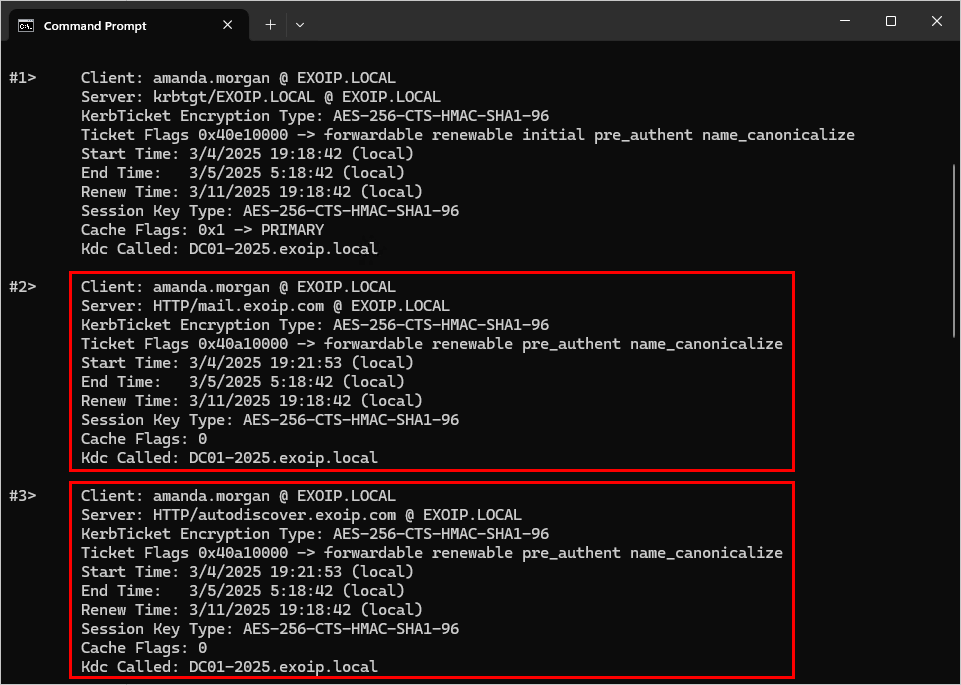

Etapa 11. Verifique a autenticação Kerberos do cliente Exchange

Depois de configurar com êxito o Kerberos e a credencial ASA, verifique se os clientes podem autenticar com sucesso.

- ComeçarPanoramana máquina cliente

- ComeçarPrompt de comandona máquina cliente

- Execute o comando abaixo

klist- Verifique se dois tickets aparecem nos servidoresHTTP/mail.exoip.comeHTTP/autodiscover.exoip.com

É isso!

Conclusão

Você aprendeu como configurar a autenticação Kerberos para Exchange Server. O Kerberos é mais seguro que o NTLM e impõe menos sobrecarga aos seus clientes, servidores Exchange e controladores de domínio. É essencial configurar isso em todas as organizações que executam um Exchange Server.

Você gostou deste artigo? Você também pode gostar de Criar DAG Exchange Server passo a passo. Não se esqueça de nos seguir e compartilhar este artigo.