A política de senha do Azure Active Directory define os requisitos de senha para usuários locatários, incluindo complexidade de senha, comprimento, expiração de senha, configurações de bloqueio de conta e alguns outros parâmetros. Neste artigo, veremos como gerenciar uma política de senha no Azure AD.

O Azure AD tem uma política de senha padrão aplicada a todas as contas criadas na nuvem (não sincronizadas do Active Directory local por meio do Azure AD Connect).

Define as seguintes configurações que não podem ser alteradas pelo administrador de locatários do Azure/Microsoft 365:

- Caracteres permitidos:

A-Z,a-z,0-9,spacee símbolos especiais@ # $ % ^ & * – _ ! + = [ ] { } | : ‘ , . ? / ` ~ ” ( ) - Complexidade da senha: pelo menos 3 de 4 grupos de caracteres (maiúsculas, minúsculas, números e símbolos)

- Comprimento da senha: mínimo 8, máximo 256 caracteres

- O usuário não pode usar a senha anterior

Conteúdo:

- Como alterar a política de expiração de senha no Azure AD

- Configurações de bloqueio de conta no Azure AD

- Impedir o uso de senhas fracas e populares no Azure AD

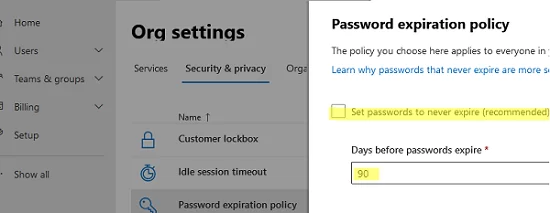

Como alterar a política de expiração de senha no Azure AD

Por padrão, a senha de um usuário nunca expira no Azure AD (Microsoft 365). Mas você pode habilitar a expiração da senha por meio do Centro de Administração do Microsoft 365:

- Vá paraCentro de Administração do Microsoft 365->Configurações->Segurança e privacidade->Política de expiração de senha;

- Desative a opçãoDefina a senha para nunca expirar (recomendado);

- Nesse caso:

Expiração da senha definida como90 dias

A notificação para alteração de senha começará a ser exibida14 dias antesa data de validade.

A Microsoft recomenda que você não habilite a expiração de senha se os usuários do Azure usarem a Autenticação Multifator (MFA).

Você pode usar o módulo MSOnline PowerShell para alterar as configurações de expiração de senha do usuário. Basta instalar o módulo (se necessário) e conectar-se ao seu locatário:

Install-Module MSOnline

Connect-MsolService

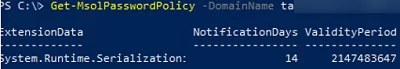

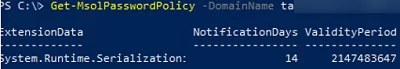

Verifique as configurações atuais da política de expiração de senha no Azure AD:

Get-MsolPasswordPolicy -DomainName woshub.com

ExtensionData NotificationDays ValidityPeriod System.Runtime.Serialization.ExtensionDataObject 14 2147483647

Você pode alterar a política de expiração de senha e as configurações de notificação no Azure AD com o PowerShell:

Set-MsolPasswordPolicy -DomainName woshub.com -ValidityPeriod 180 -NotificationDays 21

Veja também:Configurando RemoteApps hospedados no Windows 10/11 (sem Windows Server)

Você pode gerenciar configurações de expiração de senha para um usuário específico usando o módulo Azure AD:

Connect-AzureAD

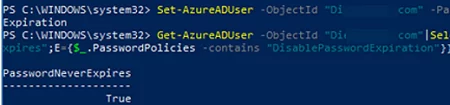

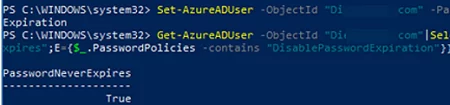

Habilite oA senha nunca expiraopção para um usuário específico:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies DisablePasswordExpiration

Veja a data de expiração da senha do usuário:

Get-AzureADUser -ObjectId "[email protected]"|Select-Object @{N="PasswordNeverExpires";E={$_.PasswordPolicies -contains "DisablePasswordExpiration"}}

PasswordNeverExpires -------------------- True

Habilite a expiração da senha do usuário:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies None

Configurações de bloqueio de conta no Azure AD

Mais um parâmetro da política de senha do Azure disponível para o administrador configurar são as regras de bloqueio do usuário em caso de inserção de senha incorreta. Por padrão, uma conta é bloqueada por 1 minuto após 10 tentativas fracassadas de autenticação usando uma senha incorreta. Observe que o tempo de bloqueio é estendido após cada tentativa de login malsucedida.

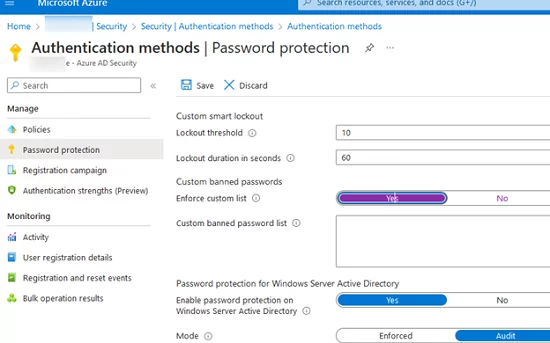

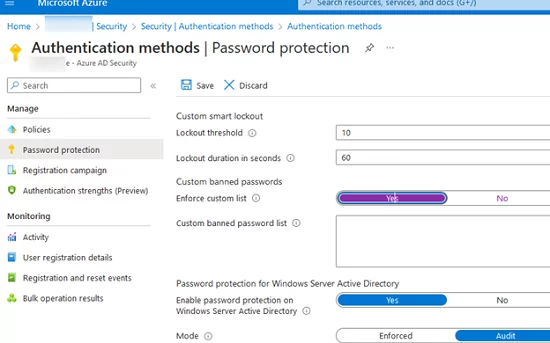

Você pode definir as configurações de bloqueio na seção seguinte do Portal do Azure ->Diretório Ativo Azure->Segurança->Métodos de autenticação —> Proteção por senha.

As opções disponíveis para você alterar são:

- Limite de bloqueio– o número de tentativas de login malsucedidas antes da conta ser bloqueada (10 por padrão);

- Duração do bloqueio em segundos– 60 segundos por padrão.

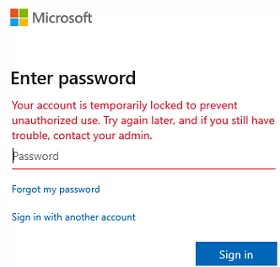

Se a sua conta estiver bloqueada, um utilizador do Azure verá a seguinte notificação:

Your account is temporarily locked to prevent unauthorized use. Try again later, and if you still have trouble, contact your admin.

Saiba como verificar os registos de entrada do utilizador no Azure AD.

Impedir o uso de senhas fracas e populares no Azure AD

Há um separadoProteção de senha do Azure ADrecurso que permite bloquear o uso de senhas fracas e populares (como P@ssw0rd, Pa$$word, etc.).

Você pode usar o módulo DSInternals PowerShell para verificar o Active Directory local em busca de senhas de usuário fracas.

Você pode definir sua própria lista de senhas fracas emDiretório Ativo Azure->Segurança->Métodos de autenticação —> Proteção por senha. Habilite a opçãoAplicar lista personalizadae adicione uma lista de senhas que deseja banir (até 1000 senhas).

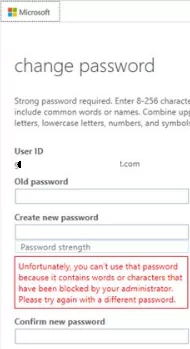

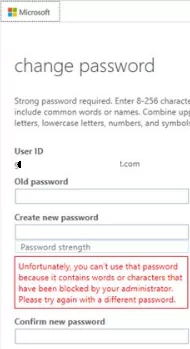

Quando um usuário do Azure AD tenta alterar sua senha para uma das listas banidas, uma notificação é exibida:

Unfortunately, you can’t use that password because it contains words or characters that have been blocked by your administrator. Please try again with a different password.

Estas definições são aplicadas por padrão apenas aos utilizadores da nuvem no Azure.

Se você deseja aplicar uma lista de senhas banidas aos usuários locais do Active Directory DS, eis o que você precisa fazer:

- Certifique-se de ter uma assinatura Azure AD Premium P1 ou P2;

- Habilite a opçãoHabilite a proteção por senha no Windows Server Active Directory;

- A configuração padrão permite apenas a auditoria do uso de senha proibida. Então, após o teste, troque oModoopção paraAplicado;

- Implantar o serviço proxy de proteção de senha do Azure AD (

AzureADPasswordProtectionProxySetup.msi) em um dos hosts locais; - Instalar a proteção de senha do Azure AD (

AzureADPasswordProtectionDCAgentSetup.msi) em todos os controladores de domínio ADDS.

Se quiser que a política de senha do Azure seja aplicada aos usuários sincronizados do AD DS por meio do Azure AD Connect, você deverá habilitar a opção EnforceCloudPasswordPolicyForPasswordSyncedUsers:

Set-MsolDirSyncFeature -Feature EnforceCloudPasswordPolicyForPasswordSyncedUsers -Enable $true

Certifique-se de ter configurado uma política de senha de domínio suficientemente forte no Active Directory local. Caso contrário, os usuários sincronizados poderão definir qualquer senha, inclusive aquelas que sejam fracas e inseguras.

Nesse caso, quando a senha de um usuário é alterada ou redefinida no Active Directory local, o usuário é verificado na lista de senhas proibidas no Azure.

Se você tiver a sincronização do Azure AD Connect habilitada, poderá usar suas próprias políticas de senha do Active Directory local para aplicar aos usuários da nuvem. Para fazer isso, você precisa criar uma política de senha de segurança refinada no AD local e vinculá-la a um grupo contendo os usuários sincronizados com a nuvem. Neste caso, o Azure Active Directory seguirá a política de senha do seu domínio local.