OStúnelA ferramenta pode ser usada como um serviço de proxy para criar um túnel TLS seguro para aplicativos de rede cliente-servidor que não suportam criptografia. Em alguns casos, é preferível usar esta ferramenta para proteger o acesso remoto a um único aplicativo (serviço) em vez de implementar uma solução VPN completa.

OStúnelo serviço pode ser executado no modo servidor ou cliente. No modo cliente, o Stunnel recebe o tráfego do aplicativo cliente, criptografa-o e depois o envia ao servidor. O tráfego é descriptografado noStunnel do lado do servidore depois enviado para o aplicativo ou serviço de destino. O importante é que o administradornão precisa modificar a parte do cliente ou do servidor do aplicativo.Certificadospode ser usado para autenticação do cliente. Stunnel é compatível com Windows e Linux.

Vejamos como usar o stunnel para criar acesso seguro entre o cliente e o servidor. Neste exemplo, o servidor é um host Windows com um servidor web IIS executando um site HTTP não criptografado. A tarefa é restringir o acesso a este site de clientes com autenticação de certificado e habilitar a criptografia de tráfego.

Configurando o servidor Stunnel no Windows

Baixe o instalador do Stunnel para Windows emhttps://www.stunnel.org/downloads.htmle instale-o com as configurações padrão, incluindoopenssl.

A próxima etapa é gerar chaves e certificados para a CA, servidor e clientes. Abra um prompt de comando e navegue até o diretório:

cd "c:Program Files (x86)stunnelbin"

Gerar chave CA:

openssl genpkey -algorithm RSA -out ca.key

Neste caso, não estamos usando uma senha para proteger a chave privada do certificado.

Crie um certificado CA:

openssl req -new -x509 -key ca.key -out ca.crt -subj "/O=woshubLTD/OU=IT/CN=CA_webserver1.com"

Adicione informações sobre o certificado nosujeitocampo para fácil identificação.

Crie uma chave privada para o servidor:

openssl genpkey -algorithm RSA -out server.key

Crie uma solicitação de assinatura de certificado (CSR):

openssl req -key server.key -new -out server.csr

Use a CA raiz para assinar o certificado do servidor.

openssl x509 -req -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt -days 365 -subj "/O=woshubLTD/OU=IT/CN=server_webserver1.com"

Agora, crie uma chave privada para o cliente:

openssl genpkey -algorithm RSA -out client.key

Gere uma solicitação de certificado de cliente:

openssl req -key client.key -new -out client.csr

Assine o certificado do cliente:

openssl x509 -req -in client.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out client.crt -days 365 -subj "/O=woshubLTD/OU=IT/CN=client1_webserver1.com"

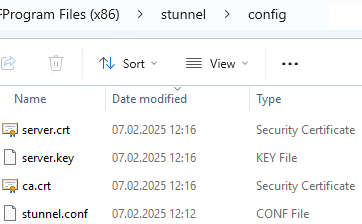

No servidor web, copie oca.crt, servidor.crt, eservidor.chavearquivos para oC:Program Files (x86)stunnelconfigpasta.

Edite o arquivo stunnel.conf (você pode limpar as configurações padrão) e adicione a seguinte configuração:

; Write logs to stunnel.log debug = info output = stunnel.log ; Strong encryption settings. We assume that both devices have modern CPUs that support AES hardware acceleration. If such encryption settings cause server performance degradation under heavy traffic, you can simplify them. options = CIPHER_SERVER_PREFERENCE options = NO_SSLv2 options = NO_SSLv3 options = NO_TLSv1 sslVersion = TLSv1.2 sslVersion = TLSv1.3 ciphers = ECDHE-RSA-AES256-GCM-SHA384 ; names (paths) to certificate files cert = server.crt key = server.key CAfile = ca.crt ; This section contains the configuration of the service that the client will access via Stunnel. [ITPoral] ; This is the IP address and port on which the Stunnel instance should listen for connections. accept = 192.168.158.144:443 ; or accept = 443 ; The IP address and port of the service to which the connection should be redirected. In our case, this is a local HTTP site. connect = 127.0.0.1:80 ; or connect = 80 ; Always check the remote computer's client certificate. Clients without a certificate will not be able to connect to the service. verify=2

Certifique-se de que oaceitarlinha contém um número de porta que não está sendo usado por outro processo do Windows.

Abra a porta especificada no Firewall do Windows Defender para permitir conexões de entrada. Você pode criar uma regra de firewall com o PowerShell.

New-NetFirewallRule -DisplayName "ITPoral_stunnel_443" -Direction Inbound -LocalPort 443 -Protocol TCP -Action Allow

Bloqueie conexões externas à porta TCP 80 insegura no nível do roteador ou firewall.

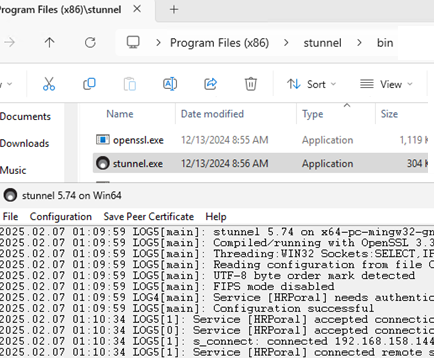

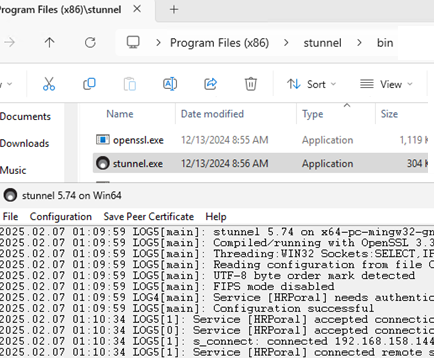

CorrerStunnel.exee verifique os logs da GUI para garantir que sua configuração não contenha erros. A interface gráfica permite reler rapidamente o arquivo de configuração e visualizar imediatamente os logs de erros, o que facilita a depuração.

1

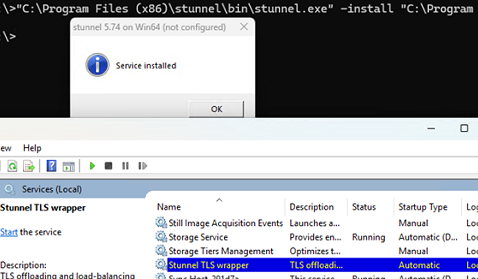

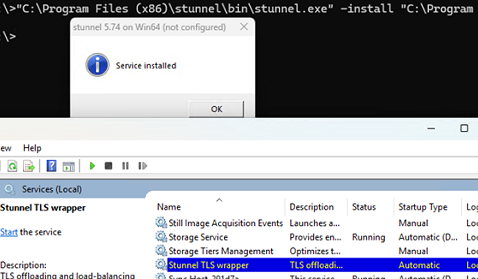

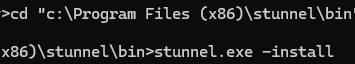

Feche a GUI do stunnel.exe clicando em Terminar no menu e inicie o stunnel como um serviço do Windows. Execute o comando:

"C:Program Files (x86)stunnelbinstunnel.exe" -install "C:Program Files (x86)stunnelconfigstunnel.conf"

OInvólucro TLS de stunnelserviço será criado. Comece:

Start-Service wrapper

O processo stunnel escuta na porta 443 assim que é iniciado.

Exemplo de configuração de cliente Stunnel no Windows

Em seguida, instale o stunnel da mesma distribuição nodispositivo cliente Windows. Então copie oca. crt,cliente.crt, ecliente.chavearquivos do servidor para oC:Program Files (x86)stunnelconfigpasta.

Adicione o seguinte ao arquivo de configuração stunnel.conf:

[ITPoral] ; Run Stunnel in the client mode. client = yes ; Specify the IP address and TCP port through which your service will be accessible to your clients. accept = localhost:8080 ; the address of the stunnel server to redirect connections to connect = 192.168.158.144:443 ; certificate paths CAfile = ca.crt cert = client.crt key = client.key ; Certificates must be checked explicitly when establishing a connection. verify=2

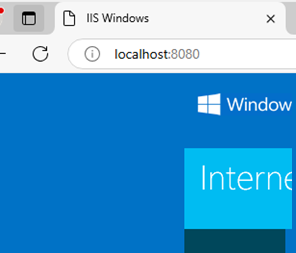

Salve o arquivo de configuração. Primeiro, execute o Stunnel manualmente e verifique se há erros nos logs. Agora, ao acessar o endereçolocalhost:8080do navegador, o Stunnel redirecionará a conexão para o servidor remoto.

Por conveniência, você pode combinar certificados e chaves em um único arquivo. Por exemplo:

Get-Content client.key, client.crt | Set-Content client.pem

Nesse caso, especifique apenas o seguinte no arquivo de configuração do stunnel:

cert = client1.pem

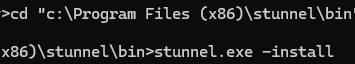

Se tudo estiver funcionando corretamente, você poderá executar o stunnel em um cliente como um serviço.

stunnel.exe -install

Para revogar certificados (por exemplo, comprometidos), adicione oCaminho CRLopção para a configuração do servidor stunnel. Especifique o caminho para a pasta onde estão armazenados os certificados revogados (Listas de Revogação de Certificados) em formato PEM.

Você também pode usar oCApathopção para especificar o local da pasta que contém os certificados permitidos.

Leia mais:Correção: o Windows não conseguiu se conectar ao serviço cliente de política de grupo

![Como desfazer o backup do dispositivo no Google Fotos [Guia]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/1746012918_Google-Photos-Undo-Device-Backup.jpg)