Habilite a Proteção Estendida do Exchange para Segurança do Exchange Server para executar seu servidor sem problemas.

A Proteção estendida do Exchange é habilitada por padrão emIntercâmbio 2019 UC 14e mais tarde.

Se você não implementar a proteção estendida do Exchange com cuidado e atualizar seu Exchange para CU 14.

Alguns problemas sérios podem ocorrer com o Exchange, como o usuário não conseguir fazer logon no Exchange 2019 após atualizar para o CU 14.

Portanto, você pode implementar a configuração adequada da Proteção Estendida do Exchange para proteger sua organização do Exchange.

A Microsoft recomenda que todos os usuários do Exchange o habilitem.

Neste artigo, aprenderemos como habilitar a proteção estendida para Exchange Server 2019.

O que é proteção estendida?

Ele aprimora a segurança dos métodos de autenticação existentes no Windows Server para proteger contra retransmissão de autenticação ou ataques man-in-the-middle.

Isso é conseguido usando informações de segurança implementadas por meio de informações de ligação de canal especificadas por meio de um Channel Binding Token (CBT), que é usado principalmente para conexões TLS.

No entanto, ele está habilitado por padrão no Exchange 2019 CU 14

Você pode habilitar a proteção estendida em versões mais antigas do Exchange com o PowerShell Script fornecido pela Microsoft, ou seja, ExchangeExtendedProtectionManagement.ps1

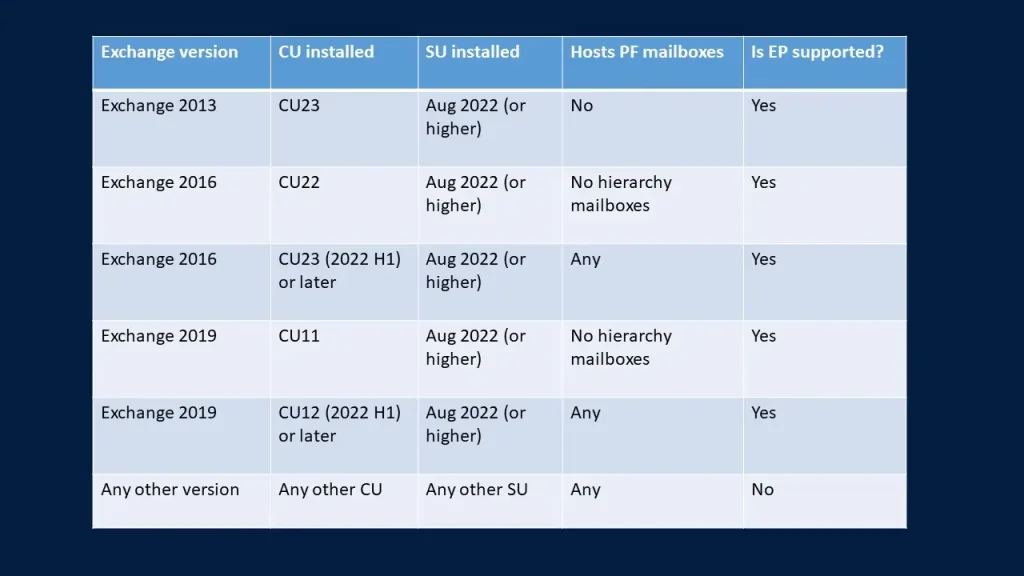

Pré-requisitos para versões do Exchange que oferecem suporte à proteção estendida

Exchange 2013, 2016 e 2019 oferece suporte a EP

Para Exchange 2016 e 2019, você deve estar executando em2022 H1 UC

Antes de habilitá-lo, você deve instalar pelo menosAgosto de 2022 SUou mais tarde.

Para o Exchange 2013, você deve estar executando emCU 23 com agosto de 2022 SUou mais tarde.

O descarregamento de SSL deve ser desativado

O usuário NTLMv2 deve

Certifique-se de que todos os usos do Exchange ServerTLS 1.2com as melhores práticas.

Cenário afetado com proteção estendida

- O descarregamento de SSL não é suportado, portanto, você não deve usar o descarregamento de SSL com um balanceador de carga; em vez disso, use a ponte SSL.

- Você pode usar o mesmo SSL em seus balanceadores de carga ao usar a ponte SSL em seu balanceador de carga.

- Não é possível habilitar a Proteção Estendida para Exchange 2013 com uma pasta Pública em um ambiente coexistente.

- Não pode ser ativado se estiver usandoTroca 2016 COM 22ouIntercâmbio 2019 UC 11que hospeda uma hierarquia de pastas públicas.

- Se você tiver o cenário acima, atualizeTrocar 2016 por CU 23eTrocar 2019 por CU 12ou mais tarde.

- O EP não pode ser totalmente configurado em Exchange Servers publicados com Agente Híbrido.

- Verifique oTrocar CU e SU mais recentes

Para mais folga veja a imagem abaixo.

Conheça o status de proteção estendida para seu Exchange

Antes de ativar o PE, é melhor conhecer primeiro o status.

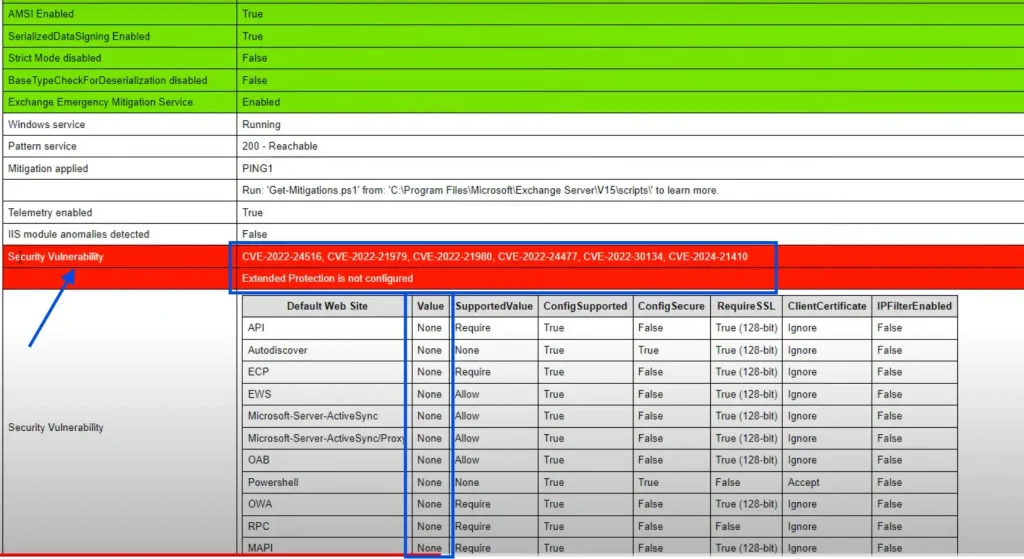

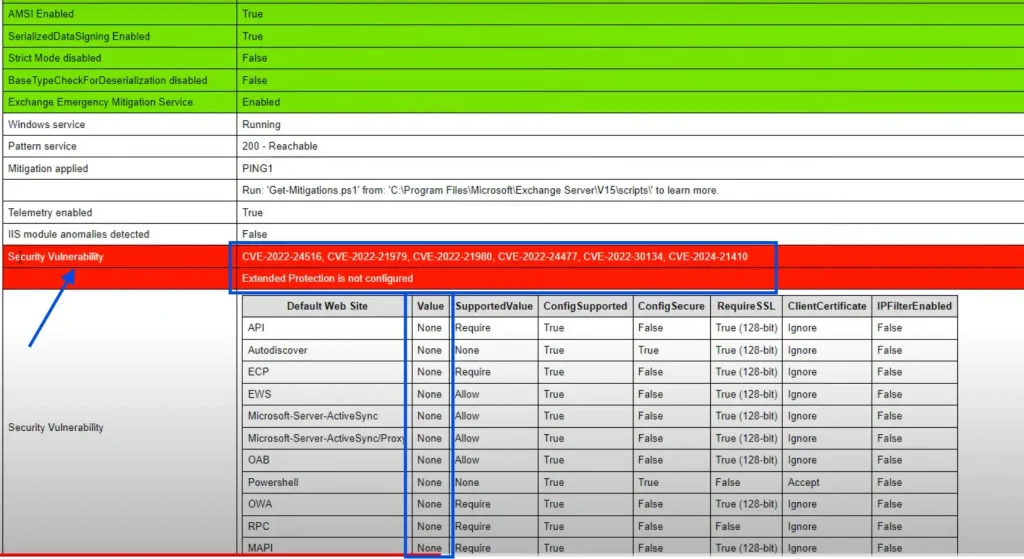

Para saber o status podemos executar o script Exchange Health Checker e gerar o relatório HTML

Leia também:Como ativar a proteção LSA de maneira fácil e rápida no Windows 11

Assim, executamos o script para saber o status do EP em nosso Exchange Server 2019 e obtivemos o resultado abaixo.

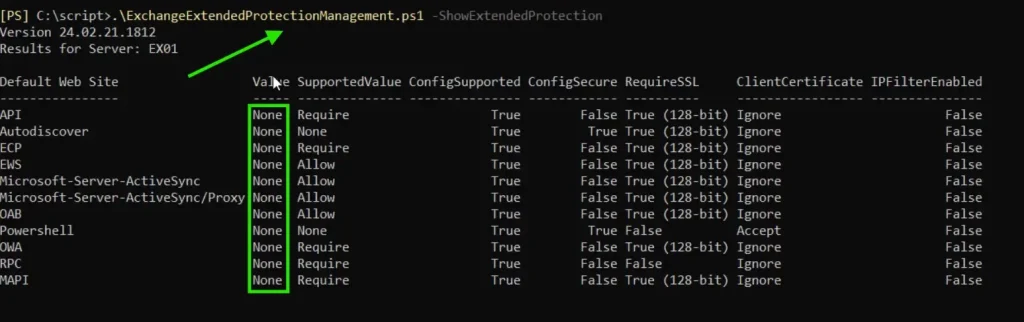

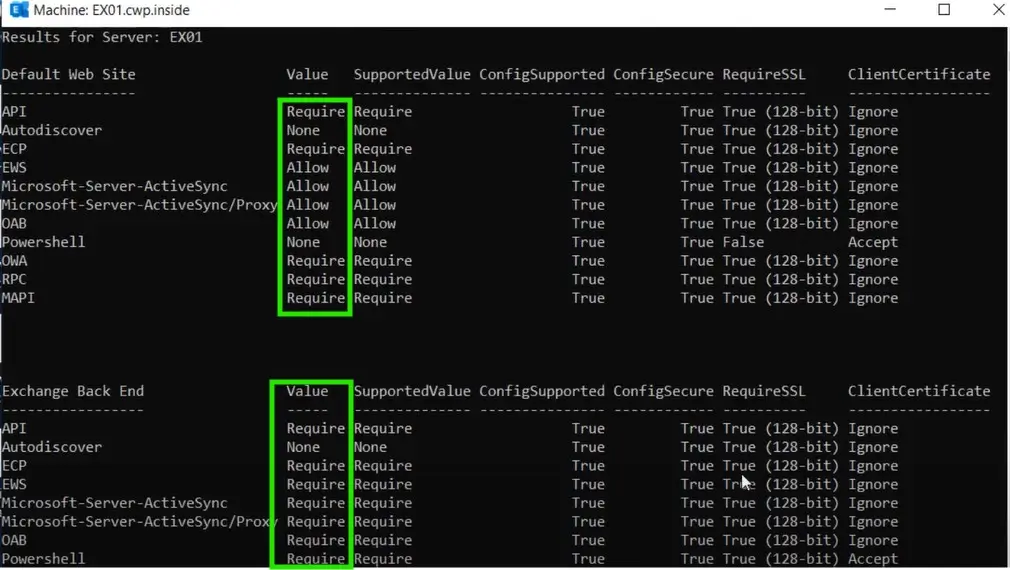

A imagem acima indica que o EP não está configurado e temos vulnerabilidades paraCVE-2022-24516, 21979, 21980, 24477,e30134,e o valor é definido comonenhumpara o nossodiretórios virtuais

Portanto, para verificar o status da Proteção Estendida, você também pode executar o script do PowerShell.

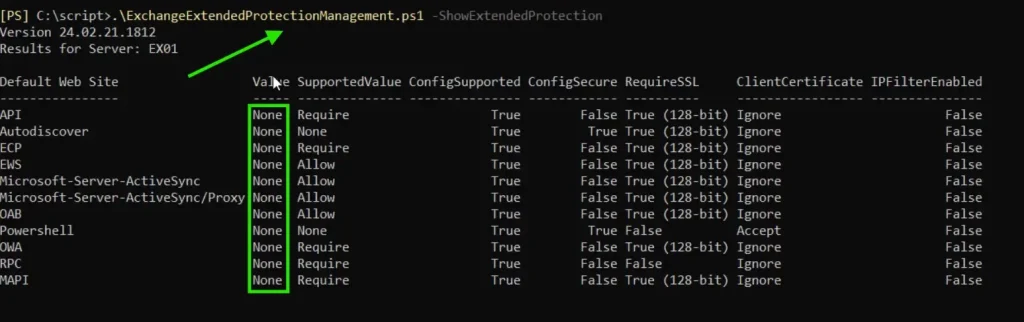

Baixe ExchangeExtendedProtectionManagement.ps1roteiro deGitHub

Salve o script nopasta de scriptdentro doUnidade Ce navegue até opasta de scriptno shell de gerenciamento do Exchange.

Agora execute o seguinte cmdlet para saber o status do EP

.ExchangeExtendedProtectionManagement.ps1 –ShowExtendedProtectionVocê obterá o resultado conforme abaixo

Você pode ver que obtivemos o mesmo resultado do relatório HTML mostrando um valor denenhumpara diretórios virtuais.

Como habilitar a proteção estendida no Exchange Server

Se você estiver atualizado para a versão necessária, poderá ativar a Proteção Estendida do Exchange.

Antes de habilitar o EP, consulte a abordagem de práticas recomendadas para configurar a configuração Exchange TLS 1.2.

Aqui consideramos queTLS 1.2já está configurado.

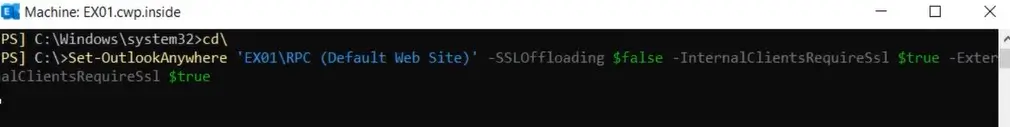

Então, precisamos desabilitar oDescarregamento SSLpara Outlook Anywhere para todos os Exchange Server da organização.

Para desativá-lo, execute o seguinte cmdlet no EMS (Exchange Management Shell)

Set-OutlookAnywhere "EX01-2019RPC (Default Web Site)" -SSLOffloading $false

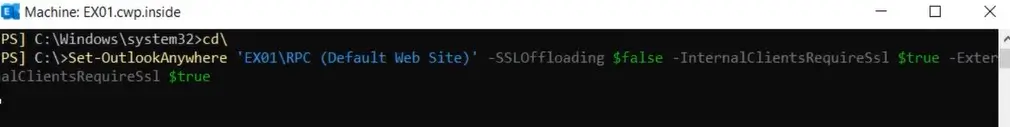

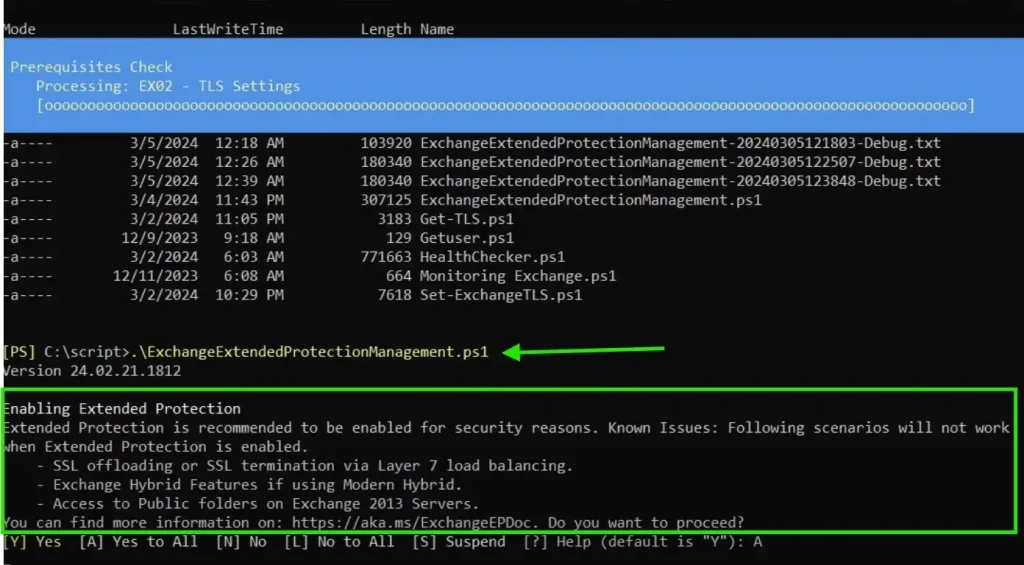

Agora podemos executar oExchangeExtendedProtectionManagement.ps1script para configurar a proteção estendida em nosso Exchange Server.

Certifique-se de que você tem oGestão da Organização direitospara executar a tarefa.

Baixamos o script no mesmopasta de scriptdentro dounidade ce naveguei até a pasta de script no EMS.

Para executar o script, execute o seguinte cmdlet

.ExchangeExtendedProtectionManagement.ps1

Agora irá iniciar a configuração da proteção estendida em todos os Exchange Server da sua organização.

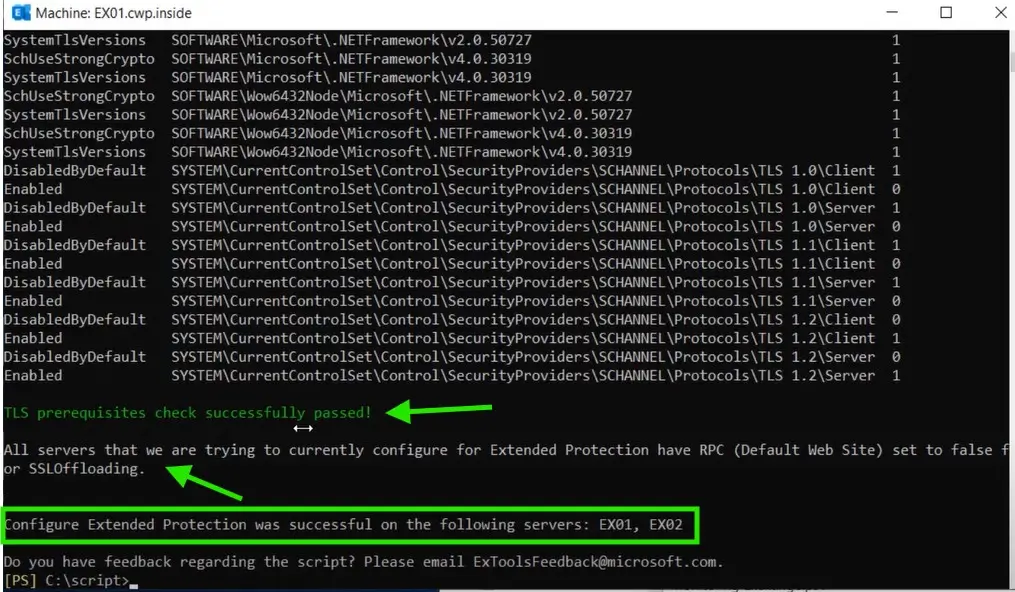

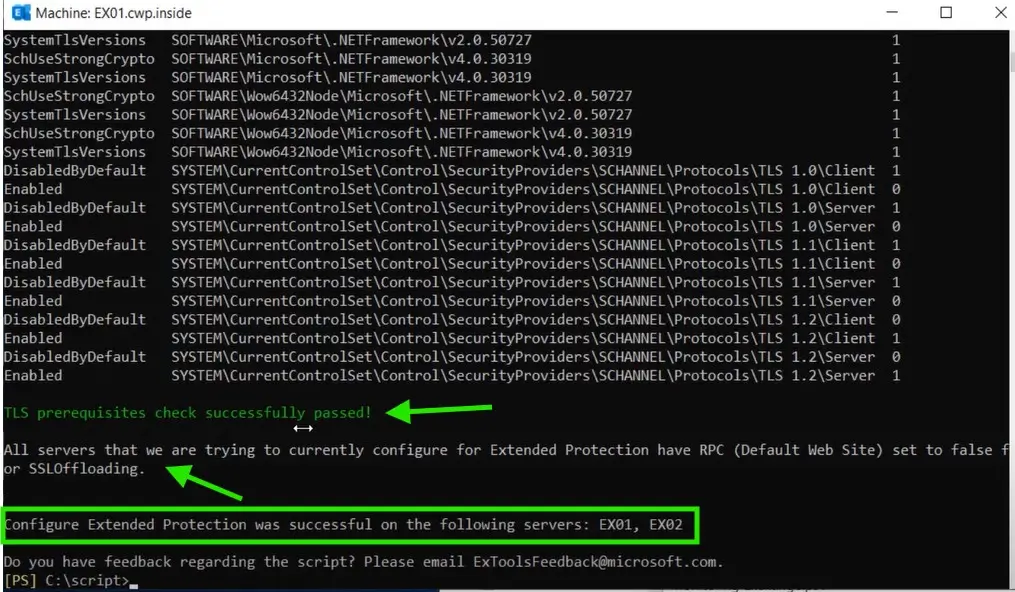

Portanto, ele também verificará os pré-requisitos de TLS e SSL Offloading e configurará o EP.

Depois de configurado, você verá a tela abaixo que diz: A proteção estendida foi configurada com sucesso.

você pode ver que os pré-requisitos TLS foram aprovados com sucesso e o descarregamento de SSL também está desabilitado.

Verificando o status do EP

Configuramos com sucesso a Proteção Estendida para nossos Dois Servidores EX01 e EX02

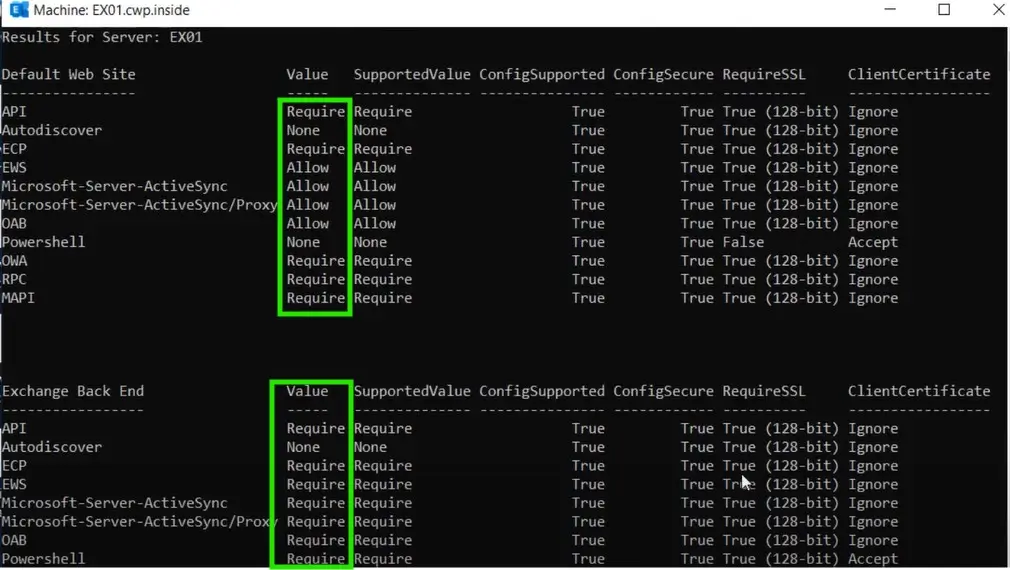

Vamos verificar com o PowerShell

Executaremos o mesmo cmdlet que executamos anteriormente para verificar o status

.ExchangeExtendedProtectionManagement.ps1 –ShowExtendedProtectionVeremos o resultado abaixo

Você pode ver agora que temos os valores configurados para nossos diretórios virtuais.

Portanto, também podemos confirmar verificando o script do Exchange Health Checker.

Depois de executar o script, você obterá o seguinte resultado.

Agora você pode ver que a Proteção Estendida foi habilitada com sucesso.

Você pode verificar seu fluxo de mensagens para confirmar se tudo está funcionando bem ou não.

Desativando e revertendo o Exchange EP

Desativar o EP definirá todos os valores configurados atuais paranenhum

Para desabilitar o EP em todos os Exchange Server da sua organização, execute o seguinte cmdlet

.ExchangeExtendedProtectionManagement.ps1 –DisableExtendedProtectionPortanto, se quiser desativá-lo para um servidor específico, você deverá executar o seguinte cmdlet

.ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtection -ExchangeServerNames EX01, EX02Você também pode executar o cmdlet a seguir para reverter as configurações do EP.

.ExchangeExtendedProtectionManagement.ps1 -RollbackType "RestoreIISAppConfig"Conclusão

Neste artigo, aprendemos como configurar a proteção estendida para Exchange Server 2019.

Sempre que você habilitar o EP para sua organização do Exchange, certifique-se de atender aos pré-requisitos habilitandoTLS 1.2e atualizando seu Exchange para oUC mais recente.

Se as coisas derem errado, você ainda terá a opção dedesativar o PEou reverta para o estágio anterior.

Se você estiver interessado em aprender mais, consulte os Tutoriais gratuitos do Microsoft Exchange

Além disso, se quiser ver o artigo em ação, assista ao vídeo abaixo para configurar o EP para o seu Exchange 2019

![[Atualização de software] Mozilla Firefox 133.0.3 Stable lançado, aqui está o que há de novo e corrigido](https://media.askvg.com/articles/images/Mozilla_Firefox_Browser.png)