Trigona é um ransomware que criptografa arquivos e adiciona a extensão ._locked a eles, por exemplo. photo1.jpg foi renomeado como photo1.jpg._locked. Ele tem como alvo usuários do Microsoft Windows, especialmente servidores SQL. Esta variante do ransomware foi vista pela primeira vez em outubro de 2022. O ransomware Trigona usa a tática de extorsão dupla, na qual o ransomware primeiro exfiltra os dados do servidor e depois os criptografa. Em seguida, os invasores ameaçam vazar as informações exfiltradas, geralmente dados confidenciais e críticos, a menos que a vítima pague os pedidos de resgate.

Que tipo de malware é Trigona?

Trigona é um ransomware, um tipo de malware que criptografa e bloqueia os arquivos das vítimas e depois solicita um resgate em troca da chave de descriptografia. Esta é uma família de ransomware e está escrita na linguagem de programação Delphi. Como o Trigona usa criptografia simétrica ou assimétrica, recuperar os arquivos sem backup é extremamente difícil. Mas não impossível. Os especialistas em recuperação de ransomware SalvageData podem trabalhar com seus dados e restaurá-los com segurança.

Tudo o que sabemos sobre Trigona Ransomware

Nome confirmado

- Vírus trigona

Tipo de ameaça

Veja também:Cactus Ransomware: Guia Completo

- Ransomware

- vírus criptográfico

- Armário de arquivos

Extensão de arquivos criptografados

- ._bloqueado

Mensagem exigindo resgate

- como_to_decrypt.hta

Existe um descriptografador gratuito disponível?Não, o Trigona ransomware não possui um descriptografadorNomes de detecção

- AvastWin32: RansomX-gen [Resgate]

- MédiaWin32: RansomX-gen [Resgate]

- EmsisoftGenérico.Ransom.Trigona.A.A4161FC2 (B)

- KasperskyHEUR:Trojan-Ransom.Win32.KlopRansom.g

- MalwarebytesRansom.CryLocker

- MicrosoftResgate:Win32/Trigona.SA!MTB

Família, tipo e variante de ransomware

- Trigona é uma família de ransomware

- Possui táticas e ferramentas semelhantes ao ransomware CryLock

- Também está vinculado ao grupo ALPHV (BlackCat)

Métodos de distribuição

- Servidores Microsoft SQL (MS-SQL) expostos internamente e mal protegidos

- Credenciais roubadas

- RDP vulnerável

- Anexos de e-mail infectados (e-mails de phishing)

Consequências

- Os arquivos são criptografados e bloqueados até o pagamento do resgate

- Roubo de senha

- Malware adicional pode ser instalado

- Vazamento de dados

Domínios Trigona (navegador TOR)

- hxxp://3x55o3u2b7cjs54eifja5m3ottxntlubhjzt6k6htp5nrocjmsxxh7ad[.]cebola

- 45.227.253[.]99

Sintomas do ransomware Trigona

- Não é possível abrir arquivos armazenados no computador

- Carta de exigência de resgate na área de trabalho e em todas as pastas

- Os arquivos têm uma nova extensão (por exemplo, filename1._locked)

- Uma nota com instruções aparece quando a vítima tenta abrir um arquivo criptografado

Logotipo relacionado ao ransomware Trigona

O que está na nota de resgate de Trigona

Este é um exemplo da nota de resgate da Trigona:

Exemplo de nota de resgate do ransomware Trigona

Como Trigona infecta um sistema

O ransomware Trigona explora servidores Microsoft SQL (MS-SQL) expostos a internados e mal protegidos. Ele chega ao seu computador ou rede por força bruta ou aproveitando-se de contas de credenciais fracas e fáceis de adivinhar. Os invasores explorarão ferramentas de controle remoto cujas credenciais são conhecidas, reutilizadas, fracas ou reformuladas para obter acesso às redes das empresas e vazar dados. É por isso que é muito importante manter todos os softwares atualizados e proteger ferramentas de administração remota como o RDP.

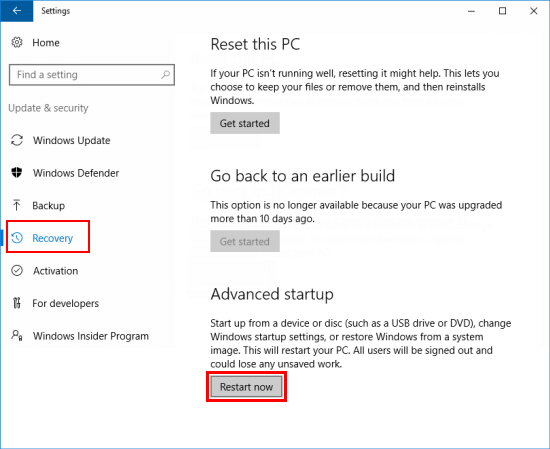

Como funciona o Trigona

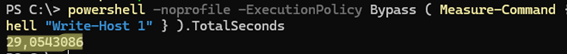

O ransomware Trigona ataca as defesas do Windows e tenta desabilitar o Windows Defender e remover o Microsoft Security Essentials. É por isso que manter o sistema operacional Windows atualizado também é muito importante para a segurança cibernética. Novas atualizações podem ter camadas de proteção aprimoradas contra ransomware como o Trigona. Além disso, o Trigona ransomware tem como alvo empresas e empresas que buscam seus registros financeiros, e-mails e até mesmo backups. Portanto, mantenha sempre pelo menos um backup atualizado off-line para evitar que os dados sejam roubados por cibercriminosos. Trigona usa uma combinação de um algoritmo de criptografia assimétrica, o RSA (Rivest – Shamir – Adleman), e um algoritmo de criptografia simétrica, o AES (Advanced Encryption Standard).Recentemente, o ransomware Trigona adicionou a funcionalidade de limpeza de dados. Ele é acionado pela linha de comando /erase e tem a capacidade de sobrescrever arquivos com bytes NULL. Contatar um serviço de remoção de ransomware pode não apenas restaurar seus arquivos, mas também remover qualquer ameaça potencial.

Como lidar com um ataque de ransomware Trigona

O primeiro passo para se recuperar do ataque Trigona é isolar o computador infectado desconectando-se da Internet e removendo qualquer dispositivo conectado. Então, você deve entrar em contato com as autoridades locais. No caso de residentes e empresas dos EUA, é oescritório local do FBIe oCentro de denúncias de crimes na Internet (IC3).Para denunciar um ataque de ransomware, você deve coletar todas as informações possíveis sobre ele, incluindo:

- Capturas de tela da nota de resgate

- Comunicações com atores Trigona (se você os tiver)

- Uma amostra de um arquivo criptografado

Entretanto, se você preferirentre em contato com profissionais, então não faça nada.Deixe cada máquina infectada como estáe peça umserviço emergencial de remoção de ransomware. Reiniciar ou desligar o sistema pode comprometer o serviço de recuperação. A captura da RAM de um sistema ativo pode ajudar a obter a chave de criptografia, e a captura de um arquivo dropper, ou seja, um arquivo que executa a carga maliciosa, pode sofrer engenharia reversa e levar à descriptografia dos dados ou à compreensão de como eles funcionam.não exclua o ransomwaree guarde todas as evidências do ataque. Isso é importante paraperícia digitalpara que os especialistas possam rastrear o grupo de hackers e identificá-los. É usando os dados do seu sistema infectado que as autoridades podeminvestigue o ataque e encontre o responsável.Uma investigação de ataque cibernético não é diferente de qualquer outra investigação criminal: necessita de provas para encontrar os atacantes.

1. Entre em contato com seu provedor de resposta a incidentes

Uma resposta a incidentes cibernéticos é o processo de resposta e gerenciamento de um incidente de segurança cibernética. Um Retentor de Resposta a Incidentes é um contrato de serviço com um provedor de segurança cibernética que permite às organizações obter ajuda externa com incidentes de segurança cibernética. Ele fornece às organizações uma forma estruturada de conhecimento e suporte por meio de um parceiro de segurança, permitindo-lhes responder de forma rápida e eficaz no caso de um incidente cibernético. Um retentor de resposta a incidentes oferece tranquilidade às organizações, oferecendo suporte especializado antes e depois de um incidente de segurança cibernética. A natureza e a estrutura específicas de um contrato de resposta a incidentes variam de acordo com o fornecedor e os requisitos da organização. Um bom retentor de resposta a incidentes deve ser robusto, mas flexível, fornecendo serviços comprovados para melhorar a postura de segurança de longo prazo de uma organização. Se você entrar em contato com seu provedor de serviços de RI, ele cuidará de todo o resto. No entanto, se você decidir remover o ransomware e recuperar os arquivos com sua equipe de TI, poderá seguir as próximas etapas.

2. Identifique a infecção por ransomware

Você podeidentificar qual ransomwareinfectou sua máquina pela extensão do arquivo (alguns ransomware usam a extensão do arquivo como nome) ou estará na nota de resgate. Com essas informações, você pode procurar uma chave de descriptografia pública. Você também pode verificar o tipo de ransomware por seus IOCs. Indicadores de comprometimento (IOCs) são pistas digitais que os profissionais de segurança cibernética usam para identificar comprometimentos de sistema e atividades maliciosas em uma rede ou ambiente de TI. Eles são essencialmente versões digitais de evidências deixadas na cena do crime, e possíveis IOCs incluem tráfego de rede incomum, logins de usuários privilegiados de países estrangeiros, solicitações estranhas de DNS, alterações em arquivos do sistema e muito mais. Quando um IOC é detectado, as equipes de segurança avaliam possíveis ameaças ou validam sua autenticidade. Os IOCs também fornecem evidências do que um invasor teria acesso caso se infiltrasse na rede.

COIs do Trigona Ransomware

Indicadores de comprometimento (IOCs) são artefatos observados em uma rede ou sistema operacional que indicam uma invasão de computador com alta confiança. Os IOCs podem ser usados para detecção precoce de futuras tentativas de ataque usando sistemas de detecção de intrusão e software antivírus. Hashes de droppers são identificadores exclusivos de arquivos de malware que são usados para detectar e analisar atividades maliciosas.

- 248e7d2463bbfee6e3141b7e55fa87d73eba50a7daa25bed40a03ee82e93d7db

- 596cf4cc2bbe87d5f19cca11561a93785b6f0e8fa51989bf7db7619582f25864

- 704f1655ce9127d7aab6d82660b48a127b5f00cadd7282acb03c440f21dae5e2

- 859e62c87826a759dbff2594927ead2b5fd23031b37b53233062f68549222311

- 8f8d01131ef7a66fd220dc91388e3c21988d975d54b6e69befd06ad7de9f6079

- 97c79199c2f3f2edf2fdc8c59c8770e1cb8726e7e441da2c4162470a710b35f5

- a86ed15ca8d1da51ca14e55d12b4965fb352b80e75d064df9413954f4e1be0a7

- accd5bcf57e8f9ef803079396f525955d2cfffbf5fe8279f744ee17a7c7b9aac

- da32b322268455757a4ef22bdeb009c58eaca9717113f1597675c50e6a36960a

- e7c9ec3048d3ea5b16dce31ec01fd0f1a965f5ae1cbc1276d35e224831d307fc

- e97de28072dd10cde0e778604762aa26ebcb4cef505000d95b4fb95872ad741b

- f29b948905449f330d2e5070d767d0dac4837d0b566eee28282dc78749083684

- fa6f869798d289ee7b70d00a649145b01a93f425257c05394663ff48c7877b0d

- fbba6f4fd457dec3e85be2a628e31378dc8d395ae8a927b2dde40880701879f2

- fd25d5aca273485dec73260bdee67e5ff876eaa687b157250dfa792892f6a1b6

3. Remova o ransomware e elimine kits de exploração

Antes de recuperar seus dados, você deve garantir que seu dispositivo esteja livre de ransomware e que os invasores não possam realizar um novo ataque através de kits de exploração ou outras vulnerabilidades. Um serviço de remoção de ransomware pode excluí-lo, criar um documento forense para investigação, eliminar vulnerabilidades e recuperar seus dados.

4. Use um backup para restaurar os dados

Os backups são a maneira mais eficiente de recuperar dados. Certifique-se de manter backups diários ou semanais, dependendo do uso de dados.

5. Contate um serviço de recuperação de ransomware

Se você não tiver um backup ou precisar de ajuda para remover o ransomware e eliminar vulnerabilidades, entre em contato com um serviço de recuperação de dados. Pagar o resgate não garante que seus dados serão devolvidos a você. A única maneira garantida de restaurar todos os arquivos é se você tiver um backup deles. Caso contrário, os serviços de recuperação de dados de ransomware podem ajudá-lo a descriptografar e recuperar os arquivos. Os especialistas da SalvageData podem restaurar seus arquivos com segurança e garantir que o ransomware Trigona não ataque sua rede novamente.

Prevenir o ataque do ransomware Trigona

Prevenir ransomware é a melhor solução para segurança de dados. é mais fácil e mais barato do que recuperar deles. O ransomware Trigona pode custar o futuro da sua empresa e até fechar suas portas. Estas são algumas dicas para garantir que você possaevite ataques de ransomware:

- Antivírus e antimalware

- Use soluções de segurança cibernética

- Use senhas fortes

- Software atualizado

- Sistema operacional (SO) atualizado

- Firewalls

- Tenha um plano de recuperação em mãos (veja como criar um plano de recuperação de dados com nosso guia detalhado)

- Agende backups regulares

- Não abra um anexo de e-mail de uma fonte desconhecida

- Não baixe arquivos de sites suspeitos

- Não clique em anúncios a menos que tenha certeza de que é seguro

- Acesse apenas sites de fontes confiáveis