Dacă întâmpinați solicitări frecvente de autentificare sau performanță lentă cu Outlook și Exchange Server, activarea autentificării Kerberos va rezolva problema. De asemenea, Kerberos oferă o securitate mai puternică și o performanță mai bună în comparație cu autentificarea NTLM. În acest articol, veți afla cum să configurați autentificarea Kerberos pentru Exchange Server.

Autentificare Kerberos în Exchange Server

Autentificarea Kerberos este un protocol sigur și eficient utilizat de Exchange Server pentru a verifica identitățile utilizatorilor fără a necesita solicitări repetate de parolă. Funcționează pe un sistem bazat pe bilete, în care utilizatorii se autentifică o singură dată și primesc un bilet de acordare a biletelor (TGT). Acest TGT este apoi utilizat pentru a solicita bilete de serviciu pentru accesarea serviciilor Exchange Server, cum ar fi Outlook și aplicațiile bazate pe web.

Prin implementarea autentificării Kerberos în Exchange Server, organizațiile pot realiza un proces de autentificare mai sigur, mai uniform și mai eficient, reducând în același timp dependența de NTLM sau de metodele de autentificare de bază.

Nota:Autentificarea Kerberos pentru Exchange Server nu este activată în mod implicit. Este nevoie de o configurare suplimentară după instalare, inclusiv crearea unui cont de serviciu alternativ (ASA) și configurarea corectă a numelor principale de serviciu (SPN).

Lectură recomandată:PowerShell: Configurați autentificarea bazată pe certificat pentru Exchange Online (Azure)

Mulți administratori trec cu vederea această configurație, potențial pierzând beneficiile de securitate și eficiență pe care le oferă Kerberos.

Cum se configurează autentificarea Kerberos în Exchange Server

Microsoft recomandă utilizarea înregistrărilor A în loc de înregistrările CNAME. Acest lucru asigură că clientul emite corect o solicitare de bilet Kerberos bazată pe numele partajat, și nu pe FQDN-ul serverului.

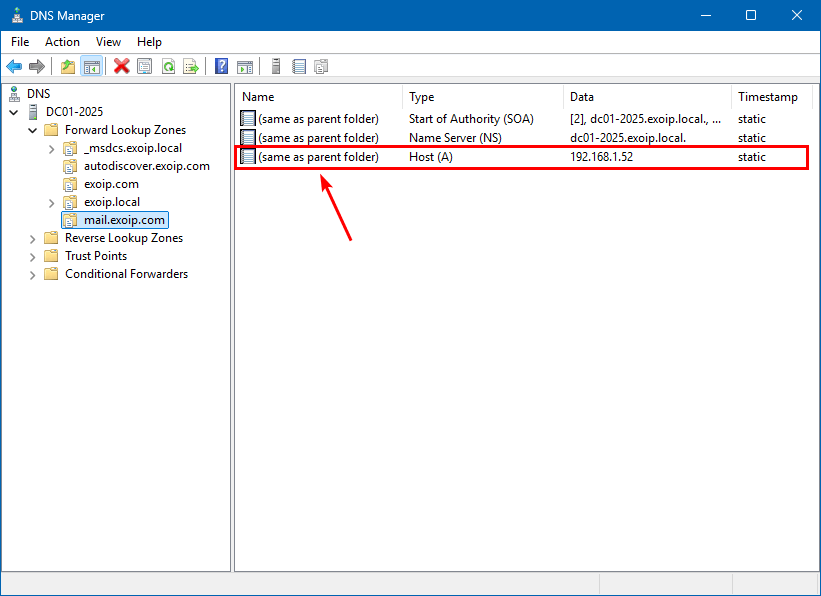

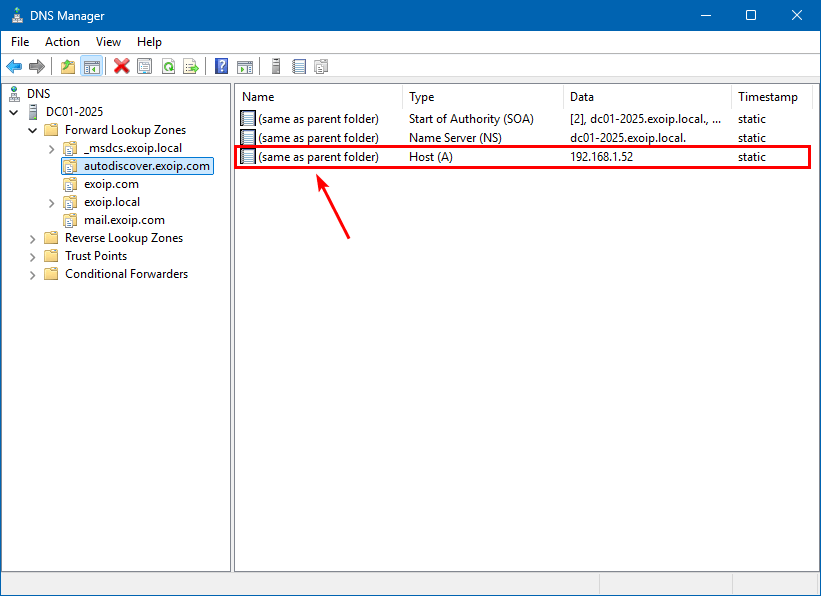

În organizația noastră, avem următoarea configurare DNS intern pentru Exchange Server:

- mail.exoip.compentru MAPI prin HTTP și Outlook Oriunde

- autodiscover.exoip.compentru serviciile de autodescoperire

Așa arată în DNSmail.exoip.com.

Așa arată în DNSautodiscover.exoip.com.

Pe baza FQDN-urilor de mai sus, trebuie să asociem următoarele SPN-uri cu acreditările ASA:

- http/mail.exoip.com

- http/autodiscover.exoip.com

Vom parcurge pașii de mai jos și vom configura autentificarea Kerberos pentru Exchange Server.

Pasul 1: creați un cont de serviciu alternativ (ASA)

Toate serverele Exchange care rulează servicii de acces la client care partajează aceleași spații de nume și adrese URL trebuie să utilizeze aceeași autentificare de cont de serviciu alternativ sau (acreditare ASA). În general, este suficient să aveți un singur cont pentru o pădure pentru fiecare versiune de Exchange.

Nota:Puteți partaja aceeași autentificare ASA de la Exchange Server 2013 și o versiune ulterioară. Deci, nu trebuie să creați unul nou dacă doriți să migrați de la Exchange Server 2016 la Exchange Server 2019.

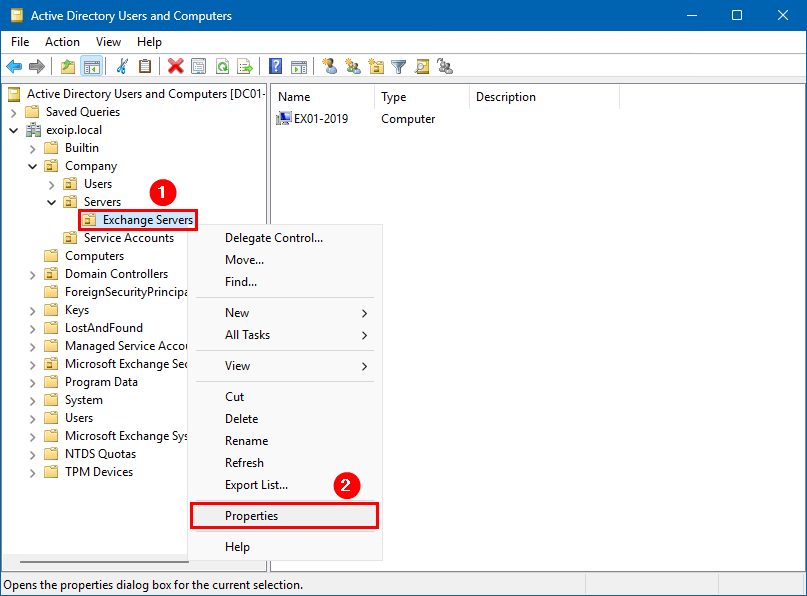

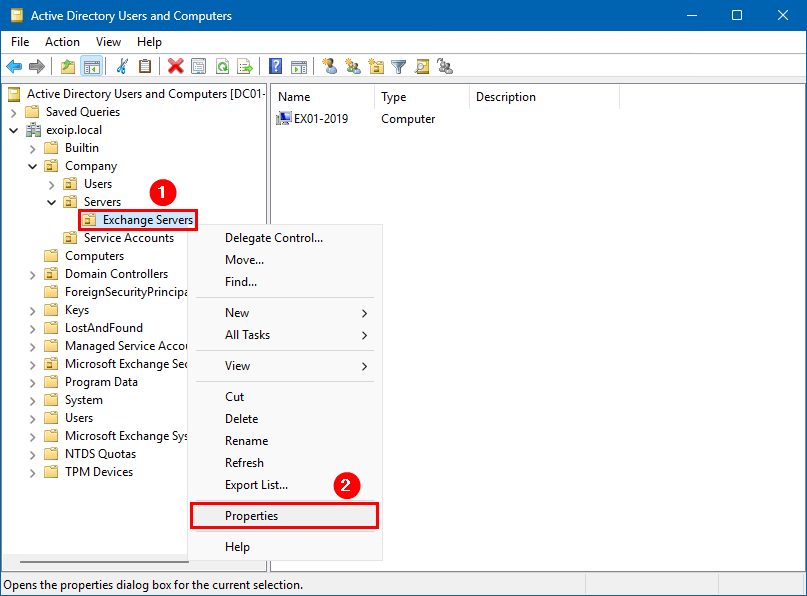

- ÎnceputUtilizatori și computere Active Directory

- Du-te laUnitatea organizatoricaunde se află obiectul computer Exchange Server

- Faceți clic dreapta pe el și selectațiProprietăți

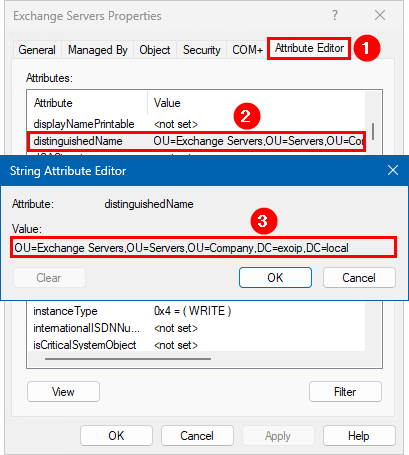

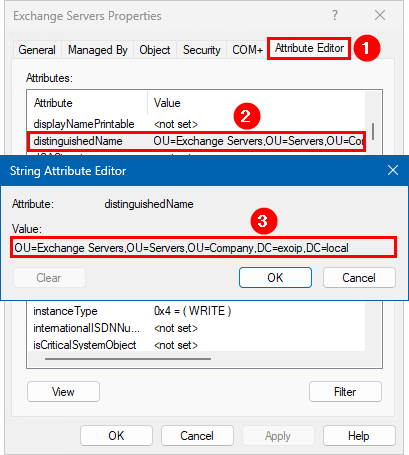

- Faceți clic peEditor de atributefila

- Faceți dublu clic pedistinsNameatribut

- Copievaloarea

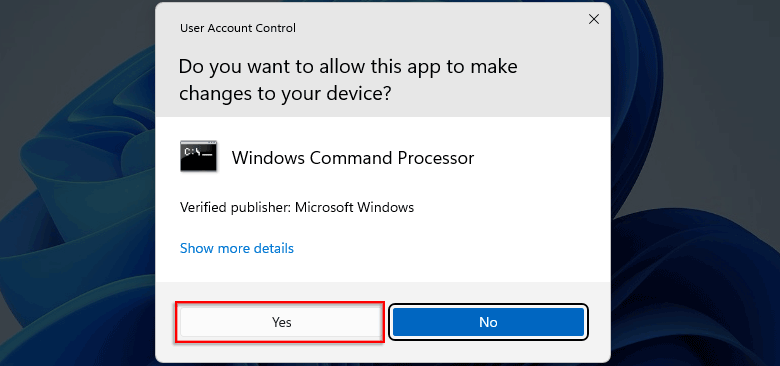

- Porniți Exchange Management Shell ca administrator

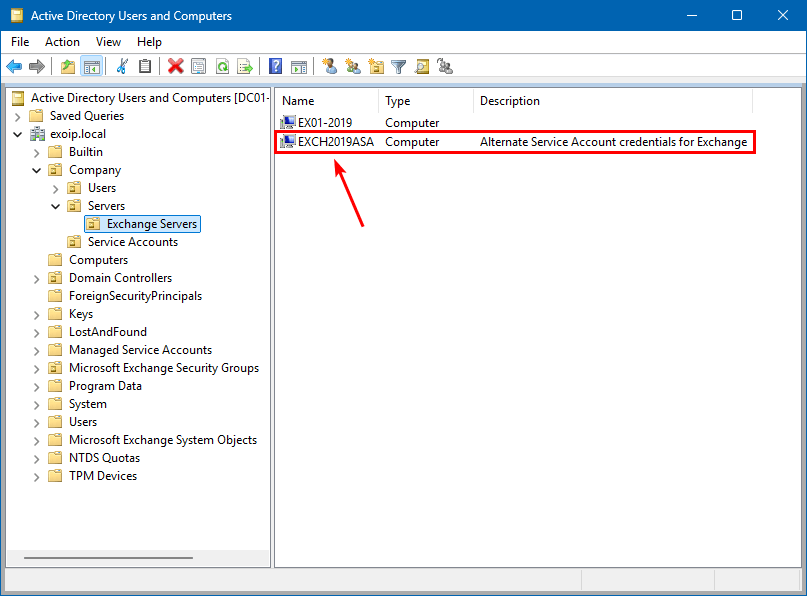

- Creați un obiect computer AD cu numeleEXCH2019ASAși utilizați valoarea OU pe care ați copiat-o în pasul anterior pentru parametrul -Path

New-ADComputer -Name "EXCH2019ASA" -AccountPassword (Read-Host "Enter new password" -AsSecureString) -Description "Alternate Service Account credentials for Exchange" -Enabled:$True -SamAccountName "EXCH2019ASA" -Path "OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local"- Completați o nouă parolă pentru obiectul computer AD

- Activați criptarea AES 256 pentru a accepta Kerberos

Set-ADComputer "EXCH2019ASA" -add @{"msDS-SupportedEncryptionTypes"="28"}- Verificați dacă obiectul computer AD este creat cu succes

Get-ADComputer "EXCH2019ASA"Apare ieșirea.

DistinguishedName : CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

DNSHostName :

Enabled : True

Name : EXCH2019ASA

ObjectClass : computer

ObjectGUID : 0779280f-c25b-431c-b37e-1bfc020ec72a

SamAccountName : EXCH2019ASA$

SID : S-1-5-21-813775357-375391071-1622867542-1150

UserPrincipalName :De asemenea, îl puteți găsi obiectul computerului AD în Utilizatori și computere Active Directory.

Pasul 2. Replicați modificările la toate controlerele de domeniu

După ce ați creat contul, replicați modificările tuturor controlerelor de domeniu AD DS.

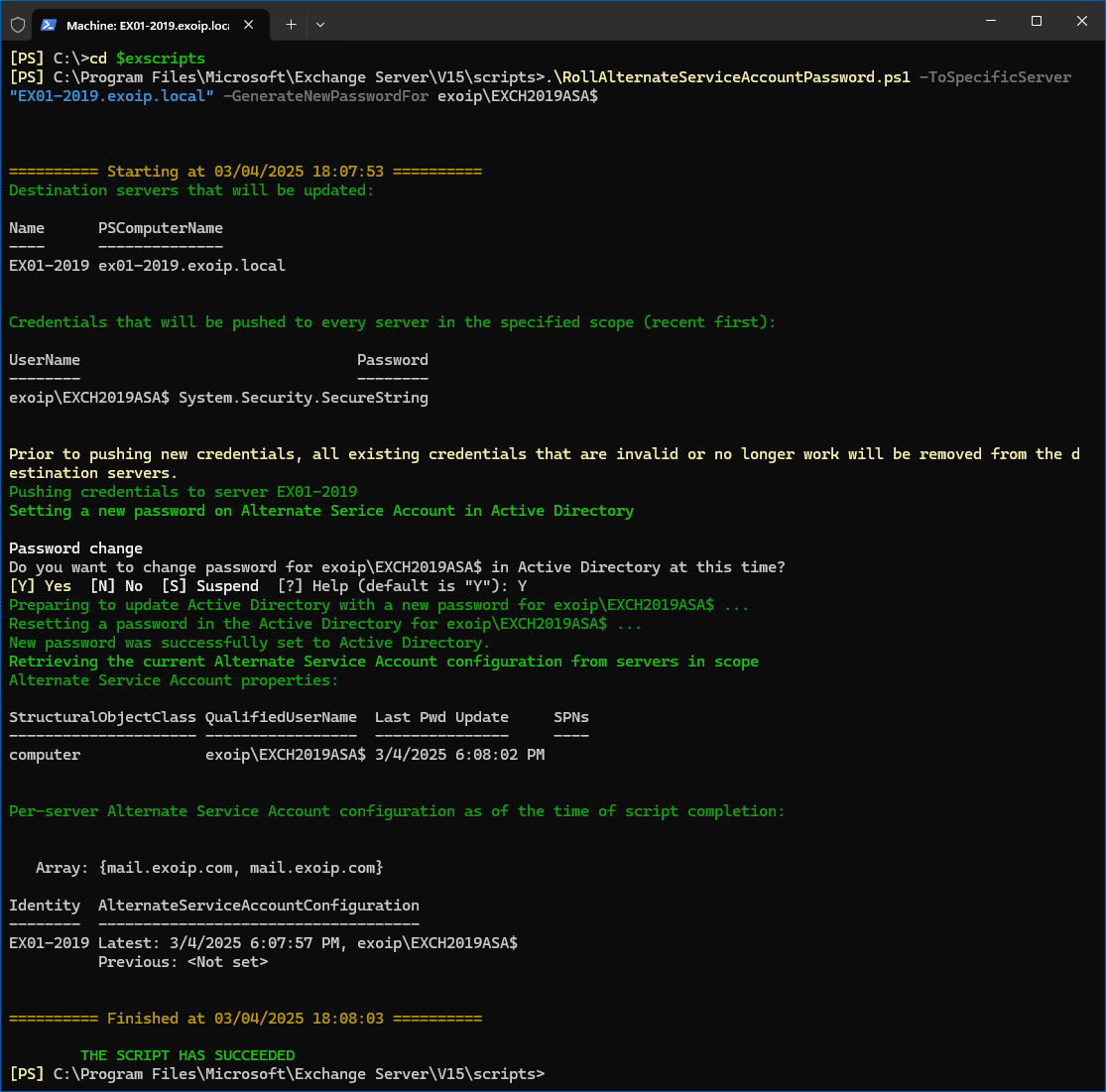

repadmin /syncall /ADPePasul 3. Implementați acreditările ASA pe primul server Exchange

Singura metodă acceptată pentru implementarea acreditării ASA este utilizareaRollAlternateServiceAcountPassword.ps1script din folderul scripturi Exchange Server.

- Rulați Exchange Management Shell ca administrator

- Schimbați directorul în folderul scripturi Exchange Server

cd $exscripts- Implementați acreditările ASA pe primul server Exchange care rulează servicii de acces client

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX01-2019.exoip.local" -GenerateNewPasswordFor exoipEXCH2019ASA$- Când ești întrebat dacă vrei să schimbi parola pentru contul de serviciu alternativ, tastațiŞIși apăsațiIntră

Pasul 4. Implementați acreditările ASA pe alt server Exchange

Dacă aveți mai multe servere Exchange care rulează în organizație, executați comanda de mai jos.

Nota:Faceți acest lucru pentru toate serverele Exchange. Doar înlocuiți destinația Exchange Server (EX02-2019).

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX02-2019.exoip.local" -CopyFrom "EX01-2019.exoip.local"Pasul 5. Verificați implementarea acreditării ASA

Verificați setările de acreditări ASA pe Exchange Server.

Get-ClientAccessServer "EX01-2019" -IncludeAlternateServiceAccountCredentialStatus | Format-List Name, AlternateServiceAccountConfigurationApare ieșirea.

Name : EX01-2019

AlternateServiceAccountConfiguration : Latest: 3/4/2025 6:07:57 PM, exoipEXCH2019ASA$

Previous: <Not set>Pasul 6. Verificați că SPN nu este deja asociat unui cont

Înainte de a asocia SPN-urile cu acreditările ASA, trebuie să verificați că SPN-urile țintă nu sunt deja asociate cu un alt cont în pădure. Acreditarea ASA trebuie să fie singurul cont din pădure cu care sunt asociate aceste SPN.

Porniți promptul de comandă și executați comenzile de mai jos.

setspn -F -Q http/mail.exoip.com

setspn -F -Q http/autodiscover.exoip.comComenzile ar trebui să revinăNu a fost găsit un astfel de SPNdupă cum se arată mai jos.

Checking forest DC=exoip,DC=local

No such SPN found.Dacă returnează ceva, un alt cont este deja asociat cu SPN.

Pasul 7. Asociați numele principalelor de serviciu (SPN) cu acreditările ASA

- Porniți promptul de comandă

- Asociați MAPI prin HTTP și Outlook Anywhere SPN la acreditările ASA

setspn -S http/mail.exoip.com exoipEXCH2019ASA$

Apare ieșirea.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/mail.exoip.com

Updated object- Asociați SPNul de descoperire automată cu acreditările ASA

setspn -S http/autodiscover.exoip.com exoipEXCH2019ASA$Apare ieșirea.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/autodiscover.exoip.com

Updated objectPasul 8. Verificați că ați asociat SPN-urile cu acreditările ASA

Porniți promptul de comandă și executați comanda de mai jos. Trebuie să rulați această comandă o singură dată.

setspn -L exoipEXCH2019ASA$Pasul 9. Activați autentificarea Kerberos pentru clienții Outlook

- Porniți Exchange Management Shell ca administrator

- Activați autentificarea Kerberos pentru clienții Outlook Anywhere pentru toate serverele Exchange pe care doriți să le activați autentificarea Kerberos

Get-OutlookAnywhere -Server "EX01-2019" | Set-OutlookAnywhere -InternalClientAuthenticationMethod Negotiate- Verificați dacă a fost setat cu succes

Get-OutlookAnywhere -Server "EX01-2019" | Format-Table InternalClientAuthenticationMethodApare ieșirea.

InternalClientAuthenticationMethod

----------------------------------

Negotiate- Activați autentificarea Kerberos pentru clienții MAPI peste HTTP pentru toate serverele Exchange pe care doriți să le activați autentificarea Kerberos

Get-MapiVirtualDirectory -Server "EX01-2019" | Set-MapiVirtualDirectory -IISAuthenticationMethods Ntlm,Negotiate- Verificați dacă a fost setat cu succes

Get-MapiVirtualDirectory -Server "EX01-2019" | Format-List IISAuthenticationMethodsApare ieșirea.

IISAuthenticationMethods : {Ntlm, Negotiate}În medii hibride cu Exchange Online sau dacă utilizați OAuth intern.

$mapidir = Get-MapiVirtualDirectory -Server "EX01-2019"

$mapidir | Set-MapiVirtualDirectory -IISAuthenticationMethods ($mapidir.IISAuthenticationMethods +='Negotiate')Pasul 10. Reporniți serviciile Exchange Server

RepornițiGazdă serviciu Microsoft Exchangeserviciul şiPool de aplicații de descoperire automată MS Exchangepentru a accelera procesul. Faceți acest lucru pe toate serverele Exchange.

Restart-Service MSExchangeServiceHost

Restart-WebAppPool -Name MSExchangeAutodiscoverAppPoolDe asemenea, puteți reporni toate serverele Exchange dacă doriți.

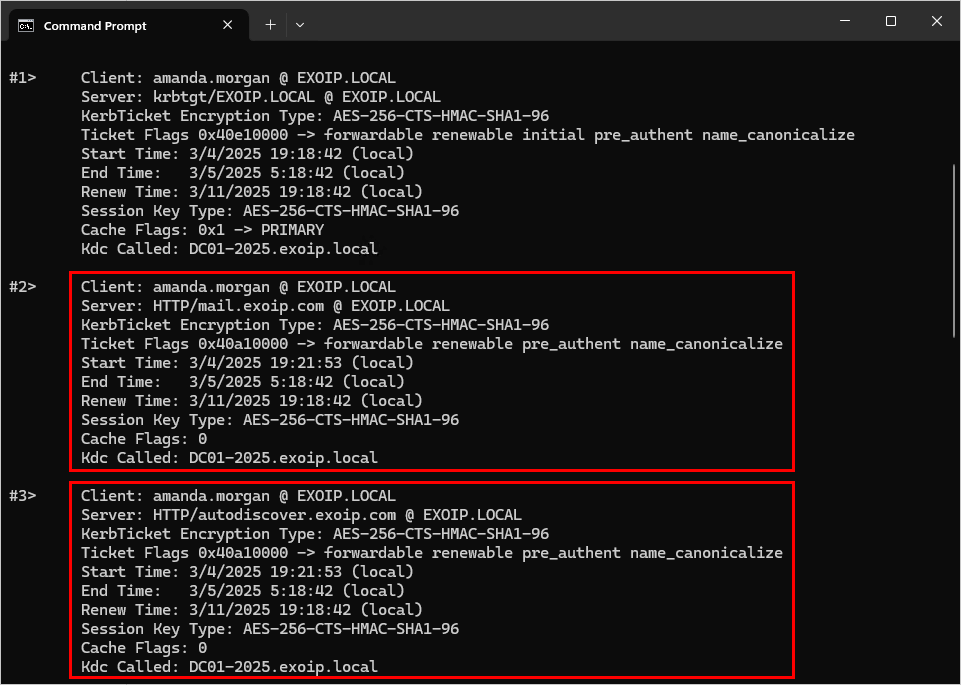

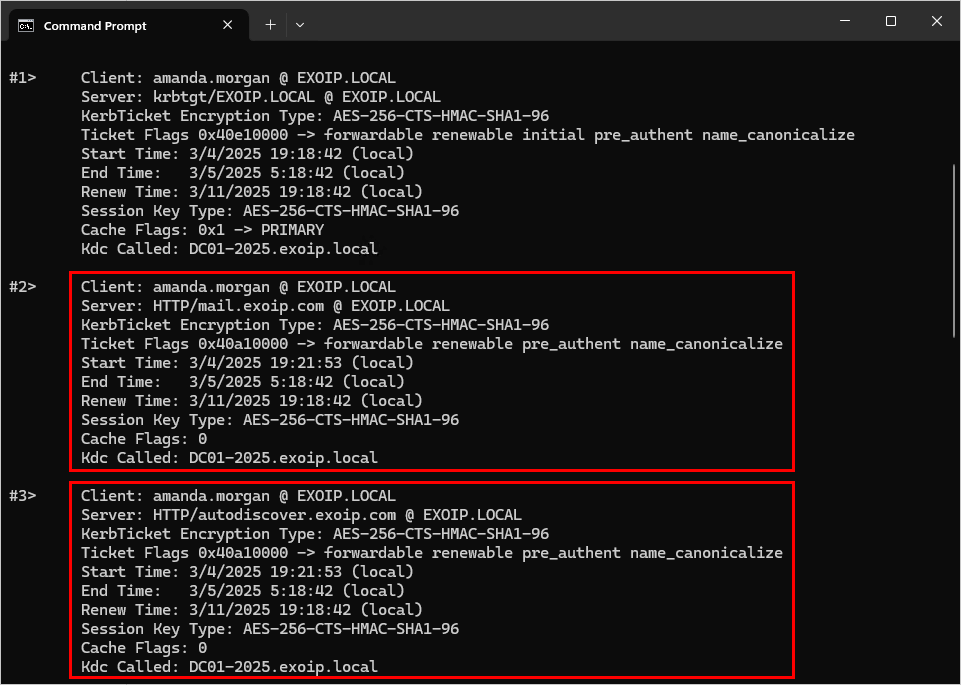

Pasul 11. Verificați autentificarea Kerberos client Exchange

După ce ați configurat cu succes Kerberos și acreditările ASA, verificați dacă clienții se pot autentifica cu succes.

- ÎnceputOutlookpe mașina client

- ÎnceputPrompt de comandăpe mașina client

- Rulați comanda de mai jos

klist- Verificați dacă două bilete apar cu servereleHTTP/mail.exoip.comşiHTTP/autodiscover.exoip.com

Asta este!

Concluzie

Ați învățat cum să configurați autentificarea Kerberos pentru Exchange Server. Kerberos este mai sigur decât NTLM și reduce costurile clienților, serverelor Exchange și controlerelor de domeniu. Este esențial să configurați acest lucru în toate organizațiile care rulează un server Exchange.

Ți-a plăcut acest articol? De asemenea, s-ar putea să vă placă Crearea serverului DAG Exchange pas cu pas. Nu uitați să ne urmăriți și să distribuiți acest articol.