Ransomware-ul MedusaLocker a fost detectat pentru prima dată în septembrie 2019 și de atunci a infectat și a criptat sisteme din mai multe sectoare, având ca țintă principal sectorul de asistență medicală. Actorii MedusaLocker se bazează în principal pe vulnerabilitățile serviciilor de la distanță pentru a accesa rețelele victimelor. Actorii folosesc servicii precum RDP, PsExec și SMB pentru a infecta alte gazde din rețeaua victimei.

Experții SalvageData recomandă măsuri proactive de securitate a datelor, cum ar fi backup-uri regulate, practici puternice de securitate cibernetică și menținerea la zi a software-ului, pentru a proteja împotriva atacurilor ransomware. Şi,în cazul unui atac ransomware, contactați imediat experții noștri în recuperare de ransomware.

Vezi și:MEOW Ransomware: Ghid complet

Ce fel de malware este MedusaLocker?

MedusaLocker este un ransomware despre care se știe că vizează mai multe organizații, în special companii de asistență medicală și farmaceutice. Funcționează ca un model Ransomware-as-a-Service (RaaS) bazat pe împărțirea observată a plăților de răscumpărare. Deși are un nume similar, nu există dovezi clare că MedusaLocker are vreo legătură cu ransomware-ul Medusa.

Tot ce știm despre ransomware MedusaLocker

Nume confirmat

- Virusul MedusaLocker

Tipul de amenințare

- Ransomware

- Criptovirus

- Dulapul de fișiere

- Extorcare dublă

Există un decriptor gratuit disponibil?Nu, nu există un decriptor public pentru ransomware MedusaLocker.Metode de distribuire

- E-mailuri de phishing

- Servicii de la distanță

Consecințele

- Fișierele sunt criptate și blocate

- Scurgere de date

- Extorcare dublă

Ce este în nota de răscumpărare MedusaLocker

Nota de răscumpărare este plasată în fiecare folder și descrie cum să comunicați cu atacatorii și să plătiți răscumpărarea în Bitcoin. De asemenea, avertizează victimele împotriva redenumirea, modificarea sau încercarea de a decripta fișierele criptate folosind decriptoare terțe, afirmând că le-ar corupe definitiv și sfătuiește să nu modifice sau redenumească fișierele criptate.

Dacă îți dai seama că ești o victimă a ransomware-ului, contactând experții în eliminarea ransomware-ului SalvageData îți oferă un serviciu sigur de recuperare a datelor și eliminarea ransomware-ului după un atac.

MedusaLocker ransomware metode de infectare și criptare

Ransomware-ul MedusaLocker folosește diferite tehnici pentru a răspândi și infecta alte gazde din rețeaua victimei.

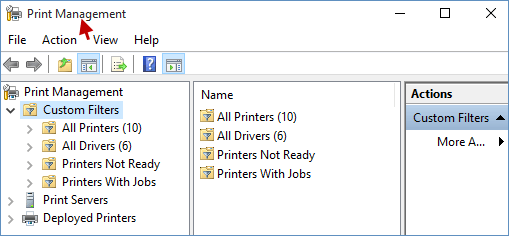

- Servicii de la distanță: MedusaLocker ransomware utilizează servicii de la distanță, cum ar fi Remote Desktop Protocol (RDP), PsExec și Server Message Block (SMB).

- Campanii de phishing: Ransomware-ul MedusaLocker poate obține, de asemenea, intrarea în rețele prin campanii de phishing în care malware-ul este atașat la e-mailuri.

Odată ce ransomware-ul MedusaLocker obține acces la o rețea, urmează ciclul de viață tipic al atacului ransomware și blochează victimele să-și acceseze datele. Criptează datele victimei utilizând o combinație de AES și RSA-2048. MedusaLocker va stabili în continuare persistența prin ștergerea copiilor de rezervă locale, dezactivând recuperarea la pornire și, în cele din urmă, plasând o notă de răscumpărare în fiecare folder care conține un fișier cu datele criptate ale gazdei compromise.

Nu respectați cererea de răscumpărare!Contactați autoritățile locale și un serviciu de eliminare a ransomware pentru a vă restaura fișierele și a elimina orice potențială amenințare.

IOC-uri cunoscute pentru ransomware MedusaLocker

IOC înseamnă „Indicator de compromis” în contextul securității cibernetice. Este un termen criminalistic care se referă la dovezile de pe un dispozitiv care indică o încălcare a securității. Deși datele IOC sunt adunate după un incident suspect, un eveniment de securitate sau apeluri neașteptate din rețea, este o bună practică de securitate cibernetică să verificați periodic datele IOC pentru a detecta activități și vulnerabilități neobișnuite. Deoarece MedusaLocker este RaaS, IOC-urile sale vor varia în funcție de variantă și de banda de criminali cibernetici care o operează.Avizul MedusaLocker de la CISAinclude, de asemenea, următoarele IOC-uri:Nume cunoscute de fișiere cu note de răscumpărare:

- how_to_ recover_data.html

- how_to_recover_data.html.marlock01

- instrucțiuni.html

- READINSTRUCTION.html

- !!!CUM_SE_DECRIPTĂ!!!.

Extensii de fișiere criptate cunoscute:

- .1btc

- .matlock20

- .citește instrucțiuni

- .bec

- .mylock

- .deadfilesgr

- .lockfiles

- .tyco

- .fileslock

- .zoomzoom

- .marlock08

- .marlock25

Cum să gestionați un atac ransomware MedusaLocker

Primul pas pentru a vă recupera după un atac MedusaLocker este izolarea computerului infectat prin deconectarea de la internet și eliminarea oricărui dispozitiv conectat. Apoi, trebuie să contactați autoritățile locale. În cazul rezidenților și întreprinderilor din SUA, este vorba deFBIiar celCentrul de reclamații privind infracțiunile pe internet (IC3).Pentru a raporta un atac ransomware, trebuie să adunați toate informațiile pe care le puteți despre acesta, inclusiv:

- Capturi de ecran ale notei de răscumpărare

- Comunicarea cu actorii amenințărilor (dacă îi aveți)

- O mostră dintr-un fișier criptat

Cu toate acestea, dacă preferațicontactați profesioniști, atunci cel mai bine este sălăsați fiecare mașină infectată așa cum estesi cere unserviciu de eliminare de urgență a ransomware. Acești profesioniști sunt echipați să atenueze rapid daunele, să adune dovezi, să inverseze criptarea și să restaureze sistemul.

Repornirea sau oprirea sistemului poate compromite recuperarea sistemului. Capturarea memoriei RAM a unui sistem activ poate ajuta la obținerea cheii de criptare, iar capturarea unui fișier dropper, adică fișierul care execută încărcătura utilă rău intenționată, poate ajuta la efectuarea de inginerie inversă a criptării în sine și poate duce la decriptarea datelor sau la o mai bună înțelegere a modului în care funcționează.

1. Contactați furnizorul dvs. de răspuns la incident

Un răspuns la incident cibernetic este procesul de răspuns și de gestionare a unui incident de securitate cibernetică. An Incident Response Retainer este un acord de servicii cu un furnizor de securitate cibernetică care permite organizațiilor să obțină ajutor extern cu incidentele de securitate cibernetică. Oferă organizațiilor o formă structurată de expertiză și asistență printr-un partener de securitate, permițându-le să răspundă rapid și eficient în timpul unui incident cibernetic. Natura și structura specifică a unui reținător de răspuns la incident va varia în funcție de furnizor și de cerințele organizației. O bună menținere a răspunsului la incident ar trebui să fie robustă, dar flexibilă, oferind servicii dovedite pentru a îmbunătăți postura de securitate pe termen lung a unei organizații.Dacă contactați furnizorul dvs. de servicii IR, acesta vă poate prelua imediat și vă poate ghida prin fiecare pas al recuperării ransomware.Cu toate acestea, dacă decideți să eliminați singur ransomware-ul și să recuperați fișierele cu echipa IT, atunci puteți urma pașii următori.

2. Identificați infecția ransomware

Puteți identifica ce ransomware v-a infectat mașina prin extensia de fișier (unele ransomware folosesc extensia de fișier ca nume),folosind un instrument de identificare a ransomware, sau va fi pe nota de răscumpărare. Cu aceste informații, puteți căuta o cheie publică de decriptare.

3. Eliminați ransomware-ul și eliminați kiturile de exploatare

Înainte de a vă recupera datele, trebuie să vă garantați că dispozitivul dumneavoastră nu conține ransomware și că atacatorii nu pot face un nou atac prin truse de exploatare sau alte vulnerabilități. Un serviciu de eliminare a ransomware-ului poate șterge ransomware-ul, poate crea un document criminalistic pentru investigare, poate elimina vulnerabilitățile și poate recupera datele.

4. Utilizați o copie de rezervă pentru a restaura datele

Importanța backup-ului pentru recuperarea datelor nu poate fi exagerată, mai ales în contextul diferitelor riscuri potențiale și amenințări la adresa integrității datelor. Backup-urile sunt o componentă critică a unei strategii cuprinzătoare de protecție a datelor. Acestea oferă un mijloc de recuperare după o varietate de amenințări, asigurând continuitatea operațiunilor și păstrând informații valoroase. În fața atacurilor de tip ransomware, în care software-ul rău intenționat criptează datele dvs. și solicită plata pentru lansarea acesteia, a avea o copie de rezervă vă permite să vă restaurați informațiile fără a ceda cerințelor atacatorului. Asigurați-vă că testați și actualizați în mod regulat procedurile de backup pentru a le spori eficiența în protejarea împotriva potențialelor scenarii de pierdere a datelor. Există mai multe modalități de a face o copie de rezervă, așa că trebuie să alegeți mediul de rezervă potrivit și să aveți cel puțin o copie a datelor stocate offsite și offline.

5. Contactați un serviciu de recuperare a ransomware

Dacă nu aveți o copie de rezervă sau aveți nevoie de ajutor pentru a elimina malware-ul și a elimina vulnerabilitățile, contactați un serviciu de recuperare de date. Plata răscumpărării nu garantează că datele dumneavoastră vă vor fi returnate. Singura modalitate garantată în care puteți restaura fiecare fișier este dacă aveți o copie de rezervă. Dacă nu, serviciile de recuperare a datelor ransomware vă pot ajuta să decriptați și să recuperați fișierele. Experții SalvageData vă pot restaura în siguranță fișierele și pot împiedica ransomware-ul MedusaLocker să vă atace din nou rețeaua, contactați experții noștri în recuperare 24/7. Ce NU trebuie să faceți după un atac ransomware.nu ștergeți ransomware-ulși păstrați toate dovezile atacului. Asta este important pentrucriminalistica digitalaastfel încât experții să poată urmări până la grupul de hackeri și să-i identifice. Autoritățile pot folosi datele de pe sistemul dumneavoastră infectatinvestigați atacul și găsiți vinovatul.O investigație de atac cibernetic nu este diferită de orice altă anchetă penală: are nevoie de dovezi pentru a-i găsi pe atacatori.

Preveniți atacul ransomware MedusaLocker

Prevenirea ransomware-ului este cea mai bună soluție pentru securitatea datelor, deoarece este mai ușor și mai ieftin decât recuperarea din atacuri. Ransomware-ul MedusaLocker poate costa viitorul afacerii dvs. și chiar poate să-i închidă porțile. Prin luarea acestor măsuri proactive, persoanele și organizațiile pot reduce riscul unui atac ransomware MedusaLocker și își pot proteja datele împotriva criptării și reținute pentru răscumpărare. Acestea sunt câteva sfaturi pentru a vă asigura că puteți evita atacurile ransomware:

- Educați angajațiiprivind securitatea cibernetică și conștientizarea phishing-ului pentru a-i ajuta să recunoască și să evite tentativele de phishing.

- Implementează măsuri de securitate, cum ar fi firewall-uri, software antivirus și sisteme de detectare a intruziunilor, pentru a detecta și bloca traficul rău intenționat.

- Rămâneți vigilențiși monitorizați activitatea rețelei pentru orice semne de comportament suspect.

- Păstrați software-ul la zicu cele mai recente patch-uri de securitate pentru a preveni ransomware-ul să exploateze vulnerabilitățile necorecte.

- Implementați controale puternice de acces,cum ar fi autentificarea cu mai mulți factori și monitorizarea regulată a acreditărilor, pentru a împiedica operatorii de ransomware să obțină acces la sistemele care utilizează acreditări furate sau slabe.

- Securizați dispozitivele negestionate și politicile BYODprin implementarea măsurilor de securitate, cum ar fi criptarea dispozitivului și capabilitățile de ștergere de la distanță.

- Scanați și corectați în mod regulat aplicațiile care se confruntă cu internetpentru a preveni operatorii de ransomware să exploateze vulnerabilități.