BlackByte ransomware är en typ av skadlig programvara som orsakar problem för organisationer över hela världen. Den här cybertråden dök upp först i juli 2021, och den har blivit känd för att vara en knepig och organiserad typ av ransomware. Gänget bakom BlackByte är ekonomiskt motiverade. BlackByte är en RaaS – Ransomware as a Service, där olika grupper kan använda dess algoritm för att infektera datorer och nätverk genom att betala utvecklarna. Medan BlackByte ransomware kan påverka vem som helst, är dess främsta mål stora företag. Den går efter känsliga och kritiska data på deras datorsystem och krypterar dessa filer. Då kräver angriparna en lösensumma i utbyte mot dekrypteringsnyckeln. BlackByte-aktörer hotar också att läcka stulen data i en taktik som kallas dubbel utpressning.SalvageData-experter rekommenderar proaktiva datasäkerhetsåtgärder, såsom regelbundna säkerhetskopieringar, stark cybersäkerhetspraxis och att hålla programvaran uppdaterad, för att skydda mot ransomware-attacker. Och,i händelse av en ransomware-attack, kontakta vårexperter för återställning av ransomwareomedelbart.

Vilken typ av skadlig programvara är BlackByte?

BlackByte är ransomware, en typ av skadlig programvara som krypterar och låser offrens filer och sedan begär en lösensumma i utbyte mot dekrypteringsnyckeln. Den klassificeras som en Ransomware-as-a-Service (RaaS) operation, vilket innebär att gruppen bakom BlackByte tillhandahåller ransomware till andra cyberbrottslingar som utför attackerna. BlackByte riktar sig mot organisationer med oparpade sårbarheter i deras infrastruktur och syftar till att pressa ut pengar från sina offer genom att kryptera deras filer och kräva en lösensumma för att de ska släppas. Det har blivit känt för sin användning av dubbel utpressning, där känslig data också stjäls och hotas att släppas om lösensumman inte betalas.

Allt vi vet om BlackByte Ransomware

Bekräftat namn

- BlackByte-virus

Hottyp

- Ransomware

- Kryptovirus

- Arkivskåp

- Dubbel utpressning

Tillägg för krypterade filer

- .blackbyte

Lösenbelopp kräver meddelande

- BlackByte_restoremyfiles.hta

Finns det en gratis dekryptering tillgänglig?Ja,BlackByte ransomware har en dekryptering. Detta är dock en gammal dekryptering som kanske inte fungerar med ransomware-stammen som infekterade din maskin.Detektionsnamn

- AvastWin32:RansomX-gen [Ransom]

- EmsisoftGen:Trojan.Malware.@VW@aGfbAIni (B)

- MalwarebytesGeneric.Malware/Suspicious

- KasperskyHEUR:Trojan.Win32.DelShad.gen

- SophosMal/Generisk-S

- MicrosoftLösen:Win32/Prerans.GG!MTB

Distributionsmetoder

- Nätfiske-e-post

- ProxyShell sårbarhet

Konsekvenser

- Filer är krypterade och låsta tills lösen betalas

- Dataläcka

- Dubbel utpressning

Vad står i BlackBytes lösennota

BlackByte lösesumman, namngivenBlackByte_restoremyfiles.hta, informerar offren om att deras filer har krypterats och ger instruktioner om hur man gör en lösensumma för att de ska släppas. Även om den exakta formuleringen kan variera, är här ett exempel på innehållet som vanligtvis finns i BlackByte lösensumman:

Om du inser att du är ett offer för ransomware, kontakta SalvageData ransomware-experter för att ge dig en säker dataåterställningstjänst och ransomware-borttagning efter en attack.

Hur infekterar BlackByte ransomware en maskin?

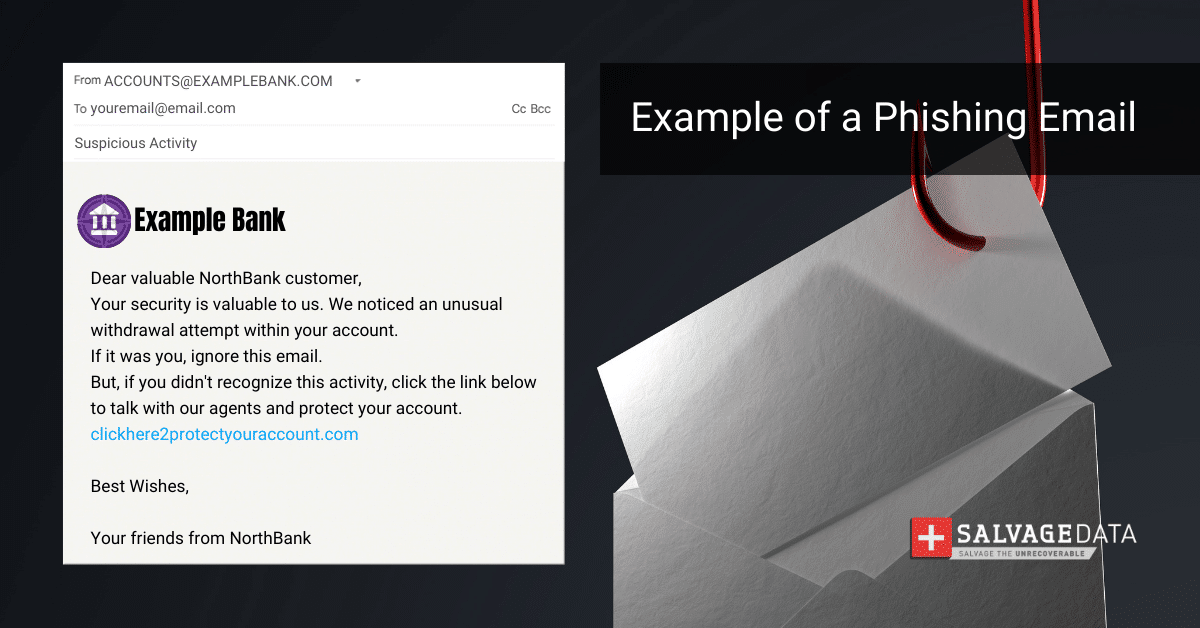

BlackByte ransomware distribueras mestadels via två metoder: nätfiske-e-post och utnyttjande av sårbarheter i system. Det är viktigt att notera att cyberbrottslingar ständigt utvecklar sin taktik, så det är avgörande att vara vaksam och följa bästa praxis för att skydda mot ransomware-attacker. Detta inkluderar att vara försiktig med misstänkta e-postmeddelanden, hålla programvara och system uppdaterade med de senaste säkerhetsuppdateringarna och implementera robusta cybersäkerhetsåtgärder.

- Nätfiske-e-postmeddelanden.BlackByte har observerats använda nätfiske-e-post för att lura individer att klicka på skadliga länkar eller ladda ner infekterade bilagor. Dessa e-postmeddelanden kan verka legitima och använder ofta social ingenjörsteknik för att övertyga mottagarna att vidta åtgärder.

- Utnyttjande av oparpade internetexponerade Microsoft Exchange-servrar.BlackByte har också varit känt för att utnyttja ProxyShell-sårbarheten för initial åtkomst. ProxyShell-sårbarheten är en uppsättning av treMicrosoft Exchange Server sårbarhetersom upptäcktes 2021. Genom att utnyttja dessa sårbarheter kan angripare få obehörig åtkomst till målsystemet och distribuera ransomware som BlackByte.

Hur fungerar BlackByte ransomware

BlackByte ransomware-attacken involverar vanligtvis flera steg som inträffar under en tidsperiod. Hela processen, som observerats i en specifik fallstudie, har rapporterats sträcka sig över cirka fem dagar. Det är dock viktigt att notera att varaktigheten kan variera beroende på olika faktorer, inklusive nätverkets komplexitet, reaktionshastigheten från offret och de åtgärder som vidtagits av cybersäkerhetsproffs för att mildra attacken. Här är en översikt över varje inblandad BlackB-process:

Initial åtkomst och privilegieupptrappning

Angriparna får initial åtkomst till målsystemet genom att utnyttja sårbarheter, till exempel genom nätfiske-e-post eller kända sårbarheter som ProxyShell-sårbarheten. Väl inne eskalerar de sina privilegier för att få administrativ kontroll och flytta djupare in i nätverket.

Uthållighet

För att upprätthålla åtkomsten till det komprometterade systemet etablerar angriparna beständighetsmekanismer, som att skapa bakdörrar eller ändra systeminställningar. Detta säkerställer att de kan behålla kontrollen även efter att systemet har startat om eller säkerhetsåtgärder har implementerats.

Spaning

Angriparna genomför spaningsaktiviteter för att samla in information om det inträngda nätverket. De utforskar nätverksinfrastrukturen, identifierar värdefulla mål och lokaliserar kritisk data som kan krypteras eller exfiltreras.

Autentiseringsåtkomst

Väl inne i nätverket försöker angriparna få privilegierade referenser för att få bredare tillgång till system och resurser. Detta kan involvera metoder som lösenordsknäckning, nyckelloggning eller utnyttjande av svaga autentiseringsmekanismer.

Sidorörelse

Med förvärvade referenser rör sig angriparna i sidled över nätverket, hoppar från ett system till ett annat, i syfte att hitta värdefulla mål och sprida ransomware till så många enheter som möjligt. Detta gör att de kan maximera effekten av attacken.

Dataexfiltrering

BlackByte ransomware använder en dubbel utpressningsteknik, där känslig data exfiltreras före kryptering. Angriparna stjäl värdefull information, såsom immateriell egendom eller personligt identifierbar information (PII), som de hotar att publicera om lösensumman inte betalas.

Datakryptering och förstörelse

Efter att ha uppnått sina mål initierar angriparna krypteringsprocessen, låser offrets filer och gör dem otillgängliga. De använder avancerade krypteringsalgoritmer som AES för att förhindra enkel dekryptering utan krypteringsnyckeln. Om lösensumman inte betalas inom den angivna tidsramen kan angriparna välja att förstöra den krypterade informationen helt och hållet.

Betala inte lösensumman!Att kontakta en borttagningstjänst för ransomware kan inte bara återställa dina filer utan också ta bort alla potentiella hot.

Hur man hanterar en BlackByte ransomware-attack

Det första steget för att återhämta sig från en BlackByte-attack är att isolera den infekterade datorn genom att koppla från internet och ta bort alla anslutna enheter. Då måste du kontakta lokala myndigheter. När det gäller invånare i USA och företag är detlokala FBI fältkontoroch denInternet Crime Complaint Center (IC3).För att rapportera en ransomware-attack måste du samla all information du kan om den, inklusive:

- Skärmdumpar av lösensumman

- Kommunikation med hotaktörer (om du har dem)

- Ett exempel på en krypterad fil

Men om du föredrar detkontakta proffs, gör sedan ingenting.Lämna varje infekterad maskin som den äroch be om ennödtjänst för borttagning av ransomware. Omstart eller avstängning av systemet kan äventyra återställningstjänsten. Att fånga RAM-minnet i ett livesystem kan hjälpa till att få fram krypteringsnyckeln, och att fånga en dropper-fil, det vill säga en fil som exekverar den skadliga nyttolasten, kan omvändas och leda till dekryptering av data eller förståelse av hur den fungerar. Du måsteinte ta bort ransomwareoch behålla alla bevis på attacken. Det är viktigt fördigital kriminalteknikså att experter kan spåra tillbaka till hackergruppen och identifiera dem. Det är genom att använda data på ditt infekterade system som myndigheter kanundersöka attacken och hitta den ansvarige.En cyberattacksutredning skiljer sig inte från någon annan brottsutredning: den behöver bevis för att hitta angriparna.

1. Kontakta din Incident Response-leverantör

En cyberincidentrespons är processen att reagera på och hantera en cybersäkerhetsincident. An Incident Response Retainer är ett serviceavtal med en cybersäkerhetsleverantör som tillåter organisationer att få extern hjälp med cybersäkerhetsincidenter. Det ger organisationer en strukturerad form av expertis och stöd genom en säkerhetspartner, vilket gör att de kan reagera snabbt och effektivt under en cyberincident. En incidentresponsretainer erbjuder sinnesro till organisationer och erbjuder expertstöd före och efter en cybersäkerhetsincident. En incidentresponsretainers specifika karaktär och struktur kommer att variera beroende på leverantören och organisationens krav. En bra hantering av incidenter bör vara robust men flexibel och tillhandahålla beprövade tjänster för att förbättra en organisations långsiktiga säkerhetsställning.Om du kontaktar din IR-tjänstleverantör kan de ta över omedelbart och guida dig genom varje steg i återställningen av ransomware.Men om du bestämmer dig för att ta bort ransomware själv och återställa filerna med ditt IT-team, kan du följa nästa steg.

2. Identifiera ransomware-infektionen

Du kan identifiera vilken ransomware som infekterade din maskin genom filtillägget (vissa ransomware använder filtillägget som sitt namn),använder ett ransomware-ID-verktyg, annars kommer det att stå på lösensumman. Med den här informationen kan du leta efter en offentlig dekrypteringsnyckel. Du kan också kontrollera ransomware-typen efter dess IOC. Indicators of Compromise (IOC) är digitala ledtrådar som cybersäkerhetsproffs använder för att identifiera systemkompromisser och skadliga aktiviteter inom ett nätverk eller en IT-miljö. De är i huvudsak digitala versioner av bevis som finns kvar på en brottsplats, och potentiella IOC inkluderar ovanlig nätverkstrafik, privilegierade användarinloggningar från främmande länder, konstiga DNS-förfrågningar, systemfiländringar och mer. När en IOC upptäcks utvärderar säkerhetsteam möjliga hot eller validerar dess äkthet. IOC ger också bevis på vad en angripare hade tillgång till om de infiltrerade nätverket.

3. Ta bort ransomware och eliminera exploateringssatser

Innan du återställer din data måste du garantera att din enhet är fri från ransomware och att angriparna inte kan göra en ny attack genom exploateringssatser eller andra sårbarheter. En tjänst för borttagning av ransomware kan ta bort ransomware, skapa ett kriminaltekniskt dokument för undersökning, eliminera sårbarheter och återställa dina data.

4. Använd en säkerhetskopia för att återställa data

Säkerhetskopiering är det mest effektiva sättet att återställa data. Se till att ha dagliga eller veckovisa säkerhetskopior, beroende på din dataanvändning.

5. Kontakta en ransomware-återställningstjänst

Om du inte har en säkerhetskopia eller behöver hjälp med att ta bort ransomware och eliminera sårbarheter, kontakta en dataåterställningstjänst. Att betala lösensumman garanterar inte att din data kommer att returneras till dig. Det enda garanterade sättet att återställa varje fil är om du har en säkerhetskopia av den. Om du inte gör det kan ransomware-dataåterställningstjänster hjälpa dig att dekryptera och återställa filerna.SalvageData-experter kan säkert återställa dina filer och förhindra att BlackByte ransomware attackerar ditt nätverk igen.Kontakta våra experter dygnet runt för nödåterställningstjänst.

Förhindra BlackByte ransomware-attacken

Att förhindra ransomware är den bästa lösningen för datasäkerhet. är lättare och billigare än att återhämta sig från dem. BlackByte ransomware kan kosta ditt företags framtid och till och med stänga dess dörrar. Det här är några tips för att säkerställa att du kanundvika ransomware-attacker:

Mer läsning:Allt du behöver veta om zoomreaktioner

- Antivirus och anti-malware

- Använd cybersäkerhetslösningar

- Använd starka lösenord

- Uppdaterad programvara

- Uppdaterat operativsystem (OS)

- Brandväggar

- Ha en återställningsplan i handen (se hur du skapar en dataåterställningsplan med vår djupgående guide)

- Schemalägg regelbundna säkerhetskopieringar

- Öppna inte en e-postbilaga från en okänd källa

- Ladda inte ner filer från misstänkta webbplatser

- Klicka inte på annonser om du inte är säker på att det är säkert

- Få endast tillgång till webbplatser från pålitliga källor