Det finns flera sätt att förhindra att vissa inställningar för grupprincipobjekt (GPO) tillämpas på specifika användare och/eller datorer i Active Directory:

- AnvändaGPO säkerhetsfiltreringför att kontrollera vilka AD-objekt som kan tillämpa policyn (det enklaste och bekvämaste alternativet)

- Filtrera omfattningen av GPO med hjälp avWMI-filter

- Inriktning på objektnivåundantag i grupppolicy. Detta gäller endast för GPO-inställningar som konfigurerats via grupprincipinställningar.

Rekommenderad läsning:Så här visar du gruppolicy som tillämpas på din Windows 10-användare

Låt oss överväga ett scenario där du behöver förhindra att en gruppolicy som konfigurerar Windows Update-inställningar tillämpas på en specifik dator. I det här exemplet finns alla datorer i en organisationsenhet som heter Workstations, till vilken gpo_WSUS_workstations GPO har tilldelats.

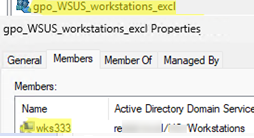

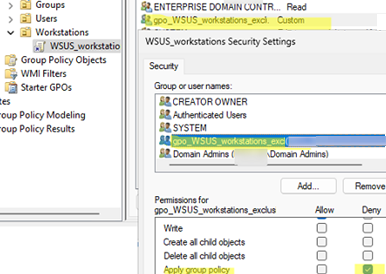

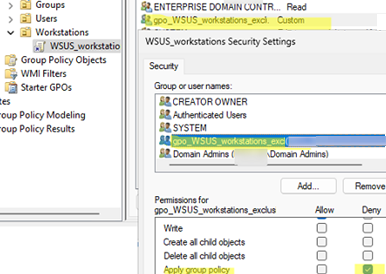

Skapa först en separat säkerhetsgrupp i AD (gpo_WSUS_workstations_excl) och lägg till de datorer eller användarkonton som du vill utesluta från grupprincipobjektets omfattning.

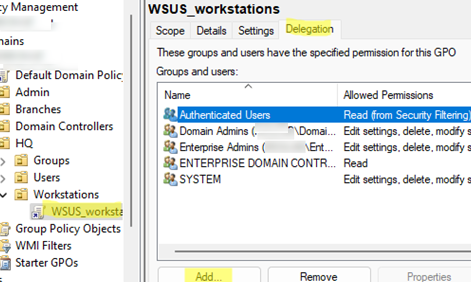

- Öppna domänens grupppolicyhanteringskonsol (

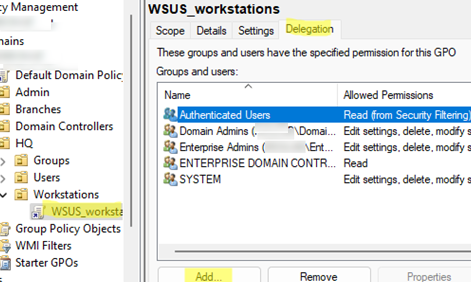

gpmc.msc) - Välj önskad GPO, gå tillDelegationfliken och klicka påTilläggaknapp.

- Som standard gäller GPO för alla AD-objekt (gruppen Autentiserade användare)

- Ange namnet på gruppen, användaren eller datorn som du vill utesluta från grupprincipen

- Klicka påAvanceradknappen och ställ inFörnekaförTillämpa gruppolicytillstånd

- Detta förhindrar att dessa grupprincipinställningar tillämpas på något av AD-objekten i den angivna gruppen. Neka behörigheter har företräde framför tillåtna behörigheter. Därför, även om gruppen Autentiserade användare tillåts tillämpa policyn, har Neka-behörigheten högre prioritet.

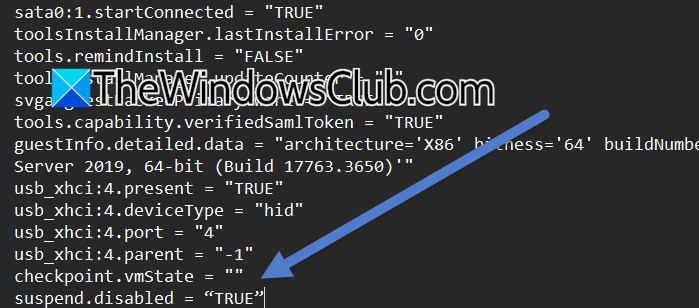

Uppdatera GPO-inställningarna på klienten (starta helst om datorn för att uppdatera AD-gruppmedlemskapet). Öppna sedan en kommandotolk och generera en rapport över de tillämpade GPO:erna genom att köra följande kommando:

gpresult /r

Den här rapporten visar att WSUS-policyn inte tillämpades på den här datorn eftersom säkerhetsinställningarna förhindrar det:

The following GPOs were not applied because they were filtered out WSUS_workstations Filtering: Denied (Security)

För att lägga till en annan dator till undantagen från denna GPO, lägg helt enkelt till dess konto tillgpo_WSUS_workstations_exclgrupp och starta om datorn.

Nackdelen med denna metod för att skapa undantag för GPO är att administratören manuellt måste lägga till eller ta bort användare/datorer från gruppen som behöver uteslutas från policyn. Om du vill att användare eller datorer automatiskt ska läggas till/ta bort från policyomfattningen baserat på vissa dynamiska attribut, kan du använda AD dynamiska grupper-konceptet eller WMI GPO-filtren.

Tanken bakom ett WMI-filter är att skapa en WQL-fråga för att definiera vilka objekt policyn gäller för. Du kanske till exempel vill att policyn ska utesluta datorer med sökordet 'adm' i deras värdnamn. Detta kan uppnås genom att använda följande WMI-fråga:

SELECT * FROM Win32_ComputerSystem WHERE NOT (Name LIKE '%adm%')

Skapa detta WMI-filter i GPMC-konsolen och länka det till GPO.

Nu kommer varje dator att kontrollera WMI-frågan vid start, och om den inte matchar kommer policyn inte att tillämpas.

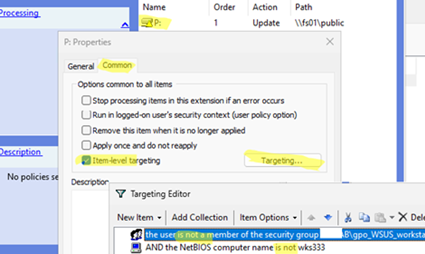

Det finns ett annat sätt att skapa undantag för specifika användare och datorer i GPO. Om du använder GPO-inställningar som finns i avsnittet GPP-inställningar (Grup Policy Preferences) kan du göra policyundantag med inriktning på objektnivå.

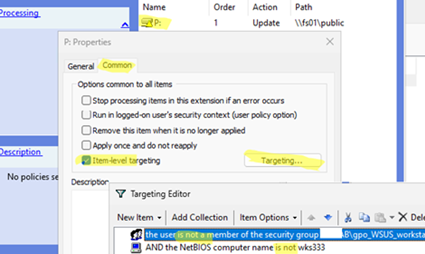

I inställningarna för ett GPP-objekt på fliken Gemensamt måste du aktiveraInriktning på objektnivåoch konfigureraIS-NOTregler för att definiera undantag för tillämpning av denna GPO-parameter. I det här exemplet har vi konfigurerat GPP-undantag för en specifik AD-grupp och dator.

![Plants vs Brainrots Script 🌻[Officiellt] Roblox uppdaterad 2025 👮](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/10/1759771119_Plants-vs-Brainrot-Script-min.jpg)