I den här artikeln kommer vi att förklara det svårfångade hotet från Karakurts datautpressningsgrupp, ett framväxande ransomware-gäng som också erkänns som Karakurt Team och Karakurt Lair. Här kan du lära dig hur du förbereder ditt företag mot detta cyberhot med förebyggande åtgärder, förstår vikten av säkerhetskopior och känner igen rollen av återställningstjänster för skadlig programvara.

SalvageData-experter rekommenderar proaktiva datasäkerhetsåtgärder, såsom regelbundna säkerhetskopieringar, stark cybersäkerhetspraxis och att hålla programvaran uppdaterad, för att skydda mot skadliga attacker. Och,i händelse av en attack med skadlig programvara, kontakta våra experter för återställning av skadlig programvara omedelbart.

Vilken typ av hot är Karakurt?

Karakurt är ett gäng som använder sig av olika taktiker, tekniker och procedurer (TTP), vilket innebär utmaningar för försvars- och begränsningsinsatser. Istället för att kryptera komprometterade maskiner eller filer, som de flesta ransomware gör, hävdar Karakurt-skådespelare att de stjäl data och hotar att auktionera ut eller släppa det offentligt om inte en lösensumma betalas. Krav på lösen, vanligtvis i Bitcoin, sträcker sig från$25.000 till $13.000.000, med betalningsfrister inom en vecka efter den första kontakten.

Bekräftat namn

- karakurt virus

Hottyp

- Ransomware

- Utpressning

- Dataläcka

Detektionsnamn

- AvastWin64:Malware-gen

- EmsisoftGen:Variant.Lazy.198080 (B)

- KasperskyTrojan.Win64.Shelma.uja

- MalwarebytesMalware.ee.421142864

- MicrosoftVirTool:Win64/CobaltStrike.A

Distributionsmetoder

- Föråldrade SonicWall VPN-apparater

- Nätfiske

- Apache Logging Services sårbarhet

- Skadliga makron

- Stulna autentiseringsuppgifter för virtuellt privat nätverk (VPN).

- Stulna Remote Desktop Protocol (RDP) referenser

- Föråldrad Fortinet FortiGate SSL VPN

- Föråldrad Microsoft Windows Server

Konsekvenser

- Öppna dörren för nya infektioner

- Dataläckage

Karakurt Ransomware metoder för infektion och utförande

Karakurt-skådespelare presenterar bevis på stulna data, ofta genom skärmdumpar eller kopior av filkataloger. De går längre än att rikta in sig på offret genom att kontakta anställda, affärspartners och kunder med trakasserande e-postmeddelanden och telefonsamtal, vilket pressar samarbete. Denna kommunikation inkluderar exempel på stulen data, såsom personnummer och betalkonton. Vid utbetalning av lösen erbjuder Karakurt-skådespelare bevis på att filer raderats och ger ibland insikter om det första intrånget.Till den 5 januari 2022, drev gruppen en läckor och auktionswebbplats på https://karakurt[.]group. Även om den ursprungliga domänen och IP-adressen gick offline under våren 2022, finns webbplatsen enligt uppgift i den djupa och mörka webben. Från och med maj 2022 rymde det terabyte med data från nordamerikanska och europeiska offer, "pressmeddelanden" som namngav icke-samarbetande offer och instruktioner för att delta i dataauktioner.

Första åtkomst

Karakurt uppvisar en brist på specifik inriktning, med fokus på att få tillgång till offrets enheter på flera sätt. Detta inkluderar att köpa stulna inloggningsuppgifter, samarbeta med cyberbrottspartner för att få tillgång till utsatta offer eller skaffa åtkomst via tredje parts intrångsmäklare. Intrångsmäklare är individer eller grupper som får initial tillgång till skyddade datorsystem, etablerar marknadsmässig persistens och säljer denna åtkomst till andra cyberkriminella. Vanliga sårbarheter som utnyttjas under initial åtkomst inkluderar:

Föråldrade SonicWall SSL VPN-apparater

Dessa apparater är sårbara för flera nya CVE:er (Common Vulnerabilities and Exposures), kritiska sårbarheter som tillåter fjärrkörning av kod. Angripare utnyttjar dessa svagheter för att få obehörig åtkomst.

Rekommenderad läsning:Ransomed.vc Ransomware: Allt du behöver veta för att vara säker

Log4j-sårbarheter (CVE-2021-44228)

Log4Shell-sårbarheten i Apache Logging Services (Log4j) tillåter angripare att exekvera godtycklig kod på distans. Karakurt utnyttjar denna sårbarhet för initial åtkomst.

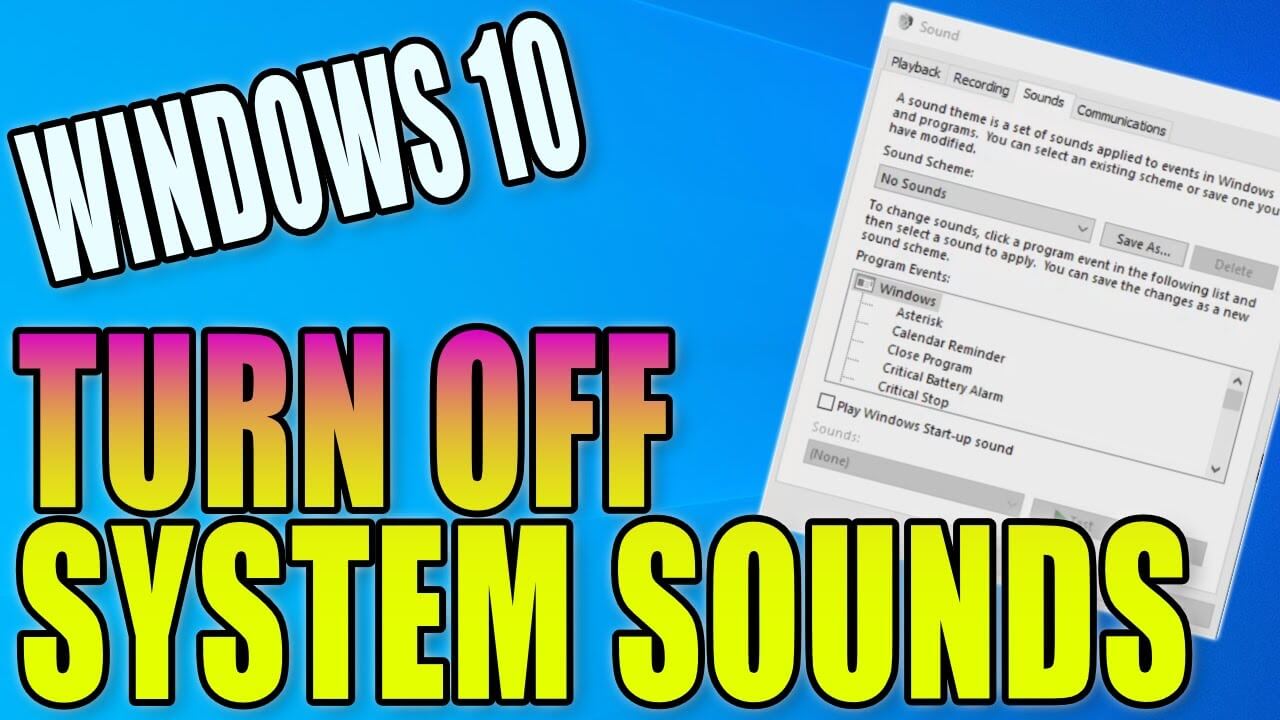

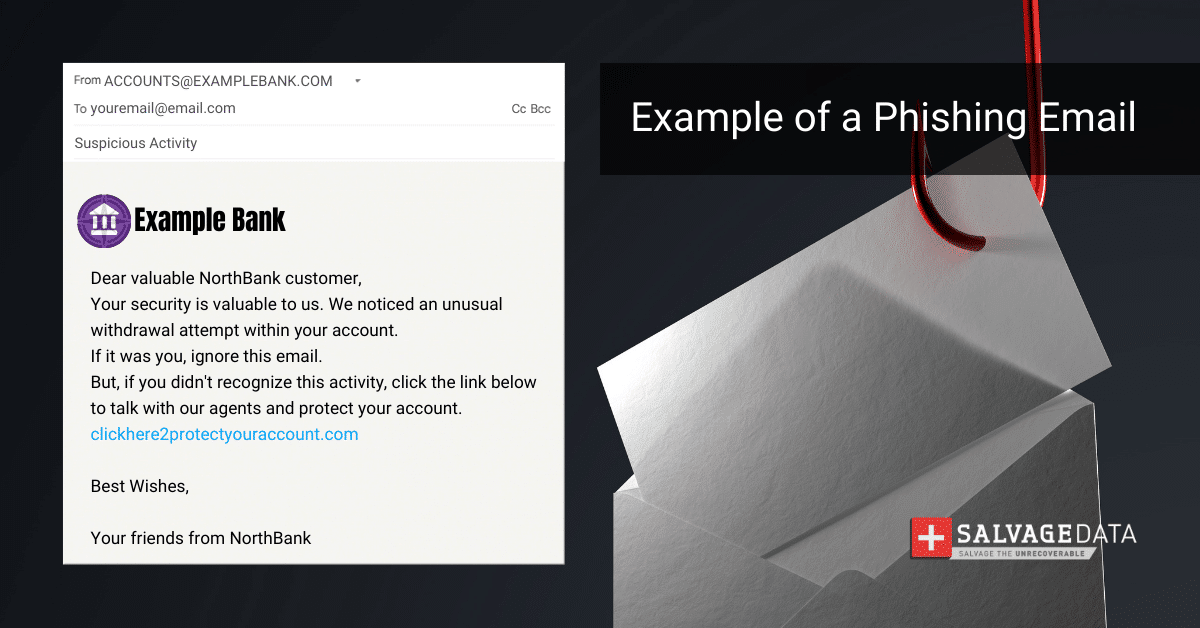

Nätfiskeattacker

Nätfiske innebär bedrägliga e-postmeddelanden eller meddelanden som lurar mottagarna att avslöja känslig information eller klicka på skadliga länkar. Karakurt-skådespelare använder nätfiske och spearphishing-tekniker för att lura offren att avslöja känslig information eller klicka på skadliga länkar.

Skadliga makron i e-postbilagor

Karakurt sprids via e-postbilagor som innehåller skadliga makron, skadliga skript inbäddade i filer (t.ex. Word-dokument). När offren öppnar dessa bilagor, kör makron kod som ger angriparen åtkomst.

Stulna VPN- eller RDP-uppgifter

Ransomware-gruppen är inriktad på Virtual Private Network (VPN) eller Remote Desktop Protocol (RDP). Om dessa referenser äventyras får angripare direkt tillgång till offrets nätverk.

Sårbarheter i Fortinet FortiGate SSL VPN-enheter eller Microsoft Windows Server-instanser

Genom att utnyttja kända sårbarheter i Fortinet FortiGate SSL VPN-enheter eller Microsoft Windows Server-instanser kan Karakurt infiltrera nätverk.

Persistens och Exfiltration

Väl i ett komprometterat system använder Karakurt Cobalt Strike beacons för nätverksuppräkning, Mimikatz för att hämta autentiseringsuppgifter i vanlig text, AnyDesk för beständig fjärrkontroll och ytterligare verktyg för att eskalera privilegier och flytta i sidled inom nätverket. Därefter använder de verktyg som 7zip, Filezilla, rclone och Mega.nz för att komprimera och exfiltrera stora mängder data, ofta över 1 terabyte, från nätverksanslutna delade enheter.

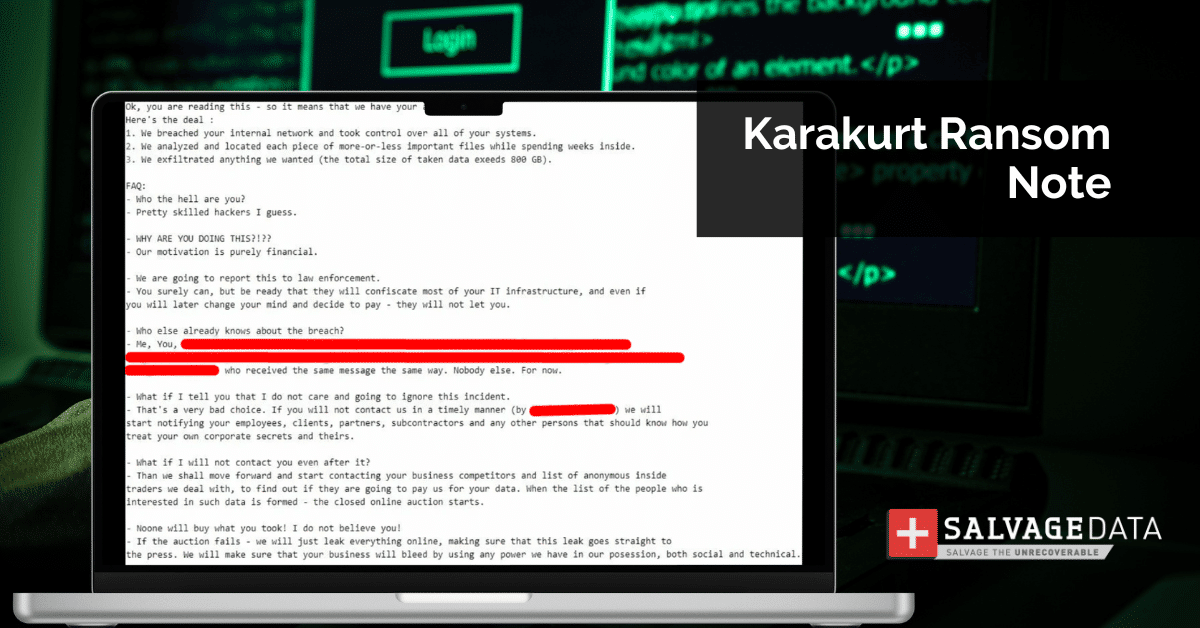

Utpressning

Efter dataexfiltrering inleder Karakurt en utpressningsfas. Offren får lösensedlar via "readme.txt"-filer, e-postmeddelanden som skickas via utsatta e-postnätverk och externa e-postkonton. Offren rapporterar omfattande trakasseringskampanjer, där anställda, partners och kunder får varningar för att uppmuntra till förhandling. Gänget har riktat sig mot offer som samtidigt attackerats av andra varianter av ransomware eller tidigare attackerade offer, vilket indikerar potentiellt köp av stulen data. Gruppen har varit känd för att överdriva omfattningen av kompromisser och datavärde och göra falska påståenden om mängden stulna data eller dess ägande. Den amerikanska regeringen avråder starkt från att betala lösensummor till Karakurt eller andra cyberbrottslingar som lovar radering av filer i utbyte mot betalning.

Betala inte lösensumman!Att kontakta en ransomware-återställningstjänst kan inte bara återställa dina filer utan också ta bort alla potentiella hot.

Karakurt ransomware Indicators of Compromise (IOCs)

Indikatorer för kompromiss (IOC) är artefakter som observeras i ett nätverk eller i ett operativsystem som indikerar ett datorintrång med hög tillförsikt. IOC kan användas för att tidigt upptäcka framtida attackförsök med hjälp av system för intrångsdetektering och antivirusprogram. De är i huvudsak digitala versioner av bevis som lämnas kvar på en brottsplats, och potentiella IOC inkluderar ovanlig nätverkstrafik, privilegierade användarinloggningar från främmande länder, konstiga DNS-förfrågningar, systemfiländringar och mer. När en IOC upptäcks utvärderar säkerhetsteam möjliga hot eller validerar dess äkthet. IOC ger också bevis på vad en angripare hade tillgång till om de infiltrerade nätverket.

Karakurt lösensumma

Karakurt-utpressningslapparna hotar offentligt släpp eller auktion av stulna data. Offren hänvisas till en TOR-URL med en åtkomstkod, vilket möjliggör förhandling via en chattapplikation. Förhandlingsoffer får "livsbevis", som skärmdumpar eller kopior av påstås stulna data. Efter överenskommelse om lösensumman tillhandahåller hotaktörerna en ny Bitcoin-adress för betalning. Vid mottagandet av lösensumman tillhandahålls påstådda bevis på filradering, såsom skärminspelningar eller raderingsloggar. Medan Karakurts inflytande ligger i att lova radering av data och konfidentialitet, har offer rapporterat brott mot konfidentialitet efter betalning.

Hur man hanterar en Karakurt ransomware attack

Det första steget för att återhämta sig från en Karakurt ransomware-attack är att isolera den infekterade datorn genom att koppla bort den från internet och ta bort alla anslutna enheter. Då måste du kontakta lokala myndigheter. När det gäller invånare i USA och företag är detFBIoch denInternet Crime Complaint Center (IC3).För att rapportera en attack med skadlig programvara måste du samla all information du kan om den, inklusive:

- Skärmdumpar av lösensumman

- Kommunikation med hotaktörer (om du har dem)

- Ett exempel på en krypterad fil

Men om du föredrar detkontakta proffs, då är det bäst attlämna varje infekterad maskin som den äroch be om ennödtjänst för borttagning av ransomware. Dessa yrkesmän är utrustade för att snabbt mildra skadan, samla bevis, eventuellt vända krypteringen och återställa systemet. Omstart eller avstängning av systemet kan äventyra återställningstjänsten. Att fånga RAM-minnet i ett livesystem kan hjälpa till att få krypteringsnyckeln, och att fånga en dropper-fil, till exempel en fil som exekverar den skadliga nyttolasten, kan vara omvänd konstruerad och leda till dekryptering av data eller förståelse av hur den fungerar. Du måsteinte ta bort ransomwareoch behålla alla bevis på attacken. Det är viktigt fördigital kriminalteknikexperter för att spåra tillbaka till hackergruppen och identifiera dem. Det är genom att använda data på ditt infekterade system som myndigheter kanundersöka attacken.En cyberattacksutredning skiljer sig inte från någon annan brottsutredning: den behöver bevis för att hitta angriparna.

1. Kontakta din Incident Response-leverantör

En cyberincidentrespons är processen att reagera på och hantera en cybersäkerhetsincident. An Incident Response Retainer är ett serviceavtal med en cybersäkerhetsleverantör som tillåter organisationer att få extern hjälp med cybersäkerhetsincidenter. Det ger organisationer en strukturerad form av expertis och stöd genom en säkerhetspartner, vilket gör att de kan reagera snabbt och effektivt under en cyberincident. En incidentresponsretainer erbjuder sinnesro till organisationer och erbjuder expertstöd före och efter en cybersäkerhetsincident. En incidentresponsretainers specifika karaktär och struktur kommer att variera beroende på leverantören och organisationens krav. En bra hantering av incidenter bör vara robust men flexibel och tillhandahålla beprövade tjänster för att förbättra en organisations långsiktiga säkerhetsställning.Om du kontaktar din IR-tjänstleverantör kan de ta över omedelbart och guida dig genom varje steg i återställningen av ransomware.Men om du bestämmer dig för att ta bort skadlig programvara själv och återställa filerna med ditt IT-team, kan du följa nästa steg.

2. Använd en säkerhetskopia för att återställa data

Vikten av säkerhetskopiering för dataåterställning kan inte överskattas, särskilt i samband med olika potentiella risker och hot mot dataintegriteten. Säkerhetskopiering är en kritisk komponent i en omfattande dataskyddsstrategi. De tillhandahåller ett sätt att återhämta sig från en mängd olika hot, säkerställa kontinuiteten i verksamheten och bevara värdefull information. Inför ransomware-attacker, där skadlig programvara krypterar dina data och kräver betalning för att de släpps, kan du med en säkerhetskopia återställa din information utan att ge efter för angriparens krav. Se till att regelbundet testa och uppdatera dina säkerhetskopieringsprocedurer för att förbättra deras effektivitet när det gäller att skydda mot potentiella dataförlustscenarier. Det finns flera sätt att göra en säkerhetskopia, så du måste välja rätt backupmedium och ha minst en kopia av din data lagrad offsite och offline.

3. Kontakta en återställningstjänst för skadlig programvara

Om du inte har en säkerhetskopia eller behöver hjälp med att ta bort skadlig programvara och eliminera sårbarheter, kontakta en dataåterställningstjänst. Att betala lösensumman garanterar inte att din data kommer att returneras till dig. Det enda garanterade sättet att återställa varje fil är om du har en säkerhetskopia. Om du inte gör det kan dataåterställningstjänster för ransomware hjälpa dig att dekryptera och återställa filerna. SalvageData-experter kan säkert återställa dina filer och förhindra att Karakurt ransomware attackerar ditt nätverk igen, kontakta våra återställningsexperter dygnet runt.

Förhindra Karakurt ransomware-attacken

Att förhindra skadlig programvara är den bästa lösningen för datasäkerhet. är lättare och billigare än att återhämta sig från dem. En attack med ransomware kan kosta ditt företags framtid och till och med stänga dess dörrar. Det här är några tips för att säkerställa att du kanundvika skadliga attacker:

- Behåll din operativsystem och mjukvara uppdaterademed de senaste säkerhetsuppdateringarna och uppdateringarna. Detta kan hjälpa till att förhindra sårbarheter som kan utnyttjas av angripare.

- Använd starka och unika lösenordför alla konton och aktivera tvåfaktorsautentisering när det är möjligt. Detta kan hjälpa till att förhindra angripare från att få åtkomst till dina konton.

- Var försiktig med misstänkta e-postmeddelanden, länkar och bilagor.Öppna inte e-postmeddelanden eller klicka på länkar eller bilagor från okända eller misstänkta källor.

- Använd välrenommerade antivirus- och anti-malware-programoch hålla den uppdaterad. Detta kan hjälpa till att upptäcka och ta bort skadlig programvara innan den kan orsaka skada.

- Använd en brandväggför att blockera obehörig åtkomst till ditt nätverk och dina system.

- Nätverkssegmenteringatt dela upp ett större nät i mindre delnät med begränsad sammankoppling mellan dem. Det begränsar angriparens sidorörelse och förhindrar obehöriga användare från att komma åt organisationens immateriella rättigheter och data.

- Begränsa användarbehörigheterför att förhindra angripare från att få tillgång till känsliga data och system.

Utbilda anställda och personalom hur man känner igen och undviker nätfiske-e-postmeddelanden och andra sociala ingenjörsattacker.

![[Fix] Display över andra appar Funktionen är inte tillgänglig på Android-smarttelefoner](https://media.askvg.com/articles/images8/Display_Over_Other_Apps_Feature_Not_Available_Android_Smartphones.png)