NOOSE ransomware är en variant av Chaos ransomware-familjen. Liksom andra ransomware krypterar NOOSE filer på infekterade datorer, vilket gör dem oåtkomliga för användare. I den här guiden kan du lära dig hur Noose ransomware sprider sig och infekterar enheter, hur du vidtar proaktiva förebyggande åtgärder och vad du ska göra i händelse av en framgångsrik attack.

SalvageData-experter rekommenderar proaktiva datasäkerhetsåtgärder, såsom regelbundna säkerhetskopieringar, stark cybersäkerhetspraxis och att hålla programvaran uppdaterad, för att skydda mot skadliga attacker. Och,i händelse av en cyberattack, kontakta våra experter för återställning av skadlig programvara omedelbart.

NOOSE Ransomware; Baserat på Chaos ransomware; Tillägg: .NOOSE; Lösenanteckning: OPEN_ME.txt; Ändrar skrivbordsunderläggethttps://t.co/ODn14msw9t@LawrenceAbrams @demonslay335 @struppigel @JakubKroustek

— PCrisk (@pcrisk)29 januari 2024

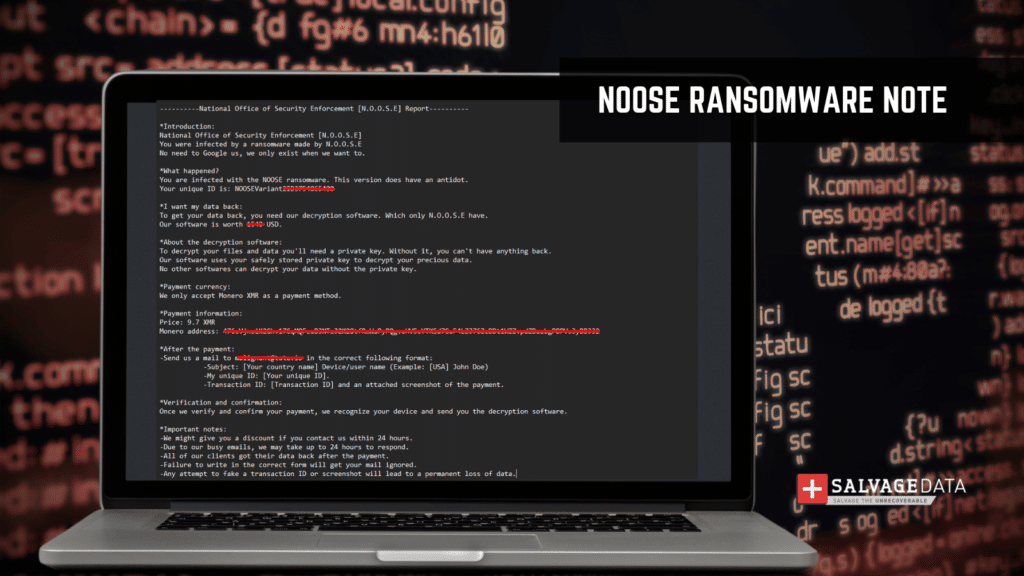

NOOSE är en ny ransomware-variant baserad på Chaos ransomware och utgör betydande risker för individer och företag. Den lägger till tillägget ".NOOSE" till krypterade filer och ändrar skrivbordsunderlägget. Det rapporterades första gången av PCrisk i slutet av januari 2024, den X. Dessutom skapar NOOSE en lösenseddel med namnet "OPEN_ME.txt", som instruerar offer om hur man betalar en lösen, vanligtvis begärd i form av Monero kryptovaluta, för att ta emot dekrypteringsmjukvara. Lösenanmälan innehåller ofta hot och löften om dekryptering vid betalningsverifiering. Ransomwaren sprids genom olika metoder, inklusive infekterade e-postbilagor, skadliga webbplatser och piratkopierad programvara. Det är därför det är så viktigt att använda förebyggande åtgärder som att uppdatera programvara, undvika misstänkta länkar och bilagor och underhålla säkerhetskopior av viktig data.

Allt vi vet om NOOSE ransomware

Bekräftat namn

- NOOSE virus

NOOSE ransomware-dekryptering

- Från och med denna artikels publicering finns det ingen offentlig NOOSE ransomware-dekryptering.

Hottyp

Rekommenderad läsning:Hur man tar bort Royal Ransomware

- Ransomware

- Kryptovirus

- Arkivskåp

- Dataläcka

Krypteringsfiltillägg

- .SNARA

Ransom note filnamn

- OPEN_ME.txt

Detektionsnamn

- AvastWin32:RansomX-gen [Ransom]

- EmsisoftGeneric.Ransom.HydraCrypt.79E3A884 (B)

- KasperskyTID:Trojan-Ransom.MSIL.Agent.gen

- MalwarebytesGeneric.Malware.AI.DDS

- MicrosoftLösen:MSIL/FileCoder.AD!MTB

- SophosTroj/Ransom-GWT

Distributionsmetoder

- Nätfiske-e-post

- Exploateringssatser

- Peer-to-peer-nätverk

- Trojaner

- Falska mjukvaruuppdateringar

NOOSE ransomware metoder för infektion och exekvering

NOOSE ransomware är ett farligt cyberhot som utnyttjar system- och maskinsårbarheter för att få åtkomst och sprida sig över nätverket. Här är en sammanfattning av hur det fungerar.

Första åtkomst

NOOSE ransomware får första åtkomst till ett system på olika sätt, såsom infekterade e-postbilagor som innehåller skadliga nyttolaster eller länkar. Det utnyttjar också sårbarheter i oparpad programvara eller operativsystem. Denna ransomware är också känd för att använda social ingenjörskonst, vilket är en teknik som lurar användare att ladda ner och köra skadlig programvara. Ett exempel på social ingenjörskonst är e-postattacker från nätfiske som också lurar offer eftersom hotaktören utger sig för att vara legitima företag.

Sidorörelse

Väl inne i ett system kommer NOOSE ransomware att försöka röra sig i sidled över nätverket för att infektera andra enheter eller system som är anslutna till samma nätverk. För att göra det utnyttjar den sårbarheter inom nätverksprotokollen eller svaga säkerhetskonfigurationer.

Datakryptering

NOOSE ransomware krypterar filer på den infekterade enheten med hjälp av starka krypteringsalgoritmer för att låsa filer, och lägger till filtillägget ".NOOSE" för att indikera att de är otillgängliga för användaren.

Avlämning av lösensedlar

När krypteringsprocessen har slutförts släpper NOOSE ransomware en lösensumma som vanligtvis heter "OPEN_ME.txt" på offrets skrivbord och i mappar som innehåller krypterade filer. Det ändrar också skrivbordsunderlägget. Lösenbrevet innehåller instruktioner från angriparna, som beskriver hur offret kan betala en lösensumma (vanligtvis i kryptovaluta som Monero) för att få en dekrypteringsnyckel.

Betala inte lösensumman!Att kontakta en ransomware-återställningstjänst kan återställa dina filer och ta bort alla potentiella hot.

NOOSE ransomware Indicators of Compromise (IOC)

Indikatorer för kompromiss (IOC) är artefakter som observeras i ett nätverk eller i ett operativsystem som indikerar ett datorintrång med hög tillförsikt. IOC kan användas för att tidigt upptäcka framtida attackförsök med hjälp av system för intrångsdetektering och antivirusprogram. De är i huvudsak digitala versioner av bevis som lämnas kvar på en brottsplats, och potentiella IOC inkluderar ovanlig nätverkstrafik, privilegierade användarinloggningar från främmande länder, konstiga DNS-förfrågningar, systemfiländringar och mer. När en IOC upptäcks utvärderar säkerhetsteam möjliga hot eller validerar dess äkthet. IOC ger också bevis på vad en angripare hade tillgång till om de infiltrerade nätverket.

NOOSE ransomware-specifik IOC

- Filtillägg: .NOOSE

- Lösenanteckning Filnamn: OPEN_ME.txt

- Cyberkriminell kontakt: malignant@tuta[.]io

Hur man hanterar en NOOSE ransomware-attack

Det första steget för att återhämta sig från en NOOSE ransomware-attack är att isolera den infekterade datorn genom att koppla bort den från internet och ta bort alla anslutna enheter. Då måste du kontakta lokala myndigheter. För amerikanska invånare och företag är detFBIoch denInternet Crime Complaint Center (IC3).För att rapportera en attack med skadlig programvara måste du samla all information du kan om den, inklusive:

- Skärmdumpar av lösensumman

- Kommunikation med hotaktörer (om du har dem)

- Ett exempel på en krypterad fil

Men om du föredrar detkontakta proffs, då är det bäst attlämna varje infekterad maskin som den äroch be om ennödtjänst för borttagning av ransomware. Dessa proffs är utrustade för att snabbt mildra skadan, samla bevis, eventuellt vända krypteringen och återställa systemet.

Omstart eller avstängning av systemet kan äventyra återställningstjänsten. Att fånga RAM-minnet i ett livesystem kan hjälpa till att få fram krypteringsnyckeln, och att fånga en dropper-fil, det vill säga en fil som exekverar den skadliga nyttolasten, kan omvändas och leda till dekryptering av data eller förståelse av hur den fungerar. Du måsteinte ta bort ransomwareoch behålla alla bevis på attacken. Det är viktigt fördigital kriminalteknikexperter för att spåra tillbaka till hackergruppen och identifiera dem. Det är genom att använda data på ditt infekterade system som myndigheter kanundersöka attacken.En cyberattacksutredning skiljer sig inte från någon annan brottsutredning: den behöver bevis för att hitta angriparna.

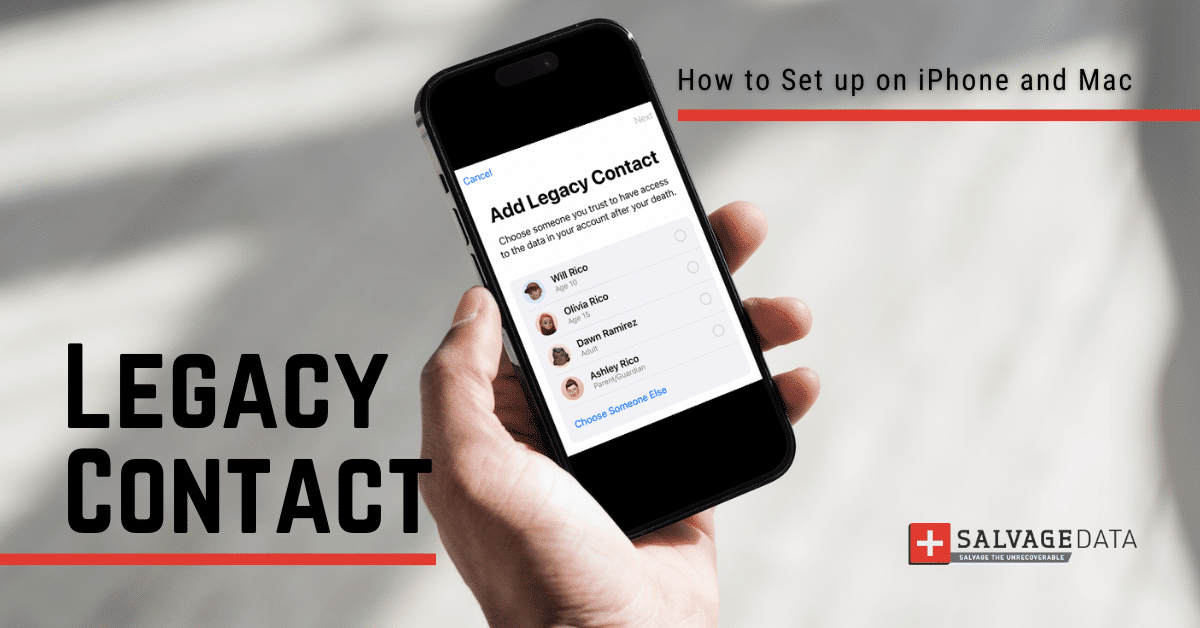

1. Kontakta din Incident Response-leverantör

En cyberincidentrespons är processen att reagera på och hantera en cybersäkerhetsincident. An Incident Response Retainer är ett serviceavtal med en cybersäkerhetsleverantör som tillåter organisationer att få extern hjälp med cybersäkerhetsincidenter. Det ger organisationer en strukturerad form av expertis och stöd genom en säkerhetspartner, vilket gör att de kan reagera snabbt och effektivt under en cyberincident. En incidentresponsretainer erbjuder sinnesro till organisationer och erbjuder expertstöd före och efter en cybersäkerhetsincident. En incidentresponsretainers specifika karaktär och struktur kommer att variera beroende på leverantören och organisationens krav. En bra hantering av incidenter bör vara robust men flexibel och tillhandahålla beprövade tjänster för att förbättra en organisations långsiktiga säkerhetsställning.Om du kontaktar din IR-tjänstleverantör kan de ta över omedelbart och guida dig genom varje steg i återställningen av ransomware.Men om du bestämmer dig för att ta bort skadlig programvara själv och återställa filerna med ditt IT-team, kan du följa nästa steg.

2. Använd en säkerhetskopia för att återställa data

Vikten av säkerhetskopiering för dataåterställning kan inte överskattas, särskilt i samband med olika potentiella risker och hot mot dataintegriteten. Säkerhetskopieringar är en kritisk komponent i en omfattande dataskyddsstrategi. De tillhandahåller ett sätt att återhämta sig från en mängd olika hot, säkerställa kontinuiteten i verksamheten och bevara värdefull information. Inför ransomware-attacker, där skadlig programvara krypterar dina data och kräver betalning för att de släpps, kan du med en säkerhetskopia återställa din information utan att ge efter för angriparens krav. Se till att regelbundet testa och uppdatera dina säkerhetskopieringsprocedurer för att förbättra deras effektivitet när det gäller att skydda mot potentiella dataförlustscenarier. Det finns flera sätt att göra en säkerhetskopia, så du måste välja rätt backupmedium och ha minst en kopia av din data lagrad offsite och offline.

3. Kontakta en återställningstjänst för skadlig programvara

Om du inte har en säkerhetskopia eller behöver hjälp med att ta bort skadlig programvara och eliminera sårbarheter, kontakta en dataåterställningstjänst. Att betala lösensumman garanterar inte att din data kommer att returneras till dig. Det enda garanterade sättet att återställa varje fil är om du har en säkerhetskopia. Om du inte gör det kan dataåterställningstjänster för ransomware hjälpa dig att dekryptera och återställa filerna. SalvageData-experter kan säkert återställa dina filer och förhindra att NOOSE ransomware attackerar ditt nätverk igen, kontakta våra återställningsexperter dygnet runt.

Förhindra NOOSE ransomware-attacken

Att förhindra skadlig programvara är den bästa lösningen för datasäkerhet. är lättare och billigare än att återhämta sig från dem. NOOSE Ransomware kan kosta ditt företags framtid och till och med stänga dess dörrar. Det här är några tips för att säkerställa att du kanundvika skadliga attacker:

- Behåll din operativsystem och mjukvara uppdaterademed de senaste säkerhetsuppdateringarna och uppdateringarna. Detta kan hjälpa till att förhindra sårbarheter som kan utnyttjas av angripare.

- Använd starka och unika lösenordför alla konton och aktivera tvåfaktorsautentisering när det är möjligt. Detta kan hjälpa till att förhindra angripare från att få åtkomst till dina konton.

- Var försiktig med misstänkta e-postmeddelanden, länkar och bilagor.Öppna inte e-postmeddelanden eller klicka på länkar eller bilagor från okända eller misstänkta källor.

- Använd välrenommerade antivirus- och anti-malware-programoch hålla den uppdaterad. Detta kan hjälpa till att upptäcka och ta bort skadlig programvara innan den kan orsaka skada.

- Använd en brandväggför att blockera obehörig åtkomst till ditt nätverk och dina system.

- Nätverkssegmenteringatt dela upp ett större nät i mindre delnät med begränsad sammankoppling mellan dem. Det begränsar angriparens sidorörelse och förhindrar obehöriga användare från att komma åt organisationens immateriella rättigheter och data.

- Begränsa användarbehörigheterför att förhindra angripare från att få tillgång till känsliga data och system.

- Utbilda anställda och personalom hur man känner igen och undviker nätfiske-e-postmeddelanden och andra sociala ingenjörsattacker.