En la publicación anterior, cubrimos cómo implementar un servicio centralizado de recopilación y administración de registros basado en la pila Graylog (Graylog+OpenSearch+MongoDB). Ahora veamos cómo enviar registros del Visor de eventos desde hosts de Windows (incluidos los eventos del controlador de dominio de Active Directory) al recopilador Graylog.

Contenido:

- Configuración del recopilador de datos Graylog para dispositivos Windows

- Winlogbeat: envío de registros de eventos de Windows a Graylog

- Recopile registros de eventos del controlador de dominio de Active Directory con Graylog

- Centralización del registro de eventos para hosts de Windows

Configuración del recopilador de datos Graylog para dispositivos Windows

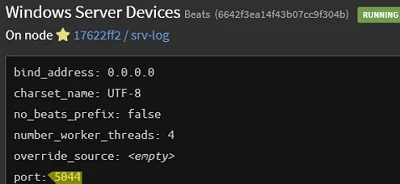

Ir aSistema->Entradasy agregue un nuevo recopilador de dispositivos de Windows Server con tipoLatidosque escucha en el puerto TCP:5044

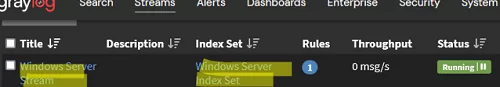

Luego cree un índice separado para los registros de eventos de Windows. Según la nueva entrada y el índice, cree una nueva secuencia de Windows (en la sección Secuencias) y ejecútela.

Winlogbeat: envío de registros de eventos de Windows a Graylog

Para enviar registros de EventViewer en hosts de Windows al servidor Graylog, use elWinlogbeatServicio de recolección de registros. Winlogbeat es la parte de código abierto de la pila ELK. El servicio Winlogbeat debe instalarse en cada host de Windows cuyos eventos desee ver en Graylog.

- Descargue el archivo Winlogbeat desde la página de descarga (https://www.elastic.co/downloads/beats/winlogbeat)

- Extraiga el archivo a una carpeta

C:Program Fileswinlogbeat - Editar elwinlogbeat.ymlarchivo de configuración.

En el caso más simple, utilice la siguiente configuración, donde todos los eventos de los registros de eventos de aplicación, seguridad y sistema se enviarán al servidor Graylog especificado.

Tenga en cuenta que el archivo de configuración de Winlogbeat utiliza la sintaxis YAML, por lo que debe tener cuidado con los espacios y las sangrías.

winlogbeat.event_logs:

- name: Application

ignore_older: 72h

- name: Security

- name: System

output.logstash:

hosts: ["192.168.14.146:5044"]

![]()

![]()

Utilice un filtrado más flexible para obtener solo los registros de eventos que necesita. Por ejemplo, utilice la siguiente configuración para recopilar eventos con niveles de gravedad específicos y números de EventID:

---

winlogbeat.event_logs:

- name: Security

event_id: 4627, 4703, 4780-4782

ignore_older: 24h

level: critical, error

- name: Microsoft-Windows-TerminalServicesRDPClient/Operational

event_id: 1102

Verejemplosde la configuración típica de winlogbeat.yml para Windows Server.

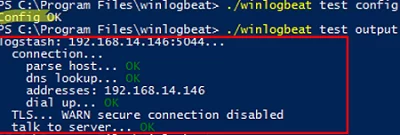

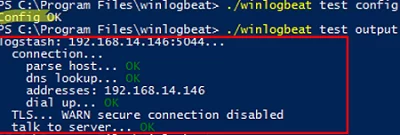

Guarde el archivo winlogbeat.yml. Compruebe que la configuración de Winlogbeat sea correcta y que el servicio de recopilación de registros esté disponible:

cd "C:Program Fileswinlogbeat"

./winlogbeat test config

./winlogbeat test output

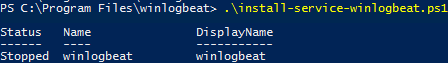

Instale e inicie el servicio winlogbeat si todo está bien:

.install-service-winlogbeat.ps1

Start-Service winlogbeat

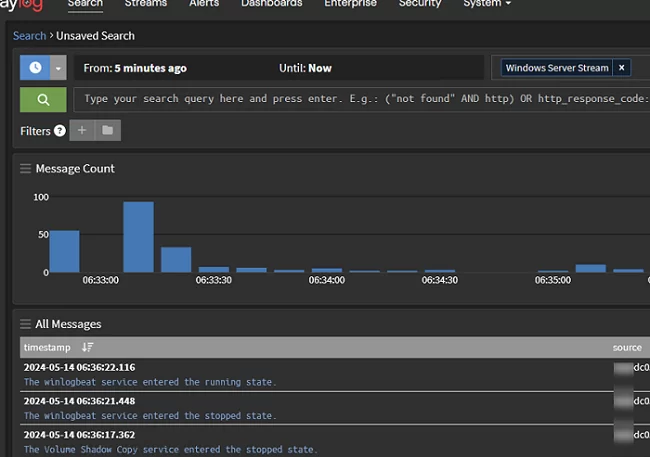

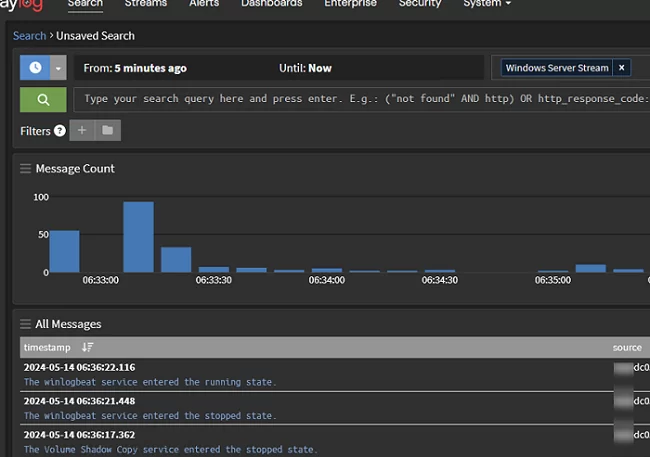

Vaya a la interfaz web del servidor Graylog y verifique que los eventos de sus servidores Windows hayan comenzado a aparecer en la secuencia correspondiente.

Recopile registros de eventos del controlador de dominio de Active Directory con Graylog

Veamos cómo utilizar el servidor Graylog para buscar y analizar eventos de Windows. Usaremos los eventos del controlador de dominio de Active Directory como ejemplo.

Supongamos que hay varios controladores de dominio adicionales en Active Directory. En ese caso, puede resultar difícil para los administradores encontrar un evento específico porque tienen que verificar los registros en cada DC. Sin embargo, un servidor central de recopilación de registros en Graylog que almacena eventos de todos los controladores de dominio puede encontrar cualquier evento en segundos.

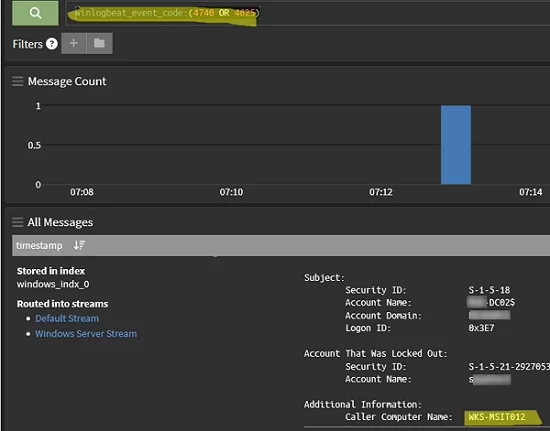

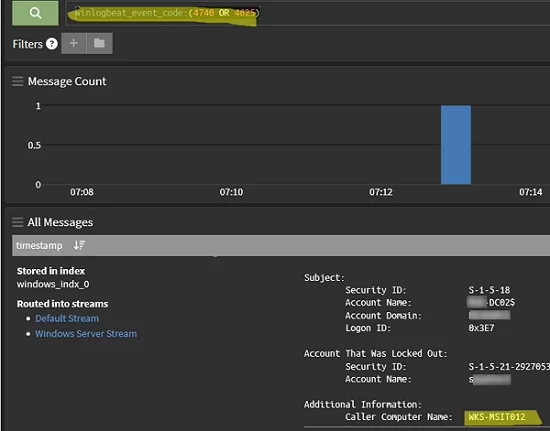

Por ejemplo, es posible que necesite identificar la computadora donde se bloqueó la cuenta de usuario debido a una contraseña incorrecta. Para hacer esto, abra el mensaje del filtro Graylog, seleccione la secuencia deseada o especifíquela en el código de consulta (streams:xxxxxxxxxxxxx) y ejecute la siguiente consulta:

winlogbeat_event_code:(4740 OR 4625) AND winlogbeat_event_provider:Microsoft-Windows-Security-Auditing

El servidor Graylog encontrará rápidamente el evento que está buscando. Debajo de sus propiedades verá la computadora desde la cual se bloqueó la cuenta.

A continuación se muestran algunos ejemplos más de búsqueda de diferentes eventos en Active Directory:

- ID de evento

4767– descubre quién desbloqueó al usuario de AD - ID de evento

4724– quién/cuándo restablecer la contraseña del usuario del dominio - ID de evento

4720– quién y cuándo creó un nuevo usuario en AD;4722– cuenta habilitada,4725- desactivado,4726– usuario eliminado. - Seguimiento de cambios en la membresía del grupo de Active Directory:

4727(nuevo grupo creado),4728(usuario agregado al grupo),4729(usuario eliminado del grupo),4730(grupo de seguridad eliminado) - ID de evento

5137(nueva política de grupo/GPO de dominio creado),5136(GPO cambiado),5141(GPO eliminado) - ID de evento

4624— evento de inicio de sesión exitoso del usuario del dominio (permite ver rápidamente el historial de inicio de sesión del usuario de AD)

Asegúrese de que los agentes Winlogbeat estén configurados para enviar registros en cada controlador de dominio (enumere los DC activos mediante el cmdlet Get-ADDomainController). La recopilación de algunos eventos de seguridad de Active Directory debe habilitarse en la configuración de la Política de auditoría en la política del Controlador de dominio predeterminado.

Puede crear consultas y paneles guardados en Graylog para encontrar rápidamente los eventos que le interesan. Las notificaciones de Gralog se pueden utilizar para alertar a los administradores sobre eventos críticos en AD.

Centralización del registro de eventos para hosts de Windows

Graylog proporciona una cómoda recopilación, almacenamiento, recuperación y análisis de eventos de otros servicios de Windows Server. Los siguientes son ejemplos de diferentes escenarios en los que un administrador podría necesitar buscar en los registros de eventos de Windows.

- Auditar eventos de acceso a archivos y carpetas en un servidor de archivos

- Realizar un seguimiento de la eliminación de archivos/carpetas en una carpeta compartida

- Auditar los cambios realizados en los permisos de archivos y carpetas en Windows

- Seguimiento de los registros de conexión de Escritorio remoto (RDP)

- Detecta ataques de fuerza bruta RDP en Windows

- Cómo saber quién apagó o reinició una computadora:

winlogbeat_event_code:1074 - Respuesta al borrado de los registros de eventos (puede indicar un posible compromiso del servidor Windows)

- Reciba una alerta cuando el antivirus integrado de Windows Defender detecte un virus en uno de sus hosts de Windows Server (ID de evento

1006,1116).

El recopilador Graylog, rápido y sencillo, facilita la búsqueda y el filtrado de eventos en los registros de Windows. Veresta publicaciónen el sitio de Graylog para comenzar a monitorear los ID de eventos críticos en hosts de Windows.

El almacenamiento centralizado de registros de eventos de Windows y Active Directory facilita investigar y responder rápidamente a incidentes de seguridad de la información, analizar eventos de infraestructura y solucionar problemas.

![[Consejos] Ajuste y personalice la barra lateral de Firefox y las pestañas verticales como un profesional](https://media.askvg.com/articles/images9/Tweak_Customize_Sidebar_Vertical_Tabs_Mozilla_Firefox.png)