La mitigación de ransomware se refiere a las estrategias que las organizaciones pueden utilizar para reducir el impacto de un ataque de ransomware que ya ha ocurrido. Los ataques de ransomware pueden ser devastadores y las organizaciones deben estar preparadas para responder de manera rápida y efectiva para minimizar el daño. Un buen plan de continuidad del negocio de ciberseguridad y un plan de respuesta a incidentes son buenas maneras de ayudarlo a manejar los ataques de ransomware. Pero la mitigación del ransomware implica muchos pasos y exige velocidad para minimizar el daño y evitar tiempos de inactividad prolongados.

Estrategias de mitigación de ransomware

Debido a sus graves consecuencias para las empresas y organizaciones, la mitigación del ransomware debe ir acompañada de otras medidas de seguridad. A continuación se detallan las acciones que puede tomar antes de un ataque para minimizar el potencial y el daño causado por una violación de la ciberseguridad.

Estas son las principales estrategias de mitigación de ransomware:

- Tenga un plan implementado para responder a un ataque de ransomware, como tener copias de seguridad de datos críticos. Las copias de seguridad deben almacenarse sin conexión y probarse periódicamente para garantizar que funcionan correctamente.

- Crear un plan de respuesta a incidentespara garantizar la continuidad del negocio en caso de incidentes como un ciberataque. Su equipo de ciberseguridad, proveedor de TIR o seguro cibernético pueden ayudarle a establecer un plan integral en caso de una infracción.

- Mantenga el software actualizadopara prevenir vulnerabilidades que el ransomware puede explotar. Las organizaciones deben aplicar parches y actualizaciones de seguridad tan pronto como estén disponibles.

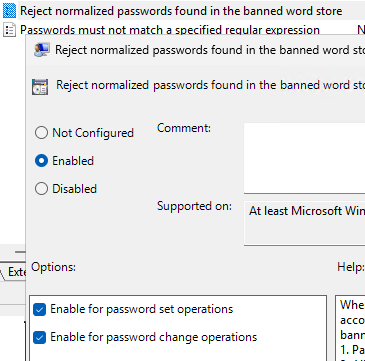

- Utilice la autenticación multifactorpara impedir el acceso no autorizado a los sistemas. La autenticación multifactor puede ayudar a evitar que los atacantes obtengan acceso a los sistemas incluso si han robado las credenciales de inicio de sesión.

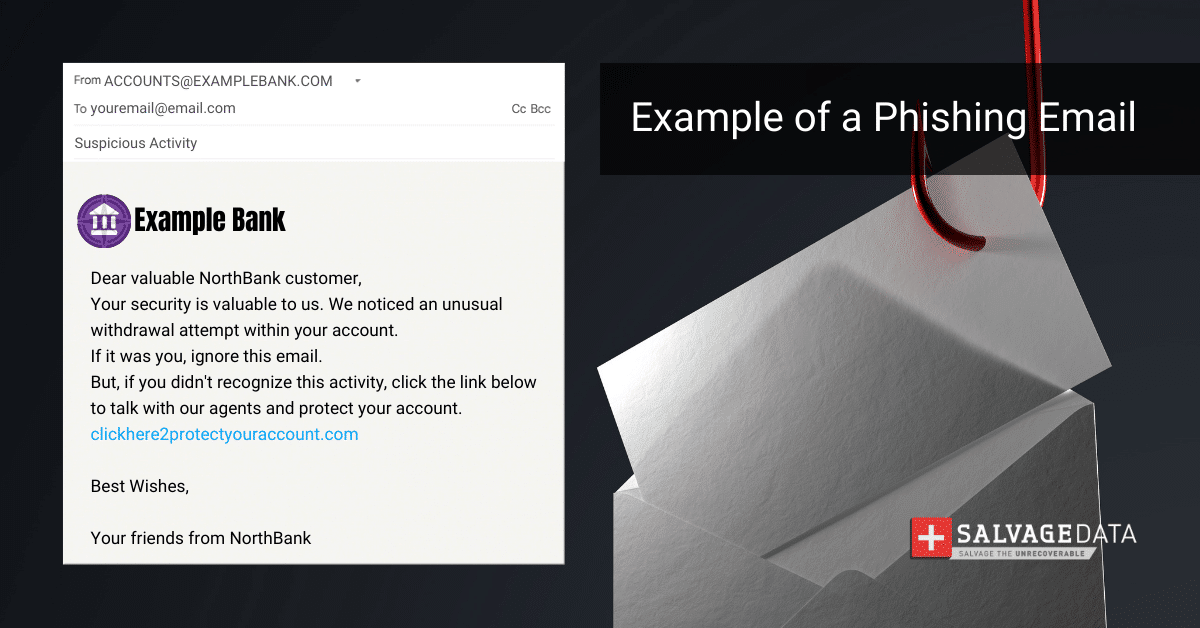

- Capacitar a los empleadossobre cómo reconocer y evitar ataques de ransomware. Los empleados deben ser conscientes de los riesgos de abrir correos electrónicos sospechosos o hacer clic en enlaces o archivos adjuntos de fuentes desconocidas.

- Realizar evaluaciones de seguridad periódicaspara identificar y abordar vulnerabilidades. Las evaluaciones de seguridad pueden ayudar a las organizaciones a identificar debilidades en su postura de seguridad y tomar medidas para abordarlas.

- Considere el seguro cibernéticopara ayudar a cubrir los costos de un ataque de ransomware. El seguro cibernético puede ayudar a las organizaciones a recuperarse de un ataque de ransomware al cubrir los costos de recuperación y remediación.

- Trabajar con el proveedor de respuesta a incidentes. Disponible sin costo, puede registrarse con expertos líderes para que lo ayuden desde la primera señal de un ataque hasta la recuperación completa.

¿Cómo recuperar datos cifrados con ransomware?

Importante:Si tiene un contrato de respuesta a incidentes (también conocido como TIR), o si puede contratar a un proveedor de servicios de respuesta a incidentes, comuníquese con ellos de inmediato. Las posibilidades de una recuperación completa crecen exponencialmente y la mayoría de los proveedores ofrecen soporte las 24 horas del día, los 7 días de la semana, los 365 días del año.

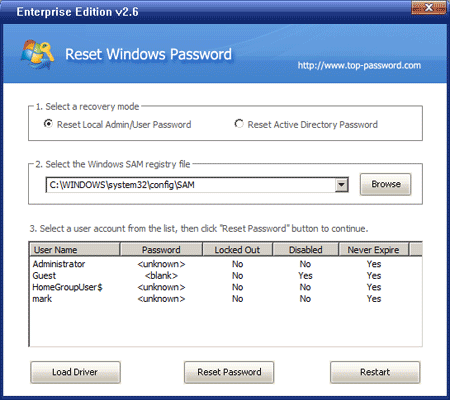

Los ataques de ransomware no son un simple caso de pérdida de datos, ya que afectan el tiempo, el dinero y la responsabilidad legal de una empresa. Esta no es una situación de bricolaje, pero si debe intentar mitigar el daño usted mismo y si los datos afectados no son críticos, existen algunas soluciones para restaurar archivos cifrados por ransomware. La mejor es restaurar los archivos desde una copia de seguridad, después de eliminar el ransomware. Desconecte el dispositivo infectado de la red. Desconecte la computadora infectada de la red y elimine todos los dispositivos de almacenamiento conectados a ella tan pronto como se sospeche que están infectados. Esto es necesario para evitar que el ransomware se propague por la red y cifre datos críticos y confidenciales.

Descubra el tipo de ransomware

Cada uno de los tipos de ransomware funciona de manera un poco diferente, lo que le ayudará a descubrir qué opciones de recuperación tiene. Intentarherramientas de identificación de ransomwarepara identificar qué cepa de malware ha cifrado sus archivos cargando la nota de rescate, un archivo cifrado de muestra y/o la información de contacto del atacante. También lo dirigirá a una implementación de descifrado, en caso de que haya alguna disponible.

Tome una fotografía de la nota de rescate y los archivos cifrados.

Cuando sea atacado, se le proporcionará un mensaje que identifica el rescate, incluido el monto a pagar y dónde enviar el pago. Tome una fotografía de su pantalla, ya que ayudará a los especialistas en recuperación de datos a determinar qué métodos de desbloqueo deben aplicarse. Además, lo necesitará cuando informe del ataque a las autoridades para tomar medidas adicionales de coordinación para contraatacar.

Recuperación de copia de seguridad

Tener una copia de seguridad periódica de los datos de su dispositivo en unidades externas o almacenamiento en la nube puede ahorrarle una gran cantidad de dinero en caso de un ataque de ransomware. Si tiene una copia de seguridad, reinstale todo desde cero, restaurando los archivos cifrados a partir de los originales. Póngase en contacto con un servicio de eliminación de ransomware para asegurarse de que su dispositivo esté seguro y que no haya más vulnerabilidades en el sistema.

Preguntas frecuentes sobre ransomware

¿Qué es el ransomware?

El ransomware es un malware avanzado (un virus informático o gusano de red común) que ataca tanto a los ordenadores de empresas como a los de particulares. Élcifra los datos, lo que hace imposible el acceso hasta que se pague al pirata informático el monto del rescate asignado. Varios grupos de piratas informáticos están realizando la técnica de doble extorsión, en la que no solo se cifran los datos sino que también se extraen datos confidenciales. Luego, el pirata informático amenaza con filtrar los datos si no se paga el rescate durante el tiempo indicado.

¿Cómo se propaga?

Las formas comunes en que se transmite el ransomware incluyen:

troyanos

Un troyano es un software que promete realizar una tarea pero ejecuta otra diferente, generalmente maliciosa. Toman la forma de programas falsos, archivos adjuntos y otros tipos de archivos, engañando a las víctimas.

Servicio remoto vulnerable

Otra forma en que se producen los ataques de ransomware Rorschach es a través de servicios remotos externos no seguros. Los atacantes aprovecharán las herramientas del Protocolo de escritorio remoto (RDP) cuyas credenciales son conocidas, reutilizadas, débiles o reformuladas para obtener acceso a las redes empresariales y filtrar datos.

Vulnerabilidades de software conocidas

Los piratas informáticos también utilizan software con vulnerabilidades conocidas para atacar a las empresas. Por eso es muy importante mantener actualizado todo el software y proteger las herramientas de administración remota como RDP. En el caso del ransomware BabLock, el grupo utiliza la herramienta de seguridad legítima enCortex XDR de Palo Alto Networkscomo método de ataque inicial.

Campañas de correo electrónico no deseado

Se trata de un ataque de phishing por correo electrónico en el que los piratas informáticos utilizan la ingeniería social para engañar a las víctimas para que hagan clic en enlaces o archivos adjuntos maliciosos. Después de eso, el kit de explotación se descarga en la máquina y los actores de la amenaza pueden activar ransomware en cualquier momento. Estos correos electrónicos pueden ser dirigidos cuando los piratas informáticos intentan acceder a una empresa específica o pueden ser phishing no dirigidos cuando envían una campaña masiva de spam de malware.

Fuentes y cracks de descarga de software no oficiales

El software pirata y el crack suelen ser programas maliciosos. Además, este software no contará con las actualizaciones necesarias para mejorar el programa y prevenir vulnerabilidades que los piratas informáticos puedan aprovechar.

Lea también:¿Qué es el ransomware RA Group y cómo prevenir un ataque?

¿A quién se dirige un ataque de ransomware?

Como se dijo antes, literalmente cualquiera puede estar expuesto a él. Desde usuarios privados hasta grandes empresas y compañías, e incluso agencias gubernamentales, escuelas y hospitales.Todos los dispositivos que pueden conectarse a una red o a Internet son susceptibles a ataques de ransomware: ordenadores de sobremesa, portátiles, tabletas, dispositivos móviles, etc.

¿Qué tipos de ransomware existen?

El ransomware se puede clasificar en 5 categorías principales:

Crypto Ransomware o Encriptadores

Este tipo de ransomware cifra los datos y archivos de la víctima, haciéndolos inaccesibles hasta que se pague el rescate.

ransomware de casillero

Locker ransomware bloquea completamente a la víctima fuera de su sistema, haciendo que los archivos y aplicaciones sean inaccesibles.

Scareware

Este es un tipo de ransomware que utiliza tácticas de miedo para engañar a las víctimas y obligarlas a pagar un rescate. El scareware suele mostrar advertencias o alertas falsas que afirman que el sistema de la víctima está infectado con malware.

Doxware o Leakware

Doxware o filtrado es un tipo de ransomware que amenaza con publicar datos confidenciales de la víctima si no se paga un rescate.

Ransomware como servicio (RaaS)

RaaS se refiere al malware alojado de forma anónima por un hacker “profesional” que maneja todos los aspectos del ataque, desde la distribución de ransomware hasta el cobro de pagos y la restauración del acceso, a cambio de una parte del botín.

Resumen

¡No pagues el rescate!Transferir dinero a ciberdelincuentes no garantiza la devolución de sus datos. Sin embargo, estará patrocinando sus prácticas maliciosas e incluso actividades terroristas. Las copias de seguridad almacenadas en un lugar seguro pueden ayudarle a minimizar pérdidas potenciales, reduciendo significativamente la cantidad de datos corruptos que es necesario restaurar. Sin embargo, si no tiene una copia de seguridad de su sistema y sus datos de manera providencial, puede contar con la ayuda de una empresa de recuperación de datos.

![[Consejo de Firefox] Cambiar el color de fondo del texto y las coincidencias de la barra de desplazamiento en la característica "resaltar todo" de Find Barra de herramientas](https://media.askvg.com/articles/images8/Using_Highlight_All_Feature_Find_This_Page_Toolbar_Mozilla_Firefox.png)