La autenticación multifactor (MFA) es una técnica segura para sistemas de información y cuentas en línea. Permite a los usuarios acceder a sus cuentas solo después de verificar adecuadamente su identidad mediante una combinación de dos o más factores en lugar de utilizar solo una identificación de un solo factor (como contraseñas). Carece de los sistemas complejos que utiliza MFA para agregar protección, lo que hace que MFA sea más eficiente y seguro.

La AMF depende en gran medida de tres categorías principales de factores, a menudo denominados:

- algo que sabes

- algo que tienes

- algo que eres

Para comprender más, profundicemos en estos factores y resaltemos su papel en la mejora de la seguridad.

1. Algo que sabes (factor de conocimiento)

Esta es la autorización más básica y más utilizada (autenticación) factor. Implica algo que se espera que el usuario sepa, como información almacenada en su memoria. Por lo tanto, los usuarios ya conocen una cadena o palabra particular que deben proporcionar al iniciar sesión o acceder a un sistema.

Ejemplos:

- Contraseñas: una combinación aleatoria de caracteres, números y símbolos que solo el usuario debe conocer.

- PIN (Números de identificación personal):Se trata de códigos numéricos cortos que se utilizan para identificar y autenticar a los usuarios.

- Preguntas de seguridad:Estos pueden incluir respuestas a preguntas personales, como "¿Cuál es el apellido de soltera de tu madre?"

Ventajas:

- Rentable:No se necesita software ni hardware adicional.

- Facilidad de uso: Estos factores son sencillos de utilizar para los usuarios porque los recuerdan de memoria o los escriben.

Desventajas:

- Vulnerabilidad a los ataques:

- Phishing: Los atacantes engañan al usuario para que proporcione sus paráfrasis o respuestas a la pregunta de seguridad.

- Fuerza bruta: El sistema automatizado intenta adivinar las contraseñas.

- Ingeniería social: Conseguir que la gente dé detalles privados sin que lo sepan.

- Debilidades de la contraseña:Muchos consumidores tienden a utilizar contraseñas débiles o abusivas, lo que las hace fáciles de comprometer.

2. Algo que tienes (factor de posesión)

Este factor incluye elementos digitales o físicos que pertenecen al usuario. En otras palabras, un usuario debe poseer muchos elementos que lo identifiquen.

Ejemplos:

- Contraseña de un solo uso:Estos se pueden enviar a través de un servicio de mensajes cortos, correo electrónico o mediante un autenticador.

- Fichas de seguridad:Componentes electrónicos personalizados que proporcionan contraseñas de un solo uso para los usuarios.

- Tarjetas inteligentes:Tarjetas de uso habitual con chip integrado para facilitar el proceso de autenticación.

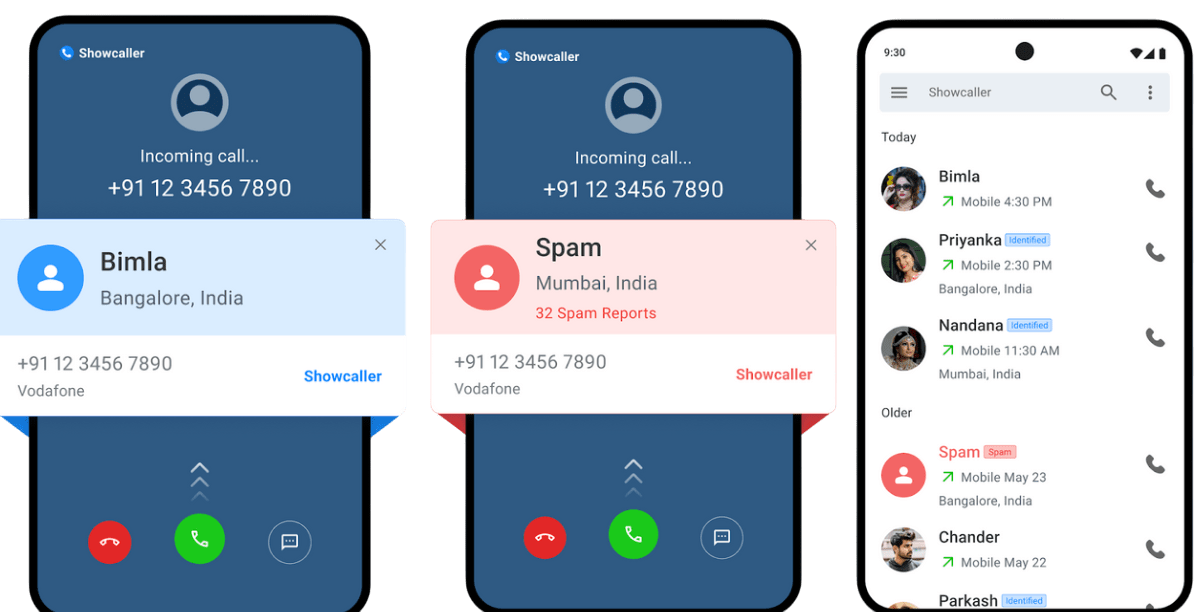

- Teléfonos móviles:Se utiliza para mostrar las notificaciones automáticas o escanear los códigos QR para autenticación.

Ventajas:

La posesión física mejora la seguridad, lo que dificulta la duplicación por parte de los piratas informáticos. Por ejemplo, los usuarios pueden acceder fácilmente a los teléfonos inteligentes y a las aplicaciones de autenticación.

Desventajas:

Los dispositivos o tokens podrían extraviarse o ser robados, lo que bloquearía al usuario fuera de su cuenta por un tiempo si no se establece una solución permanente. Es posible que los usuarios también necesiten llevar dispositivos adicionales o confiar en sus teléfonos inteligentes.

3. Algo que eres (factor de inherencia)

Este factor está vinculado a los rasgos fisiológicos o de comportamiento de un individuo que utiliza un sistema. A diferencia de la mayoría de los rasgos, es difícil de falsificar.

Para entenderlo, consideremos estos ejemplos:

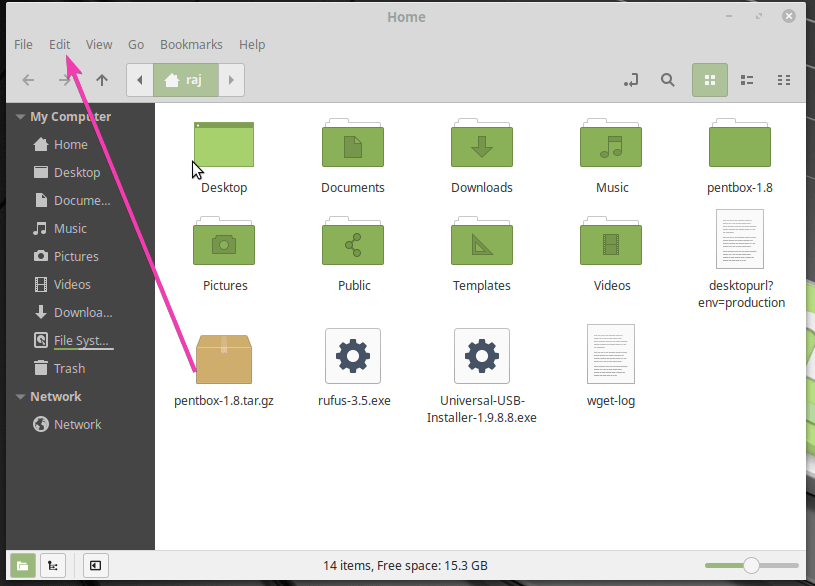

- Un sistema de autenticación biométricaque implica lo siguiente:

- Variosmétodos de escaneo de huellas dactilaresSe utilizan comúnmente en teléfonos móviles, sistemas de control de acceso, etc.

- Reconocimiento facial:Identificandoausuario a partir de un conjunto de rasgos faciales.

- Escaneo de iris o retina:Un patrón único que está disponible a nuestros ojos y utilizado por el sistema de seguridad paraconfirmar la identidad de los usuarios y permitirles acceder a la cuenta o a cualquier otro sistema.

- Reconocimiento de voz:Validar la identificación del usuario a partir de una muestra de voz o su patrón de voz.

- Biometría del comportamiento: Va un nivel más profundo con patrones de mecanografía, análisis de la marcha y otros rasgos de comportamiento.

Ahora,hablando deVentajas,Éstos son algunos de los beneficios de emplear el factor de inherencia.

- Alto nivel de seguridad: Principalmente, la biometría tiende a ser muy segura debido a la singularidad que posee cada individuo, lo que la hace casi imposible de replicar.

- Otra ventaja es simplemente laconveniencia,ya que no es necesario memorizar contraseñas ni llevar dispositivos adicionales.

De lo contrario,Sin embargo, estos sistemas tienen algunas ventajas notables.desventajas:

- El costo es un factor enorme para los sistemas biométricos avanzados, que pueden requerir equipos costosos.

- Además, las preocupaciones sobre la privacidad suelen surgir en torno al gran volumen de datos biométricos que se almacenan y procesan, lo que puede provocar un uso indebido y violaciones de datos.

- Un problema frecuente es el de los falsos positivos/negativos en los que los usuarios legítimos no pueden ser reconocidos mientras que los individuos no autorizados se autentican por error.

¿Por qué se combinan estos factores?

Cada uno de estos factores tiene sus propias fortalezas y debilidades. Sin embargo, con la combinación de dos o más factores, MFA crea un sistema sólido mediante el cual las posibilidades de acceso no autorizado se reducen significativamente.

como unejemplo, considere la combinación de una contraseña (algo que sabes) y una OTP enviada al teléfono inteligente del usuario (algo que tienes), lo que mejora considerablemente la protección. Por último, agregar reconocimiento de huellas dactilares (algo que eres) mejora aún más la seguridad y mejora significativamente la protección.

En MFA, todos los componentes deben estar presentes, es decirlos atacantes no pueden obtener accesocon un solo factor ya que los demás, como las contraseñas, siguen protegidos.

MFA en el mundo real

- Banca en línea:Los usuarios necesitan una contraseña y un código de una OTP enviada a su teléfono.

- Sistemas Corporativos: Los usuarios inician sesión a través de cuentas protegidas con contraseña y se autentican mediante tarjetas inteligentes o datos biométricos.

- Servicios en la nube:Google, Microsoft y otras empresas utilizan aplicaciones de autenticación o tokens de hardware para proporcionar servicios MFA.

- Redes sociales:Facebook, Instagram y redes similares admiten códigos basados en SMS y aplicaciones de autenticación para habilitar MFA.

Beneficios de la autenticación multifactor

- Seguridad mejorada: El uso de MFA no solo dificulta el ataque de los piratas informáticos, sino que también minimiza el riesgo de filtraciones de datos y acceso no autorizado.

- Cumplimiento: Cumple con los requisitos reglamentarios para la protección de datos en industrias como la atención médica y las finanzas.

- Confianza del usuario: Las empresas u organizaciones que utilizan MFA pueden ganarse la confianza de los usuarios asegurándose de que las cuentas y los datos confidenciales estén bien protegidos.

Conclusión

Entonces, estos fueron los tres factores de la autenticación multifactor:algo que sabes,algo que tienes, yalgo que eres– que, cuando se trabajan en conjunto, pueden crear un proceso de autenticación seguro y confiable. Las organizaciones y los individuos pueden esquivar una amplia gama de ciberataques para salvaguardar sus datos y cuentas. Por lo tanto, ya sea que esté asegurando una cuenta personal o una red corporativa, MFA es una capa de protección esencial en el mundo digital actual.