Якщо у вас часті запити на автентифікацію або низька продуктивність Outlook і Exchange Server, увімкніть автентифікацію Kerberos. Крім того, Kerberos забезпечує надійніший захист і кращу продуктивність порівняно з автентифікацією NTLM. У цій статті ви дізнаєтесь, як налаштувати автентифікацію Kerberos для Exchange Server.

Автентифікація Kerberos — це безпечний і ефективний протокол, який використовується сервером Exchange Server для перевірки ідентичності користувачів без повторного введення пароля. Він працює за системою на основі квитків, де користувачі проходять автентифікацію один раз і отримують квиток для надання квитків (TGT). Потім цей TGT використовується для запиту сервісних квитків для доступу до служб Exchange Server, наприклад Outlook і веб-додатків.

Впроваджуючи автентифікацію Kerberos на сервері Exchange Server, організації можуть досягти більш безпечного, безперебійного та ефективного процесу автентифікації, одночасно зменшуючи залежність від NTLM або базових методів автентифікації.

Примітка:Автентифікація Kerberos для Exchange Server не ввімкнена за замовчуванням. Після інсталяції потрібна додаткова настройка, включаючи створення альтернативного облікового запису служби (ASA) і правильна конфігурація імен учасників служби (SPN).

Рекомендуємо прочитати:PowerShell: налаштування автентифікації на основі сертифіката для Exchange Online (Azure)

Багато адміністраторів не помічають цю конфігурацію, потенційно втрачаючи переваги безпеки та ефективності, які пропонує Kerberos.

Як налаштувати автентифікацію Kerberos на сервері Exchange Server

Microsoft рекомендує використовувати записи A замість записів CNAME. Це гарантує, що клієнт правильно видає запит на квиток Kerberos на основі спільного імені, а не FQDN сервера.

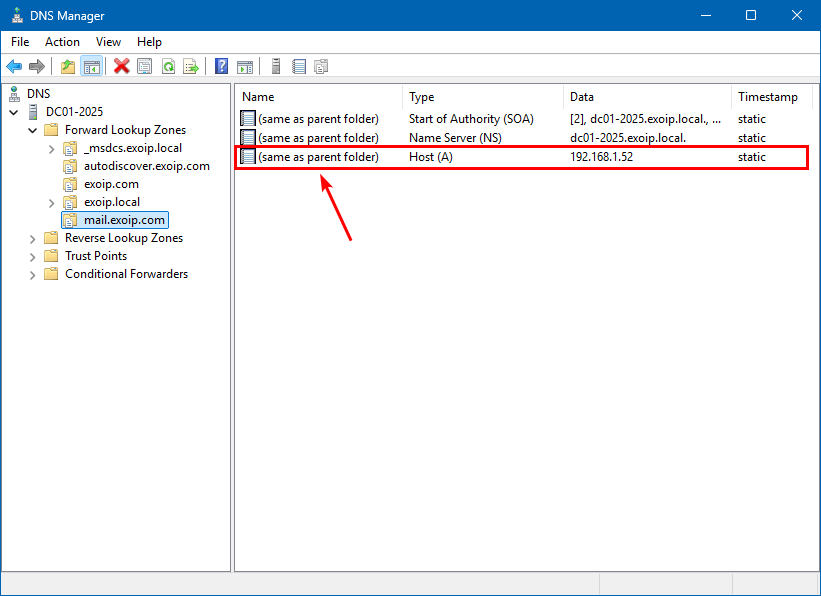

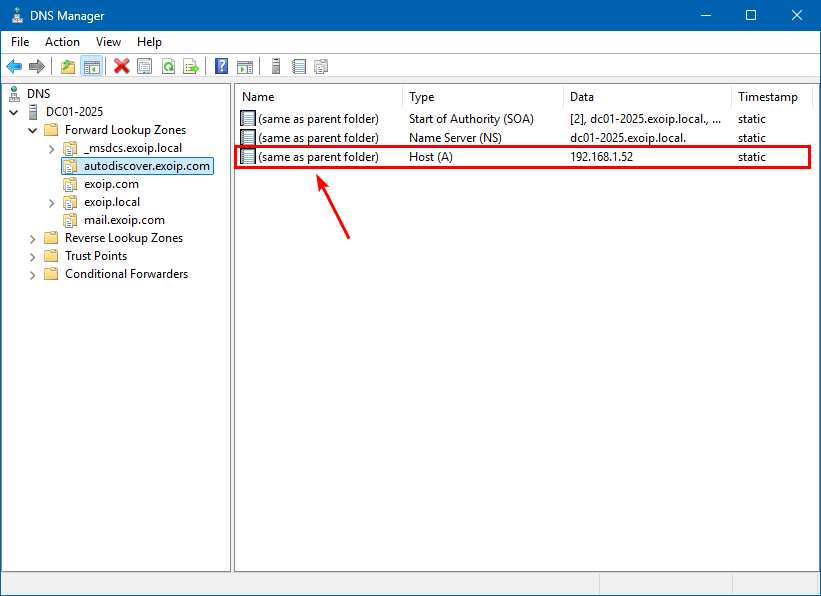

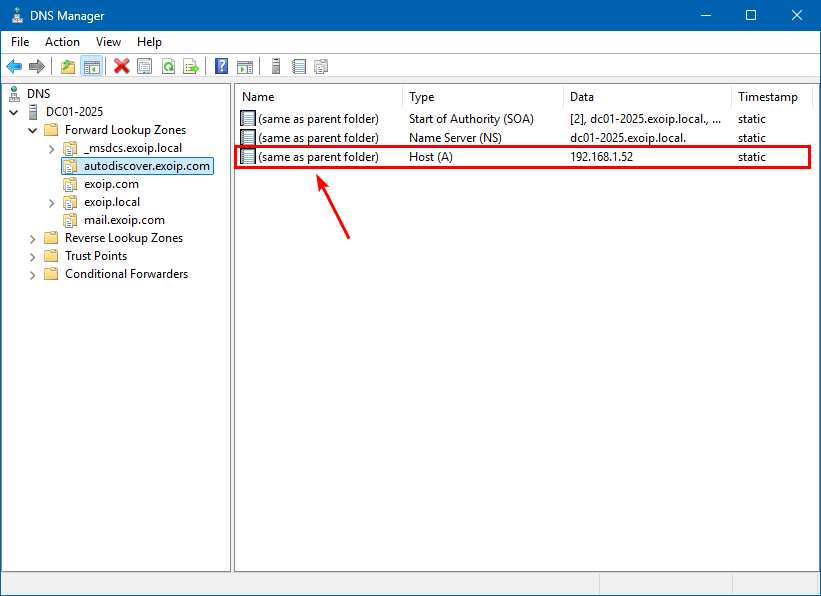

У нашій організації ми маємо такі внутрішні налаштування DNS для Exchange Server:

- mail.exoip.comдля MAPI через HTTP & Outlook Anywhere

- autodiscover.exoip.comдля служб автовизначення

Ось як це виглядає в DNS дляmail.exoip.com.

Ось як це виглядає в DNS дляautodiscover.exoip.com.

Виходячи з наведених вище FQDN, ми повинні пов’язати такі SPN з обліковими даними ASA:

- http/mail.exoip.com

- http/autodiscover.exoip.com

Ми виконаємо наведені нижче дії та налаштуємо автентифікацію Kerberos для Exchange Server.

Крок 1. Створіть обліковий запис альтернативної служби (ASA)

Усі сервери Exchange, які запускають служби клієнтського доступу, які мають спільні простори імен і URL-адреси, повинні використовувати однакові облікові дані альтернативної служби або (облікові дані ASA). Загалом достатньо мати єдиний обліковий запис для лісу для кожної версії Exchange.

Примітка:Ви можете надати спільний доступ до тих самих облікових даних ASA з Exchange Server 2013 і вище. Отже, вам не потрібно створювати новий, якщо ви хочете перейти з Exchange Server 2016 на Exchange Server 2019.

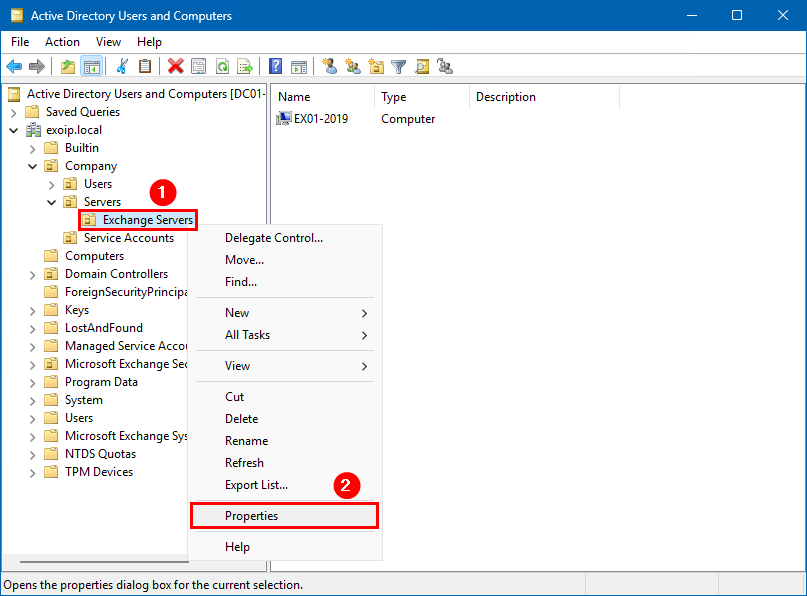

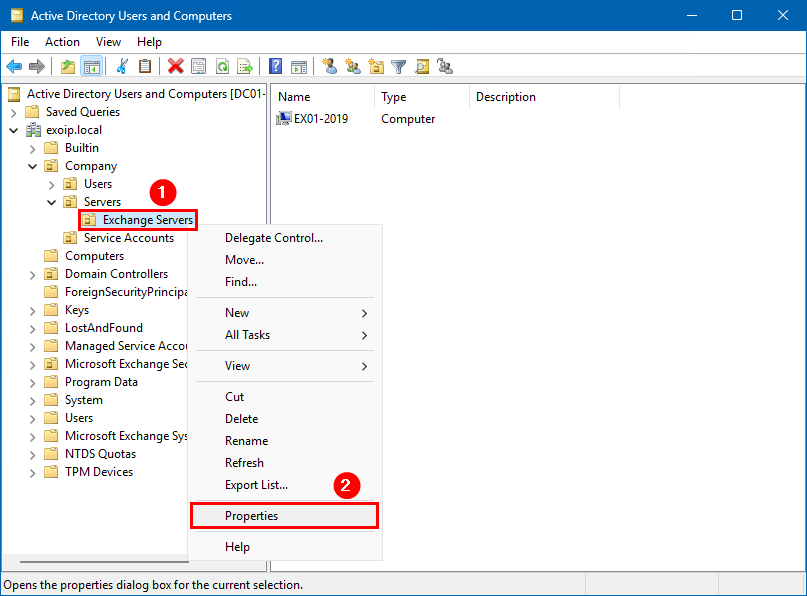

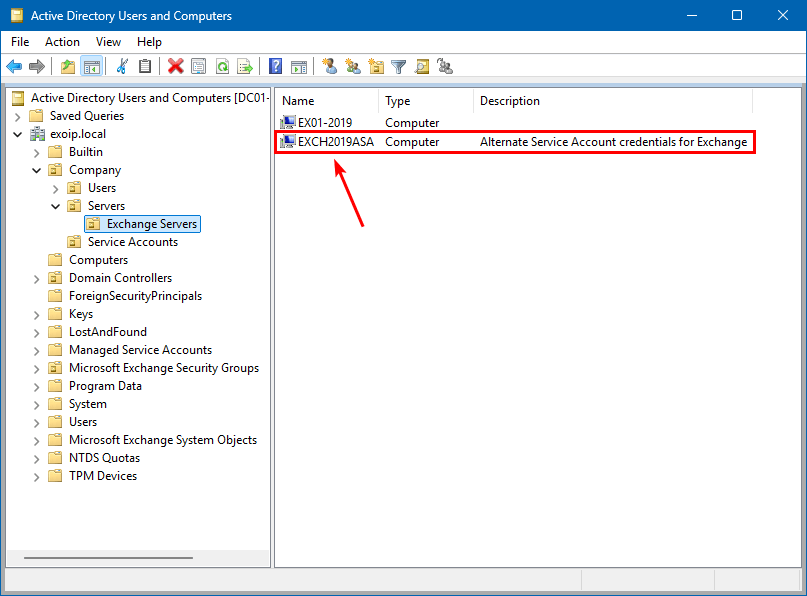

- стартКористувачі та комп’ютери Active Directory

- Перейти доОрганізаційний підрозділде знаходиться комп’ютерний об’єкт Exchange Server

- Клацніть по ньому правою кнопкою миші та виберітьВластивості

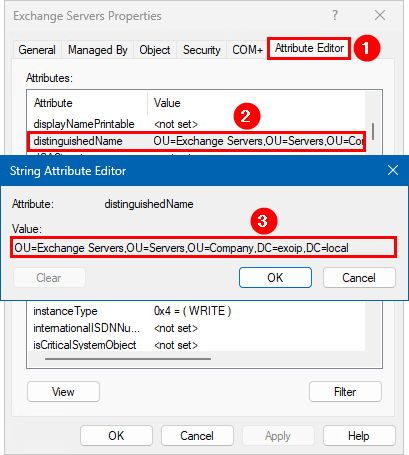

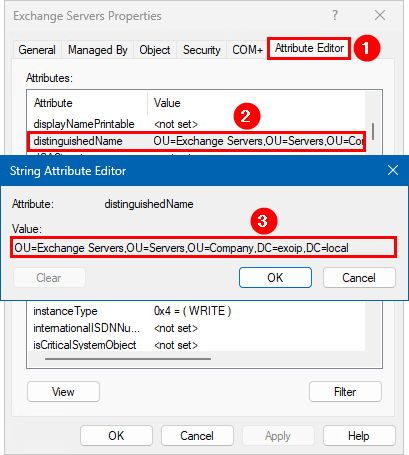

- Натисніть наРедактор атрибутіввкладка

- Двічі клацніть навизначне ім'яатрибут

- Копіюватизначення

- Запустіть оболонку керування Exchange від імені адміністратора

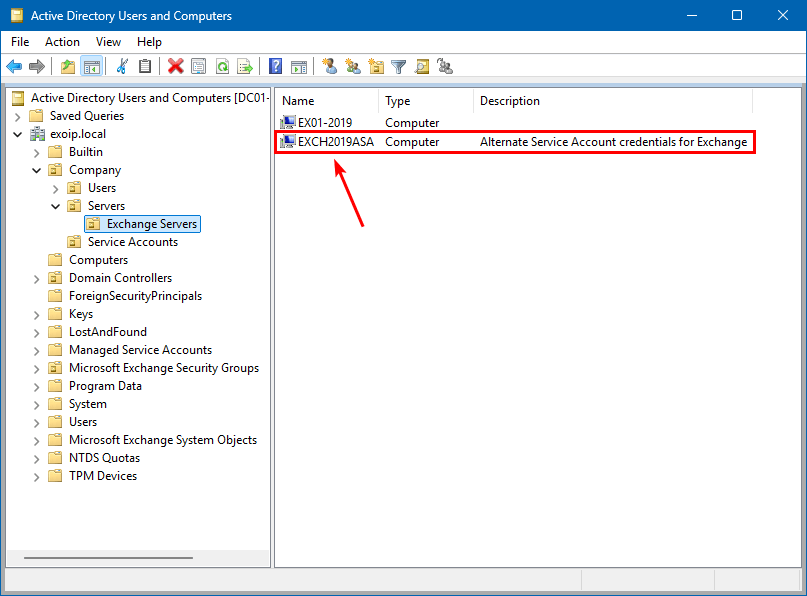

- Створіть комп’ютерний об’єкт AD із таким іменемEXCH2019ASAі використовуйте значення OU, скопійоване на попередньому кроці, для параметра -Path

New-ADComputer -Name "EXCH2019ASA" -AccountPassword (Read-Host "Enter new password" -AsSecureString) -Description "Alternate Service Account credentials for Exchange" -Enabled:$True -SamAccountName "EXCH2019ASA" -Path "OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local"- Введіть новий пароль для комп’ютерного об’єкта AD

- Увімкніть шифрування AES 256 для підтримки Kerberos

Set-ADComputer "EXCH2019ASA" -add @{"msDS-SupportedEncryptionTypes"="28"}- Переконайтеся, що комп’ютерний об’єкт AD створено успішно

Get-ADComputer "EXCH2019ASA"З'являється результат.

DistinguishedName : CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

DNSHostName :

Enabled : True

Name : EXCH2019ASA

ObjectClass : computer

ObjectGUID : 0779280f-c25b-431c-b37e-1bfc020ec72a

SamAccountName : EXCH2019ASA$

SID : S-1-5-21-813775357-375391071-1622867542-1150

UserPrincipalName :Ви також можете знайти об’єкт комп’ютера AD в Active Directory – користувачі та комп’ютери.

Крок 2. Повторіть зміни на всіх контролерах домену

Створивши обліковий запис, відтворіть зміни на всіх контролерах домену AD DS.

repadmin /syncall /ADPeКрок 3. Розгорніть облікові дані ASA на першому сервері Exchange

Єдиним підтримуваним методом розгортання облікових даних ASA є використанняRollAlternateServiceAcountPassword.ps1сценарій із папки сценаріїв сервера Exchange.

- Запустіть командну оболонку Exchange від імені адміністратора

- Змініть каталог на папку сценаріїв сервера Exchange

cd $exscripts- Розгорніть облікові дані ASA на першому сервері Exchange, на якому запущені служби клієнтського доступу

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX01-2019.exoip.local" -GenerateNewPasswordFor exoipEXCH2019ASA$- Коли вас запитають, чи хочете ви змінити пароль для альтернативного облікового запису служби, введітьІі натиснітьВведіть

Крок 4. Розгорніть облікові дані ASA на іншому сервері Exchange

Якщо в організації працює кілька серверів Exchange Server, виконайте наведену нижче команду.

Примітка:Зробіть це для всіх серверів Exchange. Просто замініть місце призначення Exchange Server (EX02-2019).

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX02-2019.exoip.local" -CopyFrom "EX01-2019.exoip.local"Крок 5. Перевірте розгортання облікових даних ASA

Перевірте параметри облікових даних ASA на сервері Exchange Server.

Get-ClientAccessServer "EX01-2019" -IncludeAlternateServiceAccountCredentialStatus | Format-List Name, AlternateServiceAccountConfigurationЗ'являється результат.

Name : EX01-2019

AlternateServiceAccountConfiguration : Latest: 3/4/2025 6:07:57 PM, exoipEXCH2019ASA$

Previous: <Not set>Крок 6. Переконайтеся, що SPN ще не пов’язано з обліковим записом

Перш ніж пов’язувати SPN з обліковими даними ASA, потрібно переконатися, що цільові SPN ще не пов’язані з іншим обліковим записом у лісі. Облікові дані ASA мають бути єдиним обліковим записом у лісі, з яким пов’язані ці SPN.

Запустіть командний рядок і виконайте наведені нижче команди.

setspn -F -Q http/mail.exoip.com

setspn -F -Q http/autodiscover.exoip.comКоманди мають повернутисяТакого SPN не знайденояк показано нижче.

Checking forest DC=exoip,DC=local

No such SPN found.Якщо він повертає щось, інший обліковий запис уже пов’язано з SPN.

Крок 7. Зв’яжіть імена учасників служб (SPN) з обліковими даними ASA

- Запустіть командний рядок

- Пов’яжіть MAPI через HTTP & Outlook Anywhere SPN з обліковими даними ASA

setspn -S http/mail.exoip.com exoipEXCH2019ASA$

З'являється результат.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/mail.exoip.com

Updated object- Пов’яжіть SPN автовизначення з обліковими даними ASA

setspn -S http/autodiscover.exoip.com exoipEXCH2019ASA$З'являється результат.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/autodiscover.exoip.com

Updated objectКрок 8. Переконайтеся, що ви пов’язали SPN з обліковими даними ASA

Запустіть командний рядок і виконайте наведену нижче команду. Ви повинні виконати цю команду лише один раз.

setspn -L exoipEXCH2019ASA$Крок 9. Увімкніть автентифікацію Kerberos для клієнтів Outlook

- Запустіть оболонку керування Exchange від імені адміністратора

- Увімкніть автентифікацію Kerberos для клієнтів Outlook Anywhere для всіх серверів Exchange, на яких потрібно ввімкнути автентифікацію Kerberos

Get-OutlookAnywhere -Server "EX01-2019" | Set-OutlookAnywhere -InternalClientAuthenticationMethod Negotiate- Переконайтеся, що його встановлено

Get-OutlookAnywhere -Server "EX01-2019" | Format-Table InternalClientAuthenticationMethodЗ'являється результат.

InternalClientAuthenticationMethod

----------------------------------

Negotiate- Увімкніть автентифікацію Kerberos для клієнтів MAPI через HTTP для всіх серверів Exchange, на яких потрібно ввімкнути автентифікацію Kerberos

Get-MapiVirtualDirectory -Server "EX01-2019" | Set-MapiVirtualDirectory -IISAuthenticationMethods Ntlm,Negotiate- Переконайтеся, що його встановлено

Get-MapiVirtualDirectory -Server "EX01-2019" | Format-List IISAuthenticationMethodsЗ'являється результат.

IISAuthenticationMethods : {Ntlm, Negotiate}У гібридних середовищах з Exchange Online або якщо ви використовуєте OAuth всередині.

$mapidir = Get-MapiVirtualDirectory -Server "EX01-2019"

$mapidir | Set-MapiVirtualDirectory -IISAuthenticationMethods ($mapidir.IISAuthenticationMethods +='Negotiate')Крок 10. Перезапустіть служби Exchange Server

ПерезапустітьХост служби Microsoft Exchangeобслуговування іПул програм автовизначення MS Exchangeщоб прискорити процес. Зробіть це на всіх серверах Exchange.

Restart-Service MSExchangeServiceHost

Restart-WebAppPool -Name MSExchangeAutodiscoverAppPoolВи також можете перезапустити всі сервери Exchange, якщо хочете.

Крок 11. Перевірте автентифікацію Kerberos клієнта Exchange

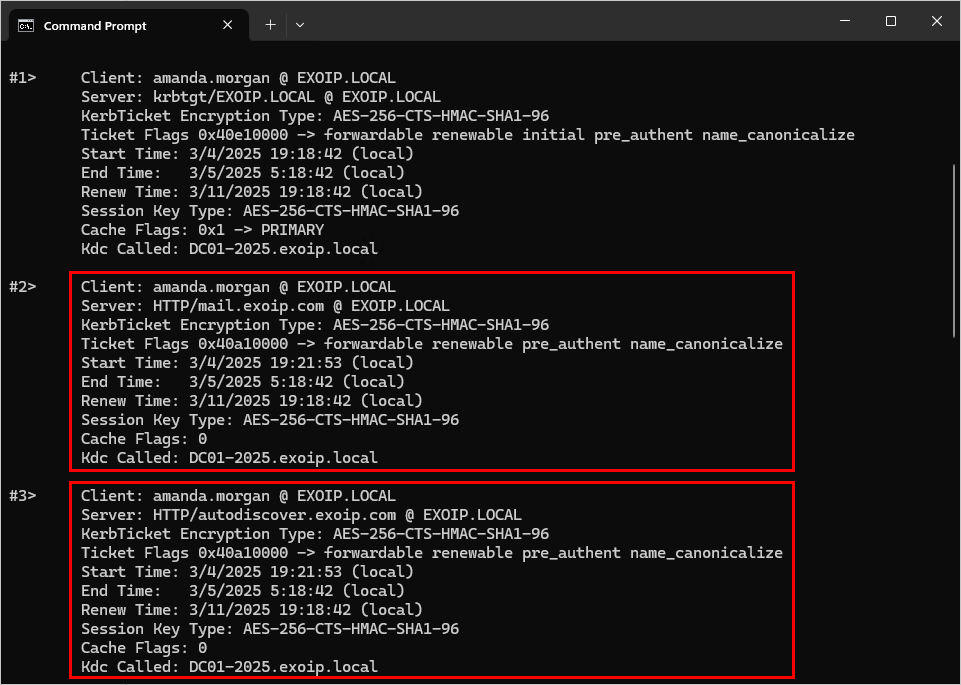

Після того, як ви успішно налаштували Kerberos і облікові дані ASA, переконайтеся, що клієнти можуть успішно пройти автентифікацію.

- стартOutlookна клієнтській машині

- стартКомандний рядокна клієнтській машині

- Виконайте наведену нижче команду

klist- Переконайтеся, що на серверах з’явилися два квиткиHTTP/mail.exoip.comіHTTP/autodiscover.exoip.com

Це все!

Висновок

Ви дізналися, як налаштувати автентифікацію Kerberos для Exchange Server. Kerberos є більш безпечним, ніж NTLM, і він зменшує витрати на ваших клієнтів, сервери Exchange і контролери домену. Важливо налаштувати це в усіх організаціях, які використовують сервер Exchange.

Вам сподобалася ця стаття? Вам також може сподобатися Створення DAG Exchange Server крок за кроком. Не забудьте підписатися на нас і поділитися цією статтею.