Що таке шкідливий код?

Визначення загального шкідливого коду – це будь-який комп’ютерний код або веб-сценарії, призначені для створення прогалин у безпеці та пошкодження комп’ютерних файлів. Шкідливий код може відкрити таємні бекдори в аплетах Java, плагінах браузера та багатьох інших програмах, щоб дозволити несанкціонований доступ кіберзлочинцям, що може призвести до крадіжки даних, шпигунства або навіть повного захоплення програм.

Незважаючи на те, що зловмисний код і зловмисне програмне забезпечення є значним перекриттям, це не одне й те саме. Хоча програми-вимагачі та інші форми зловмисного програмного забезпечення підпадають під парасольку зловмисного коду, не весь зловмисний код є шкідливим програмним забезпеченням.

Шкідливий код стосується конкретно будь-якого коду чи сценаріїв, які можуть завдати шкоди, незалежно від того, упаковані вони як окреме програмне забезпечення, як зазвичай зловмисне програмне забезпечення, чи приховані в іншій програмі, як логічна бомба, яка вплине лише за умови виконання певної умови.

Приклади атак шкідливим кодом

Атаки зі зловмисним кодом можуть скомпрометувати системи, викрасти дані або спричинити збої, часто непомітно чи приховано. Деякі шкідливі коди видимі та можуть бути відносно легко виявлені, тоді як інші шкідливі коди, такі як бекдори або логічні бомби, можуть працювати непомітно, залишаючись прихованими протягом тривалого періоду часу, доки не будуть виконані певні умови або не буде вжито дій.

Ось деякі з найпоширеніших типів шкідливого коду:

Віруси

Недоброзичливі кодери можуть писати шкідливий код для комп’ютерних вірусів, які активуються, коли ви натискаєте заражене посилання, відкриваєте вкладення електронної пошти або відвідуєте скомпрометовану веб-сторінку. Після активації зловмисне програмне забезпечення може поширюватися на інші системи, підключені до зараженого хосту, включно з найближчими до вас. Наприклад, сумнозвіснийПоштовий вірус Melissa 1999 рокушвидко поширюється на перші п’ятдесят контактів в адресній книзі кожного, хто відкрив заражену електронну пошту

Троянський кінь

Троянський кінь

Троянські коні — це, здавалося б, законні комп’ютерні програми або файли, у яких приховано шкідливий код. Наприклад,Емоційний троянбуло закладено в документи Microsoft Word і швидко поширилося. Потім цей троян був зданий в оренду іншим кіберзлочинцям для нападу на нових нічого не підозрюючих жертв.

Трояни порівняно легко писати, що робить їх доступними навіть для початківців, які хочуть попрактикувати свої навички програмування. Якщо ваш комп’ютер починає поводитися незвично, доцільно скористатися засобом видалення троянів, щоб перевірити наявність прихованих загроз. Пам’ятайте, що створення та розповсюдження зловмисного програмного забезпечення є незаконним і має серйозні наслідки.

шпигунське програмне забезпечення

шпигунське програмне забезпечення

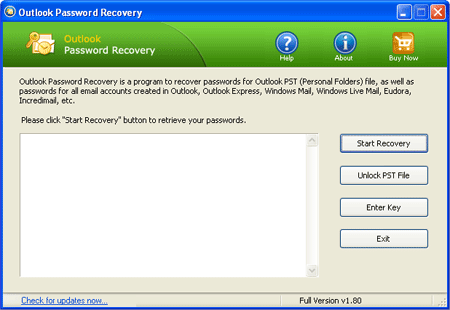

Шкідливий код також може функціонувати як шпигунське програмне забезпечення, вбудовуючись у ваші улюблені програми для моніторингу та захоплення конфіденційної інформації. Він може спокійно чекати цінних даних, як-от паролі чи реквізити банківських рахунків, і надсилати цю інформацію зловмиснику, коли її буде виявлено.

На щастя, зазвичай ви можете видалити шпигунське програмне забезпечення, якщо воно заразить вашу систему.

Черви

Черви

Комп’ютерний хробак містить шкідливий код, який може поширюватися по всій мережі та захоплювати критичні файли, перш ніж його помітять. У 2017 році хробак-вимагач WannaCry зашифрував мільйони файлів Windows, поки не було сплачено викуп у криптовалюті. Щоб забезпечити захист вашої системи від прихованих загроз, регулярно використовуйте інструмент видалення зловмисного програмного забезпечення для сканування на наявність черв’яків.

Backdoor атаки

Backdoor атаки

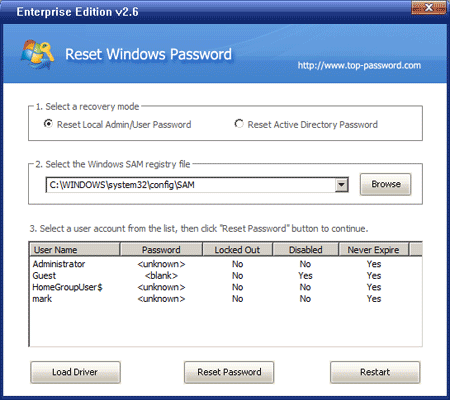

Бекдорні атаки є прикладами зловмисного коду, який не підпадає під позначку «зловмисне програмне забезпечення». Уявіть собі, що хтось таємно увійшов до вашого дому без вашого відома через недолік у вашому замку, через який його можна було легко зламати — ось що таке бекдор-атака.

Хакери можуть проникнути через бекдори в програмне забезпечення, щоб зібрати конфіденційну інформацію, викрасти фінансові деталі або навіть вчинити крадіжку особистих даних. Бекдори також дозволяють хакерам стерти важливі файли, щоб пошкодити систему, і пропонують шлях для зараження інших систем.

Скриптові атаки

Скриптові атаки

Атаки за допомогою сценаріїв, наприклад міжсайтовий сценарій (XSS), використовують шкідливі сценарії, щоб змінити роботу програм. Подібно до ін’єкції SQL, шкідливий сценарій, вставлений у програму, може перенаправляти дані до та від кіберзлочинців.

Наприклад, замість того, щоб шукати ваше ім’я користувача та пароль у захищеній базі даних, шкідливий сценарій може перенаправити запит до бази даних хакера, надавши йому несанкціонований доступ до вашого облікового запису. Шкідливі сценарії також можуть змінювати веб-сторінки для надсилання інформації, яку ви можете ввести, як-от онлайн-банківські реквізити, безпосередньо на комп’ютер хакера. У 2019 роціFortnite зазнав скриптової атакищо дозволяло хакерам входити в облікові записи користувачів без пароля.

Браузерні атаки

Браузерні атаки

Деякий шкідливий код націлений на веб-браузери, щоб використовувати вразливості та компрометувати дані користувача. Це може виглядати як шкідливі сценарії, випадкові завантаження або оманлива реклама, які часто проникають через скомпрометовані веб-сайти. Після активації він може викрадати конфіденційну інформацію, відстежувати дії веб-переглядача або перенаправляти користувачів на шкідливі сайти. Якщо ваш браузер зламано, видалення зловмисного коду може допомогти відновити його нормальну роботу.

Як дізнатися, що вас атакує шкідливий код?

Атаки зі зловмисним кодом — за своєю природою — приховані. Отже, якщо це так важко виявити, як ви можете визначити, чи запущений шкідливий код?

Ось кілька червоних прапорців, які можуть вказувати на наявність шкідливого коду:

Нестабільна продуктивність:Якщо у вас з’являються нескінченні спливаючі вікна, відкриваються вікна або програми несподівано закриваються чи часто зависають, можливо, шкідливий код намагається запустити небезпечне програмне забезпечення.

Часті системні збої:Якщо ваш комп’ютер часто перестає працювати, можливо, шкідливий код заважає роботі вашої операційної системи.

Несанкціоновані зміни домашньої сторінки:Шкідливий код міг змінити налаштування вашого браузера, щоб переспрямувати вас на шкідливі або небажані веб-сайти. Інструмент очищення веб-переглядача може допомогти вам відновити домашню сторінку.

Дивні програми запуску:Невідомі програми, які автоматично запускаються під час завантаження, можуть свідчити про те, що шкідливий код вбудовано у вашу систему та працює у фоновому режимі без вашого відома. Перевірте свої програми запуску та видаліть усе, що ви не пам’ятаєте встановлювати.

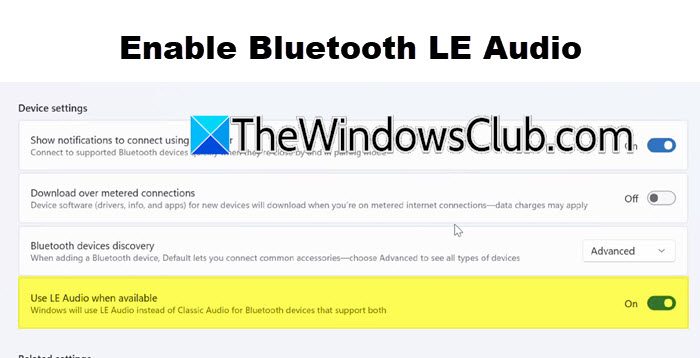

Часті спливаючі вікна, нестабільна продуктивність і дивні програми, що з’являються під час запуску, — все це потенційні ознаки зараження шкідливим кодом.

Часті спливаючі вікна, нестабільна продуктивність і дивні програми, що з’являються під час запуску, — все це потенційні ознаки зараження шкідливим кодом.

Як обмежити шкоду від шкідливого коду

Якщо ви вважаєте, що вашу машину заразив зловмисний код, виконайте такі дії, щоб вирішити проблему:

1. Від'єднайте та викличте експерта

Від’єднання зараженого пристрою від Інтернету може допомогти обмежити подальше поширення зловмисного коду, поки ви продовжуєте вирішувати проблему. ІТ-фахівець може допомогти вам безпечно відновити підключення та краще діагностувати трафік, який надходить і виходить із вашої системи. Вони також можуть запровадити механізми захисту від зловмисного коду, щоб обмежити шкоду та поширення.

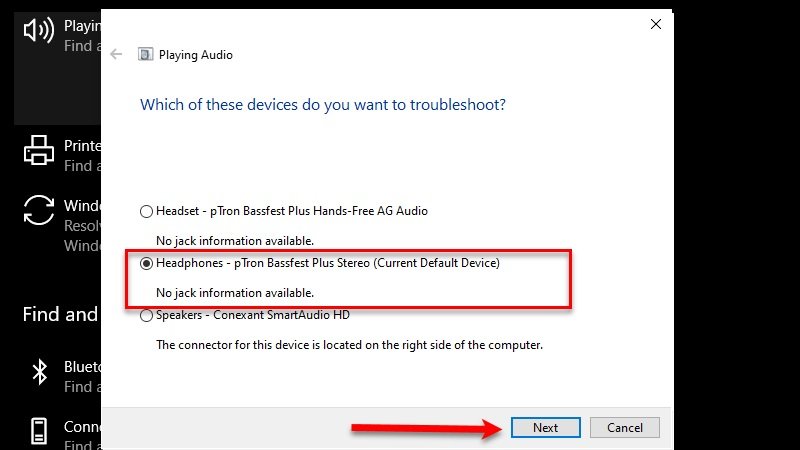

2. Змініть паролі

Невідомо, кому зловмисний код надіслав ваші дані. Створюйте нові надійні паролі, щоб бути безпечними, і встановіть двофакторну автентифікацію (2FA), щоб створити додатковий рівень захисту для своїх облікових записів в Інтернеті. Таким чином, навіть якщо хакер має доступ до вашого пароля, йому все одно знадобиться доступ до вашої електронної пошти чи телефону, а також біометричні дані для входу.

3. Видаліть шкідливий код

Використовуйте надійне антивірусне програмне забезпечення, щоб видалити зловмисний код і захистити свій пристрій від майбутніх атак. Якщо код особливо прихований або впертий, є ймовірність, що ваше антивірусне програмне забезпечення не позначить його як шкідливий код. У такому випадку вам може знадобитися відновити операційну систему з резервної копії, зробленої до того, як виникли проблеми. Це має стерти всі сліди шкідливого коду з програм або файлів, у яких він ховається.

Докладніше:Що таке бот? Як виявити та запобігти зловмисним ботам

Потім, захистивши свій комп’ютер, інсталюйте комплексний додаток онлайн-безпеки, наприклад Avast One, для додаткового захисту від зловмисного коду та майбутніх онлайн-атак.

Як запобігти нападам у майбутньому

Незалежно від того, чи хочете ви захистити свій бізнес, дім чи мобільний пристрій, важливо застосувати надійний багаторівневий підхід до захисту від майбутніх атак зловмисного коду.

Встановіть надійний засіб захисту від шкідливих програм:Антивірус може допомогти перевірити та видалити будь-яке шкідливе програмне забезпечення з вашого комп’ютера. Він може винюхувати шкідливий код, який ховається навколо ваших улюблених програм, попереджати вас, якщо ви робите щось небезпечне, і оновлюватися, щоб бути в курсі останніх атак шкідливого коду.

Отримайте захищений VPN:VPN допомагають шифрувати ваше інтернет-з’єднання, безпечніше переглядати веб-сторінки в загальнодоступних мережах Wi-Fi та запобігати хакерським атакам типу «людина посередині» та іншим загрозам.

Отримайте блокувальник спливаючих вікон:Навчання блокуванню спливаючих вікон у Firefox та інших браузерах може стати першою лінією захисту від типів зловмисного коду, який може ховатися в програмах браузера.

Отримайте брандмауер:Брандмауер може допомогти відсікати загрози, які намагаються отримати доступ до вашого пристрою. Вбудований брандмауер Windows може не реагувати на всі загрози зловмисного коду, але це краще, ніж відсутність брандмауера взагалі.

Не відкривайте невідомі предмети:Не відкривайте листи від невідомих відправників. Не відкривайте вкладення, у яких ви не впевнені. Не натискайте на таємничі посилання. Ці прості правила можуть убезпечити вас від фішингових вкладень, наповнених зловмисним кодом, у мережі, у соціальних мережах і особливо під час перевірки електронної пошти.

Оновлюйте програми:Програми часто випускають регулярні оновлення, які можуть виправляти діри в безпеці та посилювати вразливості, які хакери можуть знайти та використати. Регулярно оновлюйте свої програми або ввімкніть автоматичні оновлення на своєму пристрої, щоб закрити ці діри, щоб шкідливий код не міг проникнути.

Від брандмауерів і VPN до блокувальників реклами й оновлень програмного забезпечення – існує багато способів захисту від шкідливого програмного забезпечення.

Від брандмауерів і VPN до блокувальників реклами й оновлень програмного забезпечення – існує багато способів захисту від шкідливого програмного забезпечення.

Якщо ви хочете побачити, як розвивається ваша кіберобізнаність, ви можете взятиCyber Awareness Challenge 2024, створений Міністерством оборони США. Цей виклик діє як навчальна програма та тест в одному. Але незалежно від того, наскільки добре ви навчені, завжди краще використовувати експертні інструменти, щоб доповнити захист від шкідливого коду.

Допоможіть захиститися від зловмисного коду за допомогою Avast

Шкідливий код може відкрити двері для хробаків і вірусів — Avast One допоможе їх закрити. Наше відзначене нагородами програмне забезпечення може попередити вас, якщо довкола шпигує зловмисник, а потім допомогти вигнати його та не допустити. Будь-які виявлені інфекції поміщаються в карантин, і якщо хтось спробує змінити ваші програми, ви дізнаєтесь про це. Викиньте хакерів і замкніть двері за собою за допомогою Avast One.