Захист від програм-вимагачів стосується стратегій, які організації можуть використовувати для зменшення впливу атаки програм-вимагачів, яка вже сталася. Атаки програм-вимагачів можуть бути руйнівними, і організації повинні бути готові швидко й ефективно реагувати, щоб мінімізувати шкоду. Хороший план забезпечення безперервності кібербезпеки та план реагування на інциденти — це хороші способи допомогти вам впоратися з атаками програм-вимагачів. Але захист від програм-вимагачів має багато етапів і вимагає швидкості, щоб мінімізувати шкоду та запобігти тривалому простою.

Стратегії захисту від програм-вимагачів

Зважаючи на серйозні наслідки для підприємств і організацій, захист від програм-вимагачів має здійснюватися разом з іншими заходами безпеки. Ось дії, які ви можете вжити перед атакою, щоб мінімізувати потенціал і шкоду, спричинену порушенням кібербезпеки.

Нижче наведено основні стратегії захисту від програм-вимагачів.

- Розробіть план реагування на атаку програм-вимагачів, наприклад наявність резервних копій важливих даних. Резервні копії слід зберігати в автономному режимі та регулярно тестувати, щоб переконатися, що вони працюють правильно.

- Створіть план реагування на інцидентищоб забезпечити безперервність роботи в разі таких інцидентів, як кібератака. Ваша команда з кібербезпеки, постачальник IRR або кіберстрахування можуть допомогти вам розробити комплексний план на випадок порушення

- Тримайте програмне забезпечення в актуальному станіщоб запобігти вразливостям, які можуть використовувати програми-вимагачі. Організації повинні застосовувати виправлення безпеки та оновлення, щойно вони стануть доступними.

- Використовуйте багатофакторну автентифікаціющоб запобігти несанкціонованому доступу до систем. Багатофакторна автентифікація може допомогти запобігти зловмисникам отримати доступ до систем, навіть якщо вони вкрали облікові дані для входу.

- Навчати співробітниківпро те, як розпізнати та уникнути атак програм-вимагачів. Співробітники повинні знати про ризики відкриття підозрілих електронних листів або натискання посилань чи вкладень із невідомих джерел.

- Проводьте регулярні оцінки безпекидля виявлення та усунення вразливостей. Оцінки безпеки можуть допомогти організаціям виявити слабкі місця в їхній безпеці та вжити заходів для їх усунення.

- Розгляньте кіберстрахуваннящоб покрити витрати на атаку програм-вимагачів. Кіберстрахування може допомогти організаціям відновитися після атаки програм-вимагачів, покриваючи витрати на відновлення та усунення.

- Робота з постачальником послуг реагування на інциденти. Безкоштовно, ви можете зареєструватися у провідних експертів, які допоможуть вам від перших ознак нападу до повного одужання.

Як відновити дані, зашифровані програмою-вимагачем?

Важливо:Якщо у вас є постачальник послуг з реагування на інциденти (також відомий як IRR) або якщо ви можете найняти постачальника послуг з реагування на інциденти, негайно зверніться до них. Шанси на повне відновлення зростають експоненціально, і більшість постачальників пропонують підтримку 24/7/365.

Атаки програм-вимагачів не є простим випадком втрати даних, оскільки вони впливають на час, гроші та юридичну відповідальність компанії. Це не самостійна ситуація, але якщо ви повинні спробувати пом’якшити шкоду самостійно та якщо дані, які постраждали, не критичні, є кілька рішень для відновлення файлів, зашифрованих програмами-вимагачами. Найкраще — відновити файли з резервної копії після видалення програми-вимагача. Від’єднайте заражений пристрій від мережі. Від’єднайте заражений комп’ютер від мережі та видаліть усі підключені до нього пристрої зберігання даних, щойно виникне підозра на зараження. Це необхідно, щоб запобігти поширенню програм-вимагачів у мережі та шифруванню критичних і конфіденційних даних.

Дізнайтеся тип програми-вимагача

Кожен із типів програм-вимагачів працює дещо по-різному, тож це допоможе вам дізнатися, які у вас є варіанти відновлення. Спробуйзасоби ідентифікації програм-вимагачівщоб визначити, який штам зловмисного програмного забезпечення зашифрував ваші файли, завантаживши повідомлення про викуп, зразок зашифрованого файлу та/або контактну інформацію зловмисника. Він також спрямує вас до реалізації дешифрування, якщо воно буде доступне.

Сфотографуйте записку про викуп і файли шифрування

У разі атаки вам буде надано повідомлення, у якому вказано суму викупу, зокрема суму, яку потрібно сплатити, і куди надіслати платіж. Сфотографуйте свій екран, оскільки це допоможе спеціалістам із відновлення даних визначити, які методи розблокування слід застосувати. Крім того, він потрібен при повідомленні про атаку владі для подальшої координації заходів щодо контратаки

Резервне відновлення

Регулярне резервне копіювання даних вашого пристрою на зовнішніх накопичувачах або в хмарному сховищі може заощадити вам значну суму грошей у разі атаки програм-вимагачів. Якщо у вас є резервна копія, перевстановіть усе з нуля, відновивши зашифровані файли з оригінальних. Зверніться до служби видалення програм-вимагачів, щоб переконатися, що ваш пристрій у безпеці та в системі більше немає вразливостей.

Поширені запитання щодо програми-вимагача

Що таке програми-вимагачі

Програми-вимагачі – це вдосконалене шкідливе програмне забезпечення (звичайний комп’ютерний вірус або мережевий черв’як), яке атакує комп’ютери як підприємств, так і окремих осіб. Цешифрує дані, унеможливлюючи доступ, доки хакеру не буде сплачено призначену суму викупу. Кілька хакерських угруповань використовують технологію подвійного вимагання, за якої дані не лише шифруються, але й викрадаються конфіденційні дані. Потім хакер погрожує витоком даних, якщо викуп не буде сплачено протягом зазначеного часу.

Як поширюється

Поширені способи передачі програм-вимагачів:

Трояни

Троян — це програмне забезпечення, яке обіцяє виконати одне завдання, але виконує інше, переважно шкідливе. Вони приймають форму підроблених програм, вкладень та інших типів файлів, вводячи в оману жертв.

Вразливий віддалений сервіс

Ще один спосіб атаки програм-вимагачів Rorschach — через незахищені зовнішні віддалені служби. Зловмисники використовуватимуть інструменти протоколу віддаленого робочого столу (RDP), облікові дані яких відомі, повторно використані, слабкі або перефразовані, щоб отримати доступ до мереж компаній і витік даних.

Відомі уразливості програмного забезпечення

Хакери також використовують програмне забезпечення з відомими вразливими місцями для атак на бізнес. Ось чому дуже важливо також постійно оновлювати кожне програмне забезпечення та захищати такі інструменти віддаленого адміністрування, як RDP. У випадку з програмою-вимагачем BabLock група використовує законний інструмент безпеки вCortex XDR від Palo Alto Networksяк метод початкової атаки.

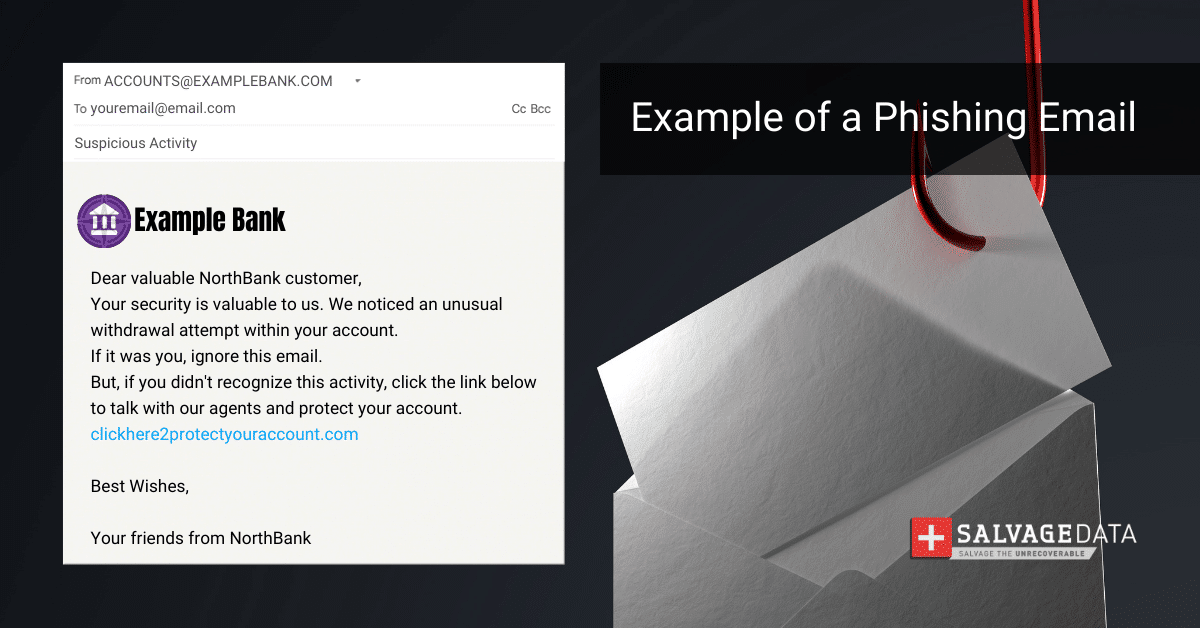

Спам-кампанії електронною поштою

Це фішингова атака електронною поштою, коли хакери використовують соціальну інженерію, щоб обманом змусити жертв натиснути шкідливі посилання або вкладення. Після цього набір експлойтів завантажується в машину, і зловмисники можуть у будь-який момент запустити програму-вимагач. Ці електронні листи можуть бути націленими, коли хакери мають намір отримати доступ до певної компанії, або можуть бути нецільовим фішингом, коли вони надсилають масову спам-кампанію зловмисного програмного забезпечення.

Неофіційні джерела завантаження програмного забезпечення та краки

Піратське програмне забезпечення та кряк зазвичай є шкідливими програмами. Крім того, це програмне забезпечення не матиме оновлень, необхідних для вдосконалення програми та запобігання вразливостям, якими можуть скористатися хакери.

Читайте також:Що таке програмне забезпечення-вимагач RA Group і як запобігти атаці

На кого спрямована атака програм-вимагачів?

Як було сказано раніше, йому може піддатися буквально кожен. Від приватних користувачів до великих підприємств і компаній, і навіть державних установ, шкіл і лікарень.Усі пристрої, які можуть підключатися до мережі чи Інтернету, чутливі до атак програм-вимагачів: настільні комп’ютери, ноутбуки, планшети, мобільні пристрої тощо.

Які типи програм-вимагачів існують?

Програми-вимагачі можна розділити на 5 основних категорій:

Крипто-вимагачі або шифрувальники

Цей тип програм-вимагачів шифрує дані та файли жертви, роблячи їх недоступними, доки не буде сплачено викуп.

Локер-вимагач

Програма-вимагач Locker повністю блокує жертву з її системи, роблячи файли та програми недоступними.

Відлякувальні програми

Це тип програми-вимагача, яка використовує тактику залякування, щоб обманом змусити жертв заплатити викуп. Scareware часто відображає фальшиві попередження або сповіщення, які стверджують, що система жертви заражена шкідливим програмним забезпеченням.

Doxware або Leakware

Doxware або leakware — це тип програм-вимагачів, які погрожують опублікувати конфіденційні дані жертви, якщо викуп не буде сплачено.

Програмне забезпечення-вимагач як послуга (RaaS)

RaaS означає зловмисне програмне забезпечення, яке анонімно розміщує «професійний» хакер, який обробляє всі аспекти атаки, від розповсюдження програм-вимагачів до збору платежів і відновлення доступу в обмін на скорочення здобичі.

Резюме

Не платіть викуп!Переказ грошей кіберзлочинцям не гарантує повернення ваших даних. Однак ви будете спонсорувати їхню зловмисну діяльність і навіть терористичну діяльність. Резервні копії, які зберігаються в безпечному місці, можуть допомогти вам мінімізувати потенційні втрати, значно зменшуючи кількість пошкоджених даних, які потрібно відновити. Однак, якщо ви не зробили резервну копію системи та даних заздалегідь, ви можете розраховувати на допомогу компанії з відновлення даних.