Програма-вимагач Secles — це шкідливе програмне забезпечення, призначене для шифрування файлів у системі жертви та вимагання викупу в обмін на розшифровку. Це було виявлено дослідниками кібербезпеки під час регулярних перевірок нових надсилань на такі платформи, як VirusTotal.

програма-вимагач Secles; Розширення: .secles (також додає до імен файлів унікальний ідентифікатор жертви та контакти розробників у телеграмі); Примітки про викуп: ReadMe.txthttps://t.co/Bh8i4VEIrk@LawrenceAbrams @demonslay335 @struppigel @JakubKroustek

— PCrisk (@pcrisk)29 січня 2024 р

Програма-вимагач Secles вимагає, щоб жертви спілкувалися зі зловмисниками через певного бота Telegram або через веб-сайт Tor. У випадку, якщо основна контактна інформація стає недоступною, надаються альтернативні способи зв’язку. Жертви зазвичай повинні заплатити викуп, щоб отримати ключ розшифровки. У цій статті ми досліджуємо все, що відомо про новий штам.

УВАГА:НЕ ПЛАТІТЬ ВИКУП! Для отримання ключа розшифровки зазвичай потрібна безпосередня участь кіберзлочинців, а відновлення файлів не гарантується навіть після сплати викупу.

Докладніше:Посібник із видалення програм-вимагачів Clop і безпеки

Підтверджене ім'я

- Програмне забезпечення-вимагач Secles

Дешифратор програм-вимагачів Secles

- Немає відомого дешифратора. Зверніться до експертів із видалення програм-вимагачів, щоб відновити доступ до вашої машини та відновити зашифровані файли.

Тип загрози

- програми-вимагачі

- Криптовірус

- Шафка для файлів

- Витік даних

Назви виявлення

- AvastWin64:зловмисне програмне забезпечення

- EmsisoftTrojan.GenericKD.71358850 (B)

- KasperskyHEUR:Trojan-Ransom.Win32.Generic

- Malwarebytess Generic.Malware/Suspicious

- MicrosoftВикуп: Win32/Filecoder.AC!MTB

Методи розповсюдження

- Інфіковані вкладення електронної пошти (макроси)

- Шкідливі веб-сайти

- Шкідлива реклама

- Фейкові оновлення

Методи зараження Secles Ransomware

Програмне забезпечення-вимагач Secles використовує оманливі методи розповсюдження, такі як інфіковані вкладення електронної пошти, шкідливі веб-сайти, шкідлива реклама та підроблені оновлення, щоб заразити системи жертв. Після виконання він шифрує файли та залишає записку про викуп із вимогою оплати за розшифровку.

Інфіковані вкладення електронної пошти (макроси)

Зазвичай макроси є корисними ярликами в таких програмах, як Microsoft Word або Excel, але хакери можуть проникнути в них зловмисним кодом.

Ці листи часто намагаються обманом змусити вас відкрити вкладення, запускаючи макровірус. Після активації він може завдати шкоди вашому комп’ютеру, викрасти дані або навіть поширитися на інші машини.

Шкідливі веб-сайти

Шкідливі веб-сайти можуть бути дуже переконливими, оскільки вони часто виглядають як звичайні веб-сайти, але їх мета — пошкодити ваш пристрій або викрасти вашу інформацію. Є два основних типи:

- Фішингові сайтивиглядають як справжні веб-сайти, яким ви довіряєте, наприклад ваш банк або соціальні мережі. Імітуючи справжній сайт, вони намагаються викрасти ваші логіни, дані кредитної картки та іншу конфіденційну інформацію.

- Сайти зловмисного програмного забезпечення:Ці веб-сайти заражають ваш пристрій шкідливим програмним забезпеченням, щоб викрасти вашу інформацію, пошкодити файли або навіть отримати контроль над вашим пристроєм.

Шкідлива реклама

Шкідлива реклама передбачає використання онлайн-реклами для поширення зловмисного програмного забезпечення. Хакери проникають у звичайні на перший погляд оголошення, які можуть з’являтися на законних веб-сайтах, яким ви довіряєте.

Натискання або навіть просто перегляд реклами може заразити ваш пристрій шкідливим програмним забезпеченням.

Фейкові оновлення

Фальшиві оновлення видаються за законні оновлення програмного забезпечення, але насправді є пастками, розставленими хакерами. Ці фальшиві оновлення можуть з’являтися кількома способами:

- Спливаючі вікна:Ці вікна раптово з’являються на вашому екрані, закликаючи вас негайно оновити програмне забезпечення.

- Підроблені сайти:Ви можете потрапити на веб-сайт, який імітує справжню сторінку оновлення програмного забезпечення.

- Фішингові електронні листи:Електронні листи, які нібито надійшли від компанії-розробника програмного забезпечення та пропонують терміново оновити.

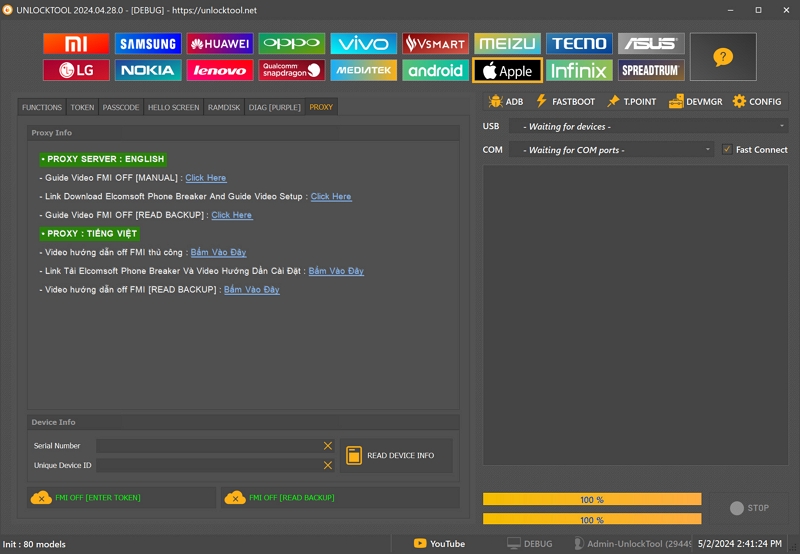

Виконання програми-вимагача Secles

Після виконання Secles ініціює процес шифрування, націлюючись на широкий діапазон типів файлів у системі жертви. Ці файли зашифровано за допомогою криптографічних алгоритмів, що робить їх недоступними без ключа дешифрування.

Програма-вимагач додає унікальний ідентифікатор, ім’я користувача Telegram кіберзлочинців і розширення «.secles» до імен зашифрованих файлів. Наприклад, файл із назвою «1.jpg» буде перетворено на «1.jpg.id[DYz8jzMo].[t.me_secles1bot].secles».

Після завершення процесу шифрування Secles створює та надсилає повідомлення про викуп під назвою «ReadMe.txt» у систему жертви. Ця примітка містить інструкції щодо зв’язку зі зловмисниками, щоб розпочати процес дешифрування.

Індикатори компрометації програм-вимагачів Secles (IOC)

Індикатори компрометації (IOC) – це артефакти, спостережувані в мережі або в операційній системі, які з високою достовірністю вказують на комп’ютерне вторгнення. IOC можна використовувати для раннього виявлення майбутніх спроб атак за допомогою систем виявлення вторгнень і антивірусного програмного забезпечення.

По суті, це цифрові версії доказів, залишених на місці злочину, і потенційні IOC включають незвичайний мережевий трафік, привілейовані входи користувачів з інших країн, дивні запити DNS, зміни системних файлів тощо. Коли IOC виявляється, групи безпеки оцінюють можливі загрози або перевіряють його автентичність. IOC також надають докази того, до чого мав доступ зловмисник, якщо він проник у мережу.

Спеціальні IOC для програм-вимагачів Secles

IOC програми-вимагачі Secles включають шифрування.seclesрозширення файлу таReadMe.txtзаписка про викуп.

До зашифрованих файлів також додається унікальний ідентифікатор та ім’я користувача Telegram кіберзлочинців.

Записка про викуп Secles

У записці про викуп жертвам пропонується встановити месенджер Telegram і спілкуватися зі зловмисниками за допомогою вказаного імені користувача бота. Він також застерігає від видалення файлів, гри із зашифрованими файлами, залучення посередників, звернення за допомогою до правоохоронних органів і пояснює процес шифрування файлів.Вкрай важливо, щоб жертви не реагували на вимоги зловмисників.Після атаки програм-вимагачів негайно зв’яжіться з правоохоронними органами та службою видалення програм-вимагачів. Ось вміст примітки про викуп Secles:

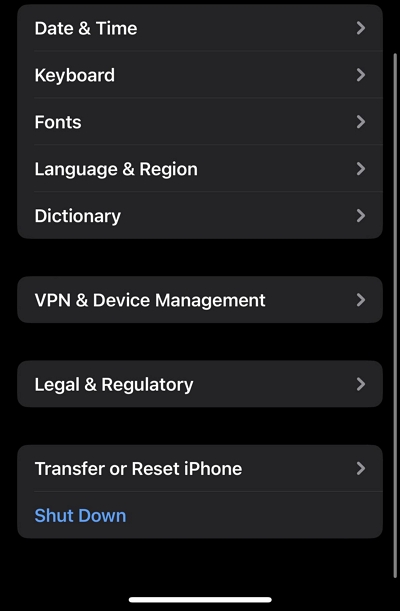

Як протистояти атаці програм-вимагачів Secles

Першим кроком до відновлення після атаки програм-вимагачів Secles є звернення до професіоналів. Найкраще залишити кожну заражену машину такою, як вона є, і попросити службу екстреного видалення програм-вимагачів. Ці професіонали здатні швидко зменшити шкоду, зібрати докази, потенційно скасувати шифрування та відновити систему. Перезапуск або завершення роботи системи може поставити під загрозу службу відновлення. Захоплення оперативної пам’яті активної системи може допомогти отримати ключ шифрування, а перехоплення файлу-дроппера, тобто файлу, який виконує зловмисне корисне навантаження, може бути піддано зворотній інженерії та призведе до дешифрування даних або розуміння того, як воно працює. Ви не повинні видаляти програму-вимагач і зберігати всі докази атаки. Експерти з цифрової криміналістики повинні знайти групу хакерів і ідентифікувати їх. Органи влади можуть розслідувати атаку, використовуючи дані з вашої зараженої системи. Розслідування кібератак не відрізняється від будь-якого іншого кримінального розслідування: йому потрібні докази, щоб знайти зловмисників. Тоді ви повинні звернутися до місцевих органів влади. У випадку з резидентами та підприємствами США вони єФБРіЦентр скарг на злочини в Інтернеті (IC3).Щоб повідомити про атаку зловмисного програмного забезпечення, ви повинні зібрати всю можливу інформацію про неї, зокрема:

- Скріншоти записки про викуп

- Зв'язок із загрозливими суб'єктами (якщо вони у вас є)

- Зразок зашифрованого файлу

1. Зверніться до свого постачальника служби реагування на інциденти

Реагування на кіберінциденти — це процес реагування на інциденти кібербезпеки та управління ними. Incident Response Retainer — це угода про надання послуг із постачальником кібербезпеки, яка дозволяє організаціям отримувати зовнішню допомогу щодо інцидентів кібербезпеки. Він надає організаціям структурований досвід і підтримку через партнера з безпеки, що дозволяє їм швидко й ефективно реагувати під час кіберінциденту. Фіксатор реагування на інцидент забезпечує спокій для організацій, пропонуючи експертну підтримку до та після інциденту кібербезпеки. Специфічний характер і структура служби реагування на інциденти залежатимуть від постачальника та вимог організації. Хороший механізм реагування на інциденти має бути надійним, але гнучким, надавати перевірені послуги для підвищення довгострокової безпеки організації. Якщо ви зв’яжетеся зі своїм постачальником ІЧ-послуг, він зможе негайно взяти на себе роботу та проведе вас на кожному етапі процесу відновлення програм-вимагачів.

2. Використовуйте резервну копію для відновлення даних

Важливість резервного копіювання для відновлення даних важко переоцінити, особливо в контексті різних потенційних ризиків і загроз для цілісності даних. Резервне копіювання є критично важливим компонентом комплексної стратегії захисту даних. Вони надають засоби для відновлення від різних загроз, забезпечуючи безперервність операцій і збереження цінної інформації. Перед лицем атак програм-вимагачів, коли зловмисне програмне забезпечення шифрує ваші дані та вимагає плату за їх розповсюдження, наявність резервної копії дає змогу відновити вашу інформацію, не піддаючись вимогам зловмисника. Обов’язково регулярно перевіряйте та оновлюйте процедури резервного копіювання, щоб підвищити їхню ефективність у захисті від можливих сценаріїв втрати даних. Існує кілька способів створення резервної копії, тому ви повинні вибрати правильний носій резервної копії та мати принаймні одну копію ваших даних, збережену за межами сайту та в автономному режимі.

3. Зверніться до служби відновлення зловмисного програмного забезпечення

Зверніться до служби відновлення даних, якщо у вас немає резервної копії або вам потрібна допомога у видаленні зловмисного програмного забезпечення та усуненні вразливостей. Сплата викупу не гарантує повернення ваших даних. Єдиний гарантований спосіб відновити кожен файл — мати резервну копію. Якщо ви цього не зробите, служби відновлення даних програм-вимагачів можуть допомогти вам розшифрувати та відновити файли. Експерти SalvageData можуть безпечно відновити ваші файли та запобігти повторній атаці програм-вимагачів Secles на вашу мережу. Зв’яжіться з нашими експертами з відновлення цілодобово.

Запобігайте атаці програм-вимагачів Secles

Запобігання зловмисному програмному забезпеченню є найкращим рішенням для захисту даних. Це легше і дешевше, ніж відновлюватися. Програмне забезпечення-вимагач Secles може втрачати ваш бізнес майбутнього і навіть закрити його двері. Ось кілька порад, які допоможуть вамуникнути атак зловмисного програмного забезпечення:

- Підтримуйте свою операційну систему та програмне забезпечення в актуальному стані за допомогою останніх виправлень безпеки та оновлень. Це може допомогти запобігти вразливостям, якими можуть скористатися зловмисники.

- Використовуйте надійні й унікальні паролі для всіх облікових записів і вмикайте двофакторну автентифікацію, коли це можливо. Це може допомогти запобігти зловмисникам отримати доступ до ваших облікових записів.

- Будьте обережні з підозрілими електронними листами, посиланнями та вкладеннями. Не відкривайте електронні листи та не натискайте на посилання чи вкладення з невідомих або підозрілих джерел.

- Використовуйте перевірене антивірусне програмне забезпечення та програмне забезпечення для захисту від зловмисного програмного забезпечення та постійно оновлюйте його. Це може допомогти виявити та видалити зловмисне програмне забезпечення до того, як воно завдасть шкоди.

- Використовуйте брандмауер, щоб заблокувати несанкціонований доступ до вашої мережі та систем.

- Сегментація мережі для поділу великої мережі на менші підмережі з обмеженим взаємозв’язком між ними. Він обмежує рух зловмисника в бік і запобігає доступу неавторизованих користувачів до інтелектуальної власності та даних організації.

- Обмежте привілеї користувачів, щоб зловмисники не мали доступу до конфіденційних даних і систем.

- Навчіть співробітників і персонал розпізнавати та уникати фішингових електронних листів та інших атак соціальної інженерії.