Trigona — це програма-вимагач, яка шифрує файли та додає до них розширення ._locked, напр. photo1.jpg перейменовано на photo1.jpg._locked. Він націлений на користувачів Microsoft Windows, особливо на сервери SQL. Цей варіант програми-вимагача вперше був помічений у жовтні 2022 року. Програма-вимагач Trigona використовує тактику подвійного вимагання, за якої програма-вимагач спочатку викрадає дані сервера, а потім шифрує їх. Потім зловмисники погрожують витоком викраденої інформації, як правило, конфіденційних і критичних даних, якщо жертва не заплатить їхні вимоги про викуп.

Trigona — це програмне забезпечення-вимагач, тип шкідливого програмного забезпечення, яке шифрує та блокує файли жертв, а потім вимагає викуп в обмін на ключ розшифровки. Це сімейство програм-вимагачів, і воно написано мовою програмування Delphi. Оскільки Trigona використовує симетричну або асиметричну криптографію, відновити файли без резервної копії надзвичайно важко. Але не неможливо. Експерти з відновлення програм-вимагачів SalvageData можуть працювати з вашими даними та безпечно їх відновлювати.

Все, що ми знаємо про Trigona Ransomware

Підтверджене ім'я

- Вірус тригона

Тип загрози

Дивіться також:Cactus Ransomware: повний посібник

- програми-вимагачі

- Криптовірус

- Шафка для файлів

Розширення зашифрованих файлів

- ._locked

Повідомлення з вимогою викупу

- how_to_decrypt.hta

Чи є безкоштовний дешифратор?Ні, програма-вимагач Trigona не має дешифратораІмена виявлення

- AvastWin32:RansomX-gen [Викуп]

- СЕРWin32:RansomX-gen [Викуп]

- EmsisoftGeneric.Ransom.Trigona.A.A4161FC2 (B)

- KasperskyHEUR:Trojan-Ransom.Win32.KlopRansom.g

- MalwarebytesRansom.CryLocker

- MicrosoftВикуп: Win32/Trigona.SA!MTB

Сімейство програм-вимагачів, тип і варіант

- Trigona — сімейство програм-вимагачів

- Він має тактику та інструменти, подібні до програми-вимагача CryLock

- Він також пов’язаний з групою ALPHV (BlackCat).

Методи розповсюдження

- Погано захищені сервери Microsoft SQL (MS-SQL).

- Викрадені облікові дані

- Вразливий RDP

- Інфіковані вкладення електронної пошти (фішингові листи)

Наслідки

- Файли зашифровані та заблоковані до виплати викупу

- Крадіжка пароля

- Можна встановити додаткові шкідливі програми

- Витік даних

Домени Trigona (браузер TOR)

- hxxp://3x55o3u2b7cjs54eifja5m3ottxntlubhjzt6k6htp5nrocjmsxxh7ad[.]цибуля

- 45.227.253[.]99

Симптоми програми-вимагача Trigona

- Не вдається відкрити файли, збережені на комп’ютері

- Лист із вимогою викупу на робочому столі та в кожній папці

- Файли мають нове розширення (наприклад, filename1._locked)

- Записка з інструкціями з’являється, коли жертва намагається відкрити зашифрований файл

Логотип, пов’язаний із програмою-вимагачем Trigona

Що міститься в записці Трігони про викуп

Це зразок записки про викуп Trigona:

Приклад повідомлення про викуп за програму-вимагач Trigona

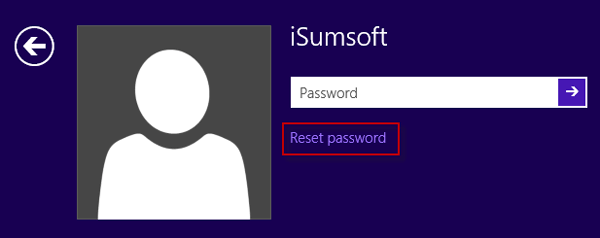

Як Trigona заражає систему

Програма-вимагач Trigona використовує погано захищені сервери Microsoft SQL (MS-SQL). Він проникає на ваш комп’ютер чи мережу за допомогою грубої сили або використовуючи переваги слабких облікових записів, які легко вгадати. Зловмисники використовуватимуть інструменти дистанційного керування, облікові дані яких відомі, повторно використані, слабкі або перефразовані, щоб отримати доступ до мереж компаній і витік даних. Хакери також використовують програмне забезпечення з відомими вразливими місцями для атаки на бізнес. Ось чому дуже важливо також постійно оновлювати кожне програмне забезпечення та захищати такі інструменти віддаленого адміністрування, як RDP.

Як працює Trigona

Програмне забезпечення-вимагач Trigona атакує засоби захисту Windows і намагається вимкнути Windows Defender і видалити Microsoft Security Essentials. Ось чому оновлення ОС Windows також дуже важливо для кібербезпеки. Нові оновлення можуть мати покращені рівні захисту від програм-вимагачів, таких як Trigona. Крім того, програми-вимагачі Trigona націлені на компанії та підприємства, націлені на їхні фінансові записи, електронні листи та навіть резервні копії. Отже, завжди зберігайте принаймні одну оновлену резервну копію в режимі офлайн, щоб запобігти крадіжці даних кіберзлочинцями. Trigona використовує комбінацію алгоритму асиметричного шифрування RSA (Rivest–Shamir–Adleman) і алгоритму симетричного шифрування AES (Advanced Encryption Standard). Нещодавно програма-вимагач Trigona додала функцію очищення даних. Він запускається командним рядком /erase і має можливість перезаписувати файли з NULL байтами. Звернення до служби видалення програм-вимагачів може не лише відновити ваші файли, але й усунути будь-яку потенційну загрозу.

Як впоратися з атаками програм-вимагачів Trigona

Першим кроком для відновлення після атаки Trigona є ізоляція зараженого комп’ютера, від’єднання від Інтернету та видалення всіх підключених пристроїв. Потім необхідно звернутися до місцевої влади. У випадку з резидентами та підприємствами США цемісцевий офіс ФБРіЦентр скарг на злочини в Інтернеті (IC3).Щоб повідомити про атаку програм-вимагачів, ви повинні зібрати всю можливу інформацію про неї, зокрема:

- Скріншоти записки про викуп

- Спілкування з акторами Trigona (якщо вони у вас є)

- Зразок зашифрованого файлу

Однак, якщо ви віддаєте перевагузверніться до професіоналів, тоді нічого не робити.Залиште кожну заражену машину такою, як вона єі попроситислужба екстреного видалення програм-вимагачів. Перезапуск або завершення роботи системи може порушити роботу служби відновлення. Захоплення оперативної пам’яті активної системи може допомогти отримати ключ шифрування, а перехоплення файлу-дропера, тобто файлу, який виконує зловмисне корисне навантаження, може бути піддано зворотній інженерії та призведе до дешифрування даних або розуміння того, як він працює. Ви повинніне видаляти програму-вимагач, і зберігати всі докази нападу. Це важливо дляцифрова криміналістикащоб експерти могли відстежити хакерську групу та ідентифікувати їх. Органи влади можуть використовувати дані вашої зараженої системирозслідувати напад і знайти відповідальних.Розслідування кібератак не відрізняється від будь-якого іншого кримінального розслідування: воно потребує доказів, щоб знайти зловмисників.

1. Зверніться до свого постачальника служби реагування на інциденти

Реагування на кіберінциденти — це процес реагування на інциденти кібербезпеки та управління ними. Incident Response Retainer — це угода про надання послуг із постачальником кібербезпеки, яка дозволяє організаціям отримувати зовнішню допомогу щодо інцидентів кібербезпеки. Він надає організаціям структуровану форму експертних знань і підтримки через партнера з безпеки, що дає їм змогу швидко й ефективно реагувати на випадок кіберінциденту. Утримувач реагування на інцидент забезпечує спокій для організацій, пропонуючи експертну підтримку до та після інциденту кібербезпеки. Конкретний характер і структура фіксатора реагування на інциденти змінюватимуться залежно від постачальника та вимог організації. Хороший механізм реагування на інциденти має бути надійним, але гнучким, надавати перевірені послуги для підвищення довгострокової безпеки організації. Якщо ви зв’яжетеся зі своїм постачальником ІЧ-послуг, він подбає про все інше. Однак якщо ви вирішите видалити програму-вимагач і відновити файли разом зі своєю командою ІТ, ви можете виконати наступні кроки.

2. Визначте зараження програмою-вимагачем

Ви можетевизначити програму-вимагачзаразили ваш комп’ютер за розширенням файлу (деякі програми-вимагачі використовують розширення файлу як своє ім’я), або він буде вказаний у примітці про викуп. Маючи цю інформацію, ви можете шукати відкритий ключ дешифрування. Ви також можете перевірити тип програми-вимагача за її IOC. Індикатори компрометації (IOC) — це цифрові підказки, які фахівці з кібербезпеки використовують для виявлення компрометації системи та зловмисної діяльності в мережі чи ІТ-середовищі. По суті, це цифрові версії доказів, залишених на місці злочину, і потенційні IOC включають незвичайний мережевий трафік, привілейовані входи користувачів з інших країн, дивні запити DNS, зміни системних файлів тощо. Коли IOC виявляється, групи безпеки оцінюють можливі загрози або підтверджують його автентичність. IOC також надають докази того, до чого мав доступ зловмисник, якщо він проник у мережу.

IOCs програм-вимагачів Trigona

Індикатори компрометації (IOC) – це артефакти, спостережувані в мережі або в операційній системі, які з високою достовірністю вказують на комп’ютерне вторгнення. IOC можна використовувати для раннього виявлення майбутніх спроб атак за допомогою систем виявлення вторгнень і антивірусного програмного забезпечення. Хеші програм-завантажувачів — це унікальні ідентифікатори файлів зловмисного програмного забезпечення, які використовуються для виявлення та аналізу зловмисної активності. Це хеші програм-завантажувачів Trigona:

- 248e7d2463bbfee6e3141b7e55fa87d73eba50a7daa25bed40a03ee82e93d7db

- 596cf4cc2bbe87d5f19cca11561a93785b6f0e8fa51989bf7db7619582f25864

- 704f1655ce9127d7aab6d82660b48a127b5f00cadd7282acb03c440f21dae5e2

- 859e62c87826a759dbff2594927ead2b5fd23031b37b53233062f68549222311

- 8f8d01131ef7a66fd220dc91388e3c21988d975d54b6e69befd06ad7de9f6079

- 97c79199c2f3f2edf2fdc8c59c8770e1cb8726e7e441da2c4162470a710b35f5

- a86ed15ca8d1da51ca14e55d12b4965fb352b80e75d064df9413954f4e1be0a7

- accd5bcf57e8f9ef803079396f525955d2cfffbf5fe8279f744ee17a7c7b9aac

- da32b322268455757a4ef22bdeb009c58eaca9717113f1597675c50e6a36960a

- e7c9ec3048d3ea5b16dce31ec01fd0f1a965f5ae1cbc1276d35e224831d307fc

- e97de28072dd10cde0e778604762aa26ebcb4cef505000d95b4fb95872ad741b

- f29b948905449f330d2e5070d767d0dac4837d0b566eee28282dc78749083684

- fa6f869798d289ee7b70d00a649145b01a93f425257c05394663ff48c7877b0d

- fbba6f4fd457dec3e85be2a628e31378dc8d395ae8a927b2dde40880701879f2

- fd25d5aca273485dec73260bdee67e5ff876eaa687b157250dfa792892f6a1b6

3. Видаліть програми-вимагачі та ліквідуйте набори експлойтів

Перш ніж відновлювати свої дані, ви повинні переконатися, що ваш пристрій вільний від програм-вимагачів і що зловмисники не зможуть здійснити нову атаку за допомогою наборів експлойтів або інших уразливостей. Служба видалення програм-вимагачів може видалити програми-вимагачі, створити документ криміналістики для дослідження, усунути вразливості та відновити ваші дані.

4. Використовуйте резервну копію для відновлення даних

Резервне копіювання є найефективнішим способом відновлення даних. Обов’язково зберігайте щоденні або щотижневі резервні копії, залежно від використання даних.

5. Зверніться до служби відновлення програм-вимагачів

Якщо у вас немає резервної копії або вам потрібна допомога з видаленням програми-вимагача та усуненням вразливостей, вам слід звернутися до служби відновлення даних. Сплата викупу не гарантує повернення ваших даних. Єдиний гарантований спосіб відновлення кожного файлу – це наявність його резервної копії. Якщо ви цього не зробите, служби відновлення даних програм-вимагачів можуть допомогти вам розшифрувати та відновити файли. Експерти SalvageData можуть безпечно відновити ваші файли та гарантувати, що програми-вимагачі Trigona більше не атакуватимуть вашу мережу. Зв’яжіться з нашими експертами цілодобово та без вихідних, щоб отримати послугу екстреного відновлення або знайдіть центр відновлення поблизу.

Запобігайте атаці програм-вимагачів Trigona

Запобігання програмам-вимагачам є найкращим рішенням для безпеки даних. легше і дешевше, ніж відновлюватися після них. Програмне забезпечення-вимагач Trigona може втрачати майбутнє вашого бізнесу та навіть закрити його двері. Ось кілька порад, які допоможуть вамуникнути атак програм-вимагачів:

- Антивірус і захист від шкідливих програм

- Використовуйте рішення з кібербезпеки

- Використовуйте надійні паролі

- Оновлене програмне забезпечення

- Оновлена операційна система (ОС)

- Брандмауери

- Майте під рукою план відновлення (перегляньте, як створити план відновлення даних у нашому детальному посібнику)

- Заплануйте регулярне резервне копіювання

- Не відкривайте вкладення електронної пошти з невідомого джерела

- Не завантажуйте файли з підозрілих веб-сайтів

- Не натискайте на оголошення, якщо не впевнені, що це безпечно

- Отримуйте доступ до веб-сайтів лише з надійних джерел

![[Оновлення] Microsoft PowerToys 0.87.0 випущено для Windows 10/11](https://media.askvg.com/articles/images7/Windows_10_PowerToys.png)