Оскільки кібератаки загрозливі, безпека мережі сьогодні має велике значення. На щастя, є чимало способів підвищити його. Зокрема, поточні дебати щодо безпеки часто точаться навколо вибору між VPN і підходом нульової довіри. Але що, якби вам не довелося зупинятися на одній і поєднати обидві технології? Це спрацювало б? Крім того, що взагалі таке за нульову довіру та VPN? Давайте рухатися вперед і дізнаватися.

Що таке нульова довіра?

По-перше, давайте розглянемо, що означає кожне рішення.

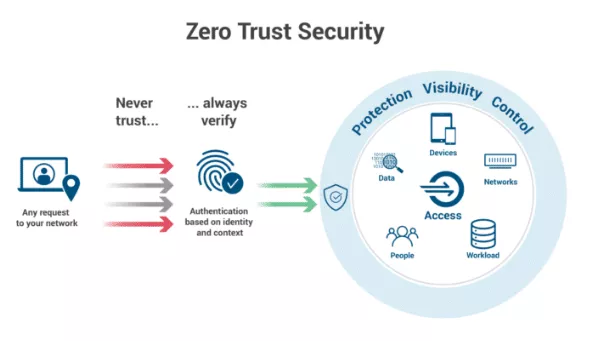

Винен, якщо не доведено протилежне — це може бути гаслом моделі нульової довіри.Нуль довірице підхід до безпеки мережі, згідно з яким не можна довіряти нікому всередині чи поза мережеюякщо їх особу не підтверджено. Спробуйте уявити нульову довіру, як цей надзвичайно пильний і трохи цинічний друг, який завжди припускає, що кожна спроба доступу до мережі є загрозою. Отже, як випливає з назви, нульова довіра нікому не довіряє. А це означає, що кожен користувач або пристрій має проходити перевірку кожного разу, коли вони намагаються підключитися, незважаючи на будь-які попередні підключення. Така угода.

Зокрема, модель безпеки з нульовою довірою стосується:

- Ретельна перевірка.Автентифікація та авторизація запитів на доступ через численні точки даних на основі ідентичності та контексту.

- Найменш привілейований доступ.Надання користувачам доступу лише до ресурсів, необхідних для вирішення поставленої проблеми.

- Припускаючи порушення.Сегментація доступу, перевірка шифрування та використання інструментів виявлення загроз для постійного моніторингу периметра.

Джерело: Cyber Era

Джерело: Cyber EraЧому з'явилася нульова довіра?

Багато в чому через міграцію бізнесу в хмару та зростання кількості кібератак. Крім того, сучасна мобільна робоча сила зробила периметри мережі більш гнучкими, ніж будь-коли. І це вимагало більш міцних моделей захисту. Так з'явилася потреба відійти від“замок і рів”фреймворку (де ніхто поза мережею не може отримати доступ до даних усередині мережі, але кожен у ній може) до моделі нульової довіри.

Як пов'язані Zero Trust і SDP?

Оскільки безпека з нульовою довірою — це лише модель — так би мовити, архітектура для сучасної мережі — вам знадобиться певний продукт або технологія, щоб втілити цю концепцію в реальність. І тут стане в нагоді програмно-визначений периметр (SDP), оскільки SDP допомагає виконувати багато принципів нульової довіри у вашій мережі. Технологія SDP використовує можливості нульової довіри, щоб зробити захист мережі більш надійним. Таким чином, користувачі не тільки не можуть бачити ресурси, приховані за периметром, але вони також повинні пройти суворі процеси автентифікації, щоб отримати доступ до них.

Як працює нульова довіра

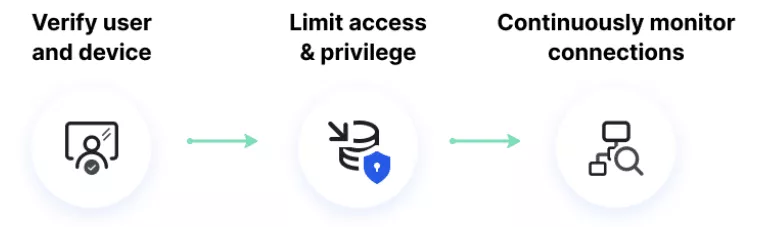

Розглянувши, що таке нульова довіра, давайте поговоримо про те, як це працює. Як ми вже згадували раніше, нульова довіра — це модель безпеки, у якій ми відкидаємо ідею довіряти будь-кому чи чомусь залежно від того, де вони знаходяться в мережі. Натомість перевіряється кожна спроба підключення. Таким чином, поки не буде встановлено довіру, неавторизованим користувачам або пристроям заборонено використовувати всі ресурси.

Як виглядає процес перевірки нульової довіри

Будь-який користувач або пристрій, який намагається отримати доступ до ресурсів у мережі з нульовою довірою, має пройти сувору перевірку й автентифікацію, незалежно від того, працює він віддалено чи в офісі. Перевірка передбачає aелемент людини і машинидо встановлення довіри.

- Людська перевіркапередбачає перевірку того, що користувач є тим, за кого себе видає через автентифікацію, і чи має він дозвіл на запитуваний ресурс.

Далі нам потрібно перевірити, чи вони надходять із надійного пристрою. І саме тоді з’являється машинна перевірка:

- Перевірка машиниабо пристрій, з якого користувач підключається, зменшує ризик доступу скомпрометованої машини до конфіденційних даних.

Джерело: The CISO Perspective

Джерело: The CISO PerspectiveПісля завершення процесу перевірки та встановлення довіри користувач може отримати доступ до запитуваного ресурсу. І це в основному все. Оскільки безпека з нульовою довірою базується на концепціїнеобхідно знати, користувачі отримують лише ті ресурси, які їм потрібні на даний момент. І це до тих пір, поки новий запит не пройде той самий процес.

Zero Trust Network Access (ZTNA) — що це?

Тепер перейдемо до конкретики. Шукаючи нульову довіру, ви також могли натрапити на доступ до мережі з нульовою довірою. По суті, ZTNA є підмножиною нульової довіри. Це технологія, яка дозволяє компаніям реалізувати стратегію нульової довіри та поширити її за межі мережі. На відміну від VPN (про це трохи пізніше), який зосереджується на мережі, ZTNA виводить це на новий рівень і забезпечує безпеку програм, яка не залежить від мережі.

ZTNA - це всеперевірка користувача. Зазвичай це робиться за допомогою багатофакторної автентифікації, щоб запобігти крадіжці облікових даних. Далі технологіяперевіряє пристрій, перевіряючи, чи він актуальний і належним чином захищений. А потім він використовує цю інформацію, щоб надати доступ (чи ні).контролювати та контролювати цей доступ і привілеїдо необхідних програм.

Хоча ця технологія є новішою порівняно з VPN, вона активно набирає обертів. Перегляньте прикладЕнергетичні рішення MAN, німецька виробнича компанія, яка використовувала рішення ZTNA, розроблене компанією з хмарної безпеки Zscaler, щоб зробити свої програми темними для Інтернету.

Примітка: Хоча деякі експерти можуть використовувати ZTNA та SDPвзаємозамінно, частіше розглядати їх як різні рішення.

VPN означає мережеве з’єднання, встановлене через зашифровані тунелі, які захищають користувачів у загальнодоступних мережах. Завдяки VPN віддалені працівники можуть отримувати доступ до мережевих ресурсів так, ніби вони знаходяться в офісі, безпосередньо підключеному до корпоративної мережі. VPN автентифікують користувачів ззовні мережі перед тунелюванням їх усередині. Лише користувачі, які ввійшли в мережу VPN, можуть переглядати та отримувати доступ до ресурсів, а також бачити мережеву активність.

Типи VPN

VPN в основному розроблялися длякомерційних цілях. Метою було створити безпечний спосіб підключення співробітників до корпоративної мережі. Перша VPN датується 1996 роком. Тоді співробітники Microsoft створили aпротокол однорангового тунелювання (PPTN). Але оскільки все більше і більше людей почали передавати власні дані онлайн,VPN для особистого використаннятакож став більш популярним.

І зараз ми зазвичай ділимо сучасні VPN на два основних типи:

Дивіться також:Що таке загроза нульового дня? Розуміння ризиків і способи захисту

- Бізнес VPNвикористовуються для корпоративних цілей, будучи поширеними у великомасштабних бізнес-середовищах. Вони дозволяють кільком користувачам у різних фіксованих місцях мати доступ до корпоративних ресурсів. Таким чином, ці VPN особливо корисні для віддалених працівників.

- Комерційні VPNв основному для особистого використання. Вони підключають вас до безпечного віддаленого сервера для доступу до aприватна мережа. Theдодане шифруваннягарантує, що безпека не буде порушена. Ці VPN приховують вашу IP-адресу та шифрують увесь ваш трафік. Це сказав,ви можете відновити свою конфіденційність в Інтернеті, отримати доступ до вмісту це інакше обмеженодо вашого звичайного підключення тазахистити свої данівід хакерів і шпигунів.

Якщо ви турбуєтеся про свою конфіденційність і безпеку в Інтернеті, розгляньте привабливу пропозицію VeePN. VeePN пропонує непроникне 256-бітове шифрування, мережу з понад 2500 VPN-серверів у 89 місцях, необмежену пропускну здатність і швидкість, додаткові функції захисту, такі як перемикач аварійного завершення роботи, політика відсутності журналу та багато іншого. Не давайте шансу хакерам і шпигунам. Дізнайтеся більше тут.

Як працює VPN

Бізнес VPN працює шляхом шифрування тунелів між корпоративними мережами та авторизованими пристроями кінцевих користувачів. Він дає вам доступ до внутрішньої мережі та забезпечує доступ до мережевих ресурсів з будь-якого місця, де ви підключені, не розкриваючи вашу особу стороннім. Після автентифікації пристрою клієнт VPN підключає його до сервера VPN, встановлюючи зашифрований тунель. Тунель захищає весь рух черезпротоколи шифруваннянаприклад OpenVPN, IKEv2 і WireGuard.

Хоча обидва спрямовані на посилення корпоративної безпеки,VPN — це протилежність мережам із нульовою довірою.Хоча мережі з нульовою довірою обмежують доступ для всіх користувачів у будь-який час, VPN надають доступна мережевому рівні— як тільки він автентифікує користувача та впускає його в мережу, він отримує необмежений доступ. Отже, якщо станеться напад, потенційна шкода буде значною.

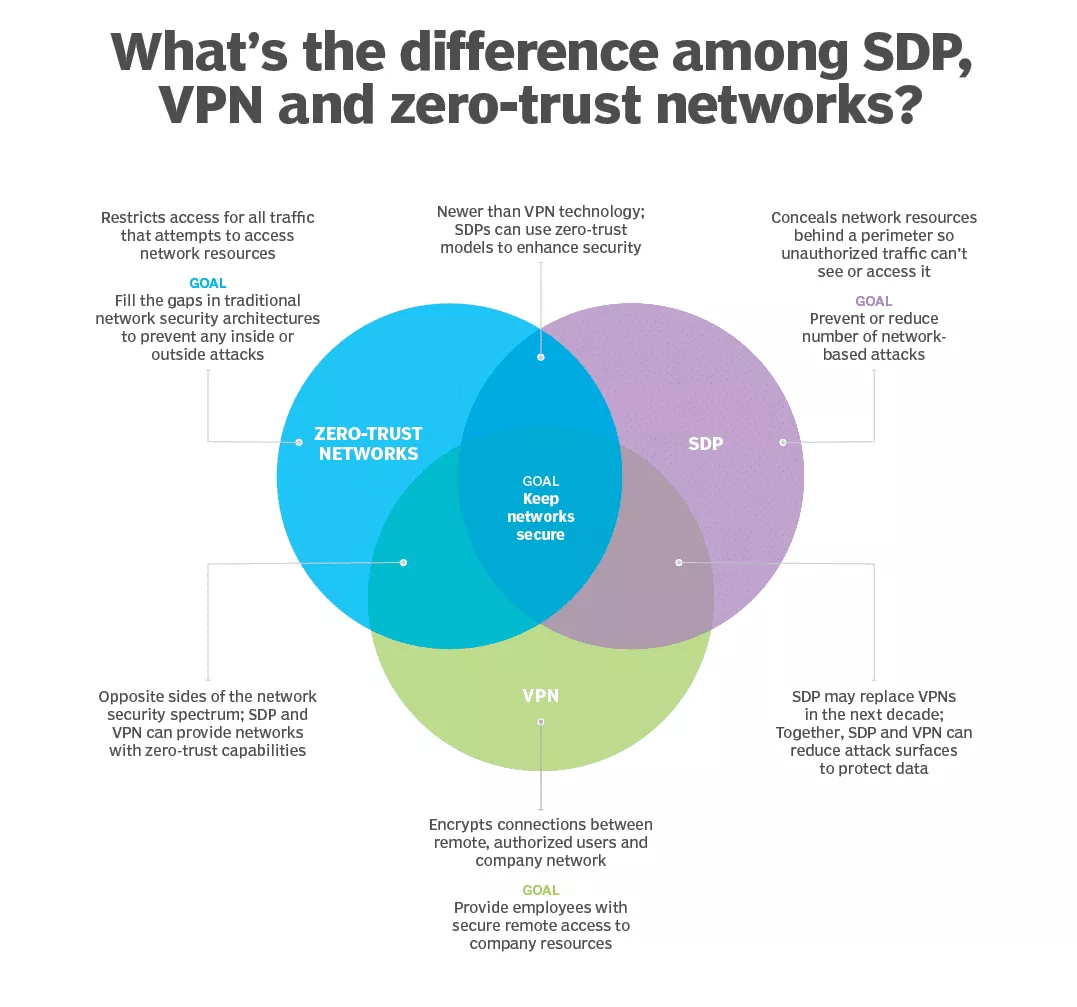

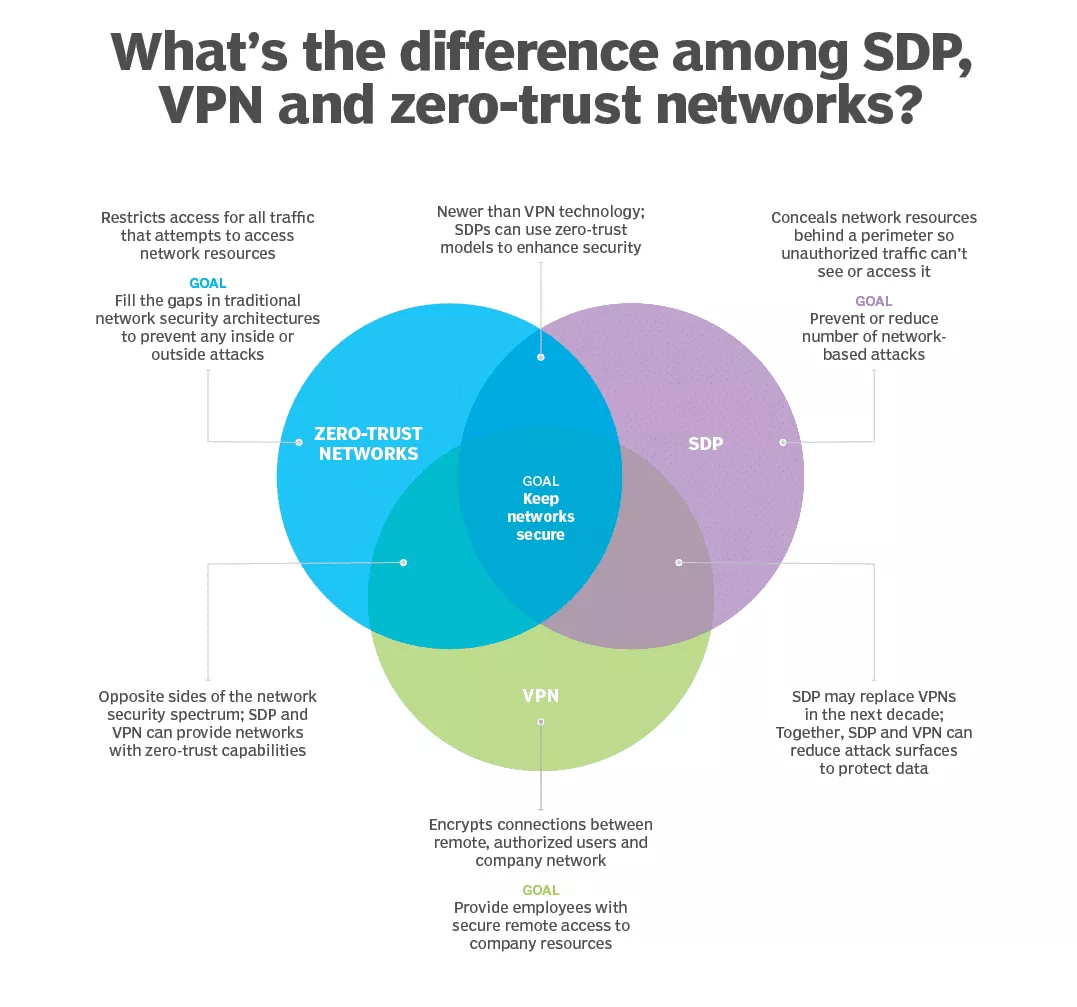

Як VPN, SDP і нульова довіра можуть працювати разом

Коли мова заходить про безпеку мережі, рішення з нульовою довірою видаються більш ефективними. Деякі постачальники навіть стверджують, що ZTNA та SDP незабаром повністю замінять VPN. Але... чи повинні вони? Справа в тому, що компанії можуть отримати вигоду від використаннявсі три рішеннявідразу, використовуючи переваги та цілі кожного.

Джерело: TechTarget

Джерело: TechTargetSDP і VPN

Давайте детальніше розглянемо, як ці рішення можуть працювати разом.

Замість того, щоб вибирати між SDP і VPN, було б гарною ідеєю використовувати ці рішення одночасно. Таким чином, технологія SDP може усунути прогалини в безпеці служб VPN. Наприклад, можливість крадіжки облікових даних і збільшення розміру поверхні атаки мережі.

Нуль довіри і СДП

Зі зростанням загрози кібератак компанії можуть використовувати як SDP, так і мережі з нульовою довірою, щоб забезпечити надійніший захист сучасних мереж. Технологія SDP може використовувати можливості нульової довіри для посилення захисту мережевих ресурсів. Тим не менш, користувачі не тільки не можуть бачити або отримувати доступ до мережевих ресурсів, які знаходяться за периметром, вони також повинні пройти суворі процеси автентифікації, перш ніж отримати доступ до цих ресурсів. І ці запобіжні заходи звели б до мінімуму можливість кібератак.

Мережі VPN і нульової довіри

Оскільки VPN забезпечує доступ віддалених користувачів, а нульова довіра є цілісним підходом до автентифікації, VPN можна використовувати як метод доступу як частину нульової довіри. Компанія може поєднувати VPN і нульову довіру, якщо вона об’єднує SDP і VPN, тобто якщо вона працює з технологією, яка реалізує модель нульової довіри. З моделями нульової довіри SDP створюють безпечні зони в мережі та окреслюють чіткий периметр мережі. таким чином,SDP з нульовою довірою працюватиме з VPNдля полегшення віддаленої роботи та створення більш надійної інфраструктури безпеки.

Висновки

Підводячи підсумок, оскільки сучасні мережі мають багато меж, важко створити єдиний захисний кордон. Тож може бути важко вибрати єдине рішення для безпеки мережі. Але добре те, що вам не обов’язково цього робити — компанії можуть одночасно скористатися перевагами кількох технологій, таких як VPN і SDP без довіри. У будь-якому випадку не існує такого поняття, як надмірна безпека.

FAQ

Що таке Zero Trust Network Access проти VPN?

Мережі з нульовою довірою вимагають постійної перевірки користувачів і пристроїв і надають користувачам доступ лише до ресурсів, необхідних для вирішення наявної проблеми. VPN, з іншого боку, забезпечують підключення авторизованих віддалених користувачів і керованих пристроїв, надаючи їм необмежений доступ до мережевих ресурсів.

VPN чи Zero Trust найкраще забезпечують безпеку віддаленої роботи?

Для кращої безпеки віддаленої роботи компанії можуть комбінувати обидва рішення, об’єднавши SDP і VPN.

Чи є ZTNA VPN?

Ні, мережевий доступ із нульовою довірою (ZNTA) — це окреме рішення для безпеки мережі, яке полягає в автентифікації користувачів і пристроїв, обмеженні доступу та привілеїв, а також постійному моніторингу з’єднань.

Нульова довіра все ще актуальна?

Так, нульова довіра є багатообіцяючим підходом до безпеки сучасної мережі, який стверджує, що нікому всередині чи поза мережею не можна довіряти, якщо їхню особу не перевірено.

![[8 способів] Виправити ноутбук ASUS, що працює повільно в Windows 10/11](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/asus-laptop-running-slow-windows-10.webp.webp.webp)