Нова атака BYOVD (Bring Your Own Vulnerable Driver) використовує законний підписаний драйвер, який містить вразливість. Це дозволяє зловмисникам виконувати код на рівні ядра, обходити Microsoft Defender і встановлювати програми-вимагачі. Щоб не стати жертвою, дотримуйтеся заходів захисту, наведених у цьому посібнику.

Зміст

- Як атака BYOVD обходить захист Microsoft Defender

- Увімкніть функції безпеки Windows

- Видаліть утиліти на рівні ядра, якщо вони не потрібні

- Використовуйте стандартний обліковий запис для щоденного використання

- Використовуйте інше антивірусне програмне забезпечення

Ця атака BYOVD використовує драйвер rwdrv.sys для отримання доступу на рівні ядра, а потім розгортає шкідливий драйвер hlpdrv.sys, щоб вимкнути екрани Microsoft Defender із реєстру. Драйвер rwdrv.sys зазвичай встановлюється та використовується програмами-оптимізаторами, такими як Throttlestop або деякими програмами для керування вентиляторами. Це законний драйвер, але його можна використати для отримання доступу на рівні ядра. Ось як працює атака:

- Хакери отримують доступ до ПК. Зазвичай шляхом зламу мережі, але це також можна зробити за допомогою троянів віддаленого доступу (RAT).

- Вони встановлюють драйвер rwdrv.sys, якому Windows довіряє за замовчуванням.

- Використовуючи драйвер rwdrv.sys, вони отримують привілеї ядра для встановлення шкідливого драйвера hlpdrv.sys.

- hlpdrv.sys редагує значення реєстру Windows, щоб вимкнути екрани Microsoft Defender.

- Якщо засоби захисту вимкнено, зловмисник встановлює програми-вимагачі або запускає інші шкідливі інструменти.

Поки що з цими атаками пов’язано програмне забезпечення-вимагач Akira, але з вимкненим захистом зловмисники можуть робити все, що заманеться. Дотримуйтеся наведених нижче заходів захисту, щоб бути в безпеці:

Увімкніть функції безпеки Windows

Існують функції безпеки Windows, які можуть запобігти таким атакам або навіть захистити, коли екрани Microsoft Defender не працюють. Знайдіть «безпека Windows» у Пошуку Windows, відкрийте програму «Безпека Windows» і ввімкніть такі функції безпеки, які вимкнено за замовчуванням.

- Контрольований доступ до папки:ця функція є функцією захисту від програм-вимагачів, яка протистоятиме атакам навіть із опущеними щитами Defender. Перейти доЗахист від вірусів і загроз→Керувати налаштуваннями→Керування контрольованим доступом до папкиі включитиКонтрольований доступ до папкиперемикач. Потім ви можете додати захищені папки, які будуть протистояти атакам програм-вимагачів.

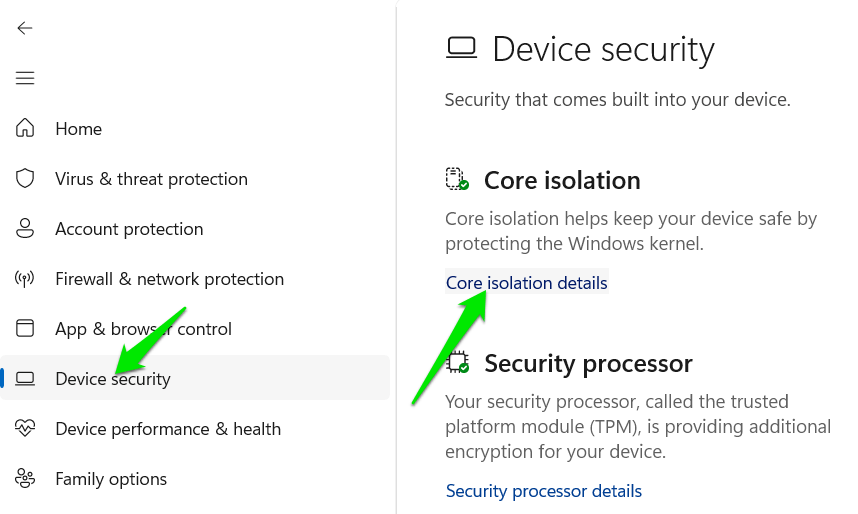

- Основні функції ізоляції:основні функції ізоляції можуть запобігти встановленню вразливих драйверів і виконанню шкідливого коду. Якщо всі включені, це значно підвищує безпеку, і BYOVD може навіть не зайти в систему. Перейти доБезпека пристроюі відкритийДеталі ізоляції жил. Тут слід увімкнути всі функції, але для функції Memory Integrity може знадобитися ввімкнути керування драйвером.

Багато утиліт, які працюють на рівні ядра, використовують драйвер rwdrv.sys. Якщо цей вразливий драйвер уже присутній, це може значно полегшити роботу хакерів, оскільки їм не доведеться встановлювати власну копію. Насправді останні атаки використовували вже встановлений драйвер. Якщо це не потрібно, вам слід уникати використання службових інструментів, які встановлюють rwdrv.sys, наприклад Throttlestop або RWEverything.

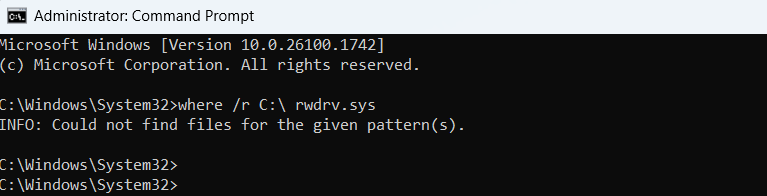

Щоб перевірити, чи встановлено у вас rwdrv.sys, знайдіть «cmd» у Пошуку Windows, клацніть правою кнопкою мишіКомандний рядокі натиснітьЗапуск від імені адміністратора. Ось, виконайте командуwhere /r C: rwdrv.sysі дайте йому сканувати. Якщо драйвер rwdrv.sys знайдено, вам потрібно знайти програму, яка його встановила, і видалити її.

Використовуйте стандартний обліковий запис для щоденного використання

Для найкращого захисту ми завжди рекомендуємо не використовувати обліковий запис адміністратора та використовувати стандартний обліковий запис для повсякденного використання. Проти BYOVD це особливо важливо. Ця атака значною мірою залежить від привілеїв адміністратора для встановлення вразливого драйвера або його використання.

У стандартному обліковому записі хакери не зможуть внести жодних підвищених змін до ПК, тому атака буде припинена на початку. Якщо вони спробують, ви отримаєте сповіщення про дію. Щоб створити новий стандартний обліковий запис, відкрийте WindowsНалаштуванняі йти доОблікові записи→Інші користувачі→Додати акаунт. Дотримуйтеся вказівок, щоб створити новий обліковий запис і встановити його якСтандартний.

Використовуйте інше антивірусне програмне забезпечення

Ця атака містить інструкції щодо вимкнення щитів Microsoft Defender; ці інструкції не працюватимуть для інших антивірусних програм сторонніх виробників. Сторонні антивірусні програми використовують різні методи для керування функціями ввімкнення/вимкнення щита, такі атаки не можуть використовувати їх за допомогою універсальної інструкції.

Просто встановіть будь-яку безкоштовну антивірусну програму зі скануванням у реальному часі, щоб бути в безпеці, наприкладAvastабоАнтивірус AVG.

Дослідники безпеки (GuidePoint, Kaspersky та інші) вже відстежували програми-вимагачі Akira за допомогою rwdrv.sys в атаках BYOVD і опублікували IoC. Сподіваємось, Microsoft найближчим часом щось зробить із цією загрозою. Для безпеки ввімкніть усі функції безпеки Windows, особливо розширені функції Microsoft Defender.