Everest ransomware je notoricky známá kyberzločinecká skupina, která je aktivní od prosince 2020. Zaměřuje se na organizace napříč různými průmyslovými odvětvími a regiony, přičemž mezi oběti patříNASAa brazilská vláda. Rusky mluvící skupina tvrdí, že má přístup k citlivým systémovým datům a často požaduje výkupné výměnou za nezveřejnění ukradených informací, což je taktika známá jako dvojité vydírání. Everest ransomware je známý svými schopnostmi exfiltrace dat a byl propojen s dalšími rodinami ransomwaru, jako je Everbe 2.0 a BlackByte. Tato skupina nejenže uniká informace,prodávají přístup do infikované sítě. To znamená, že napadené organizace se musí vypořádat s několika infekcemi a opakovanými útoky současně.

Odborníci na SalvageData doporučují proaktivní opatření pro zabezpečení dat, jako je pravidelné zálohování, přísné postupy kybernetické bezpečnosti a udržování aktuálního softwaru, aby se chránili před útoky ransomwaru. A,v případě útoku ransomware kontaktujte nášodborníci na obnovu ransomwaruihned.

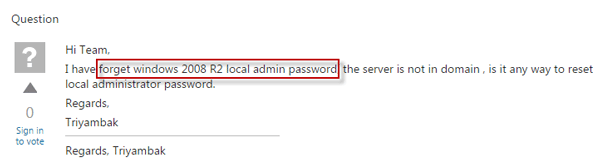

Jaký druh malwaru je Everest?

Everest ransomware je typ malwaru, který se konkrétně zaměřuje na organizace v různých odvětvích a regionech. Zašifruje soubory oběti, čímž je znepřístupní, a požaduje výkupné výměnou za dešifrovací klíč. Odborníci se domnívají, že je součástí rodiny Black-Byte a dříve byla spojena s rodinou Everbe 2.0. Skupina ransomwaru Everest je aktivní minimálně od prosince 2020 a byla zapojena do narušení dat a spustila počáteční zprostředkování přístupu, zprostředkování přístupu. Ransomware byl pozorován pomocí legitimních kompromitovaných uživatelských účtů a protokolu RDP (Remote Desktop Protocol) pro boční pohyb. Zaměřili se také na několik vládních úřadů států, včetně Argentiny, Peru a Brazílie.

Doporučené čtení:Scarab Ransomware: Kompletní průvodce

Vše, co víme o Everest Ransomware

Potvrzené jméno

- Everest virus

Typ hrozby

- Ransomware

- Kryptovirus

- Skříňka na soubory

- Dvojité vydírání

Přípona šifrovaných souborů

- .EVEREST

Zpráva požadující výkupnéZpráva se obvykle zobrazí jako vyskakovací okno nebo textový soubor, který se objeví na ploše nebo ve složkách obsahujících zašifrované soubory.Je k dispozici bezplatný decryptor?Ne, neexistuje žádný veřejný dešifrovací nástroj pro ransomware Everest.Distribuční metody

- Phishingové e-maily

- Využití souprav

- Protokol RDP (Remote Desktop Protocol) byl ohrožen

- Škodlivé stahování

Důsledky

- Soubory jsou zašifrovány a uzamčeny až do zaplacení výkupného

- Únik dat

- Ponechává síť otevřenou pro nové simultánní útoky

- Dvojité vydírání

Co je ve výkupném Everestu

Zpráva o výkupném zobrazená ransomwarem Everest se může lišit v závislosti na použité variantě. Zpráva o výkupném zobrazená ransomwarem Everest nemá konkrétní název souboru. Zpráva se zobrazí jako vyskakovací okno nebo textový soubor, který se objeví na ploše nebo ve složkách obsahujících zašifrované soubory.

Pokud si uvědomíte, že jste obětí ransomwaru, kontaktování odborníků na odstranění ransomwaru SalvageData vám poskytne bezpečnou službu obnovy dat a odstranění ransomwaru po útoku.

Jak Everest ransomware infikuje počítač nebo síť?

Phishingové e-maily

Phishingové e-maily jsou běžnou metodou, kterou útočníci používají k distribuci ransomwaru Everest. Útočníci odesílají e-maily, které vypadají, že pocházejí z legitimního zdroje, jako je banka nebo společnost, a obsahují škodlivou přílohu nebo odkaz na web, který je hostitelem malwaru. Jakmile oběť klikne na přílohu nebo odkaz, malware se nainstaluje do jejího systému.

Využití souprav

Exploit kity jsou automatizované programy používané kyberzločinci ke zneužití známých zranitelností v systémech nebo aplikacích. Mohou být použity k tajnému spouštění útoků, zatímco oběti procházejí web, s cílem stáhnout a spustit nějaký typ malwaru. Útočníci ransomwaru Everest používají exploit kity ke zneužití zranitelností v systémech obětí a instalaci malwaru. Exploitní sady mohou být doručeny prostřednictvím škodlivých webových stránek nebo e-mailů.

Protokol RDP (Remote Desktop Protocol) byl ohrožen

Remote Desktop Protocol (RDP) je protokol, který umožňuje osobě vzdáleně ovládat počítač připojený k internetu. Vzdálená osoba vidí vše, co je na obrazovce počítače, který ovládá, a její klávesnice a myš se chovají stejně jako ty, které jsou fyzicky připojeny ke vzdálenému počítači. RDP se však stalo oblíbeným cílem ransomwarových útoků a zákeřní kybernetičtí aktéři vyvinuli metody identifikace a zneužití zranitelných relací RDP přes internet ke krádeži identit a přihlašovacích údajů, poté k instalaci a spuštění ransomwarových útoků. Útočníci používají k nalezení přihlašovacích údajů RDP útoky na základě hádání hesel hrubou silou.

Škodlivé stahování

Škodlivé stahování je typ metody distribuce malwaru, která zahrnuje oklamání uživatelů, aby si stáhli a nainstalovali software nebo soubory infikované malwarem. Aktéři ransomwaru Everest používají falešné aktualizace softwaru nebo stahování, aby přiměli oběti stáhnout a nainstalovat malware. Škodlivá stahování mohou být doručena prostřednictvím e-mailů nebo webových stránek.

Jak funguje Everest ransomware

Jakmile je malware nainstalován do systémů obětí, zašifruje jejich soubory pomocí algoritmů AES a DES a k zašifrovaným souborům přidá příponu „.EVEREST“. Útočníci poté zobrazí zprávu o výkupném, která obsahuje pokyny, jak je kontaktovat a zaplatit výkupné, aby získali dešifrovací klíč.

Laterální pohyb

Ransomware Everest využíval kombinaci legitimních kompromitovaných uživatelských účtů a protokolu RDP (Remote Desktop Protocol) pro boční pohyb v rámci síťové infrastruktury.

Přístup k pověření

K získání přístupu k dalším přihlašovacím údajům využil aktér hrozby ProcDump, který byl použit k vytvoření kopie procesu LSASS. Výsledkem bylo vytvoření souboru. Kromě toho byla také vytvořena kopie databáze NTDS a uložena jako soubor s názvem ntds.dit.zip.

Obranný únik

V průběhu incidentu aktér hrozby důsledně odstraňoval různé nástroje, výstupní soubory průzkumu a archivy sběru dat z kompromitovaných hostitelů, aby se vyhnul detekci.

Objev

Po kompromitaci nového hostitele se aktér hrozby zapojil do aktivit zjišťování sítě. Toho bylo dosaženo především pomocí nástrojů, jako jsou netscan.exe, netscanpack.exe a SoftPerfectNetworkScannerPortable.exe. Prováděním síťových skenů se hrozba zaměřila na identifikaci potenciálních cílů zájmu a sestavení seznamu pro potenciální nasazení ransomwaru.

Sbírka

Jedním z pozoruhodných kroků, které provedl aktér hrozby, byla instalace aplikace WinRAR na souborový server. Tato aplikace byla následně využita k archivaci dat a jejich přípravě na případnou exfiltraci.

Příkaz a ovládání

Primárním velitelským a kontrolním mechanismem používaným aktérem hrozby byl Cobalt Strike. Navíc byla objevena užitečná zátěž Metasploit v cestě C:UsersPublicl.exe. Kromě těchto primárních metod nasadil aktér hrozby také několik nástrojů pro vzdálený přístup jako sekundární metodu příkazů a řízení. Tyto nástroje byly dále využity pro nastolení perzistence, s instalací těchto nástrojů jako služeb. Použité nástroje pro vzdálený přístup

- AnyDesk

- Vzdálená plocha Splashtop

- Vypadni

Exfiltrace

K exfiltraci dat z kompromitované sítě využil aktér hrozby možnosti přenosu souborů Splashtop.

Neplaťte výkupné!Kontaktování služby pro odstranění ransomwaru může nejen obnovit vaše soubory, ale také odstranit jakoukoli potenciální hrozbu.

Jak zvládnout útok ransomwaru Everest

Prvním krokem k zotavení z útoku Everestu je izolovat infikovaný počítač odpojením od internetu a odebráním všech připojených zařízení. Poté musíte kontaktovat místní úřady. V případě obyvatel a podniků USA je tomístní pobočka FBIaInternet Crime Complaint Center (IC3).Chcete-li nahlásit útok ransomware, musíte o něm shromáždit všechny dostupné informace, včetně:

- Snímky obrazovky výkupného

- Komunikace s aktéry hrozeb (pokud je máte)

- Ukázka zašifrovaného souboru

Pokud však chcetekontaktujte profesionály, pak nedělej nic.Nechte každý infikovaný stroj tak, jak jea požádat oslužba nouzového odstranění ransomwaru. Restartování nebo vypnutí systému může ohrozit službu obnovy. Zachycení paměti RAM živého systému může pomoci získat šifrovací klíč a zachycení souboru dropper, tj. souboru spouštějícího škodlivý obsah, může být reverzní inženýrství a vést k dešifrování dat nebo pochopení toho, jak to funguje. Musítenevymazat ransomwarea uschovejte si všechny důkazy o útoku. To je důležité prodigitální forenznítakže odborníci mohou vystopovat zpět ke skupině hackerů a identifikovat je. Úřady mohou využívat data ve vašem infikovaném systémuprozkoumat útok a najít odpovědného.Vyšetřování kybernetického útoku se neliší od jakéhokoli jiného vyšetřování trestných činů: potřebuje důkazy k nalezení útočníků.

1. Kontaktujte svého poskytovatele reakce na incidenty

Reakce na kybernetický incident je proces reakce na kybernetický bezpečnostní incident a jeho řízení. Incident Response Retainer je servisní smlouva s poskytovatelem kybernetické bezpečnosti, která organizacím umožňuje získat externí pomoc s kybernetickými bezpečnostními incidenty. Poskytuje organizacím strukturovanou formu odborných znalostí a podpory prostřednictvím bezpečnostního partnera, což jim umožňuje rychle a efektivně reagovat během kybernetického incidentu. Zásobník odezvy na incident nabízí organizacím klid a nabízí odbornou podporu před a po kybernetickém bezpečnostním incidentu. Specifická povaha a struktura odpovědného pracovníka na incidenty se bude lišit podle poskytovatele a požadavků organizace. Dobrý zálohovač reakce na incidenty by měl být robustní, ale flexibilní a měl by poskytovat osvědčené služby ke zlepšení dlouhodobého bezpečnostního postavení organizace.Pokud se obrátíte na svého poskytovatele IR služeb, může vás okamžitě převzít a provést vás každým krokem obnovy ransomwaru.Pokud se však rozhodnete ransomware odstranit sami a obnovit soubory se svým týmem IT, můžete postupovat podle následujících kroků.

2. Identifikujte infekci ransomware

Můžete určit, který ransomware infikoval váš počítač, podle přípony souboru (některý ransomware používá příponu souboru jako svůj název),pomocí nástroje ransomware ID, nebo to bude na výkupné. Pomocí těchto informací můžete vyhledat veřejný dešifrovací klíč. Typ ransomwaru můžete také zkontrolovat podle jeho IOC. Indicators of Compromise (IOC) jsou digitální vodítka, která odborníci na kybernetickou bezpečnost používají k identifikaci systémových kompromitů a škodlivých aktivit v rámci sítě nebo IT prostředí. Jsou to v podstatě digitální verze důkazů zanechaných na místě činu a mezi potenciální MOV patří neobvyklý síťový provoz, privilegovaná přihlášení uživatelů z cizích zemí, podivné požadavky DNS, změny systémových souborů a další. Když je detekován IOC, bezpečnostní týmy vyhodnotí možné hrozby nebo ověří jeho pravost. MOV také poskytují důkazy o tom, k čemu měl útočník přístup, pokud by do sítě pronikl.

3. Odstraňte ransomware a odstraňte exploit kity

Před obnovením dat musíte zaručit, že vaše zařízení neobsahuje ransomware a že útočníci nemohou provést nový útok prostřednictvím sad exploitů nebo jiných zranitelností. Služba pro odstranění ransomwaru může ransomware odstranit, vytvořit forenzní dokument pro vyšetřování, odstranit zranitelnosti a obnovit vaše data.

4. K obnovení dat použijte zálohu

Zálohy jsou nejúčinnějším způsobem obnovy dat. Ujistěte se, že máte denní nebo týdenní zálohy v závislosti na využití dat.

5. Kontaktujte službu obnovy ransomwaru

Pokud nemáte zálohu nebo potřebujete pomoc s odstraněním ransomwaru a odstraněním zranitelností, kontaktujte službu pro obnovu dat. Zaplacení výkupného nezaručuje, že se vám vaše data vrátí. Jediným zaručeným způsobem, jak můžete obnovit každý soubor, je záloha. Pokud tak neučiníte, služby pro obnovu dat ransomwaru vám mohou pomoci dešifrovat a obnovit soubory. Odborníci na SalvageData mohou bezpečně obnovit vaše soubory a zabránit tomu, aby ransomware Everest znovu napadl vaši síť. Kontaktujte naše odborníky 24/7 pro služby obnovy ransomwaru.

Zabraňte útoku ransomwaru Everest

Prevence ransomwaru je nejlepším řešením pro zabezpečení dat. je jednodušší a levnější než zotavení z nich. Everest ransomware může stát budoucnost vaší firmy a dokonce jí zavřít dveře. Zde je několik tipů, jak zajistitvyhnout se útokům ransomwaru:

- Nechte si své aktuální operační systém a softwares nejnovějšími bezpečnostními záplatami a aktualizacemi. To může pomoci zabránit zranitelnostem, které mohou útočníci zneužít.

- Používejte silná a jedinečná heslapro všechny účty a povolit dvoufaktorové ověřování, kdykoli je to možné. To může pomoci zabránit útočníkům získat přístup k vašim účtům.

- Dávejte si pozor na podezřelé e-maily, odkazy a přílohy.Neotevírejte e-maily ani neklikejte na odkazy či přílohy z neznámých nebo podezřelých zdrojů.

- Používejte renomovaný antivirový a antimalwarový softwarea udržovat ji aktuální. To může pomoci detekovat a odstranit malware dříve, než může způsobit poškození.

- Použijte firewallblokovat neoprávněný přístup k vaší síti a systémům.

- Omezit uživatelská oprávněnízabránit útočníkům v přístupu k citlivým datům a systémům.

- Vzdělávejte zaměstnance a personálo tom, jak rozpoznat a vyhnout se phishingovým e-mailům a dalším útokům sociálního inženýrství.

![[NOVINKA] Jak opravit nefunkčnost PGSharp](https://elsefix.com/statics/image/placeholder.png)