Sledování sítě Microsoft(NetMon) je klasický síťový diagnostický nástroj pro Windows, který se používá k zachycení a analýze veškerého příchozího a odchozího provozu v počítači. Přestože tento produkt nebyl vyvíjen nebo aktualizován více než 3 roky, často jej používají správci, když potřebují diagnostikovat síťová připojení. NetMon nabízí méně funkcí než populární nástroj pro zachycení a analýzu WireShark a není tak dobrý ve složitých úlohách analýzy paketů. Grafické rozhraní Network Monitoru je však mnohem jednodušší a intuitivnější a samotný produkt je lehký. Jeho použití je tedy v některých scénářích oprávněné a praktické.

Tento článek ukazuje, jak pomocí nástroje Sledování sítě zachytit a analyzovat síťový provoz v reálném čase a vypsat provoz pro pozdější analýzu.

Nápad na tento článek navrhl náš předplatitel, který obdržel varování od svého poskytovatele, že jeho server Windows VPS je používán pro hromadné rozesílání e-mailů. Nebylo možné v reálném čase sledovat, který proces zahajoval relace SMTP, protože rozesílání pošty probíhalo v různých časech. Abychom našli zdroj, musíme zachytit veškerý odchozí provoz na standardních portech SMTP25,587a465a identifikujte spustitelný soubor procesu nebo skript, který provádí rozesílání pošty.

Stáhněte siMicrosoft Network Monitor 3.4instalační program (NM34_x64.exe) z webu společnosti Microsoft nebo jej nainstalujte pomocí správce balíčků WinGet:

winget install Microsoft.NetMon

Po dokončení instalace spusťte nástroj Sledování sítě jako správce. V okně NetMon klikněte naNový Capture.

Ve výchozím nastavení shromažďuje nástroj Sledování sítě veškerý provoz, který prochází síťovými rozhraními počítače. Velikost takového síťového výpisu může být významná, pokud zachycujete síťový provoz po dlouhou dobu. V našem případě můžeme nastavit filtry tak, aby zachycovaly pouze odchozí síťové pakety na jednom ze známých SMTP portů.

Klikněte naNastavení snímánítlačítko. Zde můžete nakonfigurovat filtry, které popisují, jaký provoz by měl NetMon zachytit. Existuje několik šablon filtrů pro typické úlohyNačíst filtr->Standardní filtrymenu. V našem případě potřebujeme filtr čísla portu TCP. VybratTCP->TCP porty.

Do okna Editoru filtrů se vloží následující kód šablony:

Další informace:Jak nakonfigurovat protokolování brány firewall systému Windows a analyzovat protokoly

tcp.port == 80 OR Payloadheader.LowerProtocol.port == 80

Upravte pravidlo šablony a přidejte všechna tři výchozí čísla portů SMTP:

(tcp.port == 25 OR Payloadheader.LowerProtocol.port == 25 OR

tcp.port == 587 OR Payloadheader.LowerProtocol.port == 587 OR

tcp.port == 465 OR Payloadheader.LowerProtocol.port == 465)

Pokud má váš počítač více než jedno síťové rozhraní nebo pokud jsou adaptéru přiřazeny další adresy IP (aliasy), můžete přidat filtr podle zdrojové adresy IP:

AND

(IPv4.SourceAddress == 192.168.18.111)

Filtry Network Monitor lze kombinovat pomocí závorek aOR/AND/NOTlogické výrazy, nebo můžete použít||,&&nebo!místo toho.

Klikněte naPoužíttlačítko pro uložení filtru.

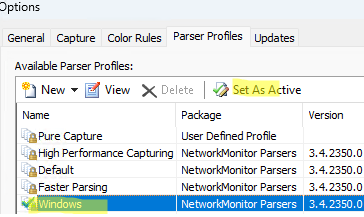

Pak přejděte naNástroje->Možnosti->Profily analyzátoru. VybratWindowsve výchozím profilu analyzátoru (Nastavit jako aktivní).

Nyní jste připraveni začít zachycovat síťový provoz. Klikněte naStarttlačítko na panelu nástrojů.

Nyní musíte problém zopakovat, nebo pokud k němu dojde náhodně, nechte NetMon běžet den/týden.

Uvědomte si, že v závislosti na nastavení filtru pro zachytávání bude ukládání síťového provozu po dlouhou dobu vyžadovat značné množství paměti RAM a místa na disku.

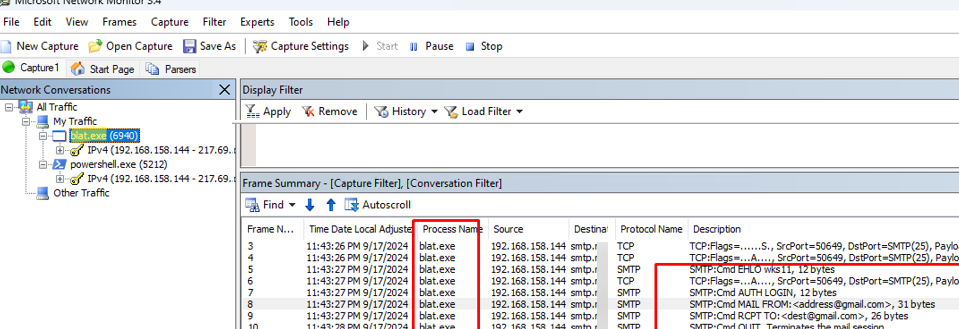

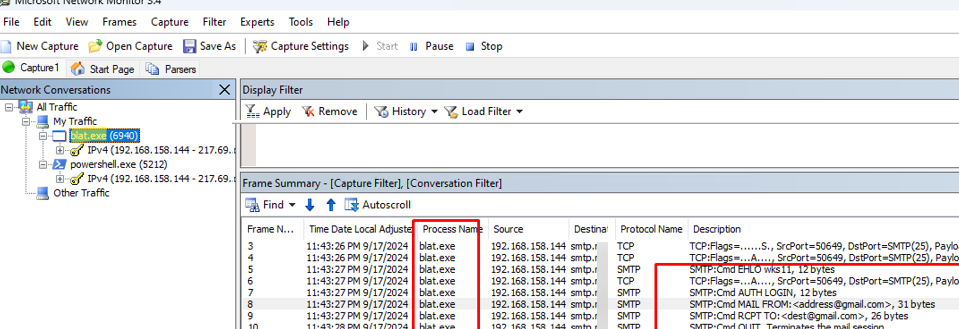

V našem případě se po nějaké době v protokolu paketů NetMon objevily události odpovídající použitým filtrům. Pokud otevřete obsah paketů, uvidíte, že došlo k pokusu o připojení SMTP. Uvnitř síťových rámců uvidíte podrobné příkazy protokolu SMTP, pokus o ověření, adresu cílového serveru SMTP a e-mailovou adresu, na kterou byla zpráva odeslána (příklad příkazů SMTP v Telnetu pro odeslání e-mailu s ověřením).

TheNázev procesupole zobrazuje název procesu, který inicioval připojení k síti (SMTP). V tomto případě je jasné, že zprávy SMTP jsou odesílány zblat.exekonzolový nástroj.

Síťový výpis obsahuje také informace o mémpowershell.exezasedání. Toto bylo použito ke kontrole dostupnosti portu 25 na externím serveru:

Test-NetConnection smtp.corpmail.com -port 25

Klikněte naZastávkatlačítko pro zastavení zachycování síťového provozu.

Výsledný výpis provozu lze uložit jako a*.VÍČKOsoubor pro offline analýzu.

Můžete přidat další filtry podle cílové/zdrojové adresy IP nebo MAC, různých protokolů, portů a speciálních filtrů pro analýzu provozu některých oblíbených protokolů (SMB, HTTP, DNS). Filtry lze použít buď na zachycený provoz, nebo k filtrování pouze zobrazených dat v rámci aktuální relace (Zobrazit filtrokno).

Chcete-li například filtrovat síťové rámce, můžete kliknout na kteroukoli z hodnot v seznamu paketů a vybratPřidejte [něco] do filtru zobrazení.

Na snímku obrazovky jsem přidal pravidlo filtrování podle cílové IP adresy. Do výzvy k filtrování byl přidán následující kód:

Destination == "ip_adress"

Níže jsou uvedeny některé příklady běžně používaných filtrů sledování sítě.

Filtrovat podle cílové IP adresy:

IPv4.SourceAddress == 192.168.0.1

Filtrovat podle zdrojové nebo cílové IP adresy:

IPv4.Address == 192.168.0.1

Filtrovat podle čísla portu TCP:

tcp.port == 443

OR

Payloadheader.LowerProtocol.port == 443

Rozsah portů lze specifikovat:

(udp.Port>=10000 && udp.port<=19999)

V tomto článku jsme se podívali na to, jak zachytit a analyzovat síťový provoz v systému Windows pomocí programu Microsoft Network Monitor. Můžete také použít vestavěnýPktMonkonzole v systému Windows k výpisu provozu, aniž byste museli instalovat Sledování sítě na každý počítač. Výpis vytvořený pomocí takového nástroje příkazového řádku lze dále analyzovat na jakémkoli počítači s nainstalovaným NetMon nebo Wireshark.