Digitální prostředí zaznamenalo nárůst cílených kybernetických hrozeb, přičemž ransomware PYSA se objevil jako významný problém. Pozornost si získala pro svou sofistikovanou taktiku a vysoké cíle, které zahrnují vládní orgány, vzdělávací instituce a zdravotnický sektor. Tento ransomware využívá strategii dvojitého vydírání, šifruje životně důležitá data a využívá hrozbu zpřístupnění nebo prodeje dat, pokud není zaplaceno výkupné, takže je pro organizace nezbytně nutné, aby posílily svá kybernetická bezpečnostní opatření proti takovým hrozivým hrozbám.

Odborníci na SalvageData doporučují proaktivní opatření pro zabezpečení dat, jako je pravidelné zálohování, přísné postupy kybernetické bezpečnosti a udržování softwaru v aktuálním stavu, aby se chránili před útoky malwaru. A,v případě útoku malwaru okamžitě kontaktujte naše odborníky na obnovu malwaru.

Jaký druh hrozby je Pysa?

Počátky sahající až k ransomwaru Mespinoza se PYSA vyvinula v silnou hrozbu kybernetické bezpečnosti. Jeho taktika infiltrace primárně zahrnuje phishingové e-maily a kompromitované přihlašovací údaje, využívá nástroje jako PowerShell Empire, Koadic a WinSCP k laterálnímu pohybu a exfiltraci dat. Hybridní přístup k šifrování PYSA využívající algoritmy AES-CBC a RSA se stává klíčovým při posilování obrany proti této variantě ransomwaru. Jak se obránci potýkají se složitými provozními metodami PYSA, proaktivní detekce a robustní preventivní mechanismy jsou nezbytné pro ochranu sítí a prevenci potenciálních úniků dat.

Vše, co víme o Pysa ransomware

Potvrzené jméno

- Virus močení

Typ hrozby

- Ransomware

- Kryptovirus

- Skříňka na soubory.

Přípona šifrovacího souboru

- .mosey

Název souboru s výkupnou poznámkou

- Readme.README.txt

Názvy detekcí

- AvastWin32:RansomX-gen [Ransom]

- EmsisoftGeneric.Ransom.Mespinoza.D71AEC53 (B)

- KasperskyTrojan.Win32.Zudochka.edf

- MalwarebytesMalware.a.404420490

- MicrosoftRansom:Win32/Filecoder.PD!MTB

Distribuční metody

- Phishingové e-maily

- Zastaralý software

- Prolomené přihlašovací údaje

- Útoky na napajedlo

Důsledky

- Otevřete dveře novým infekcím

- Únik dat

- Šifrování

- Poptávka po výkupném

Pysa Ransomware metody infekce a spuštění

1. Příprava a zaměření

Pysa organizuje pečlivou přípravnou fázi, která se vyznačuje přístupem strategického cílení, který je v souladu s astrategie „lovu velké zvěře“.. Tato výrazná strategie podtrhuje záměrné zaměření ransomwarové skupiny na vysoce hodnotná aktiva v rámci organizací se zaměřením na cíle, které jsou mimořádně citlivé na důsledky ztráty dat nebo výpadku systému. Přijetím této metodologie cílení s vysokými sázkami maximalizují aktéři hrozeb stojící za Pysou pravděpodobnost, že jejich oběti rychle kapitulují před požadavky na výkupné, bez ohledu na související finanční náklady. Poskytovatelé zdravotní péče, kterým jsou svěřeny citlivé údaje o pacientech, se stávají primárními cíli kvůli možnému vážnému narušení péče o pacienty a důvěrnosti lékařských záznamů. Dalším lukrativním cílem pro Pysu jsou vládní agentury, které mají za úkol chránit utajované informace a zajistit kontinuitu základních služeb. Kromě toho se poskytovatelé spravovaných služeb, kteří slouží jako centrální centra podpory IT pro řadu organizací, stávají ústředními body, vzhledem k jejich klíčové roli při zajišťování bezproblémového provozu pro své klienty.

2. Počáteční přístup

Pysa využívá různé metody k získání počátečního přístupu k cíleným systémům a předvádí mnohostranný přístup k infiltraci a kompromitaci zabezpečení. Aktéři hrozeb, kteří stojí za Pysou, vykazují sofistikovaný modus operandi s využitím veřejně dostupných a open-source nástrojů. Tyto nástroje slouží jako nástroje pro různé škodlivé aktivity, včetně krádeže pověření, udržování utajení během operací, eskalace oprávnění v ohrožených systémech a provádění bočních pohybů po síti. Spoléháním se na tyto nástroje zlepšují aktéři hrozeb svou schopnost nepozorovaně navigovat a manévrovat v cílovém prostředí, čímž pokládají základy pro následující fáze útoku. Některé z prominentních distribučních metod spojených s ransomwarem Pysa zahrnují:

Phishingové e-maily

Pysa běžně získává počáteční přístup k cílovým systémům prostřednictvím phishingových e-mailů. Aktéři hrozeb posílají klamavé e-maily se škodlivými přílohami nebo odkazy a klamou příjemce, aby je otevřeli. Po otevření mohou tyto přílohy obsahovat užitečné zatížení nebo odkazy, které usnadňují nasazení ransomwaru.

Prolomené přihlašovací údaje

Operátoři Pysa často kompromitují přihlašovací údaje, jako jsou přihlašovací údaje protokolu RDP (Remote Desktop Protocol) nebo jiné přihlašovací údaje. Zneužitím slabých hesel nebo použitím útoků hrubou silou získají útočníci neoprávněný přístup k cílovým sítím a iniciují nasazení ransomwaru.

Přečtěte si více:LockBit Green Ransomware: Kompletní průvodce

Zneužití zranitelných míst

Pysa může využít zranitelnosti v softwaru, operačních systémech nebo síťových konfiguracích. Využití těchto zranitelností umožňuje ransomwaru proniknout do systémů bez nutnosti zásahu uživatele.

Pokročilé skenování portů a IP adres

Použití nástrojů jako Advanced Port Scanner a Advanced IP Scanner umožňuje operátorům Pysa provádět průzkum sítě. Toto skenování pomáhá identifikovat potenciální vstupní body a zranitelné systémy v cílové síti.

Útoky na napajedlo

Pysa může využívat útoky typu watering hole, kdy útočníci kompromitují weby často navštěvované cílovým publikem. Vložením škodlivého kódu do těchto webových stránek může být ransomware doručen nic netušícím návštěvníkům.

Použití open-source nástrojů

Operátoři Pysa využívají nástroje s otevřeným zdrojovým kódem jako PowerShell Empire, Koadic a Mimikatz pro různé fáze útoku, včetně krádeže pověření, bočního pohybu a eskalace oprávnění.

3. Provedení

Po úspěšné infiltraci zahájí Pysa řadu akcí, které zajistí efektivní spuštění a šifrování souborů cíle. Ransomware vytvoří mutex s názvem „Pysa“, aby ověřil, zda již dříve běžela jiná instance Pysa, čímž se zabrání dvojitému šifrování souborů uživatele. Pro proces šifrování jsou vytvořena dvě vlákna, což zvyšuje efektivitu. Techniky perzistence vstupují do hry, protože Pysa přidává odkaz do systémového registru a zajišťuje, že se poznámka o výkupném zobrazí pokaždé, když se systém spustí. Ransomware dále vylepšuje svou tajnost odstraněním svých spustitelných souborů prostřednictvím nasazení souboru .bat.

4. Šifrování

Pysa využívá pro šifrování knihovnu Crypto++ využívající kombinaci algoritmů RSA-4096 a AES-256-CFB. Před zahájením procesu šifrování zavolá Pysa funkci SinkArray() dvakrát na soubor, čímž vygeneruje jedinečný 256bitový klíč AES a inicializační vektor (IV). Hlavní veřejný klíč RSA-4096, vložený do ransomwaru, se pak použije k zašifrování klíče každého souboru a IV. Ransomware se řídí předdefinovaným seznamem povolených a zakázaných souborů a určuje, které soubory a adresáře jsou šifrovány. Šifrované soubory se odlišují připojenou příponou .pysa a ransomware zajišťuje přeskočení určitých adresářů, aby se usnadnilo případné obnovení.

5. Samovymazání

Poslední fáze operace Pysa zahrnuje samovymazání, které zakryje stopy. Ransomware vytvoří soubor update.bat v adresáři %TEMP%. Tento dávkový skript, jak je uvedeno v kódu ransomwaru, zajišťuje odstranění škodlivého spustitelného souboru, jeho adresáře a samotného dávkového souboru. Provedením tohoto mechanismu samovymazání se Pysa snaží vymazat veškeré stopy své přítomnosti, což komplikuje forenzní úsilí a udržuje úroveň anonymity.

6. Komunikace

Pysa naváže komunikaci s oběťmi prostřednictvím e-mailových účtů výslovně uvedených v oznámení o výkupném. Tyto e-mailové adresy slouží jako primární kanály pro vyjednávání částek výkupného, poskytují důkaz o schopnosti dešifrování a doručují pokyny k procesu platby.

Neplaťte výkupné!Kontaktování služby pro obnovu ransomwaru může nejen obnovit vaše soubory, ale také odstranit jakoukoli potenciální hrozbu.

Pysa ransomware Indicators of Compromise (IOC)

Indicators of Compromise (IOC) jsou artefakty pozorované v síti nebo v operačním systému, které s vysokou spolehlivostí indikují narušení počítače. MOV lze použít k včasné detekci budoucích pokusů o útok pomocí systémů detekce narušení a antivirového softwaru. Jsou to v podstatě digitální verze důkazů zanechaných na místě činu a potenciální MOV zahrnují neobvyklý síťový provoz, privilegovaná přihlášení uživatelů z cizích zemí, podivné požadavky DNS, změny systémových souborů a další. Když je detekován IOC, bezpečnostní týmy vyhodnotí možné hrozby nebo ověří jeho pravost. MOV také poskytují důkazy o tom, k čemu měl útočník přístup, pokud by do sítě pronikl.

IOC specifické pro ransomware Pysa

Kryptografické operace v Pyse:Crypto++ RNGPřípony souborů:.pysa (Připojeno k zašifrovaným souborům)

Přidružené soubory:Readme.README%TEMP%update.bat

Klíč registru:HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

ZásadySystemlegalnoticecaptionHKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

ZásadySystemlegalnoticetext

Hodnoty registru:legalnoticetext (Obsahuje obsah poznámky o výkupném)

legalnoticecaption (Nastaveno na „PYSA“)

Aktualizovat skript:update.bat (skript pro samovymazání)

MD5 hash:e9454a2ff16897e177d8a11083850ec7

SHA256 Hash:e9662b468135f758a9487a1be50159ef57f3050b753de2915763b4ed78839ead

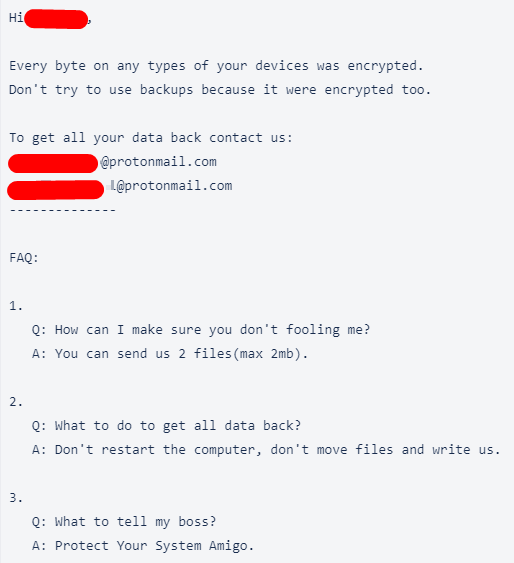

Pysa výkupné

Výkupné Pysa uvedené v „Readme.README.txt“ je přímou komunikací od aktérů hrozby společnosti oběti. Stručným, ale zlověstným tónem, poznámka odhaluje, že každý bajt dat na všech zařízeních byl zašifrován, což varuje před pokusy o použití záloh, protože i ony byly kompromitovány. Aby znovu získaly přístup ke svým datům, jsou oběti instruovány, aby kontaktovaly aktéry hrozby prostřednictvím zadaných e-mailových adres. V tajemném závěru je poznámka podepsána frází „Chraňte svůj systém Amigo“, což dodává celkovému sdělení znepokojivý nádech.

Jak zvládnout útok Pysa ransomware

Prvním krokem k obnově po útoku ransomwaru Pysa je izolovat infikovaný počítač odpojením od internetu a odebráním jakéhokoli připojeného zařízení. Poté musíte kontaktovat místní úřady. V případě obyvatel a podniků USA je toFBIaInternet Crime Complaint Center (IC3).Abyste mohli nahlásit útok malwaru, musíte o něm shromáždit všechny dostupné informace, včetně:

- Snímky obrazovky výkupného

- Komunikace s aktéry hrozeb (pokud je máte)

- Ukázka zašifrovaného souboru

Pokud však chcetekontaktujte profesionály, pak je to nejlepšínechte každý infikovaný stroj tak, jak jea požádat oslužba nouzového odstranění ransomwaru. Tito profesionálové jsou vybaveni tak, aby rychle zmírnili škody, shromáždili důkazy, případně zvrátili šifrování a obnovili systém.

Restartování nebo vypnutí systému může ohrozit službu obnovy. Zachycení paměti RAM živého systému může pomoci získat šifrovací klíč a zachycení souboru dropper, tj. souboru spouštějícího škodlivý obsah, může být reverzní inženýrství a vést k dešifrování dat nebo pochopení toho, jak to funguje. Musítenevymazat ransomwarea uschovejte si všechny důkazy o útoku. To je důležité prodigitální forenzníexperti, aby vystopovali zpět ke skupině hackerů a identifikovali je. Úřady mohou využívat data ve vašem infikovaném systémuvyšetřit útok.Vyšetřování kybernetického útoku se neliší od jakéhokoli jiného vyšetřování trestných činů: potřebuje důkazy k nalezení útočníků.

1. Kontaktujte svého poskytovatele reakce na incidenty

Reakce na kybernetický incident je proces reakce na kybernetický bezpečnostní incident a jeho řízení. Incident Response Retainer je servisní smlouva s poskytovatelem kybernetické bezpečnosti, která organizacím umožňuje získat externí pomoc s kybernetickými bezpečnostními incidenty. Poskytuje organizacím strukturovanou formu odborných znalostí a podpory prostřednictvím bezpečnostního partnera, což jim umožňuje rychle a efektivně reagovat během kybernetického incidentu. Zásobník odezvy na incident nabízí organizacím klid a nabízí odbornou podporu před a po kybernetickém bezpečnostním incidentu. Specifická povaha a struktura odpovědného pracovníka na incidenty se bude lišit podle poskytovatele a požadavků organizace. Dobrý zálohovač reakce na incidenty by měl být robustní, ale flexibilní a měl by poskytovat osvědčené služby ke zlepšení dlouhodobého bezpečnostního postavení organizace.

Pokud se obrátíte na svého poskytovatele IR služeb, může vás okamžitě převzít a provést vás každým krokem obnovy ransomwaru.Pokud se však rozhodnete odstranit malware sami a obnovit soubory se svým týmem IT, můžete postupovat podle následujících kroků.

2. K obnovení dat použijte zálohu

Význam zálohování pro obnovu dat nelze přeceňovat, zejména v kontextu různých potenciálních rizik a ohrožení integrity dat. Zálohy jsou kritickou součástí komplexní strategie ochrany dat. Poskytují prostředky k zotavení z různých hrozeb, zajišťují kontinuitu operací a uchovávají cenné informace. Tváří v tvář útokům ransomwaru, kdy škodlivý software šifruje vaše data a požaduje platbu za jejich vydání, vám záloha umožňuje obnovit vaše informace, aniž byste podlehli požadavkům útočníka.

Nezapomeňte své postupy zálohování pravidelně testovat a aktualizovat, abyste zvýšili jejich účinnost při ochraně před potenciálními scénáři ztráty dat. Existuje několik způsobů, jak vytvořit zálohu, takže musíte vybrat správné záložní médium a mít alespoň jednu kopii dat uloženou mimo pracoviště a offline.

3. Kontaktujte službu pro obnovu malwaru

Pokud nemáte zálohu nebo potřebujete pomoc s odstraněním malwaru a odstraněním zranitelností, kontaktujte službu pro obnovu dat. Zaplacení výkupného nezaručuje, že se vám vaše data vrátí. Jediným zaručeným způsobem, jak obnovit každý soubor, je záloha. Pokud tak neučiníte, služby pro obnovu dat ransomware vám mohou pomoci soubory dešifrovat a obnovit.

Odborníci na SalvageData mohou bezpečně obnovit vaše soubory a zabránit Pysa ransomwaru v dalším útoku na vaši síť, kontaktujte naše odborníky na obnovu 24/7.

Zabraňte útoku ransomwaru Pysa

Prevence malwaru je nejlepším řešením pro zabezpečení dat. je jednodušší a levnější než zotavení z nich. Pysa ransomware může stát vaši firmu budoucnost a dokonce jí zavřít dveře. Zde je několik tipů, jak zajistitvyhnout se malwarovým útokům:

- Nechte si své aktuální operační systém a softwares nejnovějšími bezpečnostními záplatami a aktualizacemi. To může pomoci zabránit zranitelnostem, které mohou útočníci zneužít.

- Používejte silná a jedinečná heslapro všechny účty a povolit dvoufaktorové ověřování, kdykoli je to možné. To může pomoci zabránit útočníkům získat přístup k vašim účtům.

- Dávejte si pozor na podezřelé e-maily, odkazy a přílohy.Neotevírejte e-maily ani neklikejte na odkazy nebo přílohy z neznámých nebo podezřelých zdrojů.

- Používejte renomovaný antivirový a antimalwarový softwarea udržovat ji aktuální. To může pomoci detekovat a odstranit malware dříve, než může způsobit poškození.

- Použijte firewallblokovat neoprávněný přístup k vaší síti a systémům.

- Segmentace sítěrozdělit větší síť na menší podsítě s omezenou propojitelností mezi nimi. Omezuje boční pohyb útočníků a zabraňuje neoprávněným uživatelům v přístupu k duševnímu vlastnictví a datům organizace.

- Omezit uživatelská oprávněnízabránit útočníkům v přístupu k citlivým datům a systémům.

- Vzdělávejte zaměstnance a personálo tom, jak rozpoznat a vyhnout se phishingovým e-mailům a dalším útokům sociálního inženýrství.

![Jak používat WhatsApp bez telefonního čísla [4 způsoby]](https://elsefix.com/images/5/2024/10/1728030782_use-whatsapp-without-phone-number.jpg)