Anonymous Sudan er en hacktivistgruppe, der er kendt for især at udføre cyberangrebdistribuerede denial-of-service (DDoS) angreb, af religiøse og politiske motiver. Gruppen hævder at have base i Sudan og udtrykker ofte sin modstand mod handlinger, der opfattes som anti-muslimske eller imod Sudans interesser.trusselsforskere har foreslået mulige forbindelser til Rusland, både logistisk og ideologisk.Anonym Sudan har målrettet organisationer og personer, der er involveret i aktiviteter, der anses for at være stødende for islam eller skadelige for gruppens interesser. Anonymous Sudan har samarbejdet med andre hacktivistgrupper, såsom Killnet, og har engageret sig i kampagner mod lande som Israel, Australien, Indien og USA.

SalvageData-eksperter anbefaler proaktive datasikkerhedsforanstaltninger, såsom regelmæssig sikkerhedskopiering, stærk cybersikkerhedspraksis og at holde software opdateret, for at beskytte mod malwareangreb. Og,i tilfælde af et malwareangreb, skal du straks kontakte vores malwaregendannelseseksperter.

Anonym Sudan oversigt

Anonymous Sudan opstod i begyndelsen af 2023 og fik opmærksomhed gennem sine aktiviteter rettet mod forskellige lande og organisationer.Gruppen har udført DDoS-angreb mod enhederi Sverige, Danmark, USA, Australien og andre nationer. Anonymous Sudan hævder at være en græsrodshacktivistisk gruppe, der kæmper mod opfattede uretfærdigheder, men dens faktiske oprindelse og motiver forbliver uklare. Angrebene involverer typisk oversvømmelser af målwebsteder og online-infrastruktur med ondsindet trafik, hvilket gør dem utilgængelige for legitime brugere. Gruppen udsender ofte offentlige advarsler og trusler, før de lancerer angreb, ved at bruge platforme som Telegram til at kommunikere sine budskaber. Det er vigtigt at bemærke, at Anonymous Sudan ikke skal forveksles med det bredere og løst tilknyttede hacktivist-kollektiv kendt som "Anonymous", som har en anden struktur og hævder ikke at have nogen direkte forbindelse til den sudanesiske gruppe.

Anonyme Sudan-angrebsmetoder og henrettelse

Anonym Sudan anvender primært DDoS-angreb som sin vigtigste angrebsmetode. DDoS-angreb oversvømmer målets hjemmeside eller infrastruktur med en stor mængde ondsindet trafik, hvilket gør tjenesterne utilgængelige for legitime brugere. Gruppen bruger forskellige angrebsvektorer under deres DDoS-kampagner, herunder HTTP-oversvømmelser, TCP Ack, TCP Syn og DNS Amp-angreb. Hacktivistgruppen engagerer sig i afpresningsaktiviteter ved at true organisationer og forstyrre tjenester. De kommunikerer deres hensigter og trusler offentligt og bruger ofte platforme som Telegram til at udsende advarsler, før de starter angreb. For eksempel demålrettet Microsoft med Layer 7 Web DDoS-angreb, der påvirker tjenester som Outlook og Teams.

HTTP oversvømmelser angreb

HTTP-floden er en type DDoS-angreb, der retter sig mod webservere ved at overvælde dem med mange HTTP-anmodninger. Målet med dette angreb er at gøre serveren utilgængelig for legitime brugere ved at forbruge alle dens ressourcer.

TCP ACK angreb

Dette er en type DDoS-angreb, der retter sig mod TCP-protokollen ved at oversvømme en server med TCP ACK-pakker, en pakke, der bekræfter modtagelsen af en pakke. TCP står for Transmission Control Protocol, en af hovedprotokollerne i internetprotokolpakken, den giver pålidelig, ordnet og fejlkontrolleret levering af en strøm af oktetter (bytes) mellem applikationer, der kører på værter, der kommunikerer via et IP-netværk. Målet med dette angreb er at forbruge serverens ressourcer for at få den til at reagere eller gå ned.

TCP SYN angreb

Dette er en anden type DDoS-angreb, der retter sig mod TCP-protokollen ved at oversvømme en server med TCP SYN-pakker. SYN-pakken indeholder et sekvensnummer, der bruges til at synkronisere sekvensnumrene mellem klienten og serveren. Målet med dette angreb er at forbruge serverens ressourcer ved at tvinge den til at behandle mange pakker.

DNS Amp angreb

Dette er en type DDoS-angreb, der retter sig mod DNS-servere ved at bruge dem til at forstærke størrelsen af et angreb. Angribere sender et par DNS-forespørgsler for at åbne DNS-resolvere, som derefter reagerer med meget større svar. Ved at spoofe kilde-IP-adressen for forespørgslerne kan angribere dirigere den forstærkede trafik til en målserver, overvælde den og gøre den utilgængelig for legitime brugereBetal ikke løsesummen!Kontakt en ransomware-gendannelsestjeneste kan gendanne dine filer og fjerne enhver potentiel trussel.

Indikatorer for kompromis (IOC'er)

Indikatorer for kompromis (IOC'er) er artefakter, der observeres på et netværk eller i et operativsystem, og som indikerer en computerindtrængen med høj tillid. IOC'er kan bruges til tidlig opdagelse af fremtidige angrebsforsøg ved hjælp af indtrængningsdetektionssystemer og antivirussoftware. De er i det væsentlige digitale versioner af bevismateriale, der er efterladt på et gerningssted, og potentielle IOC'er omfatter usædvanlig netværkstrafik, privilegerede brugerlogin fra fremmede lande, mærkelige DNS-anmodninger, systemfilændringer og mere. Når en IOC opdages, evaluerer sikkerhedsteams mulige trusler eller validerer dens ægthed. IOC'er giver også bevis for, hvad en angriber havde adgang til, hvis de infiltrerede netværket.

Sådan håndteres et anonymt Sudan-angreb

Det første skridt til at komme sig efter et anonymt Sudan-angreb er at isolere den inficerede computer ved at afbryde den fra internettet og fjerne enhver tilsluttet enhed. Derefter skal du kontakte de lokale myndigheder. I tilfælde af amerikanske indbyggere og virksomheder er detFBIog denInternet Crime Complaint Center (IC3).For at rapportere et malwareangreb skal du indsamle alle de oplysninger, du kan om det, herunder:

Men hvis du foretrækker detkontakte fagfolk, så er det bedst atlad enhver inficeret maskine være, som den erog bede om ennødhjælpstjeneste til fjernelse af ransomware. Disse fagfolk er udstyret til hurtigt at afbøde skaden, indsamle beviser, potentielt vende krypteringen og gendanne systemet.

1. Kontakt din Incident Response-udbyder

En cyberhændelsesrespons er processen med at reagere på og håndtere en cybersikkerhedshændelse. An Incident Response Retainer er en serviceaftale med en cybersikkerhedsudbyder, der giver organisationer mulighed for at få ekstern hjælp til cybersikkerhedshændelser. Det giver organisationer en struktureret form for ekspertise og support gennem en sikkerhedspartner, hvilket gør dem i stand til at reagere hurtigt og effektivt under en cyberhændelse. En hændelsesretainer giver organisationer ro i sindet og tilbyder ekspertsupport før og efter en cybersikkerhedshændelse. En hændelsesberedskabsholders specifikke karakter og struktur vil variere afhængigt af udbyderen og organisationens krav. En god hændelsesretainer bør være robust, men fleksibel, og levere dokumenterede tjenester til at forbedre en organisations langsigtede sikkerhedsposition.Hvis du kontakter din IR-tjenesteudbyder, kan de tage over med det samme og guide dig gennem hvert trin i gendannelsen af ransomware.Men hvis du beslutter dig for selv at fjerne malwaren og gendanne filerne med dit it-team, så kan du følge de næste trin.

2. Identificer malwareinfektionen

Identificer, om det er det anonyme Sudan, der har inficeret din maskine med filtypenavnet, eller tjek, om det er navngivet i løsesumsedlens indhold. Du kan ogsåbruge et ransomware-id-værktøj, alt hvad du behøver er at indtaste nogle oplysninger om angrebet. Med disse oplysninger kan du lede efter en offentlig dekrypteringsnøgle.

3. Brug en sikkerhedskopi til at gendanne dataene

Betydningen af sikkerhedskopiering til datagendannelse kan ikke overvurderes, især i forbindelse med forskellige potentielle risici og trusler mod dataintegriteten. Sikkerhedskopier er en kritisk komponent i en omfattende databeskyttelsesstrategi. De giver et middel til at komme sig fra en række forskellige trusler, sikrer kontinuitet i operationer og bevarer værdifuld information. I lyset af ransomware-angreb, hvor ondsindet software krypterer dine data og kræver betaling for deres frigivelse, giver en sikkerhedskopi dig mulighed for at gendanne dine oplysninger uden at give efter for angriberens krav. Sørg for regelmæssigt at teste og opdatere dine sikkerhedskopieringsprocedurer for at forbedre deres effektivitet til at beskytte mod potentielle datatabsscenarier. Der er flere måder at lave en backup på, så du skal vælge det rigtige backup-medium og have mindst én kopi af dine data gemt offsite og offline.

4. Kontakt en malwaregendannelsestjeneste

Hvis du ikke har en sikkerhedskopi eller har brug for hjælp til at fjerne malwaren og eliminere sårbarheder, skal du kontakte en datagendannelsestjeneste. At betale løsesummen garanterer ikke, at dine data vil blive returneret til dig. Den eneste garanterede måde, du kan gendanne hver fil på, er, hvis du har en sikkerhedskopi. Hvis du ikke gør det, kan ransomware-datagendannelsestjenester hjælpe dig med at dekryptere og gendanne filerne.SalvageData-eksperter kan sikkert gendanne dine filer og forhindre Anonymous Sudan-gruppen i at angribe dit netværk igen, kontakt vores gendannelseseksperter 24/7.

Hvad skal man ikke gøre i tilfælde af cyberangreb

Genstart eller lukning af systemet kan kompromittere gendannelsestjenesten. Indfangning af RAM i et live-system kan hjælpe med at få krypteringsnøglen, og at fange en dropper-fil, dvs. fil, der udfører den ondsindede nyttelast, kan blive omvendt og føre til dekryptering af data eller forståelse af, hvordan det fungerer. Du skalikke slette ransomwaren, og gem alle beviser for angrebet. Det er vigtigt fordigital retsmedicineksperter til at spore tilbage til hackergruppen og identificere dem. Det er ved at bruge dataene på dit inficerede system, at myndigheder kanundersøge angrebet.En efterforskning af cyberangreb adskiller sig ikke fra enhver anden kriminel efterforskning: den kræver beviser for at finde angriberne.

Forebyg det anonyme Sudan-angreb

Forebyggelse af malware er den bedste løsning til datasikkerhed. er nemmere og billigere end at komme sig fra dem. Anonymt Sudan hackerangreb kan koste din virksomheds fremtid og endda lukke dens døre. Dette er et par tips til at sikre, at du kanundgå malware-angreb:

Læs også:Daixin Ransomware Group: Komplet vejledning

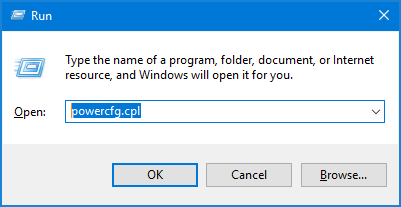

- Behold din operativsystem og software opdateretmed de seneste sikkerhedsrettelser og opdateringer. Dette kan hjælpe med at forhindre sårbarheder, der kan udnyttes af angribere.

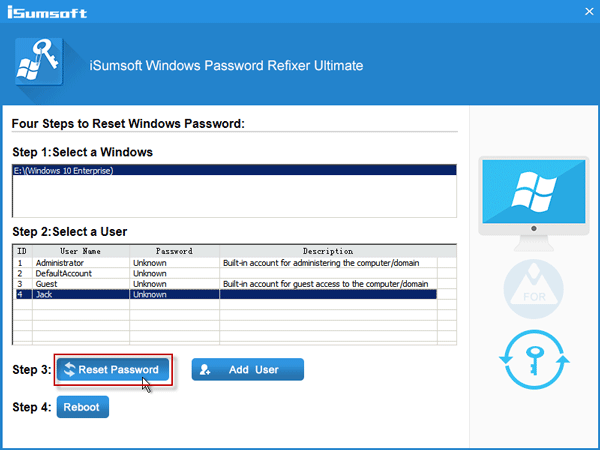

- Brug stærke og unikke adgangskoderfor alle konti og aktiver to-faktor-godkendelse, når det er muligt. Dette kan hjælpe med at forhindre hackere i at få adgang til dine konti.

- Vær forsigtig med mistænkelige e-mails, links og vedhæftede filer.Åbn ikke e-mails eller klik på links eller vedhæftede filer fra ukendte eller mistænkelige kilder.

- Brug velrenommeret antivirus- og anti-malware-softwareog holde det opdateret. Dette kan hjælpe med at opdage og fjerne malware, før det kan forårsage skade.

- Brug en firewallat blokere uautoriseret adgang til dit netværk og systemer.

- Netværkssegmenteringat opdele et større netværk i mindre undernetværk med begrænset sammenkobling mellem dem. Det begrænser angriberens laterale bevægelser og forhindrer uautoriserede brugere i at få adgang til organisationens intellektuelle ejendom og data.

- Begræns brugerrettighederat forhindre angribere i at få adgang til følsomme data og systemer.

- Uddanne medarbejdere og personaleom, hvordan man genkender og undgår phishing-e-mails og andre social engineering-angreb.