GoodWill-Ransomware ist eine Art von Malware, die einen Zielcomputer infiziert und Dateien verschlüsselt, sodass sie für den Benutzer nicht mehr zugänglich sind. Sie wurde erstmals im März 2022 entdeckt und gilt als eine neue Variante der Jasmin-Ransomware-Familie, die aus ihrem Open-Source-Tool erstellt wurde. Was GoodWill von anderen Ransomware-Stämmen unterscheidet, ist die Forderung der Opfer, wohltätige Aktionen durchzuführen oder für soziale Zwecke zu spenden, um wieder Zugriff auf ihre Dateien zu erhalten, in einer Taktik, die der Malas-Ransomware ähnelt. Die konkreten Aktionen, die von der GoodWill-Ransomware gefordert werden, können unterschiedlich sein, beinhalten jedoch oft die Spende von Geld oder Kleidung an die Armen. Die Ransomware-Gruppe gibt an, daran interessiert zu sein, den weniger Glücklichen zu helfen, anstatt Opfer aus finanziellen Gründen zu erpressen. Von den Opfern wird erwartet, dass sie drei vorher festgelegte gute Taten vollbringen, etwa Kleidung an Obdachlose spenden, benachteiligte Kinder ernähren und Krankenhauspatienten finanzielle Unterstützung leisten. Sie müssen ihre freundlichen Taten auch dokumentieren und in den sozialen Medien teilen. Den Opfern wird in der Regel eine Frist gesetzt, um die gemeinnützigen Taten abzuschließen. Nach Ablauf dieser Frist können ihre Dateien dauerhaft gelöscht werden oder die Lösegeldsumme erhöht werden.

SalvageData-Experten empfehlen proaktive Datensicherheitsmaßnahmen, wie regelmäßige Backups, strenge Cybersicherheitspraktiken und die Aktualisierung der Software, um sich vor Ransomware-Angriffen zu schützen. Und,Im Falle eines Ransomware-Angriffs wenden Sie sich bitte an unsExperten für Ransomware-Wiederherstellungsofort.

Was für eine Malware ist GoodWill?

GoodWill ist eine Art von Malware, die von einem in Indien ansässigen Cybersicherheitsunternehmen als Ransomware-Variante identifiziert wurde. Es handelt sich um eine einzigartige Form von Malware, die Opfer dazu zwingt, im Austausch für den Entschlüsselungsschlüssel wohltätige und freundliche Taten zu vollbringen. Zu den bemerkenswerten Merkmalen der GoodWill-Ransomware gehören:

- Geschrieben in .NET: Die Ransomware wird mit dem .NET Framework, einer Softwareentwicklungsplattform, entwickelt.

- AES-Verschlüsselungsalgorithmus: Die GoodWill-Ransomware nutzt den AES-Verschlüsselungsalgorithmus, um den Zugriff auf sensible Dateien zu blockieren, was es für Opfer schwierig macht, ihre Daten ohne den Entschlüsselungsschlüssel wiederherzustellen.

- 722,45 Sekunden lang schlafen: Die Malware verfügt über eine Schlaffunktion, die ihre Ausführung um etwa 722,45 Sekunden verzögert. Diese Funktion soll die dynamische Analyse beeinträchtigen und es Sicherheitsforschern erschweren, das Verhalten der Ransomware zu untersuchen.

Nach dem Verschlüsselungsprozess zeigt die GoodWill-Ransomware einen mehrseitigen Lösegeldschein an, der die Opfer dazu auffordert, drei soziale Aktivitäten durchzuführen, um an den Entschlüsselungsschlüssel zu gelangen. Zu diesen Aktivitäten können Spenden an die Armen, finanzielle Unterstützung für bedürftige Patienten oder andere freundliche Taten gehören

Alles, was wir über GoodWill-Ransomware wissen

Bestätigter Name

- GoodWill-Virus

Bedrohungstyp

- Ransomware

- Kryptovirus

- Aktenschrank

- Doppelte Erpressung

Erweiterung für verschlüsselte Dateien

- .gdwill

Gibt es einen kostenlosen Entschlüsseler?Nein, es gibt keinen öffentlichen Entschlüsseler für die GoodWill-Ransomware.Verteilungsmethoden

- Phishing-E-Mails

- Kompromittierte Anmeldeinformationen

- Nicht verwaltete Geräte oder bringen Sie Ihr eigenes Gerät mit (BYOD)

- Internetbezogene Anwendungen

Konsequenzen

- Dateien werden verschlüsselt und gesperrt

- Datenleck

- Doppelte Erpressung

Was steht im GoodWill-Lösegeldschein?

Die GoodWill-Ransomware zeigt einen mehrseitigen Lösegeldschein an, der von den Opfern verlangt, drei soziale Aktivitäten durchzuführen, um an den Entschlüsselungsschlüssel zu gelangen. Zu diesen Aktivitäten können die Spende neuer Kleidung an Obdachlose, der Besuch von benachteiligten Kindern in einem Fast-Food-Restaurant und die Bereitstellung finanzieller Unterstützung für alle gehören, die dringend medizinische Hilfe benötigen, sich diese aber nicht leisten können. Opfer müssen ihre freundlichen Taten dokumentieren und in den sozialen Medien teilen. Der Lösegeldschein enthält keinen bestimmten Namen, aber es handelt sich um ein einzigartiges Merkmal der GoodWill-Ransomware, das sie von anderen Ransomware-Stämmen unterscheidet.

Mehr Lektüre:Snatch Ransomware: Vollständiger Leitfaden

Wenn Sie feststellen, dass Sie ein Opfer von Ransomware sind, wenden Sie sich an die Ransomware-Entfernungsexperten von SalvageData, die Ihnen einen sicheren Datenwiederherstellungsdienst und die Entfernung von Ransomware nach einem Angriff bieten.

Wie infiziert die GoodWill-Ransomware eine Maschine?

Phishing-E-Mails, kompromittierte Anmeldeinformationen, nicht verwaltete Geräte oder Bring Your Own Device (BYOD) sowie mit dem Internet verbundene Anwendungen sind häufige Einstiegspunkte für Ransomware, einschließlich GoodWill-Ransomware. Sobald das System infiziert ist, verschlüsselt der GoodWill-Ransomware-Wurm Dokumente, Fotos, Videos, Datenbanken und andere wichtige Dateien und macht sie für die Opfer unzugänglich. Die verschlüsselten Dateien erhalten die Dateierweiterung „.gdwill“. Nach dem Verschlüsselungsprozess zeigt die GoodWill-Ransomware einen mehrseitigen Lösegeldschein an, der die Opfer dazu auffordert, drei soziale Aktivitäten durchzuführen, um an den Entschlüsselungsschlüssel zu gelangen.

Phishing-E-Mails

Phishing ist eine betrügerische Praxis, bei der sich ein Angreifer in einer E-Mail oder einer anderen Kommunikationsform als seriöse Entität oder Person ausgibt. Phishing-E-Mails erzählen häufig eine Geschichte, um die Empfänger dazu zu verleiten, auf einen Link zu klicken oder einen Anhang zu öffnen, z. B. durch die Behauptung, dass ein Problem mit ihrem Konto vorliegt, oder durch das Anbieten eines Gutscheins für Gratisartikel. Angreifer verwenden Phishing-E-Mails häufig, um bösartige Links oder Anhänge zu verbreiten, mit denen Anmeldedaten, Kontonummern und andere persönliche Informationen von den Opfern abgerufen werden können.

Kompromittierte Anmeldeinformationen

Ransomware-Betreiber können sich mit gestohlenen oder schwachen Zugangsdaten Zugriff auf Systeme verschaffen. Dies kann auf verschiedene Weise geschehen, beispielsweise durch Credential Stuffing, bei dem Angreifer zuvor durchgesickerte Benutzernamen und Passwörter verwenden, um sich unbefugten Zugriff auf Konten zu verschaffen.

Nicht verwaltete Geräte oder bringen Sie Ihr eigenes Gerät mit (BYOD)

Nicht verwaltete Geräte oder BYOD-Richtlinien können durch ungesicherte oder kompromittierte Geräte zu Schwachstellen in einem Netzwerk führen.

Internetbezogene Anwendungen

Mit dem Internet verbundene Anwendungen können von Ransomware-Betreibern ausgenutzt werden, um sich unbefugten Zugriff auf Systeme zu verschaffen. Organisationen sollten sicherstellen, dass ihre Anwendungen ordnungsgemäß gesichert und aktualisiert werden, um das Risiko einer Ausnutzung durch Ransomware-Betreiber zu minimieren.

Wie funktioniert die GoodWill-Ransomware?

GoodWill-Ransomware ist eine einzigartige Form von Malware, die Opfer dazu zwingt, im Austausch für den Entschlüsselungsschlüssel wohltätige und freundliche Taten zu vollbringen. So funktioniert GoodWill-Ransomware:

Infektion

GoodWill-Ransomware kann ein System auf verschiedene Weise infizieren, darunter Phishing-E-Mails, kompromittierte Anmeldeinformationen, nicht verwaltete Geräte oder Bring Your Own Device (BYOD) und mit dem Internet verbundene Anwendungen.

Verschlüsselung

Sobald das System infiziert ist, verschlüsselt der GoodWill-Ransomware-Wurm Dokumente, Fotos, Videos, Datenbanken und andere wichtige Dateien und macht sie für die Opfer unzugänglich. Die verschlüsselten Dateien erhalten die Dateierweiterung „.gdwill“. Die GoodWill-Ransomware verwendet den AES-Verschlüsselungsalgorithmus, um die Dateien der Opfer zu verschlüsseln. AES ist ein weit verbreiteter Verschlüsselungsstandard, der als sicher und robust gilt. Es ist auch extrem schwer zu brechen.

Lösegeldschein

Nach dem Verschlüsselungsprozess zeigt die GoodWill-Ransomware einen mehrseitigen Lösegeldschein an, der von den Opfern verlangt, drei soziale Aktivitäten durchzuführen, um an den Entschlüsselungsschlüssel zu gelangen. Zu diesen Aktivitäten können die Spende neuer Kleidung an Obdachlose, der Besuch von benachteiligten Kindern in einem Fast-Food-Restaurant und die Bereitstellung finanzieller Unterstützung für alle gehören, die dringend medizinische Hilfe benötigen, sich diese aber nicht leisten können. Um den Entschlüsselungsschlüssel zu erhalten, müssen die Opfer ihre freundlichen Taten dokumentieren und in den sozialen Medien teilen.

Entschlüsselung

Sobald die Opfer die erforderlichen Aktivitäten abgeschlossen und sie in den sozialen Medien geteilt haben, stellen ihnen die GoodWill-Ransomware-Betreiber den Entschlüsselungsschlüssel zur Verfügung, mit dem sie ihre Dateien wiederherstellen können

Kommen Sie der Lösegeldforderung nicht nach!Obwohl dies wie ein „Robin Hood“ des wirklichen Lebens aussieht, handelt es sich bei der GoodWill-Gruppe immer noch um eine kriminelle Hackergruppe. Wenden Sie sich daher an die örtlichen Behörden und einen Ransomware-Entfernungsdienst, um Ihre Dateien wiederherzustellen und potenzielle Bedrohungen zu entfernen.

Wie man mit einem GoodWill-Ransomware-Angriff umgeht

Der erste Schritt zur Wiederherstellung nach einem GoodWill-Angriff besteht darin, den infizierten Computer zu isolieren, indem er die Verbindung zum Internet trennt und alle angeschlossenen Geräte entfernt. Dann müssen Sie sich an die örtlichen Behörden wenden. Im Fall von US-Bürgern und Unternehmen ist dies der Fallörtliche FBI-Außenstelleund dieBeschwerdestelle für Internetkriminalität (IC3).Um einen Ransomware-Angriff zu melden, müssen Sie alle verfügbaren Informationen darüber sammeln, einschließlich:

- Screenshots der Lösegeldforderung

- Kommunikation mit Bedrohungsakteuren (falls vorhanden)

- Ein Beispiel einer verschlüsselten Datei

Allerdings, wenn Sie es vorziehenwenden Sie sich an Fachleute, dann tun Sie nichts.Lassen Sie jeden infizierten Computer so, wie er istund bitte um eineNotfall-Ransomware-Entfernungsdienst.

Ein Neustart oder Herunterfahren des Systems kann den Wiederherstellungsdienst beeinträchtigen. Das Erfassen des RAM eines Live-Systems kann dabei helfen, den Verschlüsselungsschlüssel zu erhalten, und das Erfassen einer Dropper-Datei, d. h. einer Datei, die die bösartige Nutzlast ausführt, könnte ein Reverse Engineering sein und zur Entschlüsselung der Daten oder zum Verständnis ihrer Funktionsweise führen.

Was Sie nach einem Ransomware-Angriff NICHT tun sollten

Du musstLöschen Sie die Ransomware nicht, und bewahren Sie alle Beweise des Angriffs auf. Das ist wichtig fürDigitale ForensikSo können Experten die Hackergruppe zurückverfolgen und identifizieren. Durch die Nutzung der Daten auf Ihrem infizierten System können Behörden dies tunUntersuchen Sie den Angriff und finden Sie die Verantwortlichen.Eine Untersuchung eines Cyberangriffs unterscheidet sich nicht von jeder anderen strafrechtlichen Untersuchung: Es werden Beweise benötigt, um die Angreifer zu finden.

1. Kontaktieren Sie Ihren Incident Response-Anbieter

Bei einer Cyber Incident Response handelt es sich um den Prozess der Reaktion auf und Bewältigung eines Cybersicherheitsvorfalls. Ein Incident Response Retainer ist ein Servicevertrag mit einem Cybersicherheitsanbieter, der es Unternehmen ermöglicht, bei Cybersicherheitsvorfällen externe Hilfe in Anspruch zu nehmen. Es bietet Organisationen eine strukturierte Form von Fachwissen und Unterstützung durch einen Sicherheitspartner, sodass sie bei einem Cyber-Vorfall schnell und effektiv reagieren können. Ein Incident-Response-Retainer gibt Organisationen Sicherheit und bietet fachkundige Unterstützung vor und nach einem Cyber-Sicherheitsvorfall. Die spezifische Art und Struktur eines Incident-Response-Retainers variiert je nach Anbieter und Anforderungen der Organisation. Ein guter Incident Response Retainer sollte robust, aber flexibel sein und bewährte Dienste bereitstellen, um die langfristige Sicherheitslage eines Unternehmens zu verbessern.Wenn Sie sich an Ihren IR-Dienstleister wenden, kann dieser sofort übernehmen und Sie durch jeden Schritt der Ransomware-Wiederherstellung führen.Wenn Sie sich jedoch dazu entschließen, die Ransomware selbst zu entfernen und die Dateien gemeinsam mit Ihrem IT-Team wiederherzustellen, können Sie die nächsten Schritte befolgen.

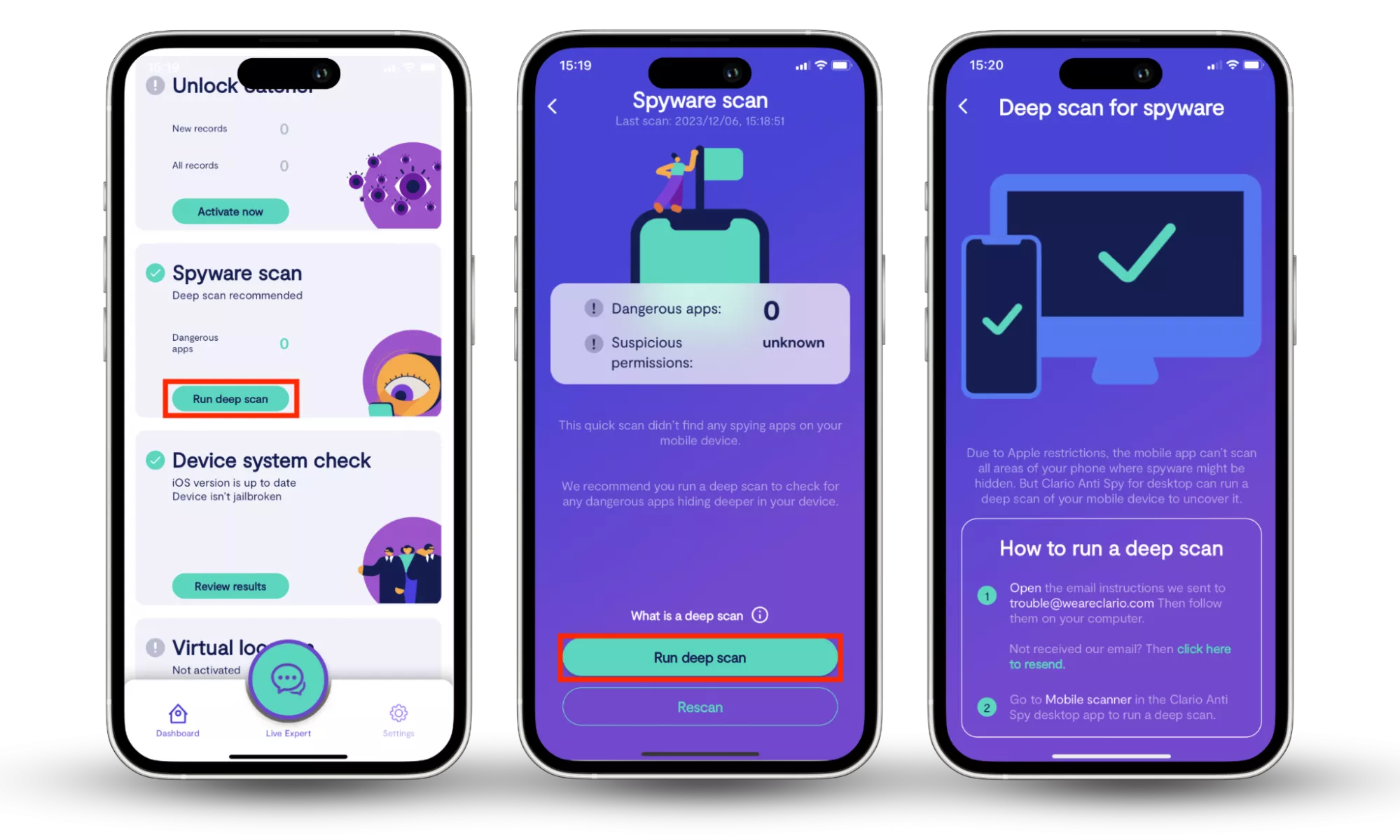

2. Identifizieren Sie die Ransomware-Infektion

Sie können anhand der Dateierweiterung erkennen, welche Ransomware Ihren Computer infiziert hat (manche Ransomware verwendet die Dateierweiterung als Namen).Verwendung eines Ransomware-ID-Tools, oder es wird auf dem Lösegeldschein stehen. Mit diesen Informationen können Sie nach einem öffentlichen Entschlüsselungsschlüssel suchen. Sie können den Ransomware-Typ auch anhand seiner IOCs überprüfen. Indicators of Compromise (IOCs) sind digitale Hinweise, die Cybersicherheitsexperten verwenden, um Systemkompromittierungen und böswillige Aktivitäten innerhalb eines Netzwerks oder einer IT-Umgebung zu identifizieren. Dabei handelt es sich im Wesentlichen um digitale Versionen von Beweisen, die an einem Tatort zurückgelassen wurden. Zu den potenziellen IOCs gehören ungewöhnlicher Netzwerkverkehr, privilegierte Benutzeranmeldungen aus dem Ausland, seltsame DNS-Anfragen, Änderungen an Systemdateien und mehr. Wenn ein IOC entdeckt wird, bewerten Sicherheitsteams mögliche Bedrohungen oder überprüfen seine Authentizität. IOCs liefern auch Hinweise darauf, worauf ein Angreifer Zugriff hatte, wenn er tatsächlich in das Netzwerk eindrang.

3. Entfernen Sie die Ransomware und beseitigen Sie Exploit-Kits

Bevor Sie Ihre Daten wiederherstellen, müssen Sie sicherstellen, dass Ihr Gerät frei von Ransomware ist und dass die Angreifer keinen neuen Angriff durch Exploit-Kits oder andere Schwachstellen starten können. Ein Ransomware-Entfernungsdienst kann die Ransomware löschen, ein forensisches Dokument zur Untersuchung erstellen, Schwachstellen beseitigen und Ihre Daten wiederherstellen.

4. Verwenden Sie ein Backup, um die Daten wiederherzustellen

Backups sind die effizienteste Möglichkeit, Daten wiederherzustellen. Stellen Sie sicher, dass Sie abhängig von Ihrer Datennutzung tägliche oder wöchentliche Backups erstellen.

5. Wenden Sie sich an einen Ransomware-Wiederherstellungsdienst

Wenn Sie kein Backup haben oder Hilfe beim Entfernen der Ransomware und der Beseitigung von Schwachstellen benötigen, wenden Sie sich an einen Datenrettungsdienst. Die Zahlung des Lösegelds ist keine Garantie dafür, dass Ihre Daten an Sie zurückgegeben werden. Die einzige garantierte Möglichkeit, jede Datei wiederherzustellen, besteht darin, ein Backup davon zu haben. Wenn Sie dies nicht tun, können Ihnen Ransomware-Datenwiederherstellungsdienste dabei helfen, die Dateien zu entschlüsseln und wiederherzustellen. SalvageData-Experten können Ihre Dateien sicher wiederherstellen und verhindern, dass GoodWill-Ransomware Ihr Netzwerk erneut angreift. Kontaktieren Sie unsere Experten rund um die Uhr für einen Notfall-Wiederherstellungsdienst.

Verhindern Sie den GoodWill-Ransomware-Angriff

Die beste Lösung für die Datensicherheit ist die Verhinderung von Ransomware. ist einfacher und billiger, als sich davon zu erholen. GoodWill-Ransomware kann die Zukunft Ihres Unternehmens kosten und sogar seine Türen schließen. Durch die Ergreifung dieser proaktiven Maßnahmen können Einzelpersonen und Organisationen das Risiko eines GoodWill-Ransomware-Angriffs verringern und ihre Daten davor schützen, verschlüsselt und als Lösegeld erpresst zu werden. Dies sind einige Tipps, die Ihnen dabei helfen sollenVermeiden Sie Ransomware-Angriffe:

- Mitarbeiter schulenzu Cybersicherheit und Phishing-Bewusstsein, um ihnen zu helfen, Phishing-Versuche zu erkennen und zu vermeiden.

- Sicherheitsmaßnahmen umsetzenB. Firewalls, Antivirensoftware und Intrusion-Detection-Systeme, um bösartigen Datenverkehr zu erkennen und zu blockieren.

- Bleiben Sie wachsamund überwachen Sie die Netzwerkaktivität auf Anzeichen verdächtigen Verhaltens.

- Halten Sie die Software auf dem neuesten Standmit den neuesten Sicherheitspatches, um zu verhindern, dass Ransomware ungepatchte Schwachstellen ausnutzt.

- Implementieren Sie strenge Zugangskontrollen,B. Multi-Faktor-Authentifizierung und regelmäßige Überwachung der Anmeldeinformationen, um zu verhindern, dass Ransomware-Betreiber mit gestohlenen oder schwachen Anmeldeinformationen Zugriff auf Systeme erhalten.

- Sichern Sie nicht verwaltete Geräte und BYOD-Richtliniendurch die Implementierung von Sicherheitsmaßnahmen wie Geräteverschlüsselung und Remote-Löschfunktionen.

- Scannen und patchen Sie regelmäßig Anwendungen, die mit dem Internet verbunden sindum zu verhindern, dass Ransomware-Betreiber Schwachstellen ausnutzen.