Ransomware ist in den letzten Jahren zu einem massiven Problem für einzelne Benutzer oder ganze Organisationen geworden. Cryptolocker ist eine Art Ransomware, die wertvolle Dateien (Dokumente, Fotos, Bilder) auf den Festplatten der Benutzer verschlüsselt und eine Meldung anzeigt, in der ein Lösegeld für die Wiederherstellung der Daten gefordert wird.

In diesem Artikel werfen wir einen Blick auf einige der wichtigsten integrierten Windows-Tools und Organisationspraktiken, die dazu beitragen können, Ihren Computer vor Ransomware und Viren zu schützen.

Inhalt:

- Aktivieren Sie die grundlegenden integrierten Sicherheitstools unter Windows

- Aktivieren Sie den Microsoft Defender-Ransomware-Schutz mit kontrolliertem Ordnerzugriff

- Wie blockiert man Viren und Ransomware mithilfe von Softwareeinschränkungsrichtlinien (AppLocker)?

- Schützen Sie freigegebene Ordner vor Ransomware mit FSRM auf Windows Server

- Schützen Sie Dateien vor Ransomware-Angriffen mit VSS-Snapshots

Aktivieren Sie die grundlegenden integrierten Sicherheitstools unter Windows

Stellen Sie zunächst sicher, dass die grundlegenden Windows-Sicherheitstools aktiviert und richtig konfiguriert sind:

- Stellen Sie sicher, dass Sie den integrierten Windows Defender oder die Antivirensoftware eines Drittanbieters installiert haben. Wie verwende ich Microsoft Defender Antivirus auf Windows Server?

- Die Windows Defender-Firewall muss aktiviert sein;

- Der Schutz der Benutzerkontensteuerung (UAC) muss aktiviert sein.

Unter den organisatorischen Maßnahmen, die Sie zum Schutz Ihres Computers ergreifen können, empfehlen wir Folgendes:

- Installieren Sie regelmäßig Windows-Sicherheitsupdates.

- Aktualisieren Sie auf Ihrem Computer installierte Apps von Drittanbietern;

- Benutzer sollten auf ihren Computern keine Konten mit lokalen Administratorrechten verwenden (schränken Sie die lokale Administratorliste mit GPO ein oder ändern Sie das lokale Administratorkennwort regelmäßig mithilfe von Windows LAPS);

- Sichern Sie Ihre kritischen Daten regelmäßig (verwenden Sie beim Sichern immer die 3-2-1-Regel).

Dies sind grundlegende Tipps, um das Infektionsrisiko zu verringern und die Wiederherstellung nach Ransomware zu erleichtern. In den folgenden Abschnitten werden wir uns weitere Sicherheitstools zum Schutz vor Viren und Ransomware ansehen.

Aktivieren Sie den Microsoft Defender-Ransomware-Schutz mit kontrolliertem Ordnerzugriff

Im integrierten Microsoft Defender Antivirus ist eine separate Sicherheitsfunktion verfügbar, um Benutzer vor Schadsoftware zu schützen.Kontrollierter Ordnerzugriff(CFA) ist Teil von Windows Defender Exploit Guard und wird als Tool zur Ransomware-Prävention positioniert.

Die Funktion „Kontrollierter Ordnerzugriff“ verfolgt Änderungen an geschützten Ordnern. Wenn eine nicht vertrauenswürdige App versucht, Dateien in geschützten Ordnern zu ändern, wird sie blockiert und der Benutzer benachrichtigt.

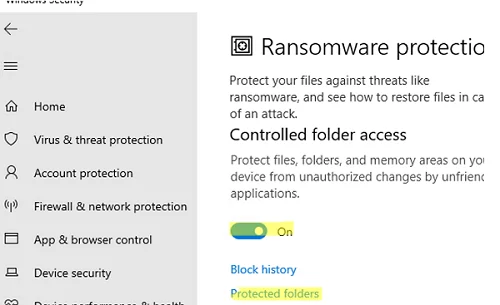

In Windows 10/11 ist der kontrollierte Ordnerzugriff standardmäßig deaktiviert. Öffnen Sie die Windows-Sicherheits-App -> Viren- und Thread-Schutz -> Ransomware-Schutz verwalten.

Aktivieren Sie die OptionZugriff auf Controller-Ordner.

Wie kann ich das Problem beheben, dass das Windows-Sicherheitscenter nicht startet?

Standardmäßig schützt der kontrollierte Ordnerzugriff nur die Standardordner im Profil eines Benutzers (Dokumente, Bilder, Musik, Videos und Desktop). Um weitere Ordner hinzuzufügen, klicken Sie auf „Geschützte Ordner“ und fügen Sie neue Pfade hinzu.

Sie können vertrauenswürdige Anwendungen hinzufügenErlauben Sie eine App über den OrdnerAbschnitt.

Der kontrollierte Ordnerzugriff funktioniert nur, wenn Windows Defender Antivirus aktiviert ist. Wenn ein Antivirenprogramm eines Drittanbieters installiert oder der Windows Defender-Dienst deaktiviert ist, funktioniert der Ordner-Ransomware-Schutz nicht.

Sie können auch den kontrollierten Ordnerzugriff aktivieren und mithilfe von PowerShell geschützte Ordner und vertrauenswürdige Apps hinzufügen:

Set-MpPreference -EnableControlledFolderAccess Enabled

Add-MpPreference -ControlledFolderAccessProtectedFolders "C:Share"

Add-MpPreference -ControlledFolderAccessAllowedApplications "C:Program Files (x86)Notepad++notepad++.exe"

In einer Active Directory-Domäne können Sie GPO verwenden, um den Ransomware-Schutz mit Microsoft Defender CFA zu aktivieren und zu konfigurieren (Computerkonfiguration -> Administrative Vorlagen -> Windows-Komponenten -> Windows Defender Antivirus -> Windows Defender Exploit Guard -> Kontrollierter Ordnerzugriff).

Wie blockiert man Viren und Ransomware mithilfe von Softwareeinschränkungsrichtlinien (AppLocker)?

Windows verfügt über mehrere integrierte Mechanismen, um zu verhindern, dass Programme von Drittanbietern auf den Computern der Benutzer ausgeführt werden: Windows Defender Application Control (WDAC), AppLocker, Software Restriction Policies (SRP) usw.

Softwareeinschränkungsrichtlinien werden am häufigsten in Unternehmensumgebungen verwendet. Mit diesen Richtlinien können Sie Regeln erstellen, die nur die Ausführung bestimmter Arten ausführbarer Dateien (Programme) zulassen.

Eine typische SRP-Regel könnte beispielsweise wie folgt lauten:

- Ermöglichen Sie die Ausführung aller ausführbaren Dateien aus den angegebenen Ordnern:

%Windir%,C:Program Files,C:Program Files x86 - Verweigern Sie die Ausführung anderer Dateien.

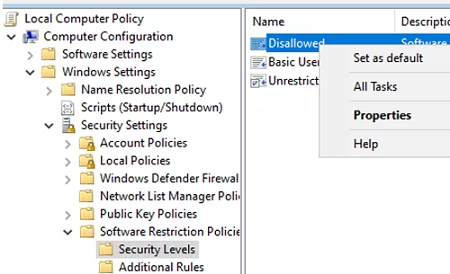

SRP-Richtlinien werden im folgenden GPO-Abschnitt konfiguriert:Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Softwareeinschränkungsrichtlinien -> Zusätzliche Regeln.

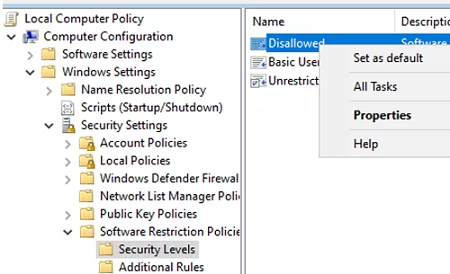

Gehe zumSicherheitsstufenAbschnitt, klicken SieNicht erlaubt, und wählen SieAls Standard festlegenum SRP in den Whitelist-Modus zu versetzen (alles außer dem Erlaubten ablehnen).

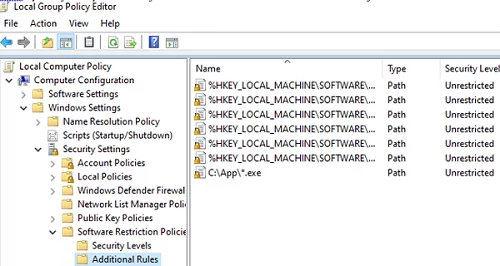

Dann geh zumZusätzliche RegelnAbschnitt und erstellenNeue Pfadregeln.

Standardmäßig erlauben SRP-Richtlinien die Ausführung ausführbarer Dateien aus Systemverzeichnissen:

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSystemRoot%

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramFilesDir%

Fügen Sie außerdem die Regeln für die folgenden Pfade hinzu

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionCommonFilesDir%

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionCommonFilesDir (x86)%

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionCommonW6432Dir%

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramFilesDir (x86)%

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramW6432Dir%

Geben Sie außerdem den Pfad zu allen ausführbaren Dateien in anderen Verzeichnissen an, deren Ausführung Sie zulassen möchten.

Aktualisieren Sie die GPO-Einstellungen auf dem Computer.

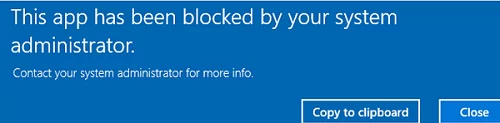

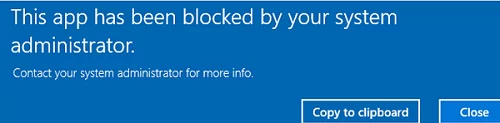

Wenn Sie nun versuchen, die ausführbare Datei aus einem anderen Verzeichnis auszuführen, erhalten Sie eine Fehlermeldung.

This app has been blocked by your system administrator.

Schützen Sie freigegebene Ordner vor Ransomware mit FSRM auf Windows Server

Sie können verwendenDateiserver-Ressourcenmanager (FSRM)als ein Element des Schutzes vor Viren und Ransomware auf einem Dateiserver, auf dem Windows Server ausgeführt wird. Sie können die Möglichkeit blockieren, auf dem Dateiserver Dateien mit Erweiterungen zu erstellen, die von den zulässigen Dateitypen abweichen.

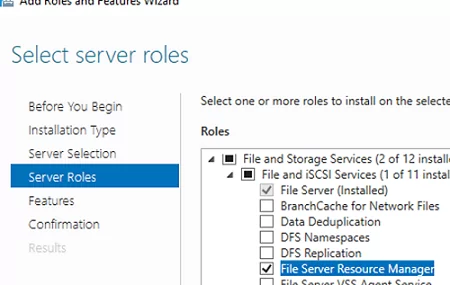

Installieren Sie die Serverrolle mit PowerShell oder über den Server-Manager:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

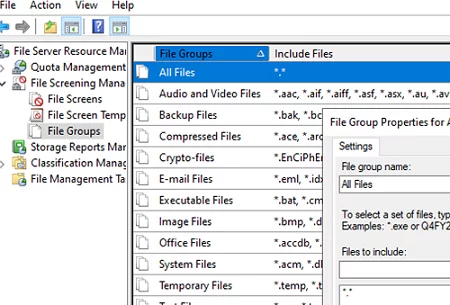

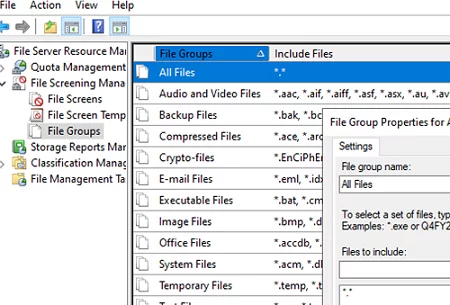

Die Idee des Ransomware-Schutzes besteht in diesem Fall darin, die Dateigruppen vorab festzulegen, die in einem freigegebenen Netzwerkordner erstellt werden dürfen. FSRM verfügt bereits über vordefinierte Dateigruppen für verschiedene Dateitypen.

Erstellen Sie ein neuesAlle DateienGruppe hinzufügen und betreten*.*imEinzubindende DateienFeld.

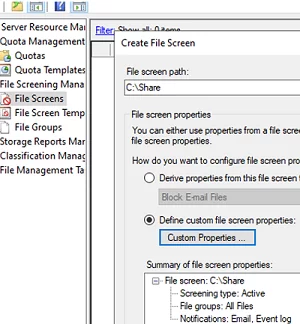

Wenden Sie die Einschränkung auf Ihren Freigabeordner an (Datei-Screens->Dateibildschirm erstellen). Geben Sie den lokalen Pfad zum Ordner an und wählen Sie Benutzerdefinierte Eigenschaften. Wählen:

Screening type: Active File Groups: All files

Sie können Benachrichtigungen konfigurieren, wenn verbotene Dateitypen erstellt werdenE-Mail-BenachrichtigungUndEreignisprotokollRegisterkarten.

Siehe auch:iforgot.apple.com Phishing-Betrug: So schützen Sie sich davor

Erstellen Sie nun eine Ausnahme für diesen Pfad (Dateiprüfungen -> Dateiprüfungsausnahmen erstellen). Wählen Sie die Dateitypen aus, die im freigegebenen Netzwerkordner gespeichert werden dürfen.

Jetzt blockiert der FSRM die Erstellung aller Dateien außer solchen mit den zulässigen Dateierweiterungen.

Schützen Sie Dateien vor Ransomware-Angriffen mit VSS-Snapshots

Stellen Sie sicher, dass VSS-Schatten-Snapshots auf Benutzercomputern aktiviert sind, um die Auswirkungen eines Ransomware-Angriffs zu minimieren. Sie können die Dateien in ihrer VSS-Schattenkopie wiederherstellen, wenn die Ransomware in den Computer des Benutzers eingedrungen ist und die Dateien verschlüsselt hat.

Dies erfordert:

- Aktivieren Sie den Volume Shadow Copy Service (VSS) auf allen Computern; Sie können den Dienst mithilfe der Gruppenrichtlinie aktivieren. Öffnen Sie die GPMC.msc-Konsole und navigieren Sie zu -> Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Systemdienst ->Volumenschattenkopie, stellen Sie die einAutomatischStart-up.

- Kopieren Sie die Datei vshadow.exe vom Windows SDK in das

windir%system32Verzeichnis auf den Computern der Benutzer (Wie verwende ich GPO, um eine Datei auf die Computer der Benutzer zu kopieren?); - Verwenden Sie das GPO, um eine Scheduler-Aufgabe bereitzustellen, die regelmäßig das PowerShell-Skript ausführt, das Snapshots für alle Volumes erstellt:

$HDDs = GET-WMIOBJECT –query "SELECT * from win32_logicaldisk where DriveType = 3"

foreach ($HDD in $HDDs) {

$Drive = $HDD.DeviceID

$vssadminEnable ="vssadmin.exe Resize ShadowStorage /For=$Drive /On=$Drive /MaxSize=10%"

$vsscreatess = "vshadow.exe -p $Drive"

cmd /c $vssadminEnable

cmd /c $vsscreatess

}

Wenn die Ransomware alle Dokumente des Benutzers auf der Festplatte verschlüsselt hat, können Sie sie aus der Schattenkopie extrahieren:

- Verfügbare Snapshots auflisten:

vssadmin.exe list shadows - Mount-Snapshot nach ID:

vshadow -el={6bd123ac-4a12-4123-8daa-fabfab777c2ab},Z:

Mit den in Windows integrierten Sicherheitstools können Sie den Schutz Ihres Computers und Ihrer Daten vor Viren und Ransomware-Angriffen deutlich erhöhen.