Im Juni 2024 wurde ein schwerwiegender Datenverstoß bei Snowflake, einem führenden Anbieter cloudbasierter Datenspeicherung und -analyse, ans Licht gebracht. Dieser Vorfall betraf zahlreiche namhafte Unternehmen und Millionen von Einzelpersonen und gab Anlass zur Sorge hinsichtlich der Datensicherheit in Cloud-Umgebungen. Der Snowflake-Verstoß verdeutlicht, wie wichtig es ist, die Datensicherheitslösungen in Cloud-Umgebungen zu erweitern und zu verbessern, beispielsweise durch die Implementierung robuster Sicherheitsmaßnahmen, die regelmäßige Aktualisierung von Anmeldeinformationen und die Aufrechterhaltung einer sorgfältigen Überwachung cloudbasierter Systeme. In diesem Artikel werden der Snowflake-Verstoß, seine Auswirkungen und die gewonnenen Erkenntnisse eingehend untersucht.

Was ist der Snowflake-Verstoß?

Bei der Snowflake-Datenpanne handelte es sich um eine Reihe gezielter Angriffe auf mehrere Snowflake-Kundeninstanzen. Ein Cybersicherheitsunternehmen, das den Vorfall zusammen mit Snowflake untersuchte, identifizierte eine finanziell motivierte Bedrohungsakteurgruppe, derenAktionen werden als UNC5537 verfolgt.

Was ist UNC5537

Mit UNC5537 verfolgt Mandiant die böswilligen Aktivitäten einer einzelnen Bedrohungsakteurgruppe, die auf Snowflake-Datenbankkunden abzielt. Diese Cyberkriminellen sind darauf spezialisiert, sensible Daten von Unternehmen zu stehlen, die die cloudbasierte Data-Warehousing-Plattform von Snowflake nutzen. Ihre primäre Methode beinhaltetAusnutzung kompromittierter Zugangsdatenvon Infostealer-Malware erhalten.Die UNC5537-Kampagne stellt eine erhebliche Bedrohung daran Organisationen, die sich bei der Datenspeicherung und -verwaltung auf Snowflake verlassen. Ihre Fähigkeit, kompromittierte Anmeldeinformationen auszunutzen und MFA zu umgehen, unterstreicht die entscheidende Bedeutung robuster Sicherheitsmaßnahmen, einschließlich strenger Passworthygiene, MFA-Implementierung und fortlaufender Überwachung auf verdächtige Aktivitäten.

Wie kam es zum Snowflake-Verstoß?

UNC5537 hat mit gestohlenen Anmeldeinformationen und Konten ohne Multi-Faktor-Authentifizierung (MFA) auf Snowflake-Kundeninstanzen zugegriffen. Diese Anmeldeinformationen wurden hauptsächlich durch verschiedene Infostealer-Malware-Kampagnen erlangt, die Systeme infizierten, die nicht zu Snowflake gehören. Einige der gestohlenen Zugangsdaten stammen aus dem Jahr 2020 und verdeutlichen die langfristigen Risiken kompromittierter Anmeldeinformationen. Drei Hauptfaktoren führten zu zahlreichen erfolgreichen Kompromittierungen:

- Fehlende Multi-Faktor-Authentifizierung (MFA) für betroffene Konten

- Verwendung veralteter Zugangsdaten, die vor Jahren gestohlen wurden

- Das Fehlen eines Netzwerks ermöglicht es Listen, den Zugriff auf vertrauenswürdige Orte einzuschränken

Sobald UNC5537 sich in einer Snowflake-Datenbank befindet, setzt es ein benutzerdefiniertes Tool namens „rapeflake“ ein, um Erkundungen durchzuführen und potenzielle Schwachstellen auszunutzen. Anschließend filtern sie mithilfe einer Reihe von SQL-Befehlen große Datenmengen heraus. Nach dem Diebstahl der Daten begehen die Bedrohungsakteure Erpressungen und fordern von ihren Opfern Lösegeldzahlungen. Darüber hinaus verkaufen sie die gestohlenen Daten häufig mit Gewinn in Foren zur Cyberkriminalität.

Hochkarätige Opfer von Snowflake-Datenverstößen

Snowflake wurde zu einem bekannten Fall, weil mehrere Unternehmen davon betroffen waren, darunter auch dasDatenschutzverletzung bei Ticketmaster, einer der schwerwiegendsten Verstöße im Jahr 2024.Haftungsausschluss:Es ist wichtig zu beachten, dass die damit verbundenen Verstöße zum Zeitpunkt der Veröffentlichung dieses Artikels noch nicht bestätigt waren.

Ticketmaster

Live Nation, die Muttergesellschaft von Ticketmaster, bestätigte diesUnbefugter Zugriff auf eine Cloud-Datenbankumgebung eines DrittanbietersEnthält hauptsächlich Ticketmaster-Daten. Von dem Verstoß waren möglicherweise 560 Millionen Kunden betroffen.

Santander-Bank

Santander meldete unbefugten Zugriff auf eine von einem Drittanbieter gehostete Datenbank, von dem rund 30 Millionen Kunden betroffen waren.

AT&T

AT&Tgab bekannt, dass die Anruf- und Textaufzeichnungen fast aller seiner Mobilfunkkunden vom 1. Mai 2022 bis zum 31. Oktober 2022 und am 2. Januar 2023 kompromittiert wurden. Von diesem Verstoß waren rund 110 Millionen Kunden betroffen.

Advance Autoteile

Advance Autoteileberichtete, dass zwischen dem 14. April und dem 24. Mai 2024 durch unbefugten Zugriff auf seine Snowflake-Umgebung die persönlichen Daten von mehr als 2,3 Millionen Menschen preisgegeben wurden.

Schneeflockes Antwort

Snowflake behauptet, dass die Vorfälle auf kompromittierte Benutzeranmeldeinformationen und nicht auf inhärente Schwachstellen oder Mängel im Snowflake-Produkt selbst zurückzuführen seien. Das Unternehmen hat mit betroffenen Kunden zusammengearbeitet und detaillierte Anleitungen zur Erkennung und Absicherung bereitgestellt.

Mehr lesen:Datenschutzverletzung bei Facebook: So erkennen Sie, ob Sie betroffen sind

Gelernte Erkenntnisse und Best Practices für Cybersicherheit

Nach jeder Datenschutzverletzung werden neue Lehren gezogen. Allerdings bleiben alte menschliche Fehler bestehen, was die Chancen für Bedrohungsakteure erhöht, bei ihrer Suche erfolgreich zu sein. Der Snowflake-Verstoß zeigt uns, wie wichtig es ist, einige grundlegende Cybersicherheitslösungen anzuwenden. Um ihre Datensicherheit zu verbessern, können Benutzer und Unternehmen die folgenden Lösungen nutzen.

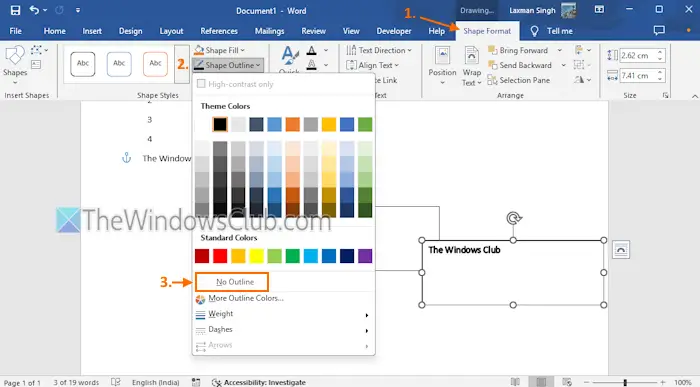

Aktivieren Sie die Multi-Faktor-Authentifizierung (MFA)

Einer der Eintrittspunkte während des Verstoßes waren schwache Anmeldeinformationen ohne MFA-Methode. Die Implementierung von MFA erhöht die Sicherheit und erschwert den unbefugten Zugriff, da der Kontoinhaber jeden neuen Zugriff autorisieren muss.

Regelmäßige Rotation der Qualifikationen

Alte Zugangsdaten erleichterten Cyberkriminellen den Zugriff auf Benutzerkonten, was zu der Datenpanne führte. Um dies zu verhindern, aktualisieren und rotieren Sie die Anmeldeinformationen regelmäßig, insbesondere für Konten mit umfangreichen Berechtigungen.

Überwachen Sie auf verdächtige Aktivitäten

Überprüfen Sie Protokolle auf ausgeführte Abfragen, insbesondere solche, die externen Datenzugriff beinhalten oder möglicherweise vertrauliche Informationen preisgeben.

Wenden Sie eine Zero-Trust-Richtlinie an

Um unbefugten Zugriff in Ihrem Netzwerk zu verhindern, können Sie sicherstellen, dass jede Person in Ihrem Personal nur Zugriff auf die Informationen hat, die sie für die Ausführung ihrer täglichen Aufgaben benötigt.

![Schlechte Druckqualität des Druckers beim Drucken auf einem Windows-PC [Fix]](https://elsefix.com/tech/tejana/wp-content/uploads/2024/12/Fix-Poor-print-quality-of-Printer.png)