Tässä artikkelissa selitämme Karakurt-datan kiristysryhmän, nousevan kiristysohjelman jengin, muodostaman vaikean uhan, joka tunnetaan myös nimellä Karakurt Team ja Karakurt Lair. Täällä opit valmistamaan yrityksesi tätä kyberuhkaa vastaan ennaltaehkäisevin toimenpitein, ymmärtämään varmuuskopioiden tärkeyden ja tunnistamaan haittaohjelmien palautuspalvelujen roolin.

SalvageDatan asiantuntijat suosittelevat ennakoivia tietoturvatoimenpiteitä, kuten säännöllistä varmuuskopiointia, vahvoja kyberturvallisuuskäytäntöjä ja ohjelmistojen pitämistä ajan tasalla suojautuaksesi haittaohjelmahyökkäyksiä vastaan. Ja,haittaohjelmahyökkäyksen sattuessa ota välittömästi yhteyttä haittaohjelmien palautusasiantuntijoihimme.

Millainen uhka Karakurt on?

Karakurt on ransomware-jengi, joka käyttää erilaisia taktiikoita, tekniikoita ja menettelyjä (TTP) asettaen haasteita puolustukselle ja lieventämispyrkimyksille. Sen sijaan, että useimmat lunnasohjelmat salaasivat vaarantuneita koneita tai tiedostoja, Karakurt-näyttelijät väittävät varastavansa tietoja ja uhkaavansa huutokaupalla tai julkaista ne julkisesti, ellei lunnaita makseta. Lunnasvaatimukset, tyypillisesti Bitcoinissa, vaihtelevat25 000 - 13 000 000 dollaria, ja maksuajat viikon sisällä ensimmäisestä yhteydenotosta.

Kaikki mitä tiedämme Karakurt ransomwaresta

Vahvistettu nimi

- karakurt virus

Uhkatyyppi

- Ransomware

- Kiristys

- Tietovuoto

Tunnistuksen nimet

- AvastWin64: Malware-gen

- EmsisoftGen: Variant.Lazy.198080 (B)

- KasperskyTrojan.Win64.Shelma.uja

- MalwarebytesMalware.ee.421142864

- MicrosoftVirTool:Win64/CobaltStrike.A

Jakelumenetelmät

- Vanhentuneet SonicWall VPN -laitteet

- Tietojenkalastelu

- Apache Logging Services -haavoittuvuus

- Haitalliset makrot

- Varastetut virtuaalisen yksityisverkon (VPN) kirjautumistiedot

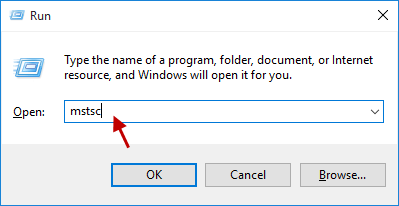

- Varastetut RDP (Remote Desktop Protocol) -valtuudet

- Vanhentunut Fortinet FortiGate SSL VPN

- Vanhentunut Microsoft Windows Server

Seuraukset

- Avaa ovi uusille infektioille

- Tietovuoto

Karakurt Ransomware infektio- ja täytäntöönpanomenetelmät

Karakurt-näyttelijät esittävät todisteita varastetuista tiedoista, usein kuvakaappauksilla tai tiedostohakemistojen kopioilla. Ne menevät uhriin kohdistumista pidemmälle ottamalla yhteyttä työntekijöihin, liikekumppaneihin ja asiakkaisiin ahdistavilla sähköpostiviesteillä ja puheluilla, painostamalla yhteistyötä. Nämä viestit sisältävät esimerkkejä varastetuista tiedoista, kuten sosiaaliturvatunnuksista ja maksutileistä. Lunnaita maksettaessa Karakurt-näyttelijät tarjoavat todisteita tiedostojen poistamisesta ja antavat toisinaan näkemyksiä alkuperäisestä tunkeutumisesta.5.1.2022 asti, ryhmällä oli vuoto- ja huutokauppasivusto osoitteessa https://karakurt[.]group. Vaikka alkuperäinen verkkotunnus ja IP-osoite menivät offline-tilaan keväällä 2022, verkkosivuston kerrotaan olevan syvässä ja pimeässä verkossa. Toukokuusta 2022 lähtien se sisälsi teratavuja dataa Pohjois-Amerikan ja Euroopan uhreilta, "lehdistötiedotteita", joissa mainittiin yhteistyöhaluttomia uhreja, ja ohjeita datahuutokauppoihin osallistumisesta.

Alkuperäinen pääsy

Karakurtilla ei ole erityistä kohdistusta, ja se keskittyy pääsyn saamiseen uhrien laitteisiin useilla tavoilla. Tämä sisältää varastettujen kirjautumistietojen ostamisen, yhteistyön kyberrikoskumppaneiden kanssa vaarantuneiden uhrien saamiseksi tai pääsyn hankkimisen kolmannen osapuolen tunkeutumisvälittäjien kautta. Tunkeutumisen välittäjät ovat henkilöitä tai ryhmiä, jotka saavat ensimmäisen pääsyn suojattuihin tietokonejärjestelmiin, luovat markkinakelpoisen pysyvyyden ja myyvät tämän pääsyn muille verkkorikollisille. Yleisiä haavoittuvuuksia, joita hyödynnetään ensimmäisen käytön aikana, ovat:

Vanhentuneet SonicWall SSL VPN -laitteet

Nämä laitteet ovat alttiina useille viimeaikaisille CVE:ille (Common Vulnerabilities and Exposures), kriittisille haavoittuvuuksille, jotka mahdollistavat koodin etäsuorittamisen. Hyökkääjät käyttävät näitä heikkouksia saadakseen luvattoman pääsyn.

Suositeltu luettava:Ransomed.vc Ransomware: kaikki mitä sinun tulee tietää ollaksesi turvassa

Log4j-haavoittuvuudet (CVE-2021-44228)

Apache Logging Services (Log4j) Log4Shell-haavoittuvuus antaa hyökkääjille mahdollisuuden suorittaa mielivaltaisen koodin etäyhteyden kautta. Karakurt hyödyntää tätä haavoittuvuutta ensikäyttöön.

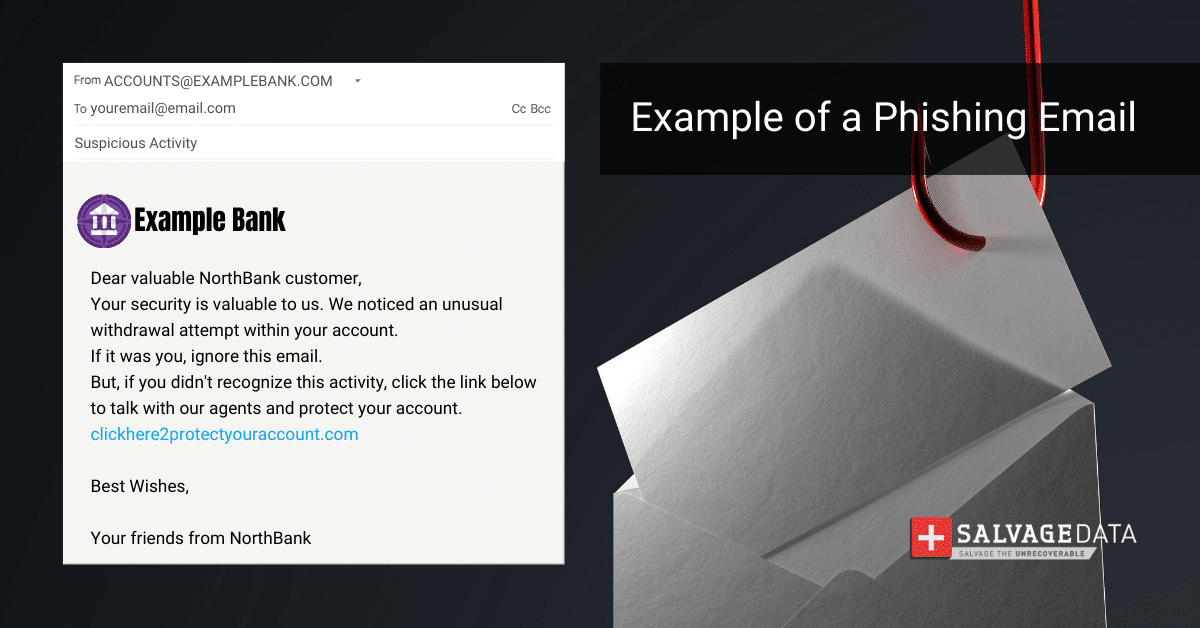

Tietojenkalasteluhyökkäykset

Tietojenkalastelu sisältää harhaanjohtavia sähköposteja tai viestejä, jotka huijaavat vastaanottajia paljastamaan arkaluontoisia tietoja tai napsauttamaan haitallisia linkkejä. Karakurtin näyttelijät käyttävät tietojenkalastelu- ja phishing-tekniikoita huijatakseen uhreja paljastamaan arkaluonteisia tietoja tai napsauttamaan haitallisia linkkejä.

Haitalliset makrot sähköpostin liitteissä

Karakurt leviää sähköpostin liitteiden kautta, jotka sisältävät haitallisia makroja, haitallisia komentosarjoja, jotka on upotettu tiedostoihin (esim. Word-dokumentteihin). Kun uhrit avaavat nämä liitteet, makrot suorittavat koodin, joka antaa hyökkääjälle pääsyn.

Varastetut VPN- tai RDP-tunnistetiedot

Kiristyshaittaohjelmaryhmä tavoittelee VPN (Virtual Private Network) tai Remote Desktop Protocol (RDP) -tunnistetietoja. Jos nämä tunnistetiedot vaarantuvat, hyökkääjät saavat suoran pääsyn uhrin verkkoon.

Fortinet FortiGate SSL VPN Appliances - tai Microsoft Windows Server -esiintymien haavoittuvuudet

Fortinet FortiGate SSL VPN -laitteiden tai Microsoft Windows Server -esiintymien tunnettujen haavoittuvuuksien hyödyntäminen mahdollistaa Karakurtin tunkeutumisen verkkoihin.

Pysyvyys ja suodattuminen

Kun Karakurt on joutunut vaarantuneeseen järjestelmään, se käyttää Cobalt Strike -majakoita verkon luetteloimiseen, Mimikatzia pelkkää tekstiä koskevien valtuustietojen hakemiseen, AnyDeskiä jatkuvaan kauko-hallintaan ja lisätyökaluja oikeuksien laajentamiseen ja sivusuunnassa verkon sisällä liikkumiseen. Myöhemmin he käyttävät työkaluja, kuten 7zip, Filezilla, rclone ja Mega.nz, pakkaamaan ja suodattamaan suuria tietomääriä, usein yli 1 teratavun, verkkoon kytketyiltä jaetuilta asemilla.

Kiristys

Tietojen suodattamisen jälkeen Karakurt aloittaa kiristysvaiheen. Uhrit saavat lunnaita koskevia muistiinpanoja "readme.txt"-tiedostojen, vaarantuneiden sähköpostiverkkojen kautta lähetettyjen sähköpostien ja ulkoisten sähköpostitilien kautta. Uhrit raportoivat laajoista häirintäkampanjoista, joissa työntekijät, kumppanit ja asiakkaat ovat saaneet varoituksia kannustaakseen neuvottelemaan.Joukku on kohdistanut kohteensa uhreihin, jotka ovat joutuneet samanaikaisesti muiden kiristysohjelmien muunnelmien tai aiemmin hyökänneiden uhrien kimppuun, mikä viittaa mahdolliseen varastetun datan ostamiseen. Ryhmän on tiedetty liioittelevan kompromisseja ja datan arvoa esittäen vääriä väitteitä varastettujen tietojen määrästä tai sen omistajuudesta. Yhdysvaltain hallitus suosittelee vahvasti olemaan maksamatta lunnaita Karakurtille tai muille verkkorikollisille, jotka lupaavat tiedostojen poistamista maksua vastaan.

Älä maksa lunnaita!Yhteyden ottaminen kiristysohjelmien palautuspalveluun voi paitsi palauttaa tiedostosi, myös poistaa mahdolliset uhat.

Karakurt lunnasohjelmien kompromissiindikaattorit (IOC)

Indicators of Compromise (IOC) ovat verkossa tai käyttöjärjestelmässä havaittuja artefakteja, jotka osoittavat suurella varmuudella tietokoneen tunkeutumisen. IOC:ita voidaan käyttää tulevien hyökkäysyritysten varhaiseen havaitsemiseen tunkeutumisen havainnointijärjestelmillä ja virustorjuntaohjelmistoilla. Ne ovat pohjimmiltaan digitaalisia versioita todisteista, jotka jätetään rikospaikalle, ja mahdollisia IOC:itä ovat epätavallinen verkkoliikenne, etuoikeutetut käyttäjäkirjautumiset ulkomailta, omituiset DNS-pyynnöt, järjestelmätiedostomuutokset ja paljon muuta. Kun IOC havaitaan, turvallisuusryhmät arvioivat mahdollisia uhkia tai vahvistavat sen aitouden. IOC:t tarjoavat myös todisteita siitä, mihin hyökkääjällä oli pääsy, jos hän soluttautui verkkoon.

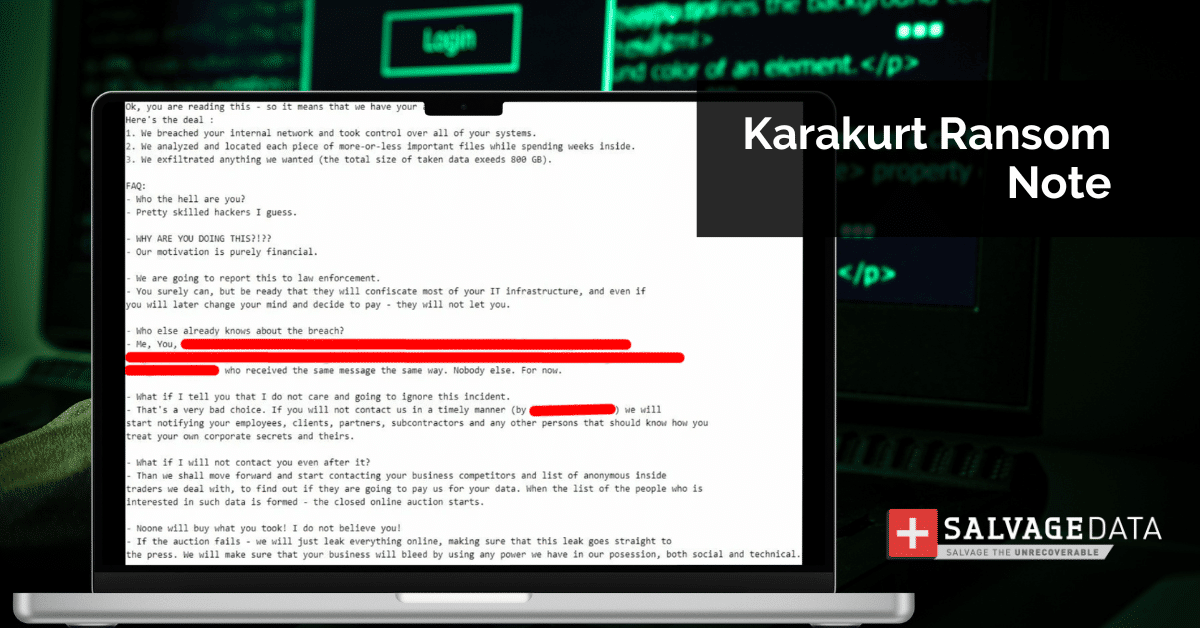

Karakurtin lunnaat

Karakurtin kiristyslaput uhkaavat varastettujen tietojen julkistamalla tai huutokaupalla. Uhrit ohjataan TOR-URL-osoitteeseen, jossa on pääsykoodi, mikä mahdollistaa neuvottelut chat-sovelluksen kautta. Neuvotteluun osallistuvat uhrit saavat "todistuksia elämästä", kuten kuvakaappauksia tai kopioita väitetyistä varastetuista tiedoista. Sovittuaan lunnaiden määrästä uhkatoimijat antavat uuden Bitcoin-osoitteen maksua varten. Lunnaiden vastaanottamisen yhteydessä toimitetaan väitetty todiste tiedostojen poistamisesta, kuten näyttötallenteet tai poistolokit. Vaikka Karakurtin vaikutusvalta on lupaava tietojen poistaminen ja luottamuksellisuus, uhrit ovat raportoineet luottamuksellisuuden loukkauksista maksun jälkeen.

Kuinka käsitellä Karakurt lunnasohjelmahyökkäystä

Ensimmäinen askel Karakurtin kiristysohjelmahyökkäyksestä toipumisessa on eristää tartunnan saanut tietokone katkaisemalla se Internetistä ja poistamalla kaikki siihen liitetyt laitteet. Sitten sinun on otettava yhteyttä paikallisiin viranomaisiin. Yhdysvaltojen asukkaiden ja yritysten tapauksessa se onFBIjaInternet Crime Complaint Center (IC3).Jos haluat ilmoittaa haittaohjelmahyökkäyksestä, sinun on kerättävä kaikki mahdolliset tiedot siitä, mukaan lukien:

- Kuvakaappauksia lunnaitavasta

- Viestintä uhkatoimijoiden kanssa (jos sinulla on niitä)

- Esimerkki salatusta tiedostosta

Kuitenkin, jos haluatota yhteyttä ammattilaisiin, niin se on parastajätä jokainen tartunnan saanut kone sellaiseksi kuin se onja pyydä anlunnasohjelmien hätäpoistopalvelu. Nämä ammattilaiset ovat valmiita lieventämään nopeasti vahinkoa, keräämään todisteita, mahdollisesti kumoamaan salauksen ja palauttamaan järjestelmän. Järjestelmän uudelleenkäynnistäminen tai sammuttaminen voi vaarantaa palautuspalvelun. Reaaliaikaisen järjestelmän RAM-muistin kaappaaminen voi auttaa saamaan salausavaimen, ja dropper-tiedoston, kuten haitallista hyötykuormaa suorittavan tiedoston, saaminen voi olla käänteistä ja johtaa tietojen salauksen purkamiseen tai sen toiminnan ymmärtämiseen.älä poista lunnasohjelmaaja säilytä kaikki todisteet hyökkäyksestä. Se on tärkeäädigitaalinen rikostekninen tutkimusasiantuntijoita jäljittääkseen hakkeriryhmän ja tunnistaakseen heidät. Viranomaiset voivat käyttää tartunnan saaneessa järjestelmässäsi olevia tietojatutkia hyökkäystä.Kyberhyökkäyksen tutkinta ei eroa muista rikostutkinnoista: se tarvitsee todisteita hyökkääjien löytämiseksi.

1. Ota yhteyttä hätätilannepalvelun tarjoajaasi

Cyber Incident Response on prosessi, jossa vastataan kyberturvallisuushäiriöön ja sitä hallitaan. Incident Response Retainer on palvelusopimus kyberturvallisuuden tarjoajan kanssa, jonka avulla organisaatiot voivat saada ulkopuolista apua kyberturvallisuushäiriöihin. Se tarjoaa organisaatioille jäsenneltyä asiantuntemusta ja tukea tietoturvakumppanin kautta, mikä mahdollistaa nopean ja tehokkaan reagoinnin kybervälikohtauksen aikana. Häiriövastauksen säilyttäjä tarjoaa organisaatioille mielenrauhaa ja tarjoaa asiantuntijatukea ennen kyberturvallisuushäiriötä ja sen jälkeen. Poikkeustilanteiden reagoinnin säilyttäjän erityinen luonne ja rakenne vaihtelevat palveluntarjoajan ja organisaation vaatimusten mukaan. Hyvän tapaturman reagointivälineen tulee olla vankka mutta joustava ja tarjota todistettuja palveluita organisaation pitkän aikavälin turva-asennon parantamiseksi.Jos otat yhteyttä IR-palveluntarjoajaasi, he voivat ottaa haltuunsa välittömästi ja opastaa sinua kaikissa ransomware-palautuksen vaiheissa.Jos kuitenkin päätät poistaa haittaohjelman itse ja palauttaa tiedostot IT-tiimisi kanssa, voit seurata seuraavia vaiheita.

2. Käytä varmuuskopiota tietojen palauttamiseen

Varmuuskopioinnin merkitystä tietojen palauttamisessa ei voi liioitella, varsinkin kun otetaan huomioon erilaiset mahdolliset riskit ja uhat tietojen eheydelle. Varmuuskopiot ovat tärkeä osa kattavaa tietosuojastrategiaa. Ne tarjoavat keinon toipua erilaisista uhista, varmistaa toiminnan jatkuvuuden ja säilyttää arvokasta tietoa. Kiristysohjelmahyökkäyksiä vastaan, joissa haittaohjelmat salaavat tietosi ja vaativat maksua niiden julkaisemisesta, varmuuskopion avulla voit palauttaa tietosi ilman hyökkääjän vaatimuksia. Varmista, että testaat ja päivität varmuuskopiointimenettelysi säännöllisesti, jotta ne suojaavat tehokkaasti mahdollisilta tietojen katoamisskenaarioilta. Varmuuskopion tekemiseen on useita tapoja, joten sinun on valittava oikea varmuuskopiointiväline ja oltava vähintään yksi kopio tiedoistasi tallennettuna off-site-tilassa ja offline-tilassa.

3. Ota yhteyttä haittaohjelmien palautuspalveluun

Jos sinulla ei ole varmuuskopiota tai tarvitset apua haittaohjelmien poistamiseen ja haavoittuvuuksien poistamiseen, ota yhteyttä tietojen palautuspalveluun. Lunnaiden maksaminen ei takaa, että tietosi palautetaan sinulle. Ainoa taattu tapa palauttaa jokainen tiedosto on, jos sinulla on varmuuskopio. Jos et, ransomware-tietojen palautuspalvelut voivat auttaa sinua purkamaan ja palauttamaan tiedostot. SalvageData-asiantuntijat voivat palauttaa tiedostosi turvallisesti ja estää Karakurtin kiristysohjelmia hyökkäämästä verkkoosi uudelleen. Ota yhteyttä palautusasiantuntijoihimme 24/7.

Estä Karakurtin kiristysohjelmahyökkäys

Haittaohjelmien estäminen on paras ratkaisu tietoturvaan. on helpompaa ja halvempaa kuin niistä toipuminen. Kiristysohjelmahyökkäys voi maksaa yrityksesi tulevaisuuden ja jopa sulkea sen ovensa. Nämä ovat muutamia vinkkejä, joiden avulla voit varmistaa, ettävälttää haittaohjelmahyökkäyksiä:

- Pidä omasi käyttöjärjestelmä ja ohjelmisto ovat ajan tasallauusimmilla tietoturvakorjauksilla ja -päivityksillä. Tämä voi auttaa estämään haavoittuvuuksia, joita hyökkääjät voivat hyödyntää.

- Käytä vahvoja ja ainutlaatuisia salasanojakaikille tileille ja ota kaksivaiheinen todennus käyttöön aina kun mahdollista. Tämä voi auttaa estämään hyökkääjiä pääsemästä tiliisi.

- Varo epäilyttäviä sähköposteja, linkkejä ja liitteitä.Älä avaa sähköposteja tai napsauta tuntemattomista tai epäilyttävistä lähteistä peräisin olevia linkkejä tai liitteitä.

- Käytä hyvämaineisia virus- ja haittaohjelmien torjuntaohjelmistojaja pidä se ajan tasalla. Tämä voi auttaa havaitsemaan ja poistamaan haittaohjelmat ennen kuin ne voivat aiheuttaa vahinkoa.

- Käytä palomuuriaestääksesi luvattoman pääsyn verkkoosi ja järjestelmiisi.

- Verkon segmentointijakaa suurempi verkko pienempiin aliverkkoihin, joiden välillä on rajoitettu yhteenliitettävyys. Se rajoittaa hyökkääjän sivuttaisliikettä ja estää luvattomia käyttäjiä pääsemästä organisaation immateriaalioikeuksiin ja tietoihin.

- Rajoita käyttäjän oikeuksiaestääkseen hyökkääjiä pääsemästä arkaluontoisiin tietoihin ja järjestelmiin.

Kouluta työntekijöitä ja henkilökuntaakuinka tunnistaa ja välttää tietojenkalasteluviestit ja muut manipulointihyökkäykset.