Les meilleurs mèmes de cybersécurité dont on peut rire et garder à l'esprit

Nous allons nous moquer de différents sujets allant du phishing aux attaques DDoS en passant par le doxxing. Installez-vous confortablement et suivez les mèmes de sensibilisation à la sécurité !

La gestion des mots de passe est l’élément vital de la cybersécurité

La création de mots de passe forts est le fondement de la cybersécurité. Lorsque vous avez besoin de trouver un mot de passe fiable, il ne devrait évidemment pas être 123, tandis que 456 ne vous aidera pas beaucoup non plus. Plus vos mots de passe sont clairs et prévisibles, moins un pirate informatique aura besoin de temps pour les déchiffrer.

Pour cette raison, nous vous recommandons fortement d'installer un logiciel de gestion de mots de passe qui peut vous aider à générer et stocker en toute sécurité tous vos mots de passe. Cependant, votre gestionnaire de mots de passe doit être suffisamment fiable. Sinon, vous confierez simplement tous vos mots de passe à un tiers qui Dieu sait comment utilisera ces informations. Nous suggérons d'utiliser1Mot de passe,Gardien DashlaneouBitWarden. Ce sont de bons gestionnaires de mots de passe qui ne collecteront pas vos informations personnelles.

Le partage d’informations personnelles est mauvais (même s’il est tentant)

Internet regorge d’arnaques diverses. Les publicités, les coupons de réduction, les prix, les récompenses et autres éléments gratuits vous incitent à cliquer sur un lien suggéré ou à laisser vos informations personnelles. Peu importe la qualité de l'offre,ignorez-le et ne partagez jamais vos informations privées.

La seule chose que vous devez garder à l’esprit est qu’il n’existe pas de fromage gratuit. Les offres gratuites sont toujours un piège à arnaque et les exceptions se produisent rarement. Le monde d’Internet est cruel et injuste. Prenez cela comme un axiome et vous ne serez pas victime de fraudeurs.

Le phishing est une chose à laquelle il faut faire attention

Ce mème d’e-mail de phishing est simple : si vous ne vérifiez pas votre courrier électronique, il n’y a aucune chance que vous cliquiez sur un lien de phishing contenu dans les lettres que vous avez reçues. Pas d'e-mail, pas de phishing.

Mais si vous devez quand même vérifier votre boîte de réception, soyez prudent lorsque vous cliquez sur des liens provenant d'expéditeurs inconnus et suspects. Tout comme les escroqueries, les e-mails de phishing fonctionnent de la même manière : ils tentent de vous inciter ou de vous effrayer en cliquant sur un lien sans réfléchir. En conséquence, vous installerez des logiciels malveillants sur votre appareil ou divulguerez vos informations personnelles directement entre les mains des fraudeurs.

Les deux scénarios sont définitivement mauvais, alors n’ouvrez pas d’e-mails vous promettant un prix, beaucoup d’argent hérité d’un parent dont vous n’avez jamais entendu parler, ou simplement envoyé par un inconnu à qui vous ne vous attendiez pas à vous envoyer un e-mail. Mais si vous avez déjà cliqué sur un lien de phishing, voici un guide sur ce que vous devez faire.

Une célébrité peut être un escroc

Nous avons parlé d’escroqueries sophistiquées qui tentent de vous manipuler pour obtenir vos informations personnelles. Cependant, les gens se font arnaquer avec des stratégies simples mais très audacieuses, comme celle que vous pouvez voir dans le mème ci-dessus.

Utiliser le faux compte d’une célébrité, d’un représentant du gouvernement, d’un parent ou d’un ami pour paraître légitime à vos yeux est la principale tactique de ces escroqueries. Faites attention à la langue qu'une personne utilise. Les messages frauduleux semblent généralement maladroits et génériques, évitant les détails.

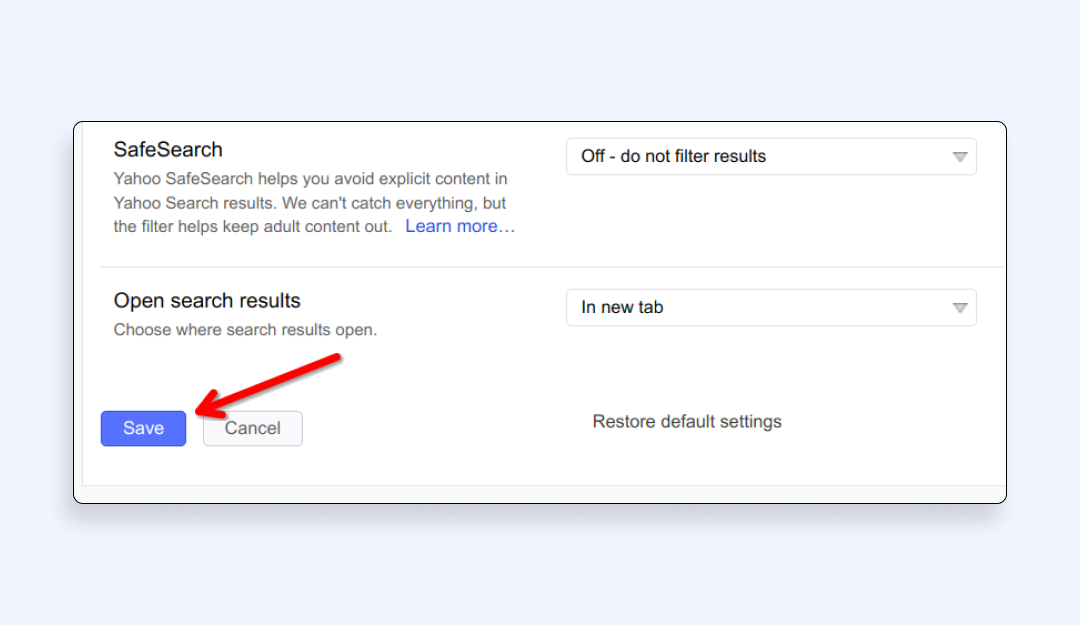

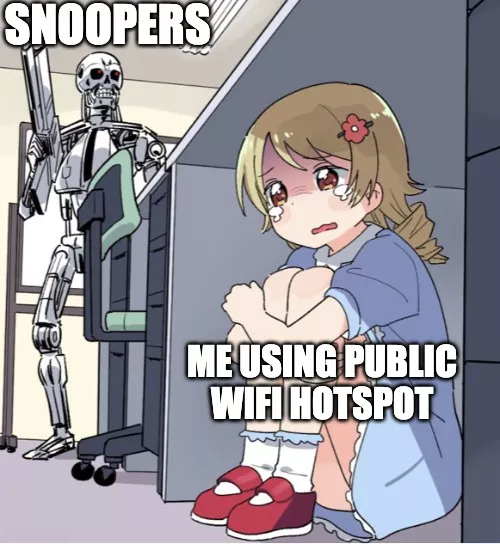

Utiliser le WiFi public représente un risque énorme

Utiliser un point d’accès WiFi public est pratique car vous disposez d’un accès Internet gratuit et tout ça. Mais devinez quoi ? Les hackers et les escrocs pensent de la même manière ! Les réseaux publics sont souvent non protégés, ce qui signifie que les pirates peuvent les utiliser pour voler des informations personnelles à des personnes sans méfiance utilisant le même point d'accès WiFi.

Pour cette raison, utiliser le WiFi public représente un risque immense. La bonne nouvelle est que vous pouvez vous protéger en utilisant une application de réseau privé virtuel (VPN). Un VPN crée un « tunnel » séparé par lequel passe tout votre trafic Internet et devient un ensemble de symboles extrêmement difficiles à déchiffrer. Même si les pirates informatiques parviennent à intercepter vos informations sensibles, ils ne pourront pas les lire.

Mais soyez prudent avec les VPN gratuits car ils ne protégeront pas réellement vos informations. Pour gagner de l’argent, les services VPN gratuits vendent vos informations à des tiers comme des agences de publicité. Vous ne serez donc pas vraiment privé avec une application VPN gratuite.

Apprendre encore plus:Cadres de cybersécurité : qu'est-ce qu'ils sont et comment choisir le bon

Le téléchargement de logiciels malveillants signifie que vous êtes en difficulté

Si vous avez téléchargé un logiciel qui vous promettait d’installer toutes les applications dont vous avez besoin ou de donner accès à du contenu gratuit, ce n’est pas une raison pour vous réjouir. En fait, cela signifie que vous avez installé un malware qui donne simplement l’impression d’une solution super utile et pratique.

Encore une fois, les offres trop belles pour être vraies sur Internet sont synonymes de danger. C’est pourquoi nous vous recommandons fortement de ne pas télécharger et installer de telles applications ultra utiles. Ils peuvent vraiment vous aider à résoudre vos tâches, mais il est très probable que votre appareil soit infecté par un virus et que vos informations personnelles soient volées.

Les logiciels malveillants peuvent non seulement être masqués comme une superapplication pratique, mais également se cacher derrière des liens de phishing ou même être sans fichier. Malgré leur complexité, les logiciels malveillants sont relativement faciles à gérer.

Tout d’abord, ne téléchargez aucun fichier suspect à partir de sites que vous connaissez à peine. Deuxièmement, installez des applications à partir de sources légitimes telles que Google PlayStore, l'AppStore d'Apple, etc. Troisièmement, utilisez VeePN qui dispose d’un outil anti-programme malveillant appelé NetGuard. Cette application bloque toutes les publicités pop-up et détecte tout malware que vous pourriez rencontrer en surfant sur le Web.

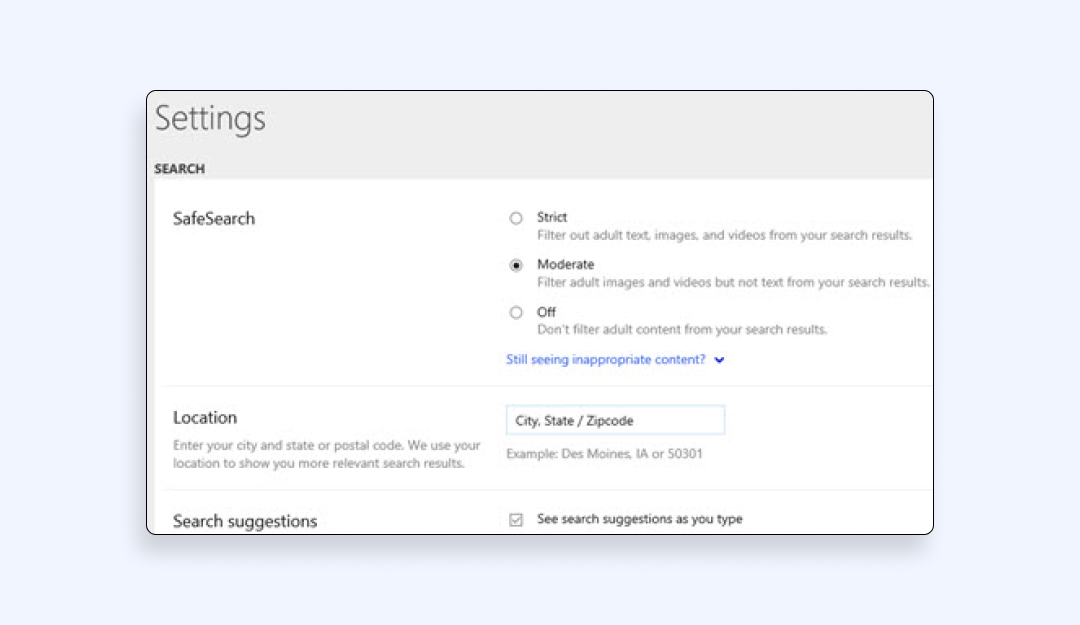

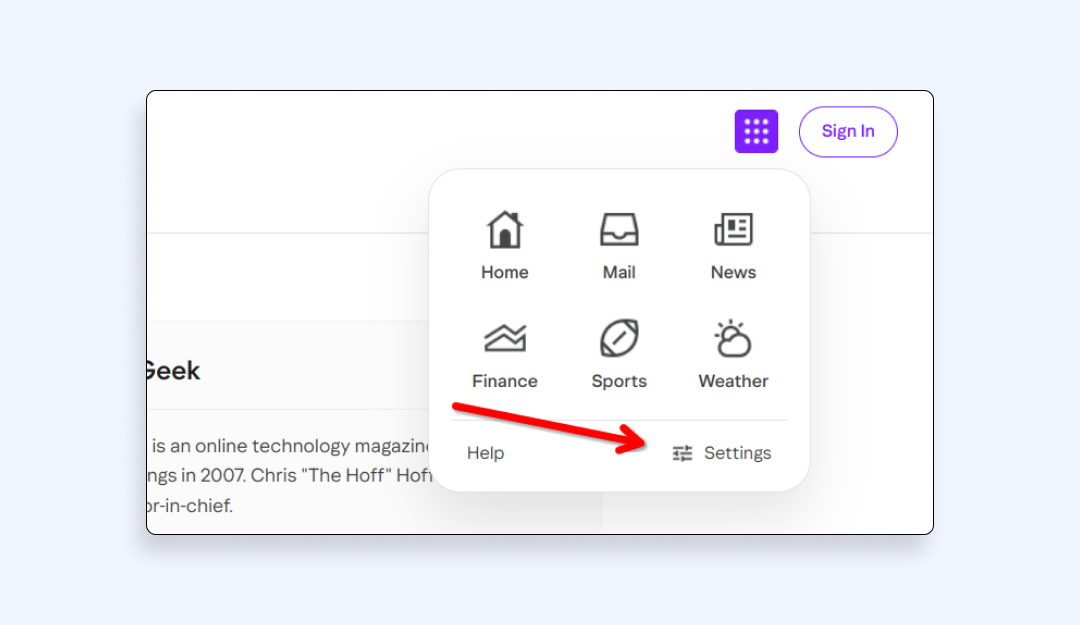

Un site Web falsifié semble toujours étrange

Un site Web usurpé est une imitation d'un site Web légitime qui contient généralement des logiciels malveillants ou collecte vos informations personnelles. Les sites Web usurpés peuvent ressembler à des sites Web légitimes, mais ont toujours un design étrange ou des noms d'URL étranges.

Par exemple, amazon.com et amaz0n.com se ressemblent. Mais si vous allez sur amaz0n.com, vous vous retrouverez sur un site Web usurpé qui volera vos données et aucun produit en retour.

Il n’y a pas de meilleure arme contre les sites Web frauduleux que votre attention. Vérifiez les URL de sites Web populaires tels que : Amazon, BestBuy, PayPal, Netflix, etc. La conception et les adresses URL des sites légitimes sont toujours faciles à reconnaître. Donc, si vous avez des doutes, il est préférable de vérifier si vous allez visiter un site entièrement sécurisé.

Les botnets sont des invités indésirables sur votre appareil

Si votre appareil ralentit soudainement, il y a de fortes chances qu'il ait été infecté par un botnet qui utilise votre connexion Internet et vos ressources informatiques pour une attaque par déni de service distribué (DDoS).

Mais même si l’attaque est terminée, cela ne signifie pas nécessairement que votre appareil est sain. Le logiciel malveillant ne disparaîtra pas de lui-même et une rechute lente peut se produire à nouveau lors d’une autre attaque.

La meilleure façon de protéger votre appareil contre les botnets est d'utiliser un logiciel antivirus pour détecter et éliminer une telle menace. VeePN propose un ensemble de sécurité spécial comprenant des applications antivirus et d'alerte de violation qui vous aideront à protéger vos appareils contre les virus, les cyberattaques et d'autres dangers menaçant votre sécurité en ligne.

Le harcèlement et le doxxing sont tout simplement dégoûtants

Les harceleurs suivent leurs victimes partout en essayant de les doxer, ou en d'autres termes, de révéler toutes leurs informations personnelles à des fins de chantage et de les rendre publiques. La motivation d’un harceleur peut aller du simple plaisir à ennuyer une victime à l’agression de vraies personnes.

C'est pourquoi vous devez vous rappeler des conseils de sécurité de base qui peuvent vous aider à empêcher les harceleurs de vous suivre et de vous doxer. Tout d’abord, ne partagez pas beaucoup de vos informations personnelles telles que votre adresse, votre numéro de téléphone, les noms de vos proches, etc. Dans le même ordre d’idées, nous vous déconseillons de partager d’autres détails de votre vie privée, tels que vos passe-temps, vos lieux préférés, les personnes que vous rencontrez souvent et tout ce que les harceleurs peuvent utiliser pour vous retrouver.

De plus, vous pouvez utiliser une application VPN pour masquer votre véritable adresse IP. Étant donné que le VPN se connecte à un serveur distant, votre appareil obtient une adresse IP de l'emplacement d'un serveur, de sorte qu'un harceleur ne pourra pas détecter votre véritable localisation.

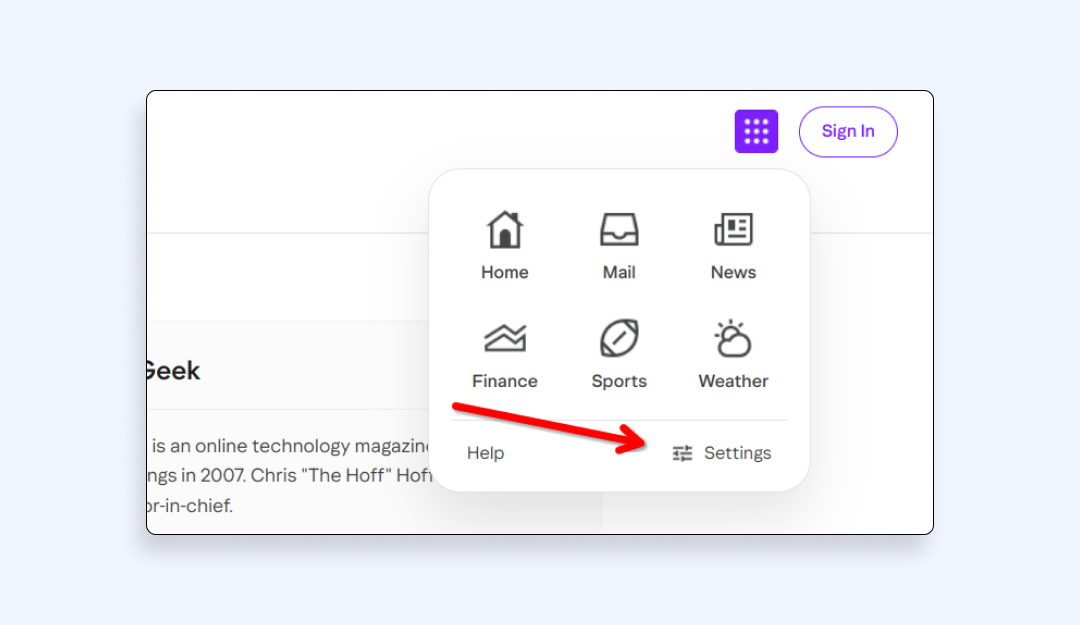

Le piratage d’adresse IP est facile à vaincre avec un VPN

Votre adresse IP est l’une des plus grandes vulnérabilités, qui peut être piratée et devenir le point de départ d’une attaque plus large. En détournant votre adresse IP, un pirate informatique peut intercepter tout votre trafic Internet et accéder à vos informations personnelles. Par conséquent, vous pouvez finir par perdre de l’argent sur vos cartes de crédit ou subir un chantage pour que toutes les photos de votre appareil soient mises en ligne si vous ne payez pas de rançon.

Vous pouvez éviter ces risques en utilisant VeePN. L'application a accès à 2 500 serveurs répartis sur 89 emplacements, vous pouvez donc en choisir un pour dissimuler votre identité. Les pirates ne pourront tout simplement pas voir votre véritable adresse IP ni votre trafic, car celui-ci passe par un tunnel séparé vers un serveur distant et est crypté en cours de route. En plus de cela, vous pouvez ajouter une couche de sécurité supplémentaire en utilisant une fonctionnalité Double VPN qui crypte votre trafic deux fois : lors de son acheminement vers un serveur distant et après l'avoir atteint.

Gardez votre cybersécurité une priorité absolue avec VeePN

Ces mèmes sur la sécurité informatique sont une vision ironique de la sécurité en ligne et de ce que les gens en pensent. Mais chaque blague a une part de vérité, ce qui signifie que vous ne devriez pas tenir votre vie privée sur Internet pour acquise.

Pour que ces mèmes amusants de cybersécurité ne soient qu’un tas d’images idiotes et ne deviennent jamais votre terrible réalité, rappelez-vous les règles de sécurité de base et utilisez VeePN. Compatible avec la majorité des appareils et des systèmes d'exploitation, VeePN protégera vos informations sensibles avec un cryptage AES 256 bits et garantira votre anonymat lorsque vous surfez sur le Web.

Obtenez VeePN dès maintenant pour protéger jusqu'à 10 appareils avec un seul abonnement et bénéficiez d'une garantie de remboursement de 30 jours.

Mèmes de cybersécurité auxquels penser

Il n’existe pas une seule citation universellement connue sur la cybersécurité, mais il existe quelques options bien connues en fonction de l’accent que vous souhaitez mettre en place :

- Sérieux

- « La question n’est pas de savoir si, mais quand ».

- « La sécurité n’est pas quelque chose que l’on achète, c’est quelque chose que l’on fait » .

- Humoristique

- « Les mots de passe sont comme des sous-vêtements : ne les laissez pas voir, changez-les très souvent et ne les partagez pas avec des inconnus ».

- "L'ordinateur le plus sécurisé est celui qui est éteint".

Les 3 A de la cybersécurité signifient :

- Authentificationvérifie l'identité d'un utilisateur essayant d'accéder à un système. Cela se fait généralement via des mots de passe, une authentification multifacteur ou des données biométriques telles que les empreintes digitales.

- Autorisationdétermine le niveau d'accès dont dispose un utilisateur vérifié. Par exemple, un utilisateur peut être authentifié pour accéder à un système, mais uniquement autorisé à afficher des fichiers spécifiques, pas à les modifier.

- Contrôle d'accèsfait respecter les limitations fixées par l’autorisation. Cela peut impliquer des pare-feu, des paramètres d'autorisations ou d'autres outils qui restreignent l'accès en fonction des privilèges de l'utilisateur.

Un VPN joue un rôle important dans la cybersécurité en ajoutant une couche de protection supplémentaire à votre trafic Internet. Voici comment procéder :

- Cryptage :Un VPN crypte votre trafic de données, créant un code brouillé que seuls le serveur VPN et votre appareil peuvent comprendre. Cela le rend illisible pour quiconque pourrait l'intercepter sur le réseau, comme les pirates informatiques ou les espions sur les réseaux Wi-Fi publics.

- Tunnelisation :VPN établit un tunnel sécurisé entre votre appareil et le serveur VPN. Toutes vos données Internet transitent par ce tunnel crypté, les protégeant ainsi des regards indiscrets sur l’Internet public.

- Masquage IP :Lorsque vous utilisez un VPN, votre adresse IP réelle est masquée. Au lieu de cela, les sites Web et les services auxquels vous accédez voient l’adresse IP du serveur VPN, ce qui rend plus difficile le suivi de votre position et de votre activité en ligne.

C'est pourquoi nous vous recommandons d'essayer VeePN, un service VPN robuste qui crypte vos données selon les meilleures normes de l'industrie et propose un ensemble de sécurité pour assurer une défense à 360 degrés de vos appareils.

![Trop d'erreur de teint sur Steam [Fix]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/03/Too-Many-Retries-error-on-Steam.png)