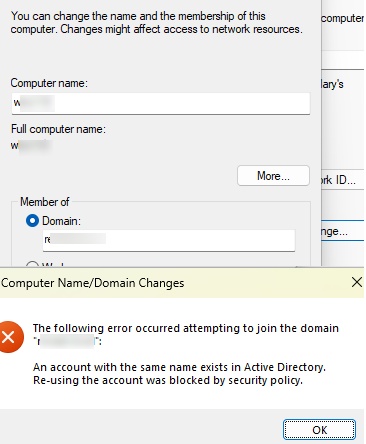

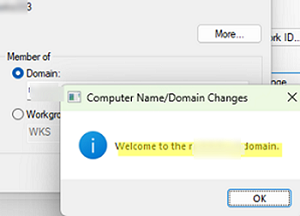

Lorsque vous tentez de joindre un ordinateur à un domaine Active Directory, une erreur peut se produire :

Error 0xaac (2732): NERR_AccountReuseBlockedByPolicy: An account with the same name exists in Active Directory. Re-using the account was blocked by security policy.

Ce comportement est dû aux mises à jour Windows publiées en octobre 2022 qui ont amélioré la sécurité de la réutilisation des comptes d'ordinateur existants dans Active Directory. Ces mises à jour empêchent un appareil de rejoindre un domaine AD en utilisant un compte d'ordinateur existant (pré-créé) (pour aider à se protéger contre les vulnérabilités critiques).CVE-2022-38042). Les exceptions sont les cas où :

- Le compte utilisateur qui a créé l'objet ordinateur dans AD est utilisé pour effectuer la jointure de domaine.

- L'ordinateur a été créé par un membre du groupe Administrateurs du domaine

- L'utilisateur est membre des administrateurs de domaine, des administrateurs d'entreprise ou des administrateurs intégrés.

- Compte utilisateur ajouté à l'option GPOContrôleur de domaine : autoriser la réutilisation du compte d'ordinateur lors de la jonction d'un domaine(cette option politique a été introduite en mars 2023)

Lorsqu'un ordinateur est joint à un domaine, une série de vérifications sont effectuées pour empêcher l'accès à l'objet ordinateur existant dans le domaine si l'utilisateur ne remplit pas les conditions ci-dessus.

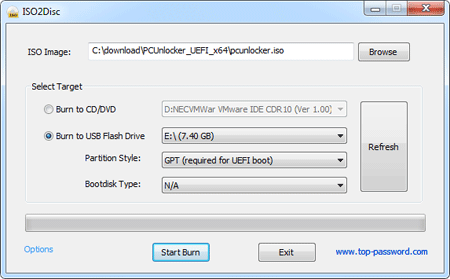

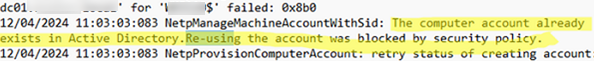

Vérifiez le journal de jointure de domaine sur le client (C:WindowsdebugNetSetup.LOG). Il doit contenir les lignes suivantes :

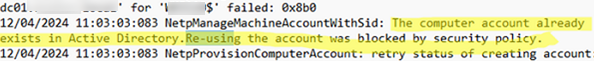

NetpGetComputerObjectDn: Crack results: (Account already exists) DN = CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Looking up attributes for machine account: CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Ms-Ds-CreatorSid is empty. NetpManageMachineAccountWithSid: NetUserAdd on 'h-dc01.woshub.loc' for 'WKS0001$' failed: 0x8b0 NetpManageMachineAccountWithSid: The computer account already exists in Active Directory. Re-using the account was blocked by security policy.

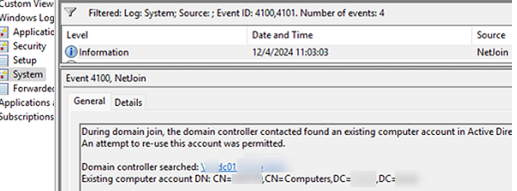

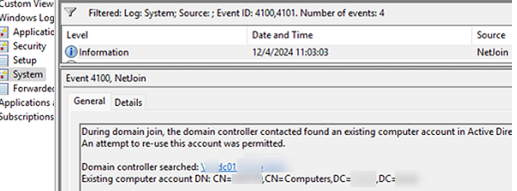

Un événement avec un ID d'événement4100ou4101devrait également apparaître dans le journal système de l'Observateur d'événements :

Voir aussi :Comment joindre un ordinateur Windows 11 à un domaine

During domain join, the domain controller contacted found an existing computer account in Active Directory with the same name. An attempt to re-use this account was permitted. Domain controller searched: \h-dc01.woshub.loc Existing computer account DN: CN=wks0001,CN=Computers,DC=woshub,DC=loc

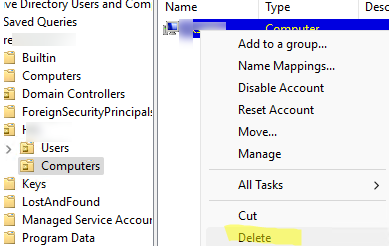

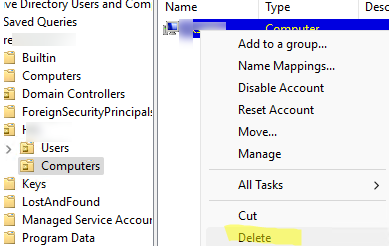

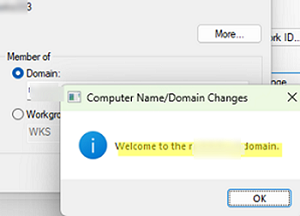

La solution de contournement la plus simple consiste à renommer l'ordinateur (nom d'hôte) ou à supprimer le compte précédemment créé avec ce nom dans AD. Dans ce cas, vous pouvez facilement joindre l'ordinateur au domaine AD avec un nouveau nom.

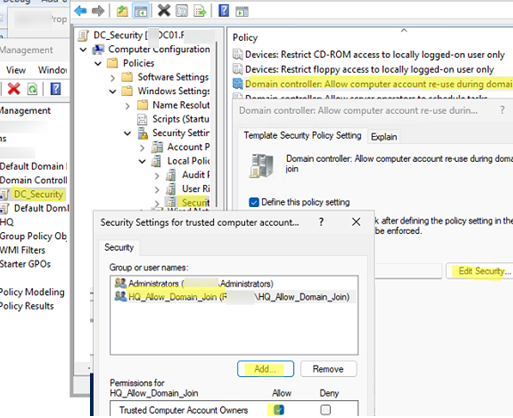

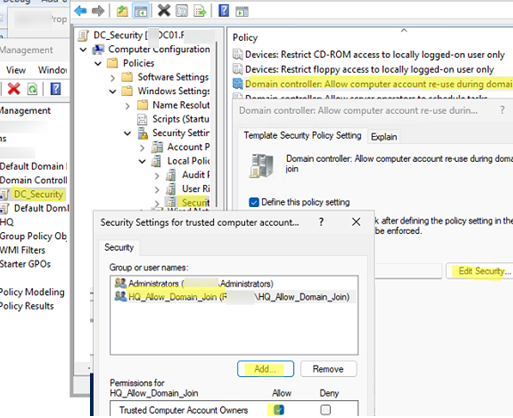

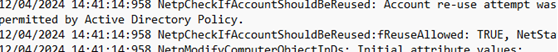

Si vous souhaitez autoriser certains utilisateurs non administrateurs à joindre des ordinateurs à des comptes existants, vous devez configurer un GPO distinct pour les contrôleurs de domaine.

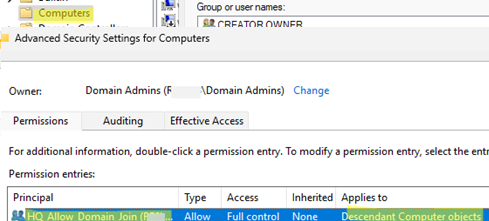

- Créez un groupe de sécurité dans le domaine AD et ajoutez des utilisateurs pouvant réutiliser les comptes d'ordinateur. Par exemple, HQ_Allow_Domain_Join

- Ouvrez la console de gestion des stratégies de domaine (

gpmc.msc), créez un nouveau GPO et liez-le auContrôleurs de domaineOU. - Ouvrez le GPO et accédez àConfiguration ordinateur -> Stratégies -> Paramètres Windows -> Paramètres de sécurité -> Stratégies locales -> Options de sécurité

- Ouvrir la politiqueContrôleur de domaine : autoriser la réutilisation du compte d'ordinateur lors de la jonction d'un domaine.

- Activez la stratégie. Puis cliquezModifier la sécuritéet ajoutez le groupe d'utilisateurs de confiance précédemment créé qui sera autorisé à joindre des ordinateurs au domaine

Pour renforcer la sécurité, limitez au minimum le nombre de membres de ce groupe.

Pour renforcer la sécurité, limitez au minimum le nombre de membres de ce groupe. - Attendez que les paramètres GPO soient mis à jour sur le DC ou mettez-les à jour immédiatement avec la commande

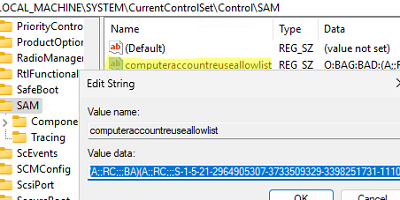

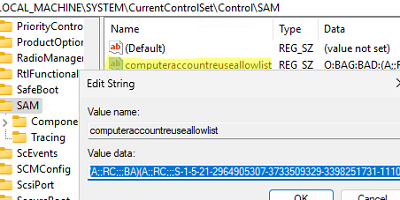

gpupdate /force - La politique modifie la valeur duliste d'autorisation de compte d'ordinateurparamètre dans le

HKLMSYSTEMCurrentControlSetControlSAMclé de registre sur le contrôleur de domaine. Sa valeur contiendra une liste des groupes que vous avez ajoutés (au format SDDL).

- Vérifiez que les membres de ce groupe disposent d'autorisations AD déléguées pour gérer les comptes d'ordinateur dans l'unité d'organisation cible.

Désormais, les utilisateurs de ce groupe peuvent utiliser les comptes d'ordinateur existants lorsqu'ils joignent des appareils au domaine.

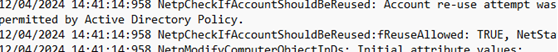

Vérifiez le journal NetSetup.LOG :

NetpCheckIfAccountShouldBeReused: Account re-use attempt was permitted by Active Directory Policy. NetpCheckIfAccountShouldBeReused:fReuseAllowed: TRUE, NetStatus:0x0

Si l'utilisateur ne parvient toujours pas à ajouter l'ordinateur au domaine après avoir appliqué les paramètres spécifiés, recherchez la ligne suivante dans le fichier C:WindowsdebugNetSetup.LOG :

Active Directory Policy check with SAM_DOMAIN_JOIN_POLICY_LEVEL_V2 returned NetStatus:0x5.

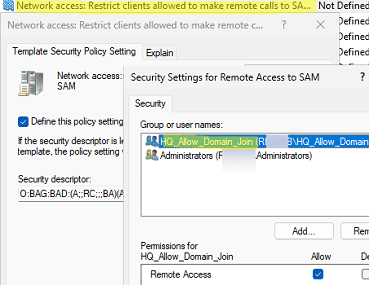

Cela indique que l'utilisateur n'est pas autorisé à se connecter à distance au contrôleur de domaine et à vérifier les enregistrements dans la base de données SAM. Dans ce cas, vous devez activerAccès au réseau : restreindre les clients autorisés à passer des appels à distance vers SAMpolitique de sécurité pour DC et ajoutez-y votre groupe d’utilisateurs.

Auparavant, Microsoft autorisait leNetJoinLegacyAccountReuseclé de registre à utiliser pour ignorer les nouveaux paramètres de sécurité qui empêchent la réutilisation des comptes d'ordinateur existants.

reg add HKLMSystemCurrentControlSetControlLsa /v NetJoinLegacyAccountReuse /t REG_DWORD /d 1 /f

Cependant, la prise en charge de ce paramètre de registre a été supprimée dans les mises à jour d'août 2024 et cette option ne fonctionne plus.

![[Tutoriel] Comment ouvrir deux fichiers Excel 2010 dans différentes fenêtres](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/05/open-excels-2010-files-in-different-windows.png)