GandCrab est une variante de ransomware apparue pour la première fois dans le paysage de la cybersécurité début 2018. Les attaques de ransomware consistent à chiffrer des fichiers sur le système d'une victime, l'obligeant à payer une rançon pour la clé de déchiffrement. Ce ransomware est connu pour son large ciblage de types de fichiers, rendant efficacement un large éventail de fichiers inaccessibles à la victime. GandCrab a été impliqué dans diverses attaques très médiatisées, touchant des individus, des entreprises et même des organisations gouvernementales. En tant que menace dynamique et évolutive, GandCrab a connu plusieurs versions et mises à jour depuis son émergence. Ces mises à jour introduisent de nouvelles fonctionnalités et techniques d'évasion, démontrant l'adaptabilité de ses développeurs aux mesures de sécurité. Cette évolution constante constitue un défi pour les efforts de cybersécurité visant à lutter efficacement contre les ransomwares.

Les experts de SalvageData recommandent des mesures proactives de sécurité des données, telles que des sauvegardes régulières, de solides pratiques de cybersécurité et la mise à jour des logiciels, pour se protéger contre les attaques de ransomwares. Et,en cas d'attaque de ransomware, contactez immédiatement nos experts en récupération de ransomware.

Tout ce que nous savons sur GandCrab Ransomware

GandCrab a évolué vers plusieurs versions, dont GandCrab V2.0, GandCrab 3, GandCrab V5.0, GandCrab 5.0.2, GandCrab V5.0.3, GandCrab 5.0.4, GandCrab 5.0.5, GandCrab 5.0.7, GandCrab 5.0.8, GandCrab. 5.0.9, GandCrab 5.1.0, GandCrab 5.1.4, GandCrab 5.1.5 et GandCrab V5.1.6. Malgré la diversité des versions, leur comportement fondamental reste cohérent. Les principales différences incluent l’extension de fichier ajoutée aux fichiers cryptés, le contenu des messages de rançon, la conception des sites Web, les montants des rançons et le portefeuille de crypto-monnaie utilisé. Ces distinctions subtiles aident à identifier et à distinguer chaque itération au sein de la famille des ransomwares GandCrab.Nom confirmé

- Virus GandCrab

Type de menace

- Rançongiciel

- Virus cryptographique

- Casier de fichiers

- Double extorsion

Existe-t-il un décrypteur gratuit disponible ?Il y aoutils de décryptage pour certaines variantes du ransomware GandCrab(V1, V4, V5). Vous pouvez identifier ces variantes par l'extension de fichier :

- .GDCB

- .GDCB

- .CRABE

- .KRAB

- .UKCZA

- .YIAQDG

- .CQXGPMKNR

- .HHFEHIOL

Méthodes de distribution

- E-mails de phishing

- Exploiter les vulnérabilités

- Mots de passe faibles ou par défaut sur Remote Desktop Protocol (RDP)

Conséquences

- Les fichiers sont cryptés et verrouillés jusqu'au paiement de la rançon

- Fuite de données

- Double extorsion

Que sont les IOC du ransomware GandCrab

Les indicateurs de compromission (IOC) sont des indices numériques que les professionnels de la cybersécurité utilisent pour identifier les compromissions système et les activités malveillantes au sein d'un réseau ou d'un environnement informatique. Lorsqu'un IOC est détecté, les équipes de sécurité évaluent les menaces possibles ou valident son authenticité. Les IOC fournissent également des preuves de ce à quoi un attaquant avait accès s'il infiltrait le réseau. Il s'agit essentiellement de versions numériques de preuves laissées sur une scène de crime, et les IOC potentiels incluent un trafic réseau inhabituel, des connexions d'utilisateurs privilégiés en provenance de pays étrangers, des requêtes DNS étranges, des modifications de fichiers système, etc.Les IOC spécifiques à GandCrab incluent : Chemins et noms de fichiers

- %Application Data%Microsoft{6 caractères aléatoires}.exe

Entrée de registre :

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce

- {11 caractères aléatoires} = %Application Data%Microsoft{6 caractères aléatoires}.exe

URL/IP connectées

- Ipv4bot.whatismyipaddress.com

- {Adresse IP du domaine}/curl.php?token=1019

- {BLOQUÉ}ransom.bit, {BLOQUÉ}ngcomputer.bit, {BLOQUÉ}ft.bit, {BLOQUÉ}d32.bit, {BLOQUÉ}ab.bit

Note de rançon

- Note de rançon déposée sous le nom {Dossier crypté} GDCB-DECRYPT.txt

Extension de fichier crypté par le rançongiciel GandCrab :

Le gang GandCrab possède de nombreuses versions de leurs logiciels malveillants, et chaque version possède sa propre extension et son propre système pour renommer les fichiers cryptés.Version 1 :

- Extension de fichier : .GDCB

- Commence par : —= GANDCRAB =—

- L'extension : .GDCB

Version 2 :

- Extension de fichier : .GDCB

- Commence par : —= GANDCRAB =—

- L'extension : .GDCB

Version 3 :

- Extension de fichier : .CRAB

- Commence par : —= GANDCRAB V3 =—

- L'extension : .CRAB

Version 4 :

- Extension de fichier : .KRAB

- Commence par : —= GANDCRAB V4 =—

- L'extension : .KRAB

Version 5 :

- Extension de fichier : .([A-Z]+)

- Commence par : —= GANDCRAB V5.0 =—

- L'extension : .UKCZA

Version 5.0.1 :

- Extension de fichier : .([A-Z]+)

- Commence par : —= GANDCRAB V5.0.1 =—

- L'extension : .YIAQDG

Version 5.0.2 :

- Extension de fichier : .([A-Z]+)

- Commence par : —= GANDCRAB V5.0.2 =—

- L'extension : .CQXGPMKNR

Version 5.0.3 :

- Extension de fichier : .([A-Z]+)

- Commence par : —= GANDCRAB V5.0.3 =—

- L'extension : .HHFEHIOL

Version 5.0.4 :

- Extension de fichier : .([A-Z]+)

- Commence par : —= GANDCRAB V5.0.4 =—

- L'extension : .BYACZCZI

Version 5.0.5 :

- Extension de fichier : .([A-Z]+)

- Commence par : —= GANDCRAB V5.0.5 =—

- L'extension : .KZZXVWMLI

Version 5.1 :

- Extension de fichier : .([A-Z]+)

- Commence par : —= GANDCRAB V5.1 =—

- L'extension : .IJDHRQJD

Note de rançon GandCrab

Veuillez noter que le contenu réel de la demande de rançon peut varier selon les différentes versions de GandCrab et que les attaquants peuvent personnaliser les messages. La note déposée contient généralement des instructions destinées à la victime sur la façon de payer la rançon et d'obtenir la clé de déchiffrement. Vous trouverez ci-dessous un exemple de ce à quoi pourrait ressembler une note de rançon GandCrab :

Si vous réalisez que vous êtes une victime d'un ransomware, contacter des experts en suppression de ransomware SalvageData vous offre un service sécurisé de récupération de données et de suppression du ransomware après une attaque.

Comment fonctionne le rançongiciel GandCrab

Le ransomware GandCrab fonctionne en plusieurs étapes, exploitant diverses techniques pour infiltrer, chiffrer des fichiers et demander une rançon. Voici un aperçu du fonctionnement typique de GandCrab :

Infection et accouchement

GandCrab est souvent diffusé via des pièces jointes malveillantes, des kits d'exploitation sur des sites Web compromis ou sous forme de charge utile abandonnée par d'autres logiciels malveillants. Une charge utile fait référence au composant ou au code malveillant au sein d'une cyberattaque, généralement conçu pour exécuter des actions nuisibles sur un système ciblé. La charge utile du ransomware GandCrab consiste en un fichier exécutable malveillant, souvent envoyé via des pièces jointes à des e-mails ou des vulnérabilités exploitées. Une fois qu'un système est infecté, GandCrab peut créer des copies de lui-même à des emplacements spécifiques sur la machine de la victime.

Plus de lecture :LockBit Green Ransomware : Le guide complet

Démarrage automatique et persistance

Pour garantir qu'il s'exécute à chaque démarrage du système, GandCrab modifie le registre Windows en ajoutant des entrées permettant une exécution automatique.

Évasion

GandCrab utilise diverses techniques d'évasion pour éviter la détection par les logiciels de sécurité et l'analyse par les chercheurs. Il peut mettre fin à des processus spécifiques liés aux logiciels antivirus et de sécurité exécutés sur le système de la victime.

Communication avec les serveurs de commande et de contrôle (C2)

GandCrab communique avec des serveurs distants contrôlés par les attaquants. Cette communication est utilisée pour envoyer des informations sur le système infecté et, dans certains cas, pour recevoir des instructions supplémentaires.

Cryptage de fichiers

GandCrab identifie et crypte un large éventail de fichiers sur le système de la victime, en utilisant un algorithme de cryptage puissant, tel que RSA et Salsa20, pour crypter les fichiers sur le système de la victime. Il ajoute une extension de fichier spécifique (par exemple GDCB) aux fichiers cryptés, indiquant qu'ils sont désormais inaccessibles.

Le dépôt de la demande de rançon

Après avoir terminé le processus de cryptage, GandCrab dépose une demande de rançon dans chaque dossier concerné. La note contient généralement des instructions sur la façon de payer la rançon pour obtenir la clé de décryptage. La note de rançon peut également inclure des détails tels que le montant de la rançon, une date limite de paiement et l'adresse du portefeuille de crypto-monnaie pour le paiement. Les victimes sont invitées à payer une rançon en crypto-monnaie (généralement Bitcoin) pour obtenir la clé de décryptage. Les développeurs de GandCrab menacent souvent de supprimer définitivement la clé de décryptage ou d'augmenter le montant de la rançon si les victimes retardent le paiement.

Comment gérer une attaque de ransomware GandCrab

La première étape pour se remettre d'une attaque GandCrab consiste à isoler l'ordinateur infecté en le déconnectant d'Internet et en supprimant tout appareil connecté. Ensuite, vous devez contacter les autorités locales. Dans le cas des résidents et des entreprises américaines, c'est leFBIet leInternet Crime Complaint Centre (IC3).Pour signaler une attaque de ransomware, vous devez rassembler toutes les informations possibles à ce sujet, notamment :

- Captures d'écran de la demande de rançon

- Communications avec les acteurs de la menace (si vous en avez)

- Un échantillon d'un fichier crypté

Toutefois, si vous préférezcontacter des professionnels, alors ne fais rien.Laissez chaque machine infectée telle quelleet demande unservice de suppression d'urgence des ransomwares. Le redémarrage ou l'arrêt du système peut compromettre le service de récupération. La capture de la RAM d'un système actif peut aider à obtenir la clé de cryptage, et la capture d'un fichier dropper, c'est-à-dire un fichier exécutant la charge utile malveillante (un code logiciel ou des programmes qui exécutent des actions non autorisées sur un système cible), peut faire l'objet d'une ingénierie inverse et conduire au décryptage des données ou à la compréhension de leur fonctionnement. Vous devezne pas supprimer le ransomware, et conservez toutes les preuves de l'attaque. C'est important pourcriminalistique numériqueafin que les experts puissent remonter jusqu'au groupe de hackers et les identifier. C'est en utilisant les données de votre système infecté que les autorités peuventenquêtez sur l'attaque et trouvez le responsable.Une enquête sur une cyberattaque n’est pas différente de toute autre enquête criminelle : elle a besoin de preuves pour retrouver les attaquants.

1. Contactez votre fournisseur de réponse aux incidents

Une réponse à un cyberincident est le processus de réponse et de gestion d’un incident de cybersécurité. Un Incident Response Retainer est un accord de service avec un fournisseur de cybersécurité qui permet aux organisations d'obtenir une aide externe en cas d'incidents de cybersécurité. Il fournit aux organisations une expertise structurée et un soutien par l'intermédiaire d'un partenaire de sécurité, leur permettant de réagir rapidement et efficacement lors d'un cyber-incident. Un mandat de réponse aux incidents offre une tranquillité d'esprit aux organisations, en offrant un soutien expert avant et après un incident de cybersécurité. La nature et la structure spécifiques d’un mandat de réponse à incident varient en fonction du fournisseur et des exigences de l’organisation. Un bon service de réponse aux incidents doit être robuste mais flexible, fournissant des services éprouvés pour améliorer la posture de sécurité à long terme d’une organisation.Si vous contactez votre fournisseur de services IR, il pourra prendre le relais immédiatement et vous guider à travers chaque étape de la récupération du ransomware.Toutefois, si vous décidez de supprimer le ransomware vous-même et de récupérer les fichiers avec votre équipe informatique, vous pouvez alors suivre les étapes suivantes.

2. Identifiez l'infection par le ransomware

L'identification du ransomware qui a infecté votre ordinateur peut être effectuée en vérifiant l'extension du fichier (certains ransomwares utilisent l'extension de fichier comme nom),en utilisant un outil d'identification de ransomware, ou ce sera sur la note de rançon. Avec ces informations, vous pouvez rechercher une clé publique de déchiffrement. Vous pouvez également vérifier le type de ransomware par ses IOC.

3. Supprimez le ransomware et éliminez les kits d'exploitation

Avant de récupérer vos données, vous devez garantir que votre appareil est exempt de ransomware et que les attaquants ne peuvent pas lancer une nouvelle attaque via des kits d'exploitation ou d'autres vulnérabilités. Un service de suppression de ransomware peut supprimer le ransomware, créer un document médico-légal pour enquête, éliminer les vulnérabilités et récupérer vos données.

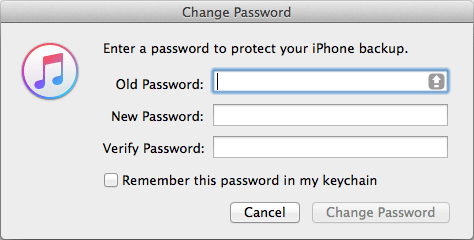

4. Utilisez une sauvegarde pour restaurer les données

L'importance de la sauvegarde pour la récupération des données ne peut être surestimée, en particulier dans le contexte de divers risques et menaces potentiels pour l'intégrité des données. Les sauvegardes sont un élément essentiel d'une stratégie globale de protection des données. Ils fournissent un moyen de se remettre d’une variété de menaces, garantissant la continuité des opérations et préservant les informations précieuses. Face aux attaques de ransomware, où des logiciels malveillants cryptent vos données et exigent un paiement pour leur libération, disposer d'une sauvegarde vous permet de restaurer vos informations sans succomber aux demandes de l'attaquant. Assurez-vous de tester et de mettre à jour régulièrement vos procédures de sauvegarde pour améliorer leur efficacité dans la protection contre d'éventuels scénarios de perte de données. Il existe plusieurs façons d'effectuer une sauvegarde, vous devez donc choisir le bon support de sauvegarde et conserver au moins une copie de vos données hors site et hors ligne.

5. Contactez un service de récupération de ransomware

Si vous n'avez pas de sauvegarde ou si vous avez besoin d'aide pour supprimer le ransomware et éliminer les vulnérabilités, contactez un service de récupération de données. Le paiement de la rançon ne garantit pas que vos données vous seront restituées. La seule façon garantie de restaurer chaque fichier est d’avoir une sauvegarde. Si ce n'est pas le cas, les services de récupération de données de ransomware peuvent vous aider à décrypter et à récupérer les fichiers. Les experts de SalvageData peuvent restaurer vos fichiers en toute sécurité et empêcher le ransomware GandCrab d'attaquer à nouveau votre réseau, contactez nos experts en récupération 24h/24 et 7j/7.

Empêcher l'attaque du ransomware GandCrab

La prévention des ransomwares est la meilleure solution pour la sécurité des données. est plus facile et moins coûteux que de s’en remettre. Le ransomware GandCrab peut coûter cher à l’avenir de votre entreprise et même fermer ses portes. Voici quelques conseils pour vous assurer que vous pouvezéviter les attaques de ransomwares:

- Gardez vos logiciels à jour pour éviter les vulnérabilités pouvant être exploitées par des ransomwares.

- Utilisez des mots de passe forts et une authentification à deux facteurs pour empêcher tout accès non autorisé aux systèmes.

- Sauvegardez régulièrement les fichiers importants et stockez-les dans un emplacement sécurisé.

- Soyez prudent lorsque vous ouvrez des pièces jointes à un e-mail ou cliquez sur des liens provenant de sources inconnues.

- Utilisez un logiciel antivirus réputé et tenez-le à jour.

![Échec de l'acquisition de la licence d'utilisateur final, ID d'événement 1014 [Correction]](https://elsefix.com/tech/tejana/wp-content/uploads/2024/11/acquisition-of-end-user-license-failed.png)

![[Astuce] Désactivez l'exécution automatique d'Opera au démarrage de l'ordinateur](https://media.askvg.com/articles/images8/Disable_Opera_Auto_Run_Computer_Starts.png)

![L'indexation n'est pas en cours d'exécution dans Windows 11 [FIX]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/03/Indexing-is-not-running-in-Windows-11.jpg)

![Le service Intel SGX AESM s'est terminé de manière inattendue [Correctif]](https://elsefix.com/tech/tejana/wp-content/uploads/2024/12/intel-sgx-terminated.png)