AppLocker est une puissante fonctionnalité de contrôle des applications de Windows 11 qui permet aux administrateurs de gérer avec précision les applications que les utilisateurs peuvent installer et exécuter. En créant des règles basées sur des attributs tels que les propriétés des fichiers, les chemins et les signatures numériques, AppLocker fournit un contrôle granulaire sur l'exécution des logiciels sur les systèmes Windows.

Initialement introduit dans Windows 7, AppLocker a évolué dans Windows 11 pour offrir des fonctionnalités améliorées pour contrôler à la fois les applications de bureau traditionnelles et les applications modernes du Windows Store. Cela en fait un outil essentiel pour les organisations cherchant à améliorer la sécurité, à garantir la conformité des licences et à maintenir un environnement logiciel standardisé.

Voyons comment configurer et utiliser AppLocker dans Windows 11 pour empêcher les installations et exécutions d'applications non autorisées :

Étape 1 :Ouvrez l'éditeur de politique de sécurité locale en appuyant surWin + R, en tapantsecpol.msc, et en appuyant sur Entrée.

Étape 2 :Dans la fenêtre Politique de sécurité locale, accédez à Paramètres de sécurité > Stratégies de contrôle des applications > AppLocker.

Étape 3 :Faites un clic droit sur « AppLocker » et sélectionnez « Configurer l’application des règles ». Assurez-vous que la case « Configuré » est cochée pour les types de règles que vous souhaitez appliquer (règles exécutables, Windows Installer, script, application packagée et DLL).

Étape 4 :Pour créer une nouvelle règle, cliquez avec le bouton droit sur la collection de règles souhaitée (par exemple, « Règles exécutables » ou « Règles d'application packagées ») et sélectionnez « Créer une nouvelle règle ».

Étape 5 :Dans l'assistant Créer des règles, choisissez le type de règle que vous souhaitez créer. Pour cet exemple, créons une règle d'application packagée :

Étape 6 :Sur la page Autorisations, indiquez si vous souhaitez autoriser ou refuser l'application, puis choisissez les utilisateurs ou les groupes auxquels la règle s'applique.

Étape 7 :Sur la page Éditeur, vous pouvez définir la règle en fonction de l'éditeur, du nom ou de la version de l'application. Cliquez sur « Sélectionner » pour choisir une application de référence installée sur le système ou utilisez un programme d'installation d'application packagée comme référence.

Étape 8 :Définissez la portée de la règle. Les options incluent :

- Postuler auprès de n'importe quel éditeur

- Postuler auprès d'un éditeur spécifique

- Appliquer à un nom de package spécifique

- Appliquer à une version de package spécifique

- Appliquer des valeurs personnalisées à la règle

Étape 9 :Sur la page Exceptions, spécifiez les conditions dans lesquelles la règle ne doit pas s'appliquer.

Étape 10 :Donnez un nom et une description à votre règle, puis cliquez sur « Créer » pour finaliser la règle.

Répétez ce processus pour créer des règles supplémentaires pour d'autres applications ou types de fichiers que vous souhaitez contrôler.

Considérations importantes pour l'utilisation d'AppLocker

Lors de la mise en œuvre d'AppLocker, gardez ces points clés à l'esprit :

En savoir plus:Comment trouver les ID de modèle utilisateur d’application dans Windows 11

- Le service Application Identity doit être en cours d’exécution pour qu’AppLocker fonctionne correctement.

- Le service client de stratégie de groupe (gpsvc) est requis pour AppLocker et peut devoir être activé sur certains systèmes.

- AppLocker dans Windows 11 peut contrôler les formats de fichiers .mst et .appx en plus des exécutables et scripts traditionnels.

- Créez des règles par défaut pour garantir que les composants Windows et les outils d'administration critiques restent accessibles.

- Testez minutieusement vos stratégies AppLocker dans un environnement hors production avant de les déployer à grande échelle.

Dépannage des blocages AppLocker

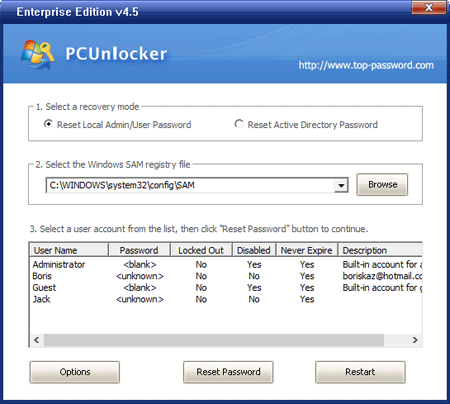

Si les utilisateurs rencontrent le message « Cette application a été bloquée par votre administrateur système » lorsqu'ils tentent d'exécuter une application, cela signifie qu'une règle AppLocker empêche son exécution. Dans de tels cas :

- Vérifiez vos règles AppLocker pour vous assurer qu’elles ne sont pas trop restrictives.

- Pensez à créer des exceptions pour des applications spécifiques si nécessaire.

- Utilisez le mode d'audit d'AppLocker pour surveiller l'utilisation des applications sans appliquer de blocages, vous aidant ainsi à affiner vos règles.

Méthodes alternatives de contrôle des applications

Bien qu'AppLocker soit une solution robuste, il existe d'autres moyens de restreindre les installations et les exécutions de logiciels dans Windows 11 :

- Les paramètres de stratégie de groupe peuvent être utilisés pour empêcher les utilisateurs d'installer des logiciels.

- Les logiciels de contrôle d'applications tiers peuvent offrir des fonctionnalités supplémentaires ou une gestion plus simple pour certaines organisations.

- Le contrôle d'application Microsoft Defender (MDAC) intégré à Windows 11 offre une approche alternative à la liste blanche des applications.

AppLocker est un outil puissant pour gérer l'accès aux applications dans les environnements Windows 11. En élaborant et en mettant en œuvre soigneusement les règles AppLocker, vous pouvez améliorer considérablement la sécurité de votre organisation et maintenir un meilleur contrôle sur les logiciels exécutés sur vos systèmes.

![L'installation a besoin d'espace pour mettre à jour Windows 11 [Réparer]](https://elsefix.com/tech/tejana/wp-content/uploads/2024/11/Setup-needs-space-to-update.png)