Le ransomware MedusaLocker a été détecté pour la première fois en septembre 2019 et a depuis infecté et chiffré des systèmes dans plusieurs secteurs, ciblant principalement le secteur de la santé. Les acteurs de MedusaLocker s'appuient principalement sur les vulnérabilités des services à distance pour accéder aux réseaux des victimes. Les acteurs utilisent des services tels que RDP, PsExec et SMB pour infecter d’autres hôtes du réseau de la victime.

Les experts de SalvageData recommandent des mesures proactives de sécurité des données, telles que des sauvegardes régulières, de solides pratiques de cybersécurité et la mise à jour des logiciels, pour se protéger contre les attaques de ransomwares. Et,en cas d'attaque de ransomware, contactez immédiatement nos experts en récupération de ransomware.

Voir aussi :MEOW Ransomware : Guide complet

Quel type de malware est MedusaLocker ?

MedusaLocker est un ransomware connu pour cibler plusieurs organisations, en particulier les sociétés de soins de santé et pharmaceutiques. Il fonctionne comme un modèle Ransomware-as-a-Service (RaaS) basé sur la répartition observée des paiements de rançon. Bien qu'il partage un nom similaire, il n'y a aucune preuve claire que MedusaLocker ait un lien avec le ransomware Medusa.

Tout ce que nous savons sur le ransomware MedusaLocker

Nom confirmé

- Virus MedusaLocker

Type de menace

- Rançongiciel

- Virus cryptographique

- Casier de fichiers

- Double extorsion

Existe-t-il un décrypteur gratuit disponible ?Non, il n’existe pas de décrypteur public pour le ransomware MedusaLocker.Méthodes de distribution

- E-mails de phishing

- Services à distance

Conséquences

- Les fichiers sont cryptés et verrouillés

- Fuite de données

- Double extorsion

Que contient la demande de rançon MedusaLocker

La demande de rançon est placée dans chaque dossier et explique comment communiquer avec les attaquants et payer la rançon en Bitcoin. Il met également en garde les victimes contre le renommage, la modification ou la tentative de décryptage des fichiers cryptés à l'aide de décrypteurs tiers, déclarant que cela les corrompt de manière permanente, et déconseille de modifier ou de renommer les fichiers cryptés.

Si vous réalisez que vous êtes une victime d'un ransomware, contacter des experts en suppression de ransomware SalvageData vous offre un service sécurisé de récupération de données et de suppression du ransomware après une attaque.

Méthodes d'infection et de cryptage du rançongiciel MedusaLocker

Le ransomware MedusaLocker utilise diverses techniques pour se propager et infecter d’autres hôtes du réseau de la victime.

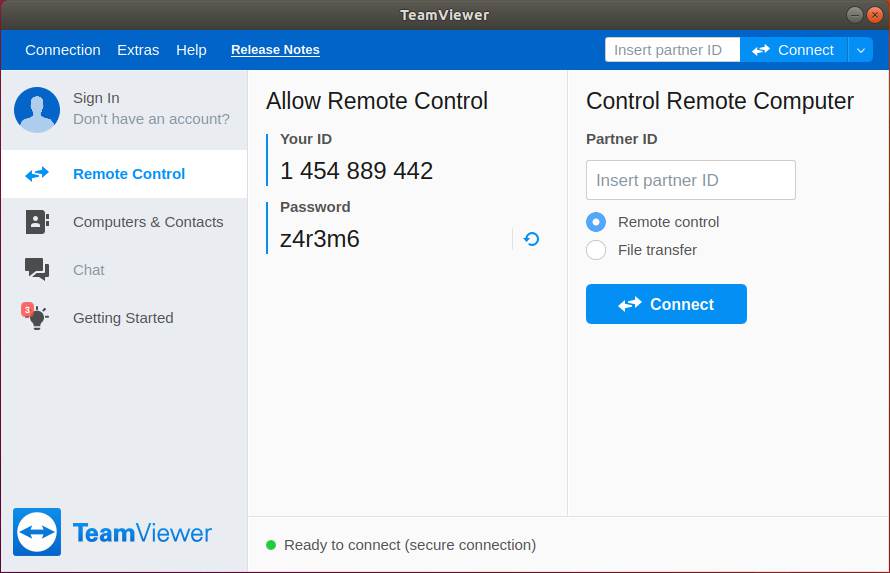

- Services à distance: Le ransomware MedusaLocker utilise des services distants tels que Remote Desktop Protocol (RDP), PsExec et Server Message Block (SMB).

- Campagnes de phishing: Le ransomware MedusaLocker peut également pénétrer dans les réseaux via des campagnes de phishing dans lesquelles le malware est joint aux e-mails.

Une fois que le ransomware MedusaLocker accède à un réseau, il suit le cycle de vie typique d’une attaque de ransomware et empêche les victimes d’accéder à leurs données. Il crypte les données de la victime en utilisant une combinaison d'AES et de RSA-2048. MedusaLocker établira davantage la persistance en supprimant les sauvegardes locales, en désactivant la récupération au démarrage et en plaçant finalement une demande de rançon dans chaque dossier contenant un fichier contenant les données cryptées de l'hôte compromis.

Ne vous conformez pas à la demande de rançon !Contactez les autorités locales et un service de suppression de ransomware pour restaurer vos fichiers et supprimer toute menace potentielle.

IOC connus du rançongiciel MedusaLocker

IOC signifie « Indicator of Compromise » dans le contexte de la cybersécurité. Il s'agit d'un terme médico-légal qui fait référence aux preuves présentes sur un appareil qui indiquent une faille de sécurité. Bien que les données d'IOC soient collectées après un incident suspect, un événement de sécurité ou des appels inattendus du réseau, il est recommandé de vérifier régulièrement les données d'IOC pour détecter les activités inhabituelles et les vulnérabilités. IOC comprend les extensions de fichiers, les adresses IP, les hachages de fichiers, les adresses e-mail, les portefeuilles de paiement et les noms de fichiers de demande de rançon. Puisque MedusaLocker est RaaS, ses IOC varieront en fonction de la variante et du gang cybercriminel qui l'exploite.Avis MedusaLocker de CISAcomprend également les CIO suivants :Noms de fichiers de demandes de rançon connus :

- comment_récupérer_données.html

- how_to_recover_data.html.marlock01

- instructions.html

- LECTUREINSTRUCTION.html

- !!!HOW_TO_DECRYPT!!!.

Extensions de fichiers cryptées connues :

- .1btc

- .matlock20

- .lire les instructions

- .bec

- .mylock

- .deadfilesgr

- .fichiers de verrouillage

- .tyco

- .fileslock

- .zoomzoom

- .marlock08

- .marlock25

Comment gérer une attaque de ransomware MedusaLocker

La première étape pour se remettre d'une attaque MedusaLocker consiste à isoler l'ordinateur infecté en le déconnectant d'Internet et en supprimant tout appareil connecté. Ensuite, vous devez contacter les autorités locales. Dans le cas des résidents et des entreprises américaines, c'est leFBIet leInternet Crime Complaint Centre (IC3).Pour signaler une attaque de ransomware, vous devez rassembler toutes les informations possibles à ce sujet, notamment :

- Captures d'écran de la demande de rançon

- Communications avec les acteurs de la menace (si vous en avez)

- Un échantillon d'un fichier crypté

Toutefois, si vous préférezcontacter des professionnels, alors il est préférable delaissez chaque machine infectée telle quelleet demande unservice de suppression d'urgence des ransomwares. Ces professionnels sont équipés pour atténuer rapidement les dégâts, rassembler des preuves, éventuellement inverser le cryptage et restaurer le système.

Le redémarrage ou l'arrêt du système peut compromettre la récupération du système. Capturer la RAM d'un système actif peut aider à obtenir la clé de chiffrement, et capturer un fichier dropper, c'est-à-dire un fichier exécutant la charge utile malveillante, peut aider à procéder à une ingénierie inverse du chiffrement lui-même et conduire au déchiffrement des données ou à une meilleure compréhension de son fonctionnement.

1. Contactez votre fournisseur de réponse aux incidents

Une réponse à un cyberincident est le processus de réponse et de gestion d’un incident de cybersécurité. Un Incident Response Retainer est un accord de service avec un fournisseur de cybersécurité qui permet aux organisations d'obtenir une aide externe en cas d'incidents de cybersécurité. Il fournit aux organisations une forme structurée d'expertise et de soutien par l'intermédiaire d'un partenaire de sécurité, leur permettant de réagir rapidement et efficacement lors d'un cyber-incident. Un mandat de réponse aux incidents offre une tranquillité d'esprit aux organisations, en offrant un soutien expert avant et après un incident de cybersécurité. La nature et la structure spécifiques d’un mandat de réponse à incident varient en fonction du fournisseur et des exigences de l’organisation. Un bon service de réponse aux incidents doit être robuste mais flexible, fournissant des services éprouvés pour améliorer la posture de sécurité à long terme d’une organisation.Si vous contactez votre fournisseur de services IR, il pourra prendre le relais immédiatement et vous guider à travers chaque étape de la récupération du ransomware.Toutefois, si vous décidez de supprimer le ransomware vous-même et de récupérer les fichiers avec votre équipe informatique, vous pouvez alors suivre les étapes suivantes.

2. Identifiez l'infection par le ransomware

Vous pouvez identifier le ransomware qui a infecté votre ordinateur grâce à l'extension de fichier (certains ransomwares utilisent l'extension de fichier comme nom),en utilisant un outil d'identification de ransomware, ou ce sera sur la note de rançon. Avec ces informations, vous pouvez rechercher une clé publique de déchiffrement.

3. Supprimez le ransomware et éliminez les kits d'exploitation

Avant de récupérer vos données, vous devez garantir que votre appareil est exempt de ransomware et que les attaquants ne peuvent pas lancer une nouvelle attaque via des kits d'exploitation ou d'autres vulnérabilités. Un service de suppression de ransomware peut supprimer le ransomware, créer un document médico-légal pour enquête, éliminer les vulnérabilités et récupérer vos données.

4. Utilisez une sauvegarde pour restaurer les données

L'importance de la sauvegarde pour la récupération des données ne peut être surestimée, en particulier dans le contexte de divers risques et menaces potentiels pour l'intégrité des données. Les sauvegardes sont un élément essentiel d'une stratégie globale de protection des données. Ils fournissent un moyen de se remettre d’une variété de menaces, garantissant la continuité des opérations et préservant les informations précieuses. Face aux attaques de ransomware, où des logiciels malveillants cryptent vos données et exigent un paiement pour leur libération, disposer d'une sauvegarde vous permet de restaurer vos informations sans succomber aux demandes de l'attaquant. Assurez-vous de tester et de mettre à jour régulièrement vos procédures de sauvegarde pour améliorer leur efficacité dans la protection contre d'éventuels scénarios de perte de données. Il existe plusieurs façons d'effectuer une sauvegarde, vous devez donc choisir le bon support de sauvegarde et conserver au moins une copie de vos données hors site et hors ligne.

5. Contactez un service de récupération de ransomware

Si vous ne disposez pas de sauvegarde ou si vous avez besoin d'aide pour supprimer le logiciel malveillant et éliminer les vulnérabilités, contactez un service de récupération de données. Le paiement de la rançon ne garantit pas que vos données vous seront restituées. La seule façon garantie de restaurer chaque fichier est d'avoir une sauvegarde. Si ce n'est pas le cas, les services de récupération de données de ransomware peuvent vous aider à décrypter et à récupérer les fichiers. Les experts de SalvageData peuvent restaurer vos fichiers en toute sécurité et empêcher le ransomware MedusaLocker d'attaquer à nouveau votre réseau. Contactez nos experts en récupération 24h/24 et 7j/7. Ce qu'il ne faut PAS faire après une attaque de ransomwareVous devezne pas supprimer le ransomware, et conservez toutes les preuves de l'attaque. C'est important pourcriminalistique numériqueafin que les experts puissent remonter jusqu'au groupe de hackers et les identifier. C'est en utilisant les données de votre système infecté que les autorités peuventenquêtez sur l'attaque et trouvez le responsable.Une enquête sur une cyberattaque n’est pas différente de toute autre enquête criminelle : elle a besoin de preuves pour retrouver les attaquants.

Empêcher l'attaque du ransomware MedusaLocker

La prévention des ransomwares est la meilleure solution pour la sécurité des données, car elle est plus simple et moins coûteuse que la récupération après des attaques. Le ransomware MedusaLocker peut coûter cher à l'avenir de votre entreprise, voire fermer ses portes. En prenant ces mesures proactives, les individus et les organisations peuvent réduire le risque d'une attaque par ransomware MedusaLocker et protéger leurs données contre le cryptage et la détention contre rançon. Voici quelques conseils pour vous assurer d'éviter les attaques de ransomware :

- Éduquer les employéssur la cybersécurité et la sensibilisation au phishing pour les aider à reconnaître et à éviter les tentatives de phishing.

- Mettre en œuvre des mesures de sécurité, tels que les pare-feu, les logiciels antivirus et les systèmes de détection d'intrusion, pour détecter et bloquer le trafic malveillant.

- Restez vigilantet surveillez l’activité du réseau pour détecter tout signe de comportement suspect.

- Gardez le logiciel à jouravec les derniers correctifs de sécurité pour empêcher les ransomwares d'exploiter les vulnérabilités non corrigées.

- Mettre en œuvre des contrôles d'accès stricts,telles que l'authentification multifacteur et la surveillance régulière des informations d'identification, pour empêcher les opérateurs de ransomware d'accéder aux systèmes en utilisant des informations d'identification volées ou faibles.

- Sécurisez les appareils non gérés et les politiques BYODen mettant en œuvre des mesures de sécurité telles que le cryptage des appareils et des capacités d’effacement à distance.

- Analysez et corrigez régulièrement les applications accessibles sur Internetpour empêcher les opérateurs de ransomware d’exploiter les vulnérabilités.