Stormous est un groupe de ransomwares qui cible diverses entités, notamment des sites Web, des entreprises et des organisations aux États-Unis et en Ukraine. Ils ont revendiqué des cyberattaques contre de grandes marques américaines commeCoca Cola, Mattel et Danaher. Ils ont également attaqué le ministère ukrainien des Affaires étrangères et obtenu des informations sensibles.

Stormous a proclamé son soutien à la Russie dans sa guerre contre l’Ukraine. Ils ont profité de l’escalade des tensions entre les deux pays pour se faire un nom. Cependant, les experts se demandent si leurs affirmations sont politiquement motivées ou motivées par un gain financier.

Stormous s'est engagé dans des opérations de ransomware, cryptant les données des victimes et exigeant un paiement pour leur libération. Ils ont également affirmé divulguer les données des organisations ciblées si leurs demandes de rançon ne sont pas satisfaites. Dans certains cas, ils ont publié des informations sensibles pour nuire davantage à la réputation de leurs victimes.

Les experts de SalvageData recommandent des mesures proactives de sécurité des données, telles que des sauvegardes régulières, de solides pratiques de cybersécurité et la mise à jour des logiciels, pour se protéger contre les attaques de ransomwares. Et, en cas d’attaque de ransomware, contactez immédiatement nos experts en récupération de ransomware.

Quel type de malware est Stormous ?

Stormous est un ransomware, un type de malware qui crypte et verrouille les fichiers des victimes, puis demande une rançon en échange de la clé de décryptage.

Le groupe de ransomware Stormous est actif depuis 2021 et se déclare comme un groupe de hackers arabophones. Ils ont déclaré qu'ils soutenaient le gouvernement russe dans sa guerre contre l'Ukraine. Le groupe de hackers est connu pour la dégradation de sites Web et le vol d'informations.

Tout ce que nous savons sur Stormous Ransomware

Nom confirmé

Plus de lecture :Cuba Ransomware : Guide complet

- Virus orageux

Type de menace

- Rançongiciel

- Virus cryptographique

- Casier de fichiers

- Double extorsion

Extension de fichiers cryptés

- Aucune extension de fichier liée au ransomware Stormous n'a été publiée

Existe-t-il un décrypteur gratuit disponible ?

Non, le ransomware Stormous n'a pas de décrypteur

Noms de détection

- AvastAutre : Malware-gen [Trj]

- MOYENNEAutre : Malware-gen [Trj]

- EmsisoftCheval de Troie.Ransom.PHP (B)

- KasperskyTrojan-Ransom.PHP.Stormous.a

- SophosPHP/Rançon-EUL

- MicrosoftCheval de Troie:Script/Malgent!MSR

Méthodes de distribution

- E-mails de phishing

- Exploiter les vulnérabilités

- Protocole de bureau à distance (RDP)

- Annonces et pop-ups

- Abus d'informations d'identification

Conséquences

- Les fichiers sont cryptés et verrouillés jusqu'au paiement de la rançon

- Fuite de données

- Double extorsion

Que contient la demande de rançon Stormous

La demande de rançon Stormous est rédigée en arabe. Son contenu spécifique n'est cependant pas connu. Les chercheurs croient fermement que Stormous est une arnaque et le groupe essaie d'attirer l'attention sur lui-même.

Si vous réalisez que vous êtes une victime d'un ransomware, contacter des experts en suppression de ransomware SalvageData vous offre un service sécurisé de récupération de données et de suppression du ransomware après une attaque.

Comment Stormous infecte-t-il un système

Le ransomware Stormous accède aux systèmes via divers vecteurs d'infection, notamment :

- E-mails de phishing. Les e-mails de phishing sont l'un des vecteurs d'infection les plus couramment utilisés par les ransomwares, notamment Stormous. Ces e-mails peuvent contenir des pièces jointes ou des liens malveillants qui, une fois cliqués, téléchargent et exécutent le ransomware. Dans le cas de Stormous, ces courriels contiennent des messages se faisant passer pour des organisations venant en aide aux victimes de la guerre en Ukraine.

- Exploiter les vulnérabilités. Stormous peut exploiter les vulnérabilités des logiciels ou des systèmes d'exploitation pour accéder aux systèmes. Cela peut inclure des systèmes, des sites Web et des serveurs VPN non corrigés.

- Protocole de bureau à distance (RDP). RDP est un protocole qui permet aux utilisateurs d'accéder à distance à un ordinateur ou un serveur. Si RDP n’est pas correctement sécurisé, il peut être utilisé comme point d’entrée pour des attaques de ransomwares, notamment Stormous.

- Annonces et pop-ups. Les publicités et les fenêtres contextuelles sur les sites Web peuvent également être utilisées comme vecteur d'infection par des ransomwares, notamment Stormous.

- Abus d'informations d'identification. L'abus d'identifiants implique l'utilisation d'identifiants de connexion volés ou faibles pour accéder aux systèmes.

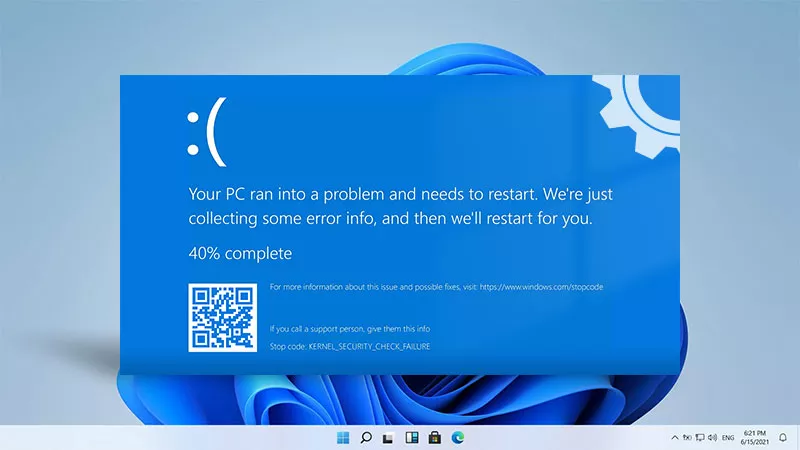

Comment fonctionne le rançongiciel Stormous

Le ransomware Stormous fonctionne en suivant un modèle d'attaque de ransomware typique. Bien que les détails spécifiques sur le ransomware Stormous soient limités, nous pouvons déduire son fonctionnement en nous basant sur les connaissances générales sur les attaques de ransomware.

1. Infection initiale

Le ransomware Stormous accède à un ordinateur ou à un réseau via diverses méthodes, telles que l'exploitation de vulnérabilités logicielles, des e-mails de phishing ou des attaques RDP (Remote Desktop Protocol).

2. Cryptage des fichiers

Une fois à l'intérieur du système, le ransomware Stormous commence à chiffrer les fichiers sur la machine infectée et potentiellement sur les lecteurs réseau connectés.

3. Paiement de la rançon

La demande de rançon exige un paiement en échange de la clé de décryptage et ne divulgue pas les données volées. Les attaquants exigent généralement un paiement en crypto-monnaies comme Bitcoin pour rendre difficile le traçage des transactions.

Ne payez pas la rançon !Contacter un service de suppression de ransomware peut non seulement restaurer vos fichiers, mais également supprimer toute menace potentielle.

Comment gérer une attaque de ransomware Stormous

La première étape pour se remettre d'une attaque Stormous consiste à isoler l'ordinateur infecté en se déconnectant d'Internet et en supprimant tout appareil connecté. Ensuite, vous devez contacter les autorités locales. Dans le cas des résidents et des entreprises américaines, c'est lebureau local du FBIet leInternet Crime Complaint Centre (IC3).Pour signaler une attaque de ransomware, vous devez rassembler toutes les informations possibles à ce sujet, notamment :

- Captures d'écran de la demande de rançon

- Communications avec les acteurs de la menace (si vous en avez)

- Un échantillon d'un fichier crypté

Toutefois, si vous préférezcontacter des professionnels, alors ne fais rien.Laissez chaque machine infectée telle quelleet demande unservice de suppression d'urgence des ransomwares. Le redémarrage ou l'arrêt du système peut compromettre le service de récupération. La capture de la RAM d'un système actif peut aider à obtenir la clé de cryptage, et la capture d'un fichier dropper, c'est-à-dire un fichier exécutant la charge utile malveillante, peut faire l'objet d'une ingénierie inverse et conduire au décryptage des données ou à la compréhension de leur fonctionnement.

Vous devezne pas supprimer le ransomware, et conservez toutes les preuves de l'attaque. C'est important pourcriminalistique numériqueafin que les experts puissent remonter jusqu'au groupe de hackers et les identifier. C'est en utilisant les données de votre système infecté que les autorités peuventenquêtez sur l'attaque et trouvez le responsable.Une enquête sur une cyberattaque n’est pas différente de toute autre enquête criminelle : elle a besoin de preuves pour retrouver les attaquants.

1. Contactez votre fournisseur de réponse aux incidents

Une réponse à un cyberincident est le processus de réponse et de gestion d’un incident de cybersécurité. Un Incident Response Retainer est un accord de service avec un fournisseur de cybersécurité qui permet aux organisations d'obtenir une aide externe en cas d'incidents de cybersécurité. Il fournit aux organisations une forme structurée d'expertise et de soutien par l'intermédiaire d'un partenaire de sécurité, leur permettant de réagir rapidement et efficacement lors d'un cyber-incident. Un mandat de réponse aux incidents offre une tranquillité d'esprit aux organisations, en offrant un soutien expert avant et après un incident de cybersécurité. La nature et la structure spécifiques d’un mandat de réponse à incident varient en fonction du fournisseur et des exigences de l’organisation. Un bon service de réponse aux incidents doit être robuste mais flexible, fournissant des services éprouvés pour améliorer la posture de sécurité à long terme d’une organisation.

Si vous contactez votre fournisseur de services IR, il s'occupera de tout le reste.Cependant, si vous décidez de supprimer le ransomware et de récupérer les fichiers avec votre équipe informatique, vous pouvez alors suivre les étapes suivantes.

2. Identifiez l'infection par le ransomware

Vous pouvez identifier le ransomware qui a infecté votre ordinateur grâce à l'extension de fichier (certains ransomwares utilisent l'extension de fichier comme nom),en utilisant un outil d'identification de ransomware, ou ce sera sur la note de rançon. Avec ces informations, vous pouvez rechercher une clé de déchiffrement publique. Vous pouvez également vérifier le type de ransomware par ses IOC. Les indicateurs de compromission (IOC) sont des indices numériques que les professionnels de la cybersécurité utilisent pour identifier les compromissions système et les activités malveillantes au sein d'un réseau ou d'un environnement informatique. Il s’agit essentiellement de versions numériques de preuves laissées sur une scène de crime, et les IOC potentiels incluent un trafic réseau inhabituel, des connexions d’utilisateurs privilégiés en provenance de pays étrangers, des requêtes DNS étranges, des modifications de fichiers système, etc. Lorsqu'un IOC est détecté, les équipes de sécurité évaluent les menaces possibles ou valident son authenticité. Les IOC fournissent également des preuves de ce à quoi un attaquant avait accès s'il infiltrait le réseau.

Hachages de fichiers de ransomware orageux

- 96ba3ba94db07e895090cdaca701a922523649cf6d6801b358c5ff62416be9fa

- b7863120606168b3731395d9850bbf25661d05c6e094c032fc486e15daeb5666

3. Supprimez le ransomware et éliminez les kits d'exploitation

Avant de récupérer vos données, vous devez garantir que votre appareil est exempt de ransomware et que les attaquants ne peuvent pas lancer une nouvelle attaque via des kits d'exploitation ou d'autres vulnérabilités. Un service de suppression de ransomware peut supprimer le ransomware, créer un document médico-légal pour enquête, éliminer les vulnérabilités et récupérer vos données.

4. Utilisez une sauvegarde pour restaurer les données

Les sauvegardes sont le moyen le plus efficace de récupérer des données. Assurez-vous de conserver des sauvegardes quotidiennes ou hebdomadaires, en fonction de votre utilisation des données.

5. Contactez un service de récupération de ransomware

Si vous n'avez pas de sauvegarde ou si vous avez besoin d'aide pour supprimer le ransomware et éliminer les vulnérabilités, contactez un service de récupération de données. Le paiement de la rançon ne garantit pas que vos données vous seront restituées. La seule manière garantie de restaurer chaque fichier est d’en disposer. Si ce n'est pas le cas, les services de récupération de données de ransomware peuvent vous aider à décrypter et à récupérer les fichiers. Les experts de SalvageData peuvent restaurer vos fichiers en toute sécurité et empêcher le ransomware Stormous d'attaquer à nouveau votre réseau. Contactez nos experts 24h/24 et 7j/7 pour un service de récupération d'urgence.

Empêcher l'attaque du ransomware Stormous

La prévention des ransomwares est la meilleure solution pour la sécurité des données. est plus facile et moins coûteux que de s’en remettre. Des ransomwares violents peuvent coûter cher à l’avenir de votre entreprise et même fermer ses portes. Voici quelques conseils pour vous assurer que vous pouvezéviter les attaques de ransomwares:

- Antivirus et anti-malware

- Utiliser des solutions de cybersécurité

- Utilisez des mots de passe forts

- Logiciel mis à jour

- Système d'exploitation (OS) mis à jour

- Pare-feu

- Ayez un plan de récupération en main (Découvrez comment créer un plan de récupération de données avec notre guide détaillé)

- Planifiez des sauvegardes régulières

- N'ouvrez pas une pièce jointe à un e-mail provenant d'une source inconnue

- Ne téléchargez pas de fichiers à partir de sites Web suspects

- Ne cliquez pas sur les publicités sauf si vous êtes sûr que c'est sûr

- Accédez uniquement aux sites Web provenant de sources fiables