Extensions de sécurité du système de noms de domaineou DNSSEC est un ensemble d'extensions permettant de sécuriser le protocole DNS. C'est l'une des méthodes permettant de protéger le serveur DNS, avecVerrouillage du cache DNSetPool de sockets DNS. Il utilise des signatures cryptographiques pour valider les réponses DNS afin de protéger votre système. Dans cet article, nous allons voir comment vous pouvezconfigurer DNSSEC sur Windows Server

DNSSECaméliore la sécurité du DNS en utilisant des signatures cryptographiques pour valider les réponses DNS, garantissant ainsi leur authenticité et leur intégrité. Il protège contre les menaces courantes telles que l'usurpation d'identité DNS et la falsification du cache, rendant ainsi l'infrastructure DNS plus fiable. En signant les zones DNS, DNSSEC ajoute une couche de validation sans altérer le mécanisme de base requête-réponse. Cela garantit que les données DNS restent sécurisées pendant la transmission, offrant ainsi un environnement fiable aux utilisateurs et aux organisations. Puisque notre objectif principal est de sécuriser votre serveur DNS, nous allons configurer non seulement DNSSEC, mais également le pool de sockets DNS et le verrouillage du cache DNS.

Pour configurer DNSSEC, DNS Socket Pool et DNS Cache Locking, vous pouvez suivre les étapes mentionnées ci-dessous.

- Configurer DNSSEC

- Configurer la stratégie de groupe

- Pool de sockets DNS

- Verrouillage du cache DNS

Parlons-en en détail.

1] Configurer DNSSEC

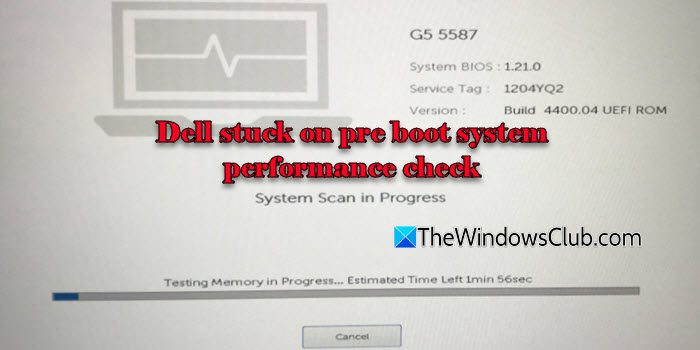

Commençons par configurer DNSSEC dans notre contrôleur de domaine. Pour ce faire, vous devez suivre les étapes mentionnées ci-dessous.

- Ouvrez leGestionnaire de serveur.

- Ensuite, allez àOutils > DNS.

- Développez le serveur, puisZone de recherche directe,faites un clic droit sur le contrôleur de domaine et sélectionnezDNSSEC > Signer la zone.

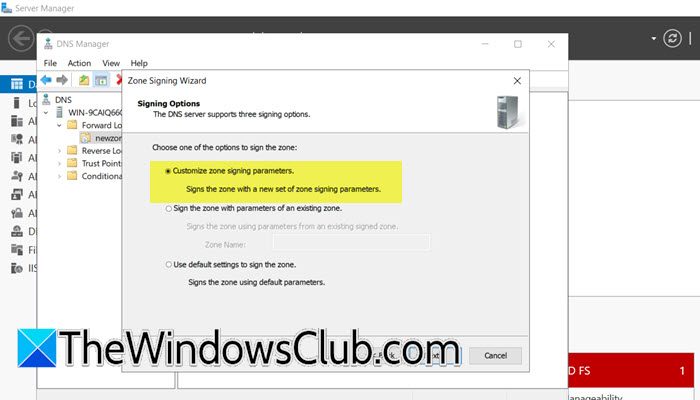

- Une fois leAssistant de signature de zoneapparaît, cliquez sur Suivant.

- SélectionnerPersonnaliser les paramètres de signature de zoneet cliquez sur Suivant.

- Si vous êtes sur leMaître des clésfenêtre, cochezLe serveur DNS CLOUD-SERVER est sélectionné comme Key Master,et cliquez sur Suivant.

- Quand vous êtes sur leInterface de clé de signature de clé (KSK),cliquez sur Ajouter.

- Parcourez les options et vous devez remplir correctement tous les champs. Vous devez le remplir en fonction des exigences de votre organisation, puis ajouter la clé.

- Une fois ajouté, cliquez sur Suivant.

- Après avoir atteint leClé de signature de zone (ZSK)option, cliquez sur Ajouter, remplissez le formulaire et enregistrez. Cliquez sur Suivant.

- Sur leSuivant sécurisé (NSEC)écran, remplissez les détails. NSEC (Next Secure) est un enregistrement DNSSEC utilisé pour prouver l'inexistence d'un nom de domaine en fournissant les noms qui le précèdent et le suivent dans la zone DNS, garantissant ainsi que la réponse est authentifiée et infalsifiable.

- Lorsque vous êtes sur l'écran TA, cochezActiver la distribution des ancres de confiance pour cette vérification de zoneetActiver la mise à jour automatique des ancres de confiance lors du transfert de clécases à cocher. Cliquez sur Suivant.

- Sur leParamètres de signature et d'interrogationécran, entrez les détails DS et cliquez sur Suivant.

- Enfin, parcourez le résumé et cliquez sur Suivant.

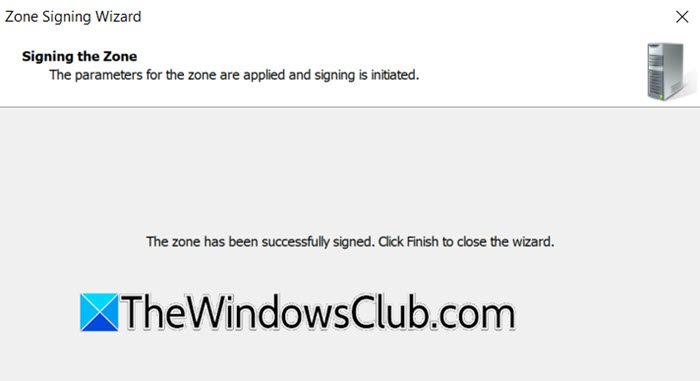

- Une fois que vous recevez le message de réussite, cliquez sur Terminer.

Après avoir configuré la zone, vous devez vous rendre surPoint de confiance > ae > nom de domainedans le gestionnaire DNS pour confirmer.

2] Configurer la stratégie de groupe

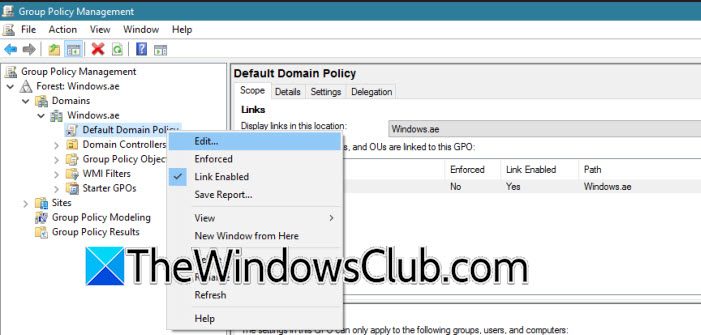

Après avoir configuré la zone, nous devons apporter quelques modifications à notre politique de domaine à l'aide de l'utilitaire de gestion des stratégies de groupe. Pour ce faire, suivez les étapes mentionnées ci-dessous.

- Ouvrez leGestion des stratégies de groupeprogramme.

- Maintenant, tu dois aller àForêt : Windows.ae > Domaines > Windows.ae > clic droit sur Stratégie de domaine par défaut,et sélectionnez Modifier.

- Accédez àConfiguration ordinateur > Stratégies > Paramètres Windows > cliquez sur Stratégie de résolution de nomdans l'éditeur de gestion des stratégies de groupe.

- Dans le volet de droite, sousCréer des règles, entrerWindows.aedans la zone Suffixe pour appliquer la règle au suffixe de l'espace de noms.

- Vérifiez les deuxActiver DNSSEC dans cette règleetExiger des clients DNS qu'ils valident les données de nom et d'adressecases, puis cliquez surCréerpour finaliser la règle.

C'est ainsi que vous pouvez configurer DNSSEC. Cependant, notre travail n’est pas terminé. Pour sécuriser notre serveur, nous devons configurer le pool de sockets DNS et le verrouillage du cache DNS

3] Pool de sockets DNS

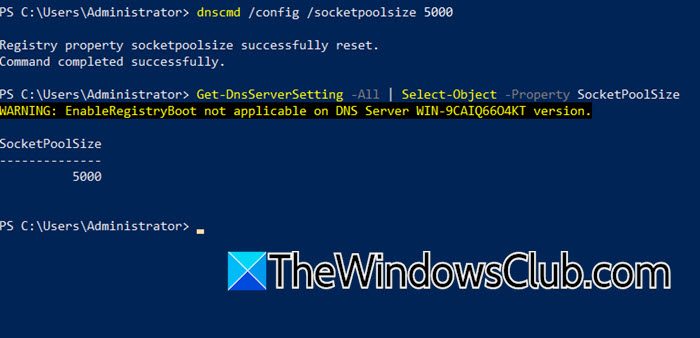

DNS Socket Pool améliore la sécurité DNS en rendant les ports sources aléatoires pour les requêtes sortantes, ce qui rend plus difficile pour les attaquants de prédire et d'exploiter les transactions. Vous devez ouvrirPowerShellen tant qu'administrateur et exécutez la commande suivante.

Get-DNSServer

OU

Get-DnsServerSetting -All | Select-Object -Property SocketPoolSizeVous devez vérifierTaille du pool de socketspour connaître la taille actuelle de la piscine.

Notre objectif est d'augmenter la taille de la prise ; plus la valeur est élevée, meilleure est la protection. Pour ce faire, vous devez exécuter la commande suivante.

dnscmd /config /socketpoolsize 5000

Remarque : La valeur ne peut être comprise qu'entre 0 et 10 000.

Redémarrez votre serveur DNS et vous serez prêt à partir.

4] Verrouillage du cache DNS

Le verrouillage DNS empêche l'écrasement des enregistrements DNS mis en cache pendant leur durée de vie, garantissant ainsi l'intégrité des données et la protection contre l'empoisonnement du cache. Nous devons exécuter la commande suivante pour vérifier la valeur.

Get-DnsServerCache | Select-Object -Property LockingPercentCela devrait être 100 ; si ce n'est pas le cas, exécutez la commande mentionnée ci-dessous pour la définir sur 100.

Set-DnsServerCache –LockingPercent 100

Si vous prenez ces mesures, votre serveur DNS sera sécurisé.

Lire:

Windows Server prend-il en charge DNSSEC ?

Oui, Windows Server prend en charge DNSSEC et vous permet de le configurer pour sécuriser les zones DNS. Il utilise des signatures numériques pour valider les réponses DNS et prévenir les attaques telles que l'usurpation d'identité. Vous pouvez activer DNSSEC via les commandes DNS Manager ou PowerShell.

Lire:

Comment configurer DNS pour Windows Server ?

Pour configurer DNS sur Windows Server, nous devons d'abord installer le rôle de serveur DNS. Une fois cela fait, nous devons attribuer une adresse IP statique et configurer l'entrée DNS. Nous vous recommandons de consulter notre guide sur la façon de

Lire aussi :