Les chercheurs en sécurité du CERT ont déclaré que le système d'exploitation Windows ne parvient pas à randomiser correctement chaque application si l'ASLR obligatoire à l'échelle du système est activé via EMET ou Windows Defender Exploit Guard. Microsoft a répondu en disant que la mise en œuvre deRandomisation de la disposition de l'espace d'adressage (ASLR)sur Microsoft Windows fonctionne comme prévu. Jetons un coup d'oeil à la question.

Protection contre le dépassement de tampon sous Windows

Address Space Layout Randomization (ASLR) est une technologie qui défend les exploits de dépassement de mémoire tampon. Chaque fois que vous démarrez Windows, le code système est chargé à différents emplacements

Qu'est-ce que la randomisation de la disposition de l'espace d'adressage (ASLR) dans Windows

ASLR est étendu en tant que randomisation de la disposition de l'espace d'adressage, la fonctionnalité a fait ses débuts avec Windows Vista et est conçue pour empêcher les attaques de réutilisation de code. Les attaques sont évitées en chargeant des modules exécutables à des adresses non prévisibles, atténuant ainsi les attaques qui dépendent généralement du code placé à des emplacements prévisibles. ASLR est affiné pour lutter contre les techniques d'exploitation telles que la programmation orientée retour qui repose sur du code généralement chargé dans un emplacement prévisible. Ceci mis à part, l'un des inconvénients majeurs de l'ASLR est qu'il doit être lié à/BASEDYNAMIQUEdrapeau.

L'ASLR offrait une protection à l'application, mais ne couvrait pas les atténuations à l'échelle du système. En fait, c'est pour cette raison quea été libéré. EMET (maintenant obsolète) garantissait qu'il couvrait à la fois les atténuations à l'échelle du système et spécifiques aux applications. L'EMET est finalement devenu le visage des mesures d'atténuation à l'échelle du système en fournissant une interface frontale aux utilisateurs. Cependant, à partir de la mise à jour Windows 10 Fall Creators, les fonctionnalités EMET ont été remplacées par Windows Defender Exploit Guard.

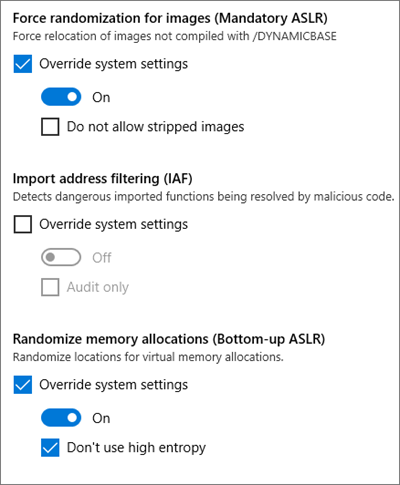

L'ASLR peut être activé obligatoirement pour EMET etpour les codes qui ne sont pas liés à l'indicateur /DYNAMICBASE et cela peut être implémenté soit par application, soit à l'échelle du système. Cela signifie que Windows déplacera automatiquement le code vers une table de relocalisation temporaire et que le nouvel emplacement du code sera donc différent à chaque redémarrage. À partir de Windows 8, les modifications de conception exigeaient que l'ASLR à l'échelle du système ait un ASLR ascendant à l'échelle du système activé pour fournir de l'entropie à l'ASLR obligatoire.

L'ASLR est toujours plus efficace lorsque l'entropie est plus élevée. En termes plus simples, une augmentation de l’entropie élargit l’espace de recherche que l’attaquant doit explorer. Cependant, EMET (maintenant obsolète) et Windows Defender Exploit Guard activent l’ASLR à l’échelle du système sans activer l’ASLR ascendante à l’échelle du système. Lorsque cela se produit, les programmes sans /DYNAMICBASE seront déplacés sans entropie. Comme nous l'avons expliqué précédemment, l'absence d'entropie rendrait la tâche relativement plus facile pour les attaquants puisque le programme redémarrera à chaque fois la même adresse.

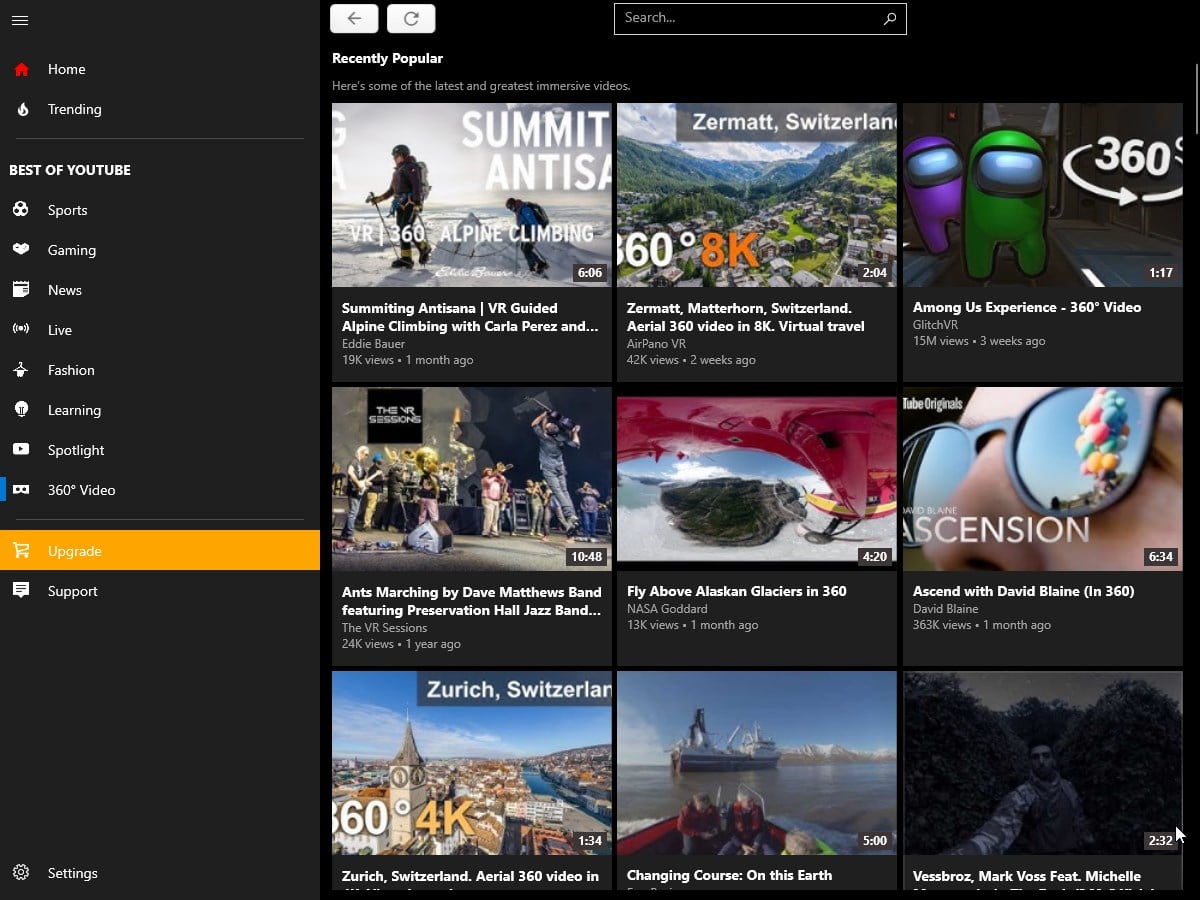

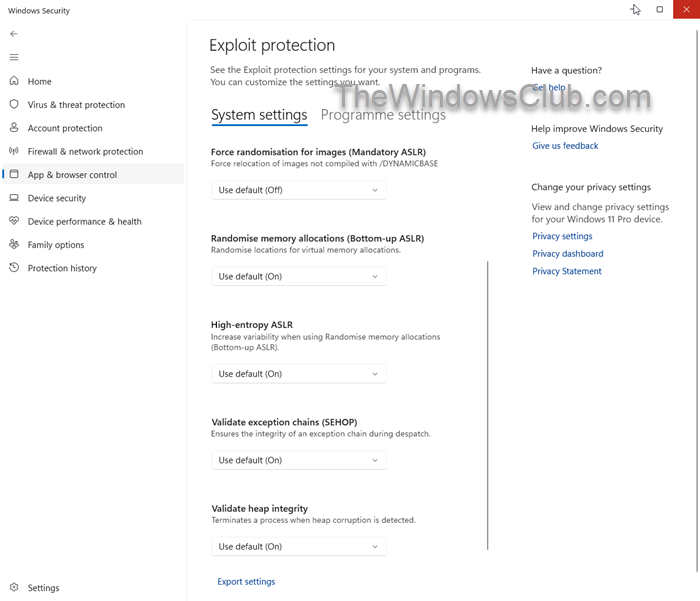

La randomisation de la disposition de l'espace d'adressage dans Windows 11 est activée par défaut. Pour désactiver ASLR, procédez comme suit :

- Ouvrez la sécurité Windows,

- Cliquez sur Contrôle des applications et du navigateur

- Sur le côté droit, cliquez sur Ouvrir les paramètres de protection contre les exploits.

- Sous Paramètres système, désactivez les éléments suivants :

- Forcer la randomisation des images (ASLR obligatoire)

- Allocations de mémoire aléatoires (ASLR ascendant)

- ASLR à haute entropie

- Redémarrez votre ordinateur.

Il existe deux autres solutions de contournement pour ceux qui souhaitent activer l'ASLR obligatoire et la randomisation ascendante pour les processus dont l'EXE n'a pas accepté l'ASLR.

1] Enregistrez les éléments suivants dans optin.reg et importez-les pour activer l'ASLR obligatoire et la randomisation ascendante à l'échelle du système.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\kernel] "MitigationOptions"=hex:00,01,01,00,00,00,00,00,00,00,00,00,00,00,00,00

2] Activez l'ASLR obligatoire et la randomisation ascendante via une configuration spécifique au programme à l'aide de WDEG.

J'espère que cela aide.