A Cactus ransomware a ransomware újonnan azonosított törzse, amely nagy kereskedelmi szervezeteket céloz meg. Felhívta a figyelmet arra, hogy képes kikerülni a víruskeresőt, és kihasználni a VPN-eszközök ismert sebezhetőségeit a kezdeti hálózati hozzáférés érdekében. Különféle technikákat is használ az áldozatok rendszereinek megfertőzésére, beleértve az olyan eszközök használatát, mint a Chisel, Rclone, TotalExec, Scheduled Tasks és egyebek. A SalvageData szakértői proaktív adatbiztonsági intézkedéseket javasolnak, mint például a rendszeres biztonsági mentések, az erős kiberbiztonsági gyakorlatok és a szoftverek naprakészen tartása a ransomware támadások elleni védelem érdekében. És,ransomware támadás esetén lépjen kapcsolatba velünkransomware helyreállítási szakértőkazonnal.

Milyen rosszindulatú program a Cactus?

A Cactus egy olyan rosszindulatú program, amelyet zsarolóvírus-törzsként azonosítottak. Titkosítja az áldozat adatait, és váltságdíjat követel a visszafejtésért. A ransomware mögött álló Cactus kiberbûnözõ csoport a VPN-eszközöket veszi célba kezdeti hozzáférésként, és egy hátsó ajtót telepít a kitartás érdekében. A rosszindulatú programot nehéznek és trükkösnek minősítették a távoli felügyeleti eszközökkel való visszaélés miatt. A hálózatba kerülve különféle technikákat és eszközöket alkalmaz az áldozatok megfertőzésére és fájljaik titkosítására. A zsarolóprogram hozzáadja a „.CTS1” kiterjesztést a titkosított fájlnevekhez, és egy „cAcTuS.readme.txt” nevű váltságdíjat hagy a váltságdíj kifizetésére vonatkozó utasításokkal.

Minden, amit a Cactus Ransomware-ről tudunk

Megerősített név

- Kaktusz vírus

Fenyegetés típusa

- Ransomware

- Kriptovírus

- Fájlszekrény

- Kettős zsarolás

Titkosított fájlok kiterjesztésA titkosítási módszertől függően eltérő lehet

- .CTS1

- .CTS6

Váltságdíjat követelő üzenet

- cAcTuS.readme.txt

Elérhető ingyenes visszafejtő?Nem, nincs nyilvános dekódoló a Cactus ransomware számára.Észlelési nevek

- AvastWin64: Trojan-gen

- EmsisoftÁltalános.Ransom.Cactus.A.6A6CBCEA (B)

- KasperskyTrojan-Ransom.Win32.Cactus.d

- SophosMal/Generic-S

- MicrosoftVáltságdíj:Win32/Cactus.LKV!MTB

Elosztási módszerek

- Sebezhetőségek a VPN-eszközökben

- Fertőzött e-mail mellékletek

- Torrent weboldalak

- Rosszindulatú hirdetések

Következmények

- A fájlok titkosítva vannak, és a váltságdíj kifizetéséig zárolva vannak

- Adatszivárgás

- Kettős zsarolás

Mi van a kaktusz váltságdíjában

A „cAcTuS.readme.txt” névre keresztelt Cactus váltságdíj-jegyzet részleteket tartalmaz arról, hogyan tárgyalhat az áldozat a támadókkal a TOX chaten, egy titkosított üzenetküldő platformon. A jegyzet általában utasításokat és követeléseket tartalmaz a váltságdíj fizetésére vonatkozóan, cserébe a titkosított fájlok visszafejtéséhez szükséges visszafejtési kulcsért.

Ha rájön, hogy zsarolóprogramok áldozata vagy, a SalvageData zsarolóprogram-eltávolító szakértőivel való kapcsolatfelvétel biztonságos adat-helyreállítási szolgáltatást és ransomware-eltávolítást biztosít a támadás után.

Hogyan fertőz meg egy rendszert a Cactus ransomware?

A Cactus ransomware köztudottan kihasználja a VPN-eszközök sérülékenységét a hálózatok kezdeti hozzáférési pontjaként. E sebezhetőségek kihasználásával a Cactus bejut a célrendszerbe. Miután bekerült, különféle technikákat alkalmaz a gép megfertőzésére és a fájlok titkosítására. A ransomware a szokásos lépéseken megy keresztül: a hálózaton keresztül terjed, adatokat lop, és közben titkosítja a fájlokat. Egyedülálló titkosítási technikákat használ, hogy elkerülje a víruskereső szoftver általi észlelést, ami különösen nagy kihívást jelent a küzdelemben.

Sebezhetőségek a VPN-eszközökben

A VPN (Virtual Private Network) készülékek biztonságos kapcsolatok létrehozására szolgálnak távoli felhasználók és hálózatok között. A fenyegetés szereplői azonban kihasználhatják az eszközök sebezhetőségét, hogy illetéktelenül hozzáférhessenek a rendszerekhez.Ezek a sérülékenységek szoftverhibákat, hibás konfigurációkat vagy gyenge titkosítási protokollokat foglalhatnak magukban.Amikor a támadók kihasználják ezeket a biztonsági réseket, megkerülhetik a biztonsági intézkedéseket, és bejuthatnak a hálózatba, ami további támadásokat indíthat el érzékeny adatokkal vagy veszélyeztetéssel.

Fertőzött e-mail mellékletek

A támadók általában rosszindulatú mellékletekkel, például Word-dokumentumokkal, PDF-ekkel vagy ZIP-fájlokkal küldenek e-maileket. Ezek a mellékletek rejtett makrókat vagy végrehajtható fájlokat tartalmazhatnak, amelyek megnyitásakor rosszindulatú programokat telepítenek az áldozat gépére. Társadalmi tervezési technikákat gyakran alkalmaznak arra, hogy a felhasználókat rávegyék a mellékletek megnyitására, például az e-maileket számláknak, állásajánlatoknak vagy sürgős üzeneteknek álcázzák.

Torrent weboldalak

A torrent webhelyek fájlok peer-to-peer hálózatokon keresztül történő megosztására szolgálnak. Ezek a webhelyek azonban táptalajt is jelenthetnek a rosszindulatú programok terjesztésének. A kiberbűnözők népszerű filmeknek, szoftvereknek vagy játékoknak álcázott fertőzött fájlokat tölthetnek fel, hogy rávegyék a felhasználókat azok letöltésére. A letöltés és a végrehajtás után ezek a fájlok rosszindulatú programokat, köztük zsarolóprogramokat vagy trójaiakat telepíthetnek az áldozat rendszerére.

Rosszindulatú hirdetések

A rosszindulatú hirdetések, amelyeket gyakran rosszindulatú hirdetésnek is neveznek, olyan online hirdetések, amelyek rosszindulatú kódot tartalmaznak. Ezek a hirdetések legitim webhelyeken jelenhetnek meg, beleértve a híroldalakat vagy a közösségi média platformjait. Amikor a felhasználók ezekre a hirdetésekre kattintanak, vagy akár meglátogatnak azokat tartalmazó weboldalakat, a rosszindulatú kód kihasználhatja a webböngészők vagy a beépülő modulok sebezhetőségét, hogy rosszindulatú programokat juttathasson el a felhasználó eszközére. A rosszindulatú hirdetések különféle típusú fertőzésekhez vezethetnek, a reklámprogramoktól és kémprogramoktól a zsarolóprogramokig és a banki trójaiakig.

Hogyan működik a Cactus ransomware

A Cactus ransomware különféle technikákat alkalmaz a rendszerek megfertőzésére és a fájlok titkosítására. Íme egy részlet a Cactus ransomware működéséről, a fertőzéstől a titkosításig:

1. Kezdeti hozzáférés

A Cactus ransomware a VPN (Virtual Private Network) eszközök ismert sebezhetőségeit kihasználva jogosulatlan hozzáférést biztosít a hálózatokhoz. Ezeken a sérülékenységeken keresztül a ransomware bejut a célrendszerbe.

2. Kizsákmányolás

A hálózatba kerülve a Cactus ransomware oldalirányban terjed, és egyik eszközről a másikra mozog. Kihasználja a hálózati biztonság gyengeségeit, a gyenge jelszavakat vagy a javítatlan szoftvereket, hogy több gép felett irányíthasson.

3. Végrehajtás

A Cactus olyan eszközöket használ, mint a Chisel, az Rclone, a TotalExec és a Scheduled Tasks rosszindulatú tevékenységei végrehajtásához. Ezek az eszközök segítenek a ransomware-nek fenntartani a fertőzött rendszereken, és biztosítják, hogy a rendszer újraindítása után is folytathassa működését.

Javasolt olvasmány:CloAk Ransomware: Teljes útmutató

4. Adatlopás

A fájlok titkosítása előtt a Cactus ransomware kiszűri az érzékeny adatokat a feltört rendszerekből. Ezeket az ellopott adatokat az áldozatok további kicsikarására vagy földalatti fórumokon való eladására használják fel.

5. Titkosítás

A Cactus ransomware egyedi titkosítási technikákat használ az áldozat fájljainak titkosításához. A szakértők e cikk megjelenéséig nem fedezték fel a Cactus által alkalmazott sajátos titkosítási algoritmust és módszert. Fontos azonban megjegyezni, hogy a Cactus ransomware titkosítja magát, ami megnehezíti a víruskereső és a hálózatfelügyeleti eszközökkel való észlelést. Saját kódjának titkosításával a Cactus ransomware fokozza az észlelés elkerülésére irányuló képességét.

6. Váltságdíj megjegyzés

A titkosítási folyamat befejezése után a Cactus ransomware egy váltságdíjat hagy maga után, „cAcTuS.readme.txt” néven. A megjegyzés utasításokat tartalmaz arra vonatkozóan, hogy az áldozatok hogyan tárgyalhatnak a támadókkal a visszafejtési kulcs megszerzéséért.

Ne fizesse ki a váltságdíjat!Ha kapcsolatba lép egy zsarolóprogram-eltávolító szolgáltatással, akkor nem csak a fájlokat állíthatja vissza, hanem eltávolíthatja a potenciális veszélyeket is.

Hogyan kezeljük a Cactus ransomware támadást

A kaktusztámadásból való felépülés első lépése a fertőzött számítógép elkülönítése az internetről való leválasztással és a csatlakoztatott eszközök eltávolításával. Ezután kapcsolatba kell lépnie a helyi hatóságokkal. Az amerikai lakosok és vállalkozások esetében ez aaz FBI helyi irodájaés aInternet Crime Complaint Center (IC3).A ransomware támadás bejelentéséhez minden lehetséges információt össze kell gyűjtenie róla, beleértve:

- Képernyőképek a váltságdíjról

- Kommunikáció a fenyegetés szereplőivel (ha van ilyen)

- Példa egy titkosított fájlból

Ha azonban úgy tetsziklépjen kapcsolatba a szakemberekkel, akkor ne csinálj semmit.Hagyjon minden fertőzött gépet úgy, ahogy vanés kérjen egysürgősségi ransomware-eltávolító szolgáltatás. A rendszer újraindítása vagy leállítása veszélyeztetheti a helyreállítási szolgáltatást. Az élő rendszer RAM-jának rögzítése segíthet a titkosítási kulcs megszerzésében, a dropper fájl elfogása, azaz a rosszindulatú rakományt végrehajtó fájl pedig visszafejthető, és az adatok visszafejtéséhez vagy működésének megértéséhez vezethet.ne törölje a ransomware-tés őrizze meg a támadás minden bizonyítékát. Ez azért fontosdigitális kriminalisztikaígy a szakértők visszavezethetik a hackercsoportot és azonosíthatják őket. A hatóságok a fertőzött rendszeren lévő adatok felhasználásával tehetik megvizsgálja ki a támadást és keresse meg a felelőst.A kibertámadások nyomozása nem különbözik bármely más bűnügyi nyomozástól: bizonyítékra van szükség a támadók megtalálásához.

1. Lépjen kapcsolatba az incidens-elhárítási szolgáltatóval

A Cyber Incident Response a kiberbiztonsági incidensre adott válaszlépés és kezelés folyamata. Az Incident Response Retainer egy kiberbiztonsági szolgáltatóval kötött szolgáltatási szerződés, amely lehetővé teszi a szervezetek számára, hogy külső segítséget kapjanak a kiberbiztonsági incidensekkel kapcsolatban. Strukturált szakértelmet és támogatást biztosít a szervezeteknek egy biztonsági partneren keresztül, lehetővé téve számukra, hogy gyorsan és hatékonyan reagáljanak egy kiberincidens során. Az incidensreagálást biztosító rendszer nyugalmat biztosít a szervezeteknek, szakértői támogatást kínálva a kiberbiztonsági incidens előtt és után. Az incidensre adott válaszadó sajátos jellege és szerkezete a szolgáltatótól és a szervezet követelményeitől függően változik. A jó incidensreakció-megtartónak robusztusnak, de rugalmasnak kell lennie, és bevált szolgáltatásokat kell nyújtania a szervezet hosszú távú biztonsági helyzetének javítására.

Ha felveszi a kapcsolatot IR szolgáltatójával, azonnal átvehetik az irányítást, és végigvezetik Önt a ransomware helyreállításának minden lépésén.Ha azonban úgy dönt, hogy saját maga eltávolítja a zsarolóprogramot, és visszaállítja a fájlokat informatikai csapatával, akkor kövesse a következő lépéseket.

2. Azonosítsa a ransomware fertőzést

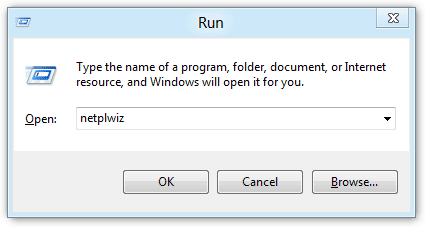

A fájlkiterjesztés alapján azonosíthatja, hogy melyik ransomware fertőzte meg a gépét (egyes zsarolóprogramok a fájlkiterjesztést használják névként),ransomware ID eszköz segítségével, vagy ez lesz a váltságdíjban. Ezzel az információval megkereshet egy nyilvános visszafejtő kulcsot. A ransomware típusát az IOC-k alapján is ellenőrizheti. A kompromisszumjelzők (IOC) olyan digitális nyomok, amelyeket a kiberbiztonsági szakemberek a rendszerkompromittálások és a rosszindulatú tevékenységek azonosítására használnak a hálózati vagy informatikai környezetben. Ezek alapvetően a tetthelyen hagyott bizonyítékok digitális változatai, és a lehetséges IOC-k közé tartozik a szokatlan hálózati forgalom, a külföldi országokból származó privilegizált felhasználói bejelentkezések, furcsa DNS-kérések, rendszerfájl-módosítások stb. IOC észlelésekor a biztonsági csapatok értékelik a lehetséges fenyegetéseket, vagy ellenőrzik annak hitelességét. Az IOC-k arra is bizonyítékot szolgáltatnak, hogy mihez férhetett hozzá a támadó, ha behatolt a hálózatba.

3. Távolítsa el a zsarolóprogramot, és távolítsa el a kizsákmányoló készleteket

Az adatok helyreállítása előtt garantálnia kell, hogy eszköze zsarolóprogram-mentes, és hogy a támadók nem tudnak új támadást végrehajtani kihasználó készleteken vagy más biztonsági réseken keresztül. A zsarolóprogram-eltávolító szolgáltatás törölheti a zsarolóprogramot, létrehozhat egy kriminalisztikai dokumentumot a nyomozáshoz, megszüntetheti a sebezhetőségeket, és helyreállíthatja az Ön adatait.

4. Használjon biztonsági másolatot az adatok visszaállításához

A biztonsági mentések az adatok helyreállításának leghatékonyabb módja. Ügyeljen arra, hogy az adathasználattól függően napi vagy heti biztonsági másolatot készítsen.

5. Vegye fel a kapcsolatot egy zsarolóprogram-helyreállító szolgáltatással

Ha nem rendelkezik biztonsági másolattal, vagy segítségre van szüksége a ransomware eltávolításához és a sebezhetőségek kiküszöböléséhez, lépjen kapcsolatba egy adat-helyreállító szolgáltatással. A váltságdíj kifizetése nem garantálja, hogy adatait visszaküldik Önnek. Minden fájl visszaállításának egyetlen garantált módja, ha biztonsági másolatot készít róla. Ha nem így tesz, a ransomware adat-helyreállítási szolgáltatások segíthetnek a fájlok visszafejtésében és helyreállításában. A SalvageData szakértői biztonságosan visszaállíthatják a fájlokat, és megakadályozhatják, hogy a Cactus ransomware ismét megtámadja a hálózatát. Lépjen kapcsolatba szakértőinkkel a hét minden napján, 24 órában a zsarolóprogramok helyreállítási szolgáltatásaiért.

Akadályozza meg a Cactus ransomware támadást

A ransomware megelőzése az adatbiztonság legjobb megoldása. könnyebb és olcsóbb, mint felépülni belőlük. A kaktusz zsarolóvírus a vállalkozása jövőjébe kerülhet, és akár be is zárhatja az ajtókat. Íme néhány tipp annak biztosítására, hogyelkerülje a ransomware támadásokat:

- Vírusirtó és kártevőirtó

- Használjon kiberbiztonsági megoldásokat

- Használjon erős jelszavakat

- Frissített szoftver

- Frissített operációs rendszer (OS)

- Tűzfalak

- Legyen a kezében egy helyreállítási terv (részletes útmutatónkban tekintse meg, hogyan hozhat létre adat-helyreállítási tervet)

- Rendszeres biztonsági mentések ütemezése

- Ne nyisson meg ismeretlen forrásból származó e-mail mellékletet

- Ne töltsön le fájlokat gyanús webhelyekről

- Ne kattintson a hirdetésekre, hacsak nem biztos benne, hogy biztonságos

- Csak megbízható forrásból származó webhelyeket érjen el

![Nincs AMD grafikus illesztőprogram telepítve hiba a Windows 11 rendszeren [Javítás]](https://elsefix.com/tech/tejana/wp-content/uploads/2024/09/No-AMD-graphics-driver-is-installed.png)