A Clop egy ransomware család, amely titkosítja a fájlokat, és hozzáadja a .clop kiterjesztést, pl. A photo1.jpg átnevezzük a photo1.jpg.clop-ra. 2019-ben fedezték fel, és azóta világszerte vállalkozásokat és szervezeteket céloz meg. A Clop a CryptoMix ransomware utódja, amelyről úgy gondolják, hogy egy orosz hackercsoport. Mostanában változatok is használják a nevetCl0p, az „o” betű helyett 0-val. Bár az írás különböző módjai, ugyanazok a zsarolóprogramok.A Clop ransomwareváltságdíj-levelet is hagy a számítógép minden mappájában. A levél Bitcoinban, Ethereumban, Moneróban vagy más kriptovalutában követeli a fizetést.

Milyen rosszindulatú program a Clop?

A Clop egy ransomware, egy olyan rosszindulatú program, amely titkosítja és zárolja az áldozatok fájljait, majd váltságdíjat kér a visszafejtési kulcsért cserébe. Ez egy Ransomware as a Service (RaaS) típusú rosszindulatú program. Ez azt jelenti, hogy a kibertámadó csoportok, más néven leányvállalatok, Clop titkosító szoftvert használnak, majd fizetnek a ransomware fejlesztőiért. Mivel a Clop szimmetrikus vagy aszimmetrikus kriptográfiát használ, a fájlok helyreállítása biztonsági mentés nélkül rendkívül nehéz. De nem lehetetlen. A SalvageData zsarolóprogram-helyreállítási szakértői dolgozhatnak az Ön adataival, és biztonságosan visszaállíthatják azokat.

Minden, amit a Clop ransomware-ről tudunk

Megerősített név

- Clop vírus

Fenyegetés típusa

- Ransomware

- Kriptovírus

- Fájlszekrény

Titkosított fájlok kiterjesztés

- .clop

- .CIop (nagy i-vel)

- .CIIp

- .Cllp

- .C_L_O_P

Váltságdíjat követelő üzenet

- ClopReadMe.txt

- README_README.txt

- Cl0pReadMe.txt

- READ_ME_!!!.TXT

Elérhető ingyenes visszafejtő?

Működik a dekódoló?A Clop ransomware Linux-változata egy hibás algoritmus, amely lehetővé teszi az áldozatok számára, hogy a váltságdíj megfizetése nélkül visszafejtsék a fájlokat. A Windows áldozatai felvehetik a kapcsolatot a zsarolóvírus-visszaállító szolgálatokkal a visszafejtés érdekében. És ha a fájlok sérültek, ezek a szolgáltatások is segíthetnek a javításukban.Észlelési nevek

- AvastWin32:RansomX-gen [Ransom]

- AVGWin32:RansomX-gen [Ransom]

- EmsisoftTrojan.GenericKD.64578249 (B)

- KasperskyHEUR:Trojan-Ransom.Win32.KlopRansom.g

- MalwarebytesRansom.FileCryptor

- MicrosoftVáltságdíj: Win32/HydraCrypt!MTB

Tünetek

- Nem lehet megnyitni a számítógépen tárolt fájlokat

- Váltságdíjat követelő levél az asztalon és minden mappában

- A fájlok új kiterjesztéssel rendelkeznek (pl. fájlnév1.clop)

- Egy utasításokat tartalmazó megjegyzés jelenik meg, amikor az áldozat megpróbál megnyitni egy titkosított fájlt

Ransomware család, típus és változat

- A Clop a CryptoMix ransomware egyik változata.

- Ez egy ransomware család.

- Olyan változatai lehetnek, mint a Clop és a Cl0p (0-s számmal)

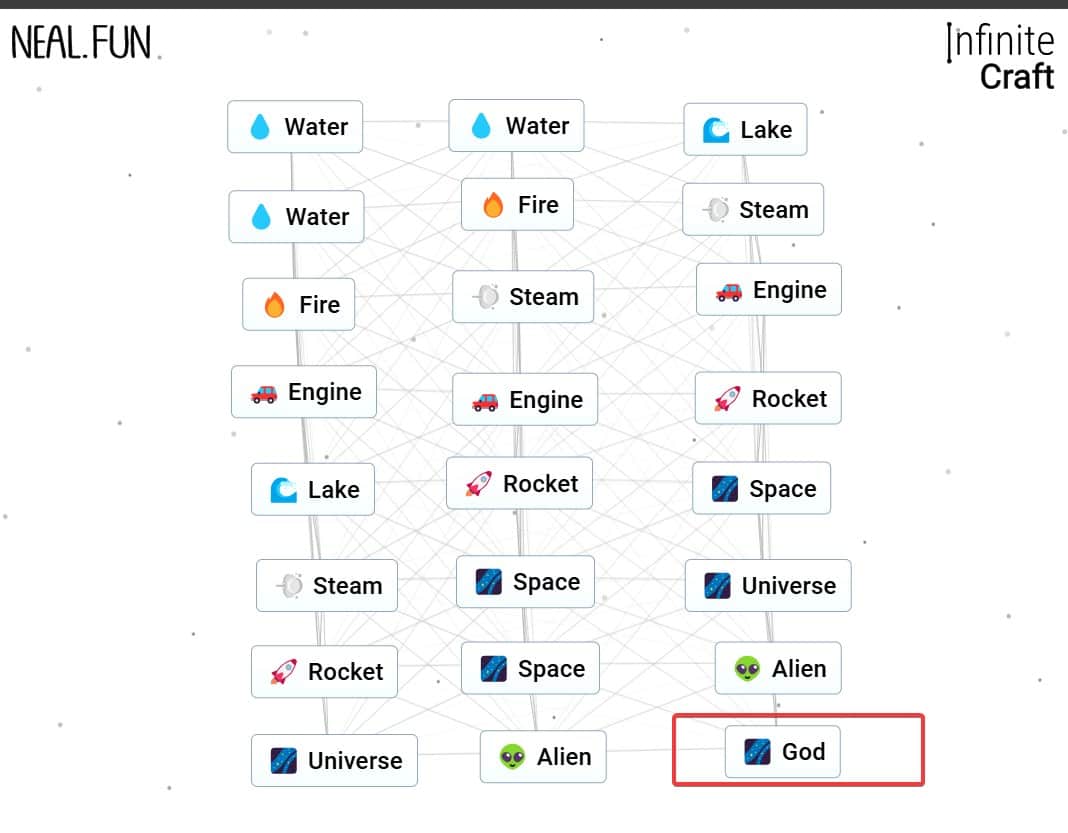

Elosztási módszerek

- Fertőzött e-mail mellékletek (adathalász e-mailek)

- Torrent webhelyek (fertőzött hivatkozások vagy fájlok)

- Rosszindulatú hirdetések (rosszindulatú hirdetések)

Következmények

- A fájlok titkosítva vannak, és a váltságdíj kifizetéséig zárolva vannak

- Jelszólopás

- További rosszindulatú programok is telepíthetők

- Adatszivárgás

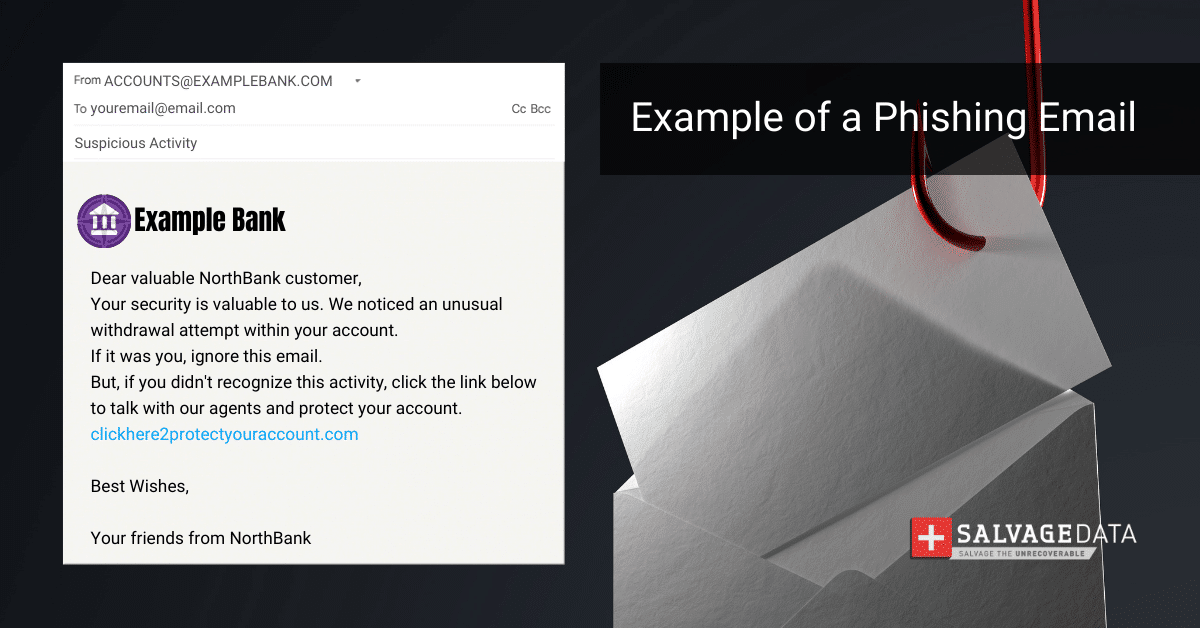

Megelőzés

- Vírusirtó és kártevőirtó

- Frissített szoftver

- Frissített operációs rendszer (OS)

- Tűzfalak

- Ne nyisson meg ismeretlen forrásból származó e-mail mellékletet

- Ne töltsön le fájlokat gyanús webhelyekről

- Ne kattintson a hirdetésekre, hacsak nem biztos benne, hogy biztonságos

- Csak megbízható forrásból származó webhelyeket érjen el

Hogyan fertőzte meg Clop a számítógépét?

A Clop ransomware számos módszerrel jut be a számítógépébe vagy a hálózatába:

- Spam e-mail kampányok. Ez egy adathalász e-mailes támadás, ahol a hackerek közösségi manipulációt alkalmaznak, hogy megtévesszék az áldozatokat, hogy rosszindulatú hivatkozásokra vagy mellékletekre kattintsanak. Ezt követően az exploit kit letöltődik a gépre, és a ransomware-t bármikor elindíthatják a fenyegetés szereplői. Ezek az e-mailek megcélozhatók, amikor a hackerek egy adott vállalkozáshoz kívánnak hozzáférni, vagy nem célzott adathalásznak minősülhetnek, amikor tömeges rosszindulatú spamkampányt küldenek.

- Nem hivatalos szoftverletöltési források és repedések.A kalózszoftver és a crack általában rosszindulatú programok. Ezenkívül ez a szoftver nem rendelkezik a program fejlesztéséhez és a hackerek által kihasználható sebezhetőségek megelőzéséhez szükséges frissítésekkel.

- trójaiak.A trójai olyan szoftver, amely egy feladat végrehajtását ígéri, de egy másikat hajt végre, többnyire rosszindulatú. Hamis programok, mellékletek és más típusú fájlok formájában jelentkeznek, megtévesztve az áldozatokat.

- Sebezhető távoli szolgáltatás.A Clop ransomware támadásainak másik módja a nem biztonságos külső távoli szolgáltatások. A támadók olyan Remote Desktop Protocol (RDP) eszközöket fognak kihasználni, amelyek hitelesítő adatai ismertek, újrafelhasználhatók, gyengék vagy átfogalmazva, hogy hozzáférjenek a vállalkozások hálózataihoz és adatokat szivárogtassanak ki.

- Ismert szoftver sérülékenységek.A hackerek ismert sebezhetőségű szoftvereket használnak a vállalkozások megtámadására. Ezért nagyon fontos, hogy minden szoftvert frissítsen, és védje a távoli adminisztrációs eszközöket, például az RDP-t.

Clop váltságdíjat

A Clop váltságdíj-jegyzet a számítógépén és az asztalon minden mappában megtalálható lesz szöveges fájlként. Ez egy példa a váltságdíjról:

Fontos:2020 márciusában a Clop fejlesztői létrehoztak egy webhelyet, amelyet a sötét weben tároltak, hogy felfedjék azon személyek adatait, akik nem fizették ki a váltságdíjat. De ne ijedj meg.Vegye fel a kapcsolatot a hatóságokkal, és segítsen a nyomozásban a digitális kriminalisztikai szakértőkkel együttműködve.

Ajánlott olvasmány:Black Basta Ransomware eltávolítási és biztonsági útmutató

Hogyan működik a Clop

A Clop ransomware megtámadja a Windows védelmeit, és megpróbálja letiltani a Windows Defendert, és eltávolítani a Microsoft Security Essentials szoftvert. Ezért a Windows operációs rendszer naprakészen tartása a kiberbiztonság szempontjából is nagyon fontos. Az új frissítések javított védelmi rétegekkel rendelkezhetnek olyan ransomware-ekkel szemben, mint például a Clop. A Clop ransomware olyan vállalkozásokat és vállalkozásokat is megcéloz, amelyek pénzügyi nyilvántartásaik, e-mailjeik, sőt biztonsági másolataik megszerzésére törekednek. Ezért mindig tartson legalább egy frissített biztonsági másolatot offline állapotban, nehogy kiberbűnözők ellopják az adatokat.

1. Kezdeti hozzáférés

A Clop levélszemét-mellékleteken, trójai programokon, hiperhivatkozásokon, repedéseken, nem védett Remote Desktop Protocol (RDP) kapcsolatokon, fertőzött webhelyeken és egyebeken keresztül jut be a számítógépbe. Ezután átvizsgálja az eszközt, keresve a hálózaton belüli sebezhetőségeket.

2. Oldalirányú mozgás, felfedezés és védelmi kijátszás

Ezt követően a ransomware oldalirányú mozgással terjed a hálózaton. Ebben a fázisban a Clop szereplői információkat gyűjtenek, kiterjesztik a jogosultságokat, és oldalirányban mozognak a hálózaton. A Clop más rosszindulatú programokat telepít a feltört gépre, és azt is átvizsgálja, hogy ellenőrizze, vállalati számítógépről vagy magánszemélyről van-e szó. Ha személyi számítógépről van szó, a rosszindulatú program leállítja a rosszindulatú viselkedést, és törli magát. Ha azonban vállalati gépről van szó, akkor telepíti a Cobalt Strike hackereszközt.

3. Kiszűrés

A hackerek ezután minősített, kritikus és érzékeny adatokat keresnek, és kiszűrik azokat. Később fizetést követelnek, hogy ne szivárogtassák ki ezt az információt.

4. Hatás

A fájlok titkosítása és az adatok kiszivárgásának veszélye mellett a Clop fejlesztői a ransomware-t úgy is megtervezték, hogy létrehozzanak egy mappát több rosszindulatú fájlokkal a további támadásokhoz. A ransomware-eltávolító szolgáltatással való kapcsolatfelvétel nem csak a fájlok visszaállítását, hanem a potenciális új Clop fenyegetéseket is eltávolíthatja.

Hogyan kezeljük a Clop ransomware támadást

A Clop támadásból való felépülés első lépése a fertőzött számítógép elkülönítése az internetről való leválasztással és a csatlakoztatott eszközök eltávolításával. Ezután kapcsolatba kell lépnie a helyi hatóságokkal. Az amerikai lakosok és vállalkozások esetében ez aaz FBI helyi irodájaés aInternet Crime Complaint Center (IC3).A ransomware támadás bejelentéséhez minden lehetséges információt össze kell gyűjtenie róla, beleértve:

- Képernyőképek a váltságdíjról

- Kommunikáció a Clop színészeivel (ha van ilyen)

- Példa egy titkosított fájlból

Muszájne törölje a ransomware-tés őrizze meg a támadás minden bizonyítékát. Ez azért fontosdigitális kriminalisztikaígy a szakértők visszavezethetik a hackercsoportot és azonosíthatják őket. A hatóságok a fertőzött rendszeren lévő adatok felhasználásával tehetik megvizsgálja ki a támadást és keresse meg a felelőst.A kibertámadások nyomozása nem különbözik bármely más bűnügyi nyomozástól: bizonyítékra van szükség a támadók megtalálásához. Az eszköz elkülönítése és a hatóságokkal való kapcsolatfelvétel után a következő lépéseket kell követnie adatai visszakereséséhez:

1. Lépjen kapcsolatba az incidens-elhárítási szolgáltatóval

A Cyber Incident Response a kiberbiztonsági incidensre adott válaszlépés és kezelés folyamata. Az Incident Response Retainer egy kiberbiztonsági szolgáltatóval kötött szolgáltatási szerződés, amely lehetővé teszi a szervezetek számára, hogy külső segítséget kapjanak a kiberbiztonsági incidensekkel kapcsolatban. Strukturált szakértelmet és támogatást biztosít a szervezeteknek egy biztonsági partneren keresztül, lehetővé téve számukra, hogy gyorsan és hatékonyan reagáljanak kiberincidens esetén. Az incidensreagálást biztosító rendszer nyugalmat biztosít a szervezeteknek, szakértői támogatást kínálva egy kiberbiztonsági incidens előtt és után. Az incidensre adott válaszadó sajátos jellege és szerkezete a szolgáltatótól és a szervezet követelményeitől függően változik. A jó incidensreakció-megtartónak robusztusnak, de rugalmasnak kell lennie, és bevált szolgáltatásokat kell nyújtania a szervezet hosszú távú biztonsági helyzetének javítására.

2. Azonosítsa a ransomware fertőzést

Megtehetiazonosítani, melyik zsarolóprogramotmegfertőzte a gépét a fájlkiterjesztéssel (egyes zsarolóprogramok a fájlkiterjesztést használják nevükként), különben ez szerepel a váltságdíj-jegyzetben. Ezen információk birtokában kereshet egy nyilvános visszafejtő kulcsot. A Clop ransomware esetében a Linux alapú rendszereknek van dekódolója. A ransomware típusát az IOC-k alapján is ellenőrizheti. A kompromisszumjelzők (IOC) olyan digitális nyomok, amelyeket a kiberbiztonsági szakemberek a rendszerkompromittálások és a rosszindulatú tevékenységek azonosítására használnak a hálózati vagy informatikai környezetben. Ezek alapvetően a tetthelyen hagyott bizonyítékok digitális változatai, és a lehetséges IOC-k közé tartozik a szokatlan hálózati forgalom, a külföldi országokból származó privilegizált felhasználói bejelentkezések, furcsa DNS-kérések, rendszerfájl-módosítások stb. IOC észlelésekor a biztonsági csapatok értékelik a lehetséges fenyegetéseket, vagy ellenőrzik annak hitelességét. Az IOC-k arra is bizonyítékot szolgáltatnak, hogy mihez férhetett hozzá a támadó, ha behatolt a hálózatba.

Clop ransomware IOC

- 9d59ee5fc7898493b855b0673d11c886882c5c1d

- f4492b2df9176514a41067140749a54a1cfc3c49

- 2950a3fcdd4e52e2b9469a33eee1012ef58e72b6

- 37a62c93ba0971ed7f77f5842d8c9b8a4475866c

- a71c9c0ca01a163ea6c0b1544d0833b57a0adcb4

- 21bdec0a974ae0f811e056ce8c7e237fd7c220c1

- 0a7ab8cc60b04e66be11eb41672991482b9c0656

- ec2a3e9e9e472488b7540227448c1794ee7a5be6

- e473e5b82ce65cb58fde4956ae529453eb0ec24f

- 3c8e60ce5ff0cb21be39d1176d1056f9ef9438fa

- d613f01ed5cb636feeb5d6b6843cb1686b7b7980

- c41749901740d032b8cff0e397f6c3e26d05df76

- e38bca5d39d1cfbfbcac23949700fe24a6aa5d89

- 09b4c74c0cf18533c8c5022e059b4ce289066830

- 37269b8d4115f0bdef96483b1de4593b95119b93

- 4d885d757d00e8abf8c4993bc49886d12c250c44

- bc59ff12f71e9c8234c5e335d48f308207f6accfad3e953f447e7de1504e57af

- 31829479fa5b094ca3cfd0222e61295fff4821b778e5a7bd228b0c31f8a3cc44

- 35b0b54d13f50571239732421818c682fbe83075a4a961b20a7570610348aecc

- e48900dc697582db4655569bb844602ced3ad2b10b507223912048f1f3039ac6

- 00e815ade8f3ad89a7726da8edd168df13f96ccb6c3daaf995aa9428bfb9ecf1

- 408af0af7419f67d396f754f01d4757ea89355ad19f71942f8d44c0d5515eec8

- 0d19f60423cb2128555e831dc340152f9588c99f3e47d64f0bb4206a6213d579

- 7ada1228c791de703e2a51b1498bc955f14433f65d33342753fdb81bb35e5886

- 8e1bbe4cedeb7c334fe780ab3fb589fe30ed976153618ac3402a5edff1b17d64

- d0cde86d47219e9c56b717f55dcdb01b0566344c13aa671613598cab427345b9

- cff818453138dcd8238f87b33a84e1bc1d560dea80c8d2412e1eb3f7242b27da

- 929b7bf174638ff8cb158f4e00bc41ed69f1d2afd41ea3c9ee3b0c7dacdfa238

- 102010727c6fbcd9da02d04ede1a8521ba2355d32da849226e96ef052c080b56

- 7e91ff12d3f26982473c38a3ae99bfaf0b2966e85046ebed09709b6af797ef66

- e19d8919f4cb6c1ef8c7f3929d41e8a1a780132cb10f8b80698c8498028d16eb

- 3ee9b22827cb259f3d69ab974c632cefde71c61b4a9505cec06823076a2f898e

- b207ce32398e8816ed44ea079904dc36

- 73efd5dc218db4d8c36546d9c9efe91c

- 36fe53674c67310af572daedf6e8deed

- 96caf3bcd58d41d23d1a4e27f2165ae3

- 7c90d8aed3efb9f8c661b1ab0a6f5986

3. Távolítsa el a zsarolóprogramot, és távolítsa el a kizsákmányoló készleteket

Az adatok helyreállítása előtt garantálnia kell, hogy eszköze zsarolóprogram-mentes, és hogy a támadók nem tudnak új támadást végrehajtani kihasználó készleteken vagy más biztonsági réseken keresztül. A zsarolóprogram-eltávolító szolgáltatás törölheti a zsarolóprogramot, létrehozhat egy kriminalisztikai dokumentumot a nyomozáshoz, megszüntetheti a sebezhetőségeket, és helyreállíthatja az Ön adatait.

4. Használjon biztonsági másolatot az adatok visszaállításához

A biztonsági mentések az adatok helyreállításának leghatékonyabb módja. Ügyeljen arra, hogy az adathasználattól függően napi vagy heti biztonsági másolatot készítsen.

5. Vegye fel a kapcsolatot egy zsarolóprogram-helyreállító szolgáltatással

Ha nem rendelkezik biztonsági másolattal, vagy segítségre van szüksége a ransomware eltávolításához és a sebezhetőségek megszüntetéséhez, vegye fel a kapcsolatot egy adat-helyreállító szolgáltatással. A váltságdíj kifizetése nem garantálja, hogy adatait visszaküldik Önnek. Minden fájl visszaállításának egyetlen garantált módja, ha biztonsági másolatot készít róla. Ha nincs friss biztonsági másolata, a ransomware-adat-helyreállítási szolgáltatások segíthetnek a fájlok visszafejtésében és helyreállításában. A SalvageData szakértői biztonságosan visszaállíthatják a fájlokat, és garantálják, hogy a Clop ransomware nem támadja meg újra a hálózatát. Vegye fel a kapcsolatot szakértőinkkel a nap 24 órájában, ha sürgősségi helyreállítási szolgáltatást szeretne, vagy keressen egy helyreállítási központot a közelben.

Akadályozza meg a Clop ransomware támadást

A ransomware támadások megelőzése egyszerűbb és olcsóbb, mint azokból való felépülés. A Clop ransomware a vállalkozása jövőjébe kerülhet, és akár be is zárhatja az ajtókat.TheA Clop banda amerikai kórházakat céloz meg, hogy 1 millió beteg adatait lopják elés kihasználja a nulladik napnak nevezett sebezhetőséget. Ezek olyan szoftversértések, amelyeket a fejlesztők új frissítésekkel korrigálnak. A HHS szerint 2022-ben több mint 289 kórház volt a Clop áldozata. Ez azt jelenti, hogy folyamatosan frissítenie kell a szoftvert, hogy megvédje adatait a Clop ransomware ellen. A kiberbűnözők azonban néha gyorsabbak lehetnek, és a frissítés megjelenése előtt elérhetik az áldozatokat.

1. Használjon erős jelszavakat

Győződjön meg arról, hogy minden fiókhoz véletlenszerűen hozzák létre a jelszót számok, betűk és speciális karakterek keverékével, hogy megakadályozzák az illetéktelen hozzáférést.

2. Tartsa frissítve a szoftvert

Ahogy korábban említettük, a szoftverfrissítések bezárhatják azokat a sebezhetőségeket, amelyeket a kibertámadások kihasználva beléphetnek az üzleti hálózatba. A szoftver frissítése növeli a rendszer biztonságát.

3. Rendszeres biztonsági mentések ütemezése

A biztonsági mentések a leghatékonyabb módja az adatok visszaállításának, függetlenül attól, hogy természeti katasztrófa vagy kibertámadás miatt veszítette el azokat. Ezenkívül ezek a leggyorsabb módszer a munkába álláshoz egy katasztrófa, például egy Clop-támadás után.

4. Használjon kiberbiztonsági megoldást

Egy kiberbiztonsági szolgáltatás vagy egy informatikai csapat alkalmazása az adatok biztonságának megőrzésére megakadályozza, hogy a számítógépes támadók hozzáférjenek az Ön adataihoz. Ezek a szakemberek átkutathatják a rendszert a sebezhetőségekért, és intézkedéseket hozhatnak az üzleti kiberbiztonsági protokollok és tudatosság javítására.

5. Legyen a kezében egy helyreállítási terv

Az adat-helyreállítási terv (DRP) egy olyan dokumentum, amely stratégiákat határoz meg a katasztrófák, például a ransomware támadások kezelésére. Lehetővé teszik a gyorsabb helyreállítást és az üzletmenet folytonosságát. Részletes útmutatónkban megtudhatja, hogyan hozhat létre adat-helyreállítási tervet.

![Hogyan lehet kinyitni az iPhone hordozó zárját [AT&T/Sprint/T-Mobile/Verizon]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/everything-you-should-know-about-unlock-iphone-01.jpg)