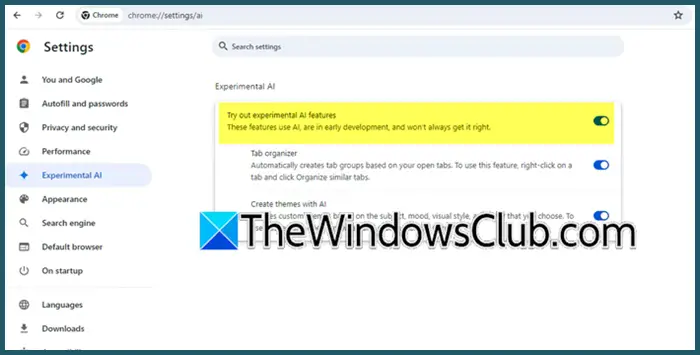

Fizikai hozzáférési támadásokfelöleli az összes módot, amellyel valaki ellophatja az Ön adatait. Amikor a támadók képesek fizikailag elérni a rendszert, pusztítást végezhetnek az üzleti műveletekben, adatbázisokban, dokumentációkban vagy archívumokban, bizalmas információkat lophatnak el, forgalmat rögzíthetnek protokollelemző csatlakoztatásával a hálózathoz és így tovább. Tegyük fel, hogy Ön a helyi Starbucksban dolgozik; csak egy pillanatra, felkelsz tölteni, és az asztalon hagyod a laptopodat, hisz semmi rossz nem történhet, amíg távol vagy; de ha elfordítja a fejét, valaki odajön, behelyez egy USB-eszközt és ellopja az adatait, vagy rosszindulatú szoftvert telepít az eszközére. Persze ez csak egy elnagyolt példa; de jól mutatja, hogy valójában ugyanolyan egyszerű, és egy kompromittált rendszert vagy sérült, elérhetetlenné vált adatokat hagy maga után. A fentiek mindegyike azt jelenti, hogy a szociális tervezésről szóló oktatás, valamint a felhasználói tudatosság növelése előnyös számukra.FIZIKAI HOZZÁFÉRÉSI TÁMADÁSOK: A TÁRSADALMI TECHNIKA ESZKÖZEMivel technikai és adminisztratív elemeket is tartalmaz,fizikai biztonsággyakran figyelmen kívül hagyják a tudatosság hiánya miatt: a hackertámadások elkerülése érdekében a legtöbb szervezet a technológia-orientált biztonsági ellenintézkedésekre összpontosít – és annak ellenére, hogy az iparág vezetői már régóta mondogatják, hogy a fizikai hozzáférés mindig felülmúlja a digitális vezérlést, a fizikai biztonság továbbra is az egyik leggyengébb pont az egyébként robusztus védelemben. Nemcsak a külső szervezetektől származó kártevők lehetnek érintettek az eszközön tárolt információkban. ezek is lehetnek bennfentesek: elégedetlen alkalmazottak, kapzsi vállalkozók, rosszindulatú üzleti partnerek stb. Ezért a vállalatoknak figyelniük kell routereiket, tűzfalaikat, szerverfarmaikat, kameráikat, ajtóikat, kerítéseiket, lámpáikat és kulcsfontosságú rendszereiket, amelyeket gyakran figyelmen kívül hagynak és kihasználnak; Ha a digitális fronton tett erőfeszítések mellett a valós világ biztonságának fontosságát is figyelembe vesszük, az hatalmas anyagi veszteségektől kímélheti meg őket. A fizikai hozzáféréssel kapcsolatos támadások leggyakoribb módjai (természetesen a szerverszobákba való tényleges betörésen kívül) az USB-n keresztüli invázió és a nem biztonságos jelszavak.USB CSATLAKOZTATÁSAmikor Ön vagy valaki más eszközt csatlakoztat az USB-csatlakozáshoz, számítógépe rendelkezik egy USB-gazdavezérlővel, amelyhez csatlakozik. Ez a kapcsolat az internetkapcsolathoz hasonlóan fut, mivel csomagokat és egyéb összetevőket tartalmaz. A csatlakozás elfogadásakor a gazdagép bemutatja az USB-eszközt az operációs rendszernek, és ez jelentheti a legnagyobb kockázatot a számítógép adataira nézve. Ha az USB-eszköz rosszindulatú csomagokat tartalmaz, ezek átkerülhetnek az Ön készülékére; a sikeres átvitelt követően ezek a fájlok megrongálhatják az egész rendszert. Még rosszabb, hogy bevethetnek egy Rubber Ducky támadást, amely a billentyűzet utánzásával rosszindulatú kódot hoz létre. Ami az USB-n keresztüli fizikai hozzáférést illeti, segítségedre lesz a Google Chrome azon szándéka, hogy korlátozza az USB-hozzáférést: ha magára hagyja a laptopját (de van rálátása a képernyő zárolására), és valaki megpróbál USB-eszközt csatlakoztatni, a számítógép operációs rendszere megakadályozza a kód futtatását. Ezzel együtt a Google hozzáad egy olyan funkciót, amely lehetővé teszi a felhasználók számára, hogy letiltsák az összes USB-kapcsolatot a Chromebookjukról, így elkerülhető az USB-támadások előfordulása.JELSZAVAKMivel a jelszavak a számítógép és a hálózat közös hozzáférési pontját jelentik, a jelszavak sebezhetőnek tekinthetők a hackerek támadásaival szemben, mivel lehetővé tehetik a behatolók számára a fájlok és egyéb adatok elérését. A hibás jelszavak által okozott fizikai hozzáférési támadások manapság meglehetősen gyakoriak – ezért feltétlenül tudni kell, hogy mit lehet tenni ellene, mivel minden számítógép-felhasználónak kockázata van. Az ilyen esetek kiküszöbölésére a leggyakoribb tanácsok a következők: a) nehezen kitalálható jelszavak használata, és b) rendszeres cseréje annak érdekében, hogy megakadályozzák a hackerek a hozzáférés feltörését és a számítógép hálózatának fizikai védelmét szolgáló módszerek fejlesztését. A támadások közé tartozik a biometrikus eszközökbe való befektetés a jelszavak használata mellett – vagy annak szükségességének kiküszöbölése. Ez azonban meglehetősen költséges módszer (főleg, ha a felhasználók több számítógépet szeretnének védeni).TIPPEK A FIZIKAI HOZZÁFÉRÉSEK MEGELŐZÉSÉHEZMivel a hackerek a legkönnyebb lehetőségeket ragadják meg,fizikai biztonsági ellenőrzésextra óvintézkedéseket tartalmaz.

- Ne felejtse el a készüléket felügyelet nélkül hagyni (főleg nyilvános helyeken). És ha valamilyen oknál fogva muszáj, zárja le a képernyőt indulás előtt. Ezzel megvédheti eszközét a rosszindulatú fájlok végrehajtásától.

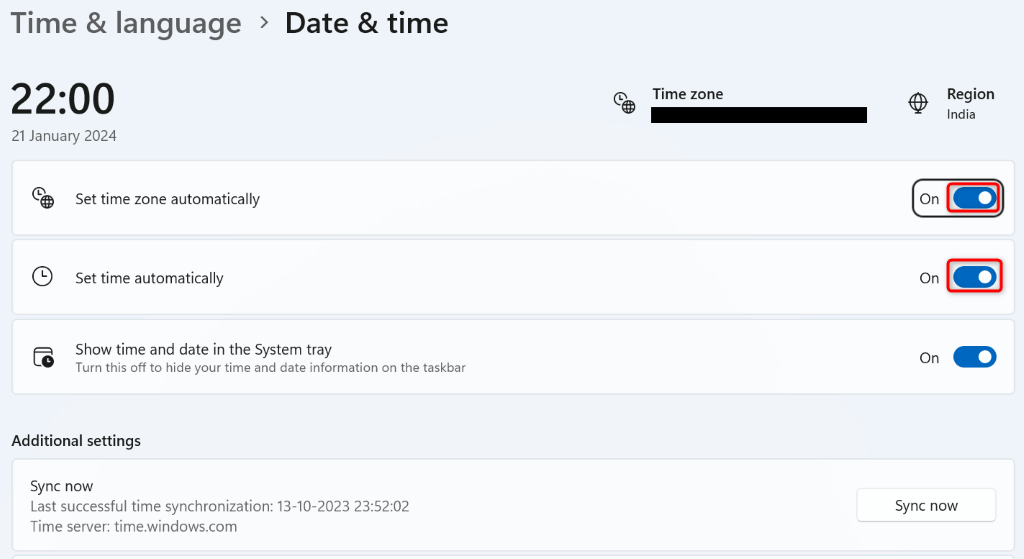

- Alkalmazza a bevált módszereket a jelszavak beállításakor – válasszon hosszú jelszavakat, amelyek betűket, számokat és speciális karaktereket tartalmaznak, és fáradjon a gyakori módosításukkal. Ha szükséges, fontolja meg az olyan eszközök használatát, mint a vállalati jelszókezelés vagy az Identity and Access Management (IAM) kiegészítő intézkedésként.

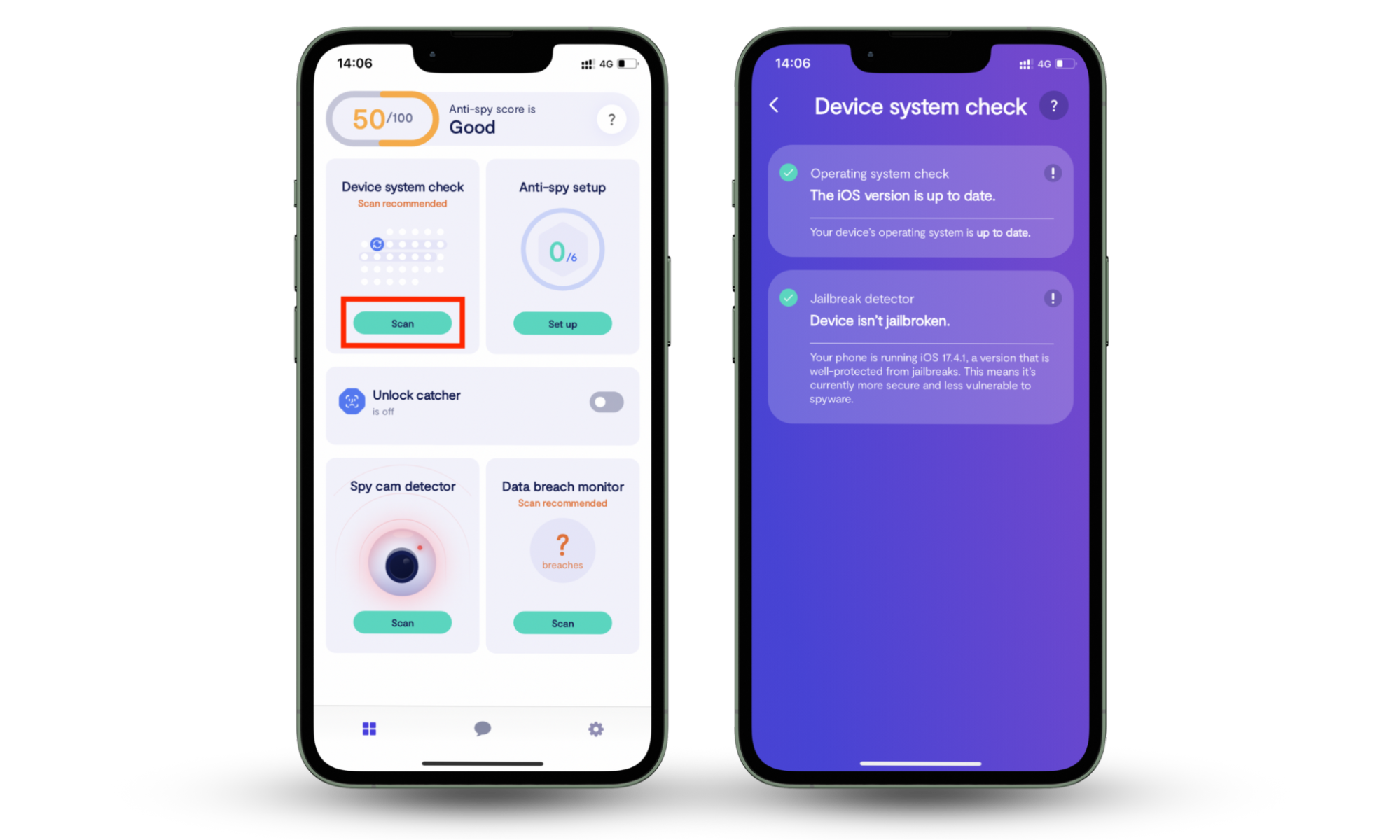

- A jobb védelem érdekében telepítsen kétfaktoros hitelesítést (2FA) és biometrikus eszközöket.

- Kerülje a nem megbízható forrásból származó USB-eszközök használatát.

- Ügyeljen vállalkozása fizikai biztonságának minden elemére (kerítések, kulcsrendszerek, biztonsági riasztók stb.).

Végül, ha rosszindulatú kód, fizikai hardverhiba vagy egyéb probléma miatt veszít adatot, biztos megoldások állnak rendelkezésre: a SALVAGEDATA csapata sokféle szerver- és eszköztípus adat-helyreállítására specializálódott, így biztosan tudunk segíteni!

Ajánlott olvasmány:Mik azok a SIM-kártya támadások és hogyan lehet megállítani őket?

![Windows 11 automatikus leállítás inaktivitás után, ha alapjáraton [javítás]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/03/windows-auto-shutdown.jpg)