Gli effetti di un attacco ransomware sulle aziende o sui dati personali sono costosi.Per prevenire attacchi ransomware, gli utenti devono migliorare le proprie misure di sicurezza informatica. Il ransomware è un tipo di malware, un programma dannoso utilizzato per infettare i sistemi e rubare dati. La maggior parte dei ransomware crittografa i file, esfiltra dati sensibili e critici e quindi minaccia di far trapelare o distruggere i dati a meno che non venga pagato un riscatto. Gli hacker di solito stabiliscono un orario in cui le aziende possono contattarli. Se le vittime non riescono a contattarli, perdono i dati. Proprio negli ultimi anni, gli attacchi ransomware sono aumentati drasticamente in numero e sono diventati anche più sofisticati. Dato che la maggior parte delle persone lavora da casa, le aziende hanno dovuto migliorare le proprie soluzioni di sicurezza informatica per prevenire le vulnerabilità esplorate dagli hacker per rubare dati. Secondo la nostra esperienza di esperti, l’investimento nella sicurezza informatica e nella prevenzione non è paragonabile ai costi sostenuti per lavorare sulla rimozione e sul ripristino del ransomware.

15 suggerimenti per proteggersi dagli attacchi ransomware

Rimanendo aggiornati con le ultime novitàtendenze del ransomware e informazioni sulle minacce, puoi comprendere meglio i potenziali rischi e sviluppare contromisure efficaci, riducendo al minimo i danni e garantendo un ripristino più rapido in caso di attacco. Ecco un elenco di soluzioni per proteggere la tua azienda dagli attacchi ransomware:

1. Applicare protocolli di sicurezza informatica e formare i dipendenti

La formazione dei dipendenti sulla sicurezza informatica è essenziale per prevenire attacchi informatici, compresi i ransomware. Investire nella formazione dei dipendenti e rendere la consapevolezza della sicurezza informatica una priorità nella cultura aziendale. Insegna ai dipendenti come individuare le e-mail di phishing, creare password complesse, sapere quando e come segnalare una violazione della sicurezza e comprendere le migliori pratiche di sicurezza per le workstation.

Utilizza anche software di sicurezza, ad esempio installando blocchi pubblicitari su tutti i dispositivi e browser dei dipendenti per evitare marketing dannoso che possa indurre gli utenti a scaricare e installare ransomware. Rafforza gli endpoint configurando i controlli di accesso e implementando l'autenticazione a più fattori e requisiti di password complessi. Inoltre, segmenta la tua rete per limitare la diffusione del ransomware. Non solo, ma utilizza anche un firewall per proteggere la tua rete e monitora e applica regolarmente patch ai tuoi sistemi per garantire la sicurezza della tua rete.

2. Mantenere aggiornati tutti i sistemi e il software

Molti hacker e gruppi di ransomware sfruttano le vulnerabilità note del software per infettare le reti e rubare i dati aziendali. Mantenendo aggiornati il software e il sistema operativo (SO), puoi prevenire questi tipi di attacchi, noti come attacchi zero-day.

3. Imposta password univoche e autenticazione a più fattori

Le password devono essere univoche per ciascun account e contenere una combinazione di lettere, numeri e caratteri speciali. Ciò renderà difficile per gli hacker indovinare la password e accedere al sistema o all'account. Inoltre, le password con 15 o più caratteri aumentano anche la sicurezza poiché rendono più difficile per gli hacker indovinarle.Fortestrumenti di gestione delle passwordsono essenziali per mitigare i rischi di attacchi informatici e fughe di dati per le piccole e medie imprese. Un gestore di password è un programma per computer che consente agli utenti di archiviare e gestire le proprie password per applicazioni locali o servizi online come applicazioni web, negozi online o social media. I gestori di password in genere richiedono che un utente crei e ricordi una password "principale" per sbloccare e accedere a tutte le password memorizzate. Inoltre, impostando unaautenticazione a più fattori (MFA)a ogni account e connessione VPN. Ciò impedirà l'accesso non autorizzato agli stessi, aggiungendo ulteriore protezione contro le minacce informatiche.

4. Installa software antivirus e firewall

Antivirus, antimalware e firewall bloccheranno l'accesso non autorizzato al computer. Inoltre, avvisano potenziali siti Web e allegati e-mail dannosi. Inoltre, questi programmi di sicurezza possono mettere in quarantena le minacce ed eseguire la scansione del computer alla ricerca di file dannosi. Ricorda di mantenere aggiornato il software di sicurezza e di impostare scansioni regolari per garantire che nessun malware entri nel sistema.

5. Installa solo software o applicazioni da fonti ufficiali

Un software efficiente e altamente sicuro può essere costoso, a causa dell'intensa attività di ricerca e sviluppo, nonché delle regolari patch di sicurezza e aggiornamenti forniti. Ciò aiuta a garantire che gli hacker non possano sfruttare le vulnerabilità. Tuttavia, l'utilizzo di versioni illegali gratuite espone il tuo computer al rischio di essere violato. Può anche lasciare aperte backdoor sfruttate dai criminali informatici. Inoltre, molti ransomware sono camuffati da software pirata, quindi le vittime li installano inconsapevoli.

6. Applicare la segmentazione della rete

Il Principio del Privilegio Minimo (POLP) per tutti i sistemi e servizi significa limitare gli utenti solo ad avere l'accesso di cui hanno bisogno per svolgere il proprio lavoro. La segmentazione della rete garantisce che solo il personale autorizzato possa accedere a dati specifici. Ciò aumenta la sicurezza dei dati sensibili e critici. Questo perché, in caso di attacco ransomware, non sarà in grado di diffondersi attraverso la rete. La segmentazione della rete è il processo di divisione di una rete più grande in sottoreti più piccole con interconnettività limitata tra di loro. Controllando i flussi di traffico tra varie sottoreti e limitando il movimento laterale degli aggressori, la segmentazione della rete impedisce agli utenti non autorizzati di accedere alla proprietà intellettuale e ai dati dell'organizzazione. Segmentando la rete, le aziende possono impedire agli aggressori di spostarsi lateralmente attraverso la rete, limitando l'impatto di un attacco ransomware. Ad esempio, se un attacco ransomware infetta un segmento della rete, potrebbe non essere in grado di diffondersi ad altri segmenti, riducendo l’impatto complessivo dell’attacco

7. Eseguire regolarmente il backup dei dati

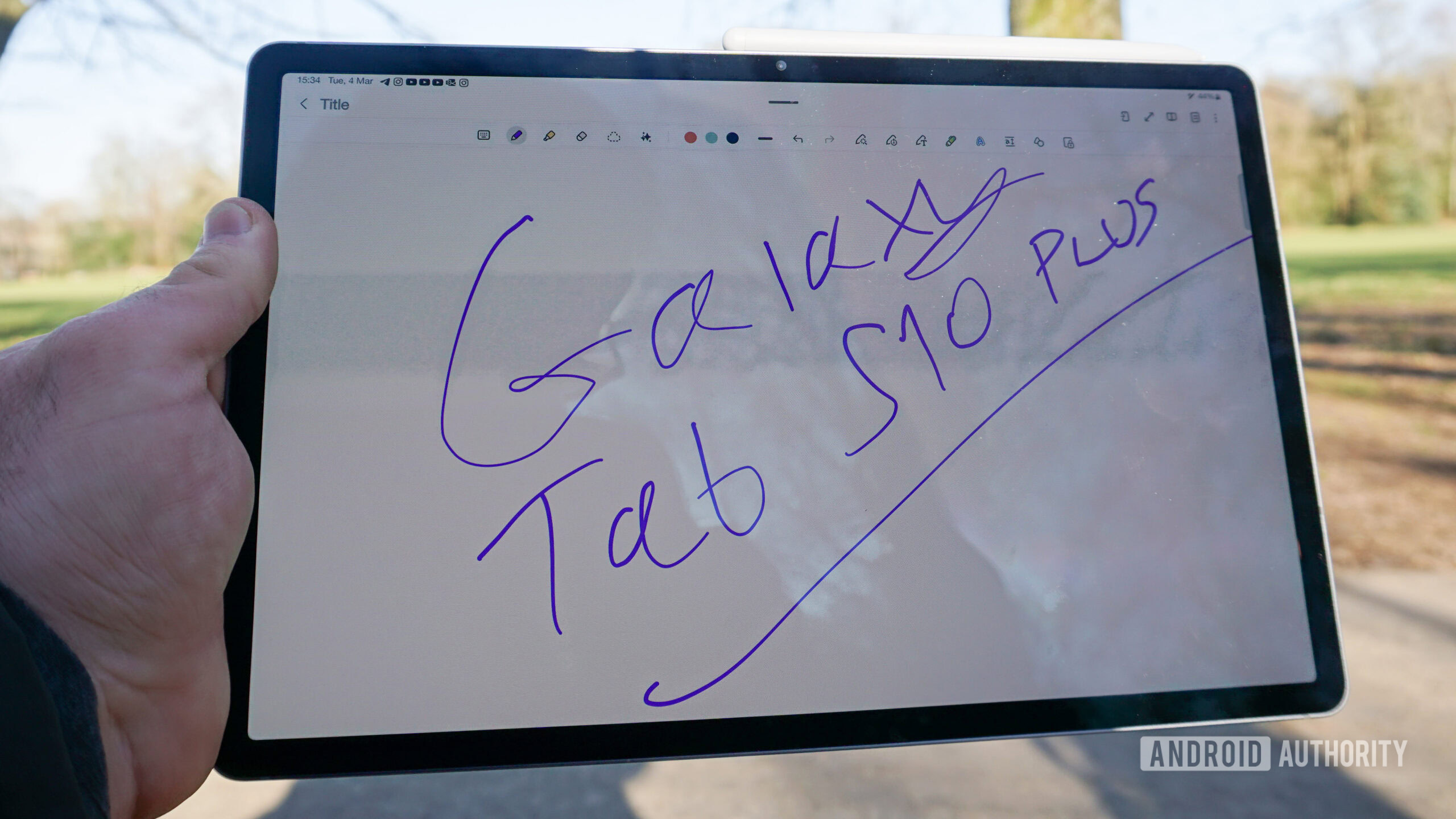

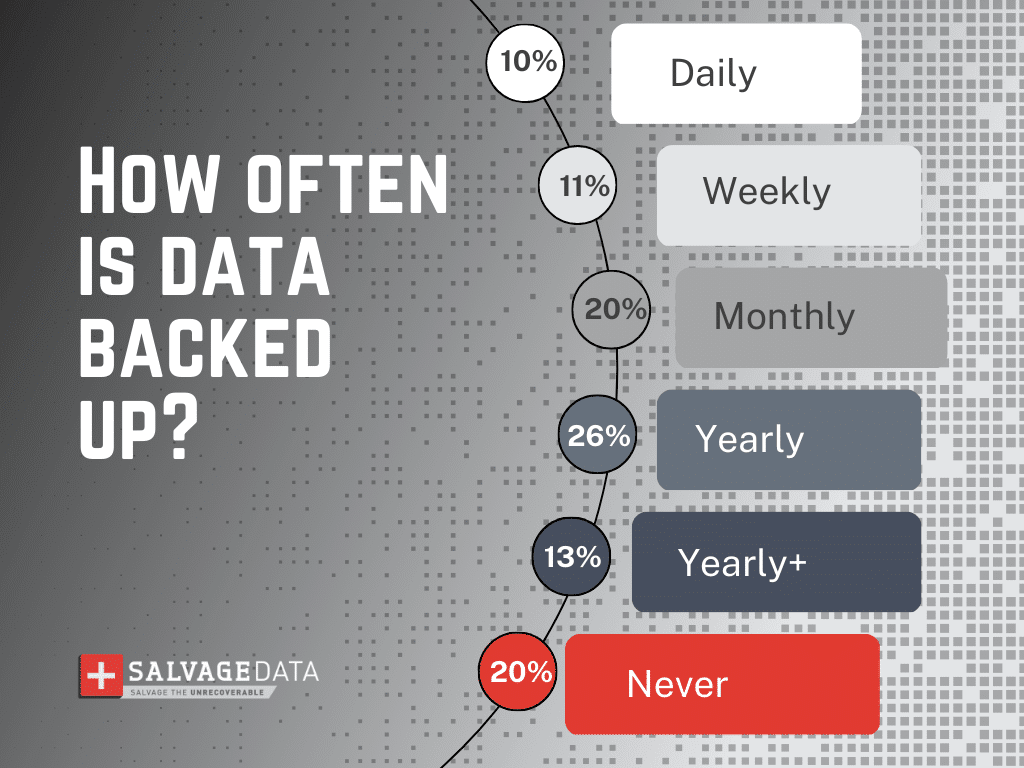

Eseguire un backup efficace dei tuoi file significa essenzialmente che non devi mai ricominciare da zero in caso di violazione dei dati o attacco ransomware. Assicurati di seguire la regola di backup 3-2-1, dove almenouna copia di backup crittografata viene archiviata offline efuori sede. In questo modo, nessun aggressore informatico riuscirà a violare il tuo backup e potrai utilizzarlo in caso di qualsiasi tipo di incidente o disastro, incluso il ransomware. Inoltre, dovresti anche mirare a creare backup almeno settimanalmente.

Fonte: sondaggio sui backup del 2022 condotto da Backblaze.

8. Utilizza la protezione della posta elettronica

I filtri antispam e il software di protezione della posta elettronica possono impedire che le email di phishing raggiungano i tuoi dipendenti. Per applicare questa soluzione, installa e configura filtri antispam e software di protezione della posta elettronica su tutti i dispositivi e le reti. Ad esempio, i filtri dei contenuti sui server di posta possono ridurre il rischio che spam con allegati dannosi o collegamenti infetti raggiungano la tua casella di posta. Inoltre, i blocchi pubblicitari possono prevenire attività di marketing dannose che possono indurre gli utenti a scaricare e installare ransomware.

Inoltre, istruisci i dipendenti sui vari rischi associati agli attacchi informatici e su come proteggersi da essi. Insegna ai dipendenti come individuare le e-mail di phishing, creare password complesse, sapere quando e come segnalare una violazione della sicurezza e comprendere le migliori pratiche di sicurezza per le workstation.

9. Rafforzare gli endpoint

Un endpoint è un punto di connessione in una rete di comunicazione che funge da nodo o dispositivo che esegue una funzione specifica. È un dispositivo autonomo che scambia dati e risorse con altri endpoint in una rete. Gli endpoint possono essere computer, server, laptop, smartphone, tablet o qualsiasi altro dispositivo informatico utilizzato per connettersi e comunicare su una rete. Gli endpoint possono essere rafforzati utilizzando:

- Protezione antivirus e antimalware

- Password sicure

- Limitare l'accesso a Internet

- Utilizzo di soluzioni di sicurezza degli endpoint

- Abilitazione delle scansioni regolari

- Implementazione delle policy di restrizione software (SRP)

- Mantenere aggiornati tutti i sistemi e il software

10. Sviluppare piani e politiche per il ransomware

Lo sviluppo di piani e policy ransomware è un passaggio fondamentale nella prevenzione degli attacchi ransomware. Include lo sviluppo di un piano di risposta agli incidenti (IR) che guidi i team IT e di sicurezza durante un evento ransomware. Il tuo piano IR dovrebbe includere ruoli e comunicazioni. Che dovrebbe essere condiviso durante un evento e un elenco di contatti (come partner o fornitori) che devono essere avvisati. Inoltre, adotta un approccio a più livelli alla sicurezza utilizzando più di uno strumento di sicurezza. Può trattarsi di una combinazione di firewall, software antivirus, software antimalware, filtri antispam e prevenzione della perdita di dati nel cloud.

11. Esegui regolarmente test di vulnerabilità e penetrazione

Il modo migliore per testare la sicurezza della tua azienda è provare a violarlacontrolli di sicurezza regolari e valutazioni delle vulnerabilità.Ciò può aiutare a identificare eventuali punti deboli nell’infrastruttura di sicurezza dell’azienda e consentire l’adozione di misure proattive per risolverliprima che gli aggressori possano sfruttarli.Un passo ulteriore è assumere aservizio di test di penetrazione. Si tratta di un attacco simulato eseguito da esperti di sicurezza che applicano varie tattiche simili a quelle degli hacker per scoprire potenziali punti di ingresso nel sistema e determinare le migliori tecniche di mitigazione.

12. Applicare l'architettura Zero Trust

Zero Trust Architecture è un modello di sicurezza che può aiutare a prevenire gli attacchi ransomware. Questo approccio si basa sul principio “non fidarsi mai, verificare sempre”. Si presuppone che tutti i dispositivi, gli utenti e le applicazioni non siano attendibili e debbano essere verificati prima di concedere l'accesso ai dati sensibili. Per applicare l'architettura Zero Trust per prevenire il ransomware, le organizzazioni devono adottare un modello di sicurezza in grado di accogliere una forza lavoro distribuita e una cultura del lavoro remoto. Questo modello dovrebbe proteggere dispositivi, applicazioni e dati indipendentemente dalla loro ubicazione. I principi guida dell'architettura Zero Trust includono:

- Verifica continua

- Segmentazione

- Accesso con privilegi minimi

- Autenticazione

- Monitoraggio

I dispositivi endpoint vengono continuamente monitorati per attività dannose, malware o richieste di accesso alla reteavviato da un endpoint compromesso. Ciò aiuta a rilevare e prevenire gli attacchi ransomware prima che possano causare danni. Monitorando attentamente tutte le attività di rete, le aziende possono rilevare e rispondere agli attacchi ransomware in tempo reale. Ciò può aiutare a limitare i danni causati da un attacco. È necessario implementare un prodotto IAM (identità e gestione degli accessi) per consentire l'autenticazione degli utenti e dei loro diritti o autorizzazioni. Ciò aiuta a garantire che solo gli utenti autorizzati abbiano accesso ai dati sensibili.

13. Utilizzare l'infrastruttura come codice (IaC)

Infrastructure as Code (IaC) è un processo digestire e fornire l'infrastruttura IT tramite file di definizione leggibili dalla macchina, piuttosto che configurazione hardware fisica o strumenti di configurazione interattivi. L'infrastruttura IT gestita da questo processo comprende sia apparecchiature fisiche, come server bare metal, sia macchine virtuali e risorse di configurazione associate. La capacità di trattare l'infrastruttura come codice e utilizzare gli stessi strumenti di qualsiasi altro progetto software consentirebbe agli sviluppatori di distribuire rapidamente le applicazioni. Per utilizzare Infrastructure as Code (IaC), le organizzazioni devono adottare un processo di automazione dell'infrastruttura basato su codice. Ciò comporta la configurazione e la gestione dell'infrastruttura attraverso un modello descrittivo, trattando la configurazione dell'infrastruttura e il provisioning allo stesso modo del codice sorgente dell'applicazione. L'Infrastructure as Code (IaC) può essere utilizzato per prevenire attacchi ransomware distribuendo e aggiornando le risorse cloud e conservando i backup. Per prevenire attacchi ransomware, la collaborazione tra i team dell’infrastruttura e della sicurezza è fondamentale per garantire la preparazione di un’organizzazione contro gli attacchi ransomware. La valutazione e il miglioramento congiunti dei processi di sicurezza e ripristino possono migliorare la recuperabilità di un’organizzazione.

14. Aggiorna le risorse cloud

L'aggiornamento delle risorse cloud è uno dei modi per prevenire attacchi ransomware. Questo perché i servizi cloud conservano le versioni precedenti dei file, il che consente di ripristinare una versione non crittografata in caso di attacco. Mantenere aggiornati tutti i sistemi e i software, installare software antivirus, sostenere il firewall, segmentare la rete, proteggere la posta elettronica, crittografare i dati, IAM e identificare errori di configurazione nell'ambiente cloud sono anche le migliori pratiche per prevenire attacchi ransomware.

15. Controller di dominio sicuri (DC)

I controller di dominio sicuri (DC) sono ruoli di Windows Server che ospitano Active Directory Domain Services (AD DS). Sono un obiettivo comune per gli aggressori negli attacchi ransomware di Active Directory. Questo perché contengono l'archivio delle credenziali per tutti gli account utente e computer utilizzati per proteggere le risorse dell'azienda. In un tipico attacco ransomware ad Active Directory, i malintenzionati tentano di ottenere l'accesso alla rete pescando le credenziali dell'utente, aumentando i privilegi e spostandosi verticalmente nella rete del server. L'obiettivo finale è ottenere diritti di accesso amministrativo e compromettere un controller di dominio. Se un utente malintenzionato ha successo, essenzialmente possiede la rete e ottiene l'accesso a tutti i suoi vari server e dati. I controller di dominio ospitano una copia di Active Directory Domain Services (AD DS). Si tratta di uno schema con tutti gli oggetti archiviati da Active Directory e per i quali fornisce servizi di autorizzazione e autenticazione. Per proteggere Active Directory dagli attacchi ransomware, le aziende possono evitare di aggiungere utenti di dominio al gruppo di amministratori locali, proteggere i controller di dominio e abilitare la protezione estesa per l'autenticazione (EPA).

Altre letture:Una nuova campagna ransomware SamSam attacca 67 aziende

Riepilogo

Ulteriori suggerimenti per prevenire attacchi ransomware includono la disabilitazione delle macro nei documenti di Office, la limitazione dei diritti di accesso degli utenti, l'implementazione della whitelist delle applicazioni e il monitoraggio e il controllo regolari della rete. È inoltre fondamentale condurre valutazioni delle vulnerabilità e test di penetrazione. Oltre a rimanere informato sulle minacce emergenti, utilizza un servizio DNS sicuro e crittografa i dati sensibili. Queste misure aiutano a ridurre al minimo il rischio di infezione da ransomware. Inoltre, rendono più difficile per gli aggressori sfruttare le informazioni a cui hanno accesso.

Sviluppare un piano di risposta agli incidenti e promuovere una cultura attenta alla sicurezzaall’interno dell’azienda sono passaggi essenziali nella prevenzione del ransomware. Incoraggia i dipendenti a segnalare attività sospette e a promuovere una mentalità attenta alla sicurezza in tutta l'organizzazione. Ti consigliamo di istituire un servizio di Incident Response Retainer con un fornitore affidabile, come SalvageData. Si tratta di un contratto di servizio con un fornitore di sicurezza informatica che consente alle organizzazioni di ottenere aiuto esterno in caso di incidenti di sicurezza informatica. Fornisce alle organizzazioni una forma strutturata di competenza e supporto attraverso un partner per la sicurezza, consentendo loro di rispondere in modo rapido ed efficace in caso di incidente informatico.

![Come rimuovere Mosyle MDM dall'iPad [3 modi]](https://elsefix.com/images/5/2024/09/1726475779_remove-mosyle-corporation-mdm.jpg)