La mitigazione del ransomware si riferisce alle strategie che le organizzazioni possono utilizzare per ridurre l'impatto di un attacco ransomware già avvenuto. Gli attacchi ransomware possono essere devastanti e le organizzazioni devono essere preparate a rispondere in modo rapido ed efficace per ridurre al minimo i danni. Un buon piano di continuità aziendale per la sicurezza informatica e un piano di risposta agli incidenti sono buoni modi per aiutarti a gestire gli attacchi ransomware. Ma la mitigazione del ransomware richiede molti passaggi e richiede velocità per ridurre al minimo i danni e prevenire lunghi tempi di inattività.

Strategie di mitigazione del ransomware

A causa delle gravi conseguenze per aziende e organizzazioni, la mitigazione del ransomware deve essere accompagnata da altre misure di sicurezza. Ecco le azioni che puoi intraprendere prima di un attacco per ridurre al minimo il potenziale e i danni causati da una violazione della sicurezza informatica.

Queste sono le principali strategie di mitigazione del ransomware:

- Avere un piano in atto per rispondere a un attacco ransomware, come avere backup di dati critici. I backup devono essere archiviati offline e testati regolarmente per garantire che funzionino correttamente.

- Creare un piano di risposta agli incidentiper garantire la continuità aziendale in caso di incidenti come un attacco informatico. Il tuo team di sicurezza informatica, il tuo fornitore di IRR o la tua assicurazione informatica possono aiutarti a stabilire un piano completo in caso di violazione

- Mantieni aggiornato il softwareper prevenire le vulnerabilità che il ransomware può sfruttare. Le organizzazioni dovrebbero applicare patch e aggiornamenti di sicurezza non appena diventano disponibili.

- Utilizza l'autenticazione a più fattoriper impedire l’accesso non autorizzato ai sistemi. L’autenticazione a più fattori può aiutare a impedire agli aggressori di accedere ai sistemi anche se hanno rubato le credenziali di accesso.

- Formare i dipendentisu come riconoscere ed evitare attacchi ransomware. I dipendenti devono essere consapevoli dei rischi derivanti dall'apertura di e-mail sospette o dal clic su collegamenti o allegati provenienti da fonti sconosciute.

- Condurre valutazioni periodiche della sicurezzaper identificare e affrontare le vulnerabilità. Le valutazioni della sicurezza possono aiutare le organizzazioni a identificare i punti deboli nella loro strategia di sicurezza e ad adottare misure per risolverli.

- Considera l’assicurazione informaticaper contribuire a coprire i costi di un attacco ransomware. L’assicurazione informatica può aiutare le organizzazioni a riprendersi da un attacco ransomware coprendo i costi di ripristino e riparazione.

- Collaborare con il fornitore di risposta agli incidenti. Disponibile gratuitamente, puoi iscriverti ai principali esperti per aiutarti dal primo segno di attacco fino al completo recupero.

Come recuperare i dati crittografati dal ransomware?

Importante:Se disponi di un addetto alla risposta agli incidenti (noto anche come IRR) o se puoi assumere un fornitore di servizi di risposta agli incidenti, contattalo immediatamente. Le possibilità di un recupero completo crescono in modo esponenziale e la maggior parte dei fornitori offre supporto 24 ore su 24, 7 giorni su 7, 365 giorni all'anno.

Gli attacchi ransomware non sono un semplice caso di perdita di dati, poiché influiscono sul tempo, sul denaro e sulla responsabilità legale di un’azienda. Questa non è una situazione fai-da-te, ma se devi provare a mitigare i danni da solo e se i dati interessati non sono critici, esistono alcune soluzioni per ripristinare i file crittografati dal ransomware. La soluzione migliore è ripristinare i file da un backup, dopo aver rimosso il ransomware. Disconnetti il dispositivo infetto dalla rete. Disconnetti il computer infetto dalla rete e rimuovi tutti i dispositivi di archiviazione ad esso collegati non appena si sospetta che sia infetto. Ciò è necessario per impedire al ransomware di diffondersi nella rete e crittografare dati critici e sensibili.

Scopri il tipo di ransomware

Ciascuno dei tipi di ransomware funziona in modo leggermente diverso, quindi questo ti aiuterà a scoprire quali opzioni di ripristino hai. TentativoStrumenti di identificazione del ransomwareper identificare quale ceppo di malware ha crittografato i tuoi file caricando la richiesta di riscatto, un file crittografato di esempio e/o le informazioni di contatto dell'aggressore. Ti indirizzerà anche a un'implementazione di decrittazione, qualora ne fosse disponibile una.

Scatta una foto della richiesta di riscatto e dei file di crittografia

Quando vieni attaccato, ti verrà fornito un messaggio che identifica il riscatto, incluso l'importo da pagare e dove inviare il pagamento. Scatta una foto del tuo schermo in quanto aiuterà gli specialisti del recupero dati a determinare quali metodi di sblocco dovrebbero essere applicati. Inoltre, ne hai bisogno quando segnali l'attacco alle autorità per ulteriori misure di coordinamento per il contrattacco

Ripristino del backup

Avere un backup regolare dei dati del tuo dispositivo su unità esterne o archivi cloud può farti risparmiare una grande quantità di denaro in caso di attacco ransomware. Se disponi di un backup, reinstalla tutto da zero, ripristinando i file crittografati da quelli originali. Contatta un servizio di rimozione ransomware per assicurarti che il tuo dispositivo sia sicuro e che non ci siano più vulnerabilità nel sistema.

Domande frequenti sul ransomware

Cos'è il ransomware

Il ransomware è un malware avanzato (un comune virus informatico o worm di rete) che attacca sia i computer aziendali che quelli privati. Essocrittografa i dati, rendendo impossibile l'accesso fino a quando l'importo del riscatto assegnato non viene pagato all'hacker. Diversi gruppi di hacker eseguono la tecnica della doppia estorsione, in cui non solo i dati vengono crittografati ma vengono esfiltrati anche dati sensibili. L'hacker minaccia quindi di divulgare i dati se il riscatto non viene pagato entro il tempo stabilito.

Come si diffonde

I modi più comuni in cui viene trasmesso il ransomware includono:

Troiani

Un trojan è un software che promette di eseguire un'attività ma ne esegue un'altra diversa, per lo più dannosa. Prendono la forma di programmi falsi, allegati e altri tipi di file, ingannando le vittime.

Servizio remoto vulnerabile

Un altro modo in cui si verificano gli attacchi ransomware Rorschach è attraverso servizi remoti esterni non protetti. Gli aggressori sfrutteranno gli strumenti Remote Desktop Protocol (RDP) le cui credenziali sono note, riutilizzate, deboli o riformulate per ottenere l’accesso alle reti aziendali e divulgare dati.

Lettura consigliata:Piano di continuità aziendale per la sicurezza informatica: come integrare un BCP e mitigare i rischi

Vulnerabilità software note

Gli hacker utilizzano software con vulnerabilità note anche per attaccare le aziende. Ecco perché è molto importante mantenere aggiornato anche ogni software e proteggere gli strumenti di amministrazione remota come RDP. Nel caso del ransomware BabLock, il gruppo utilizza lo strumento di sicurezza legittimo inCortex XDR di Palo Alto Networkscome metodo di attacco iniziale.

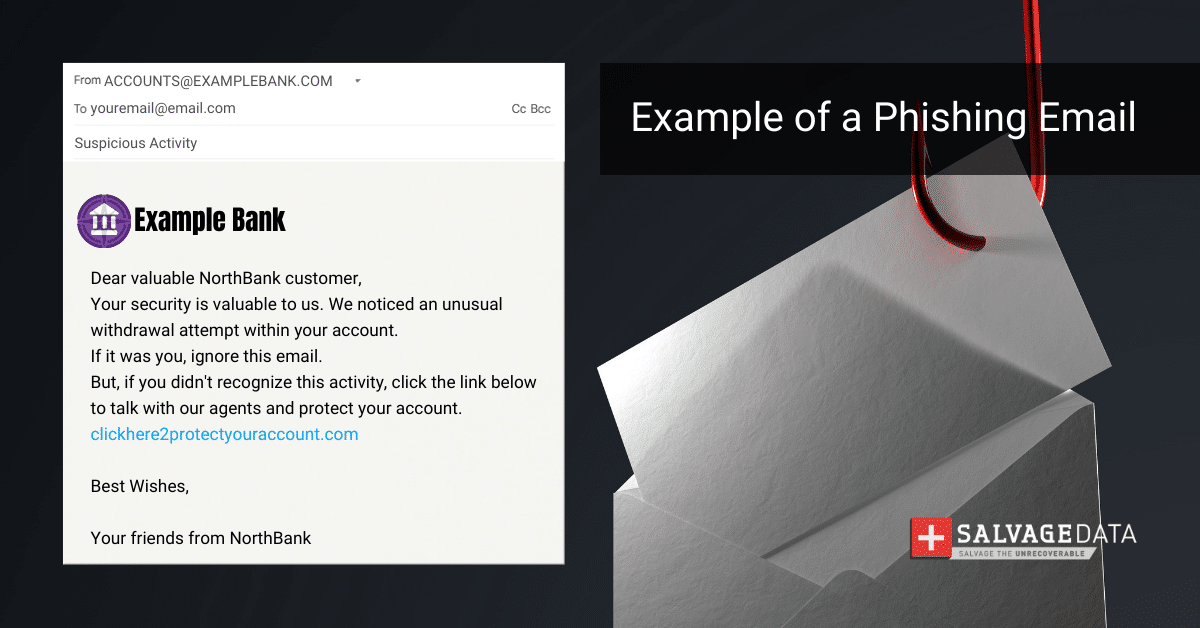

Campagne e-mail di spam

Si tratta di un attacco e-mail di phishing in cui gli hacker utilizzano l'ingegneria sociale per indurre le vittime a fare clic su collegamenti o allegati dannosi. Successivamente, l'exploit kit viene scaricato nella macchina e gli autori della minaccia possono attivare il ransomware in qualsiasi momento. Queste e-mail possono essere prese di mira quando gli hacker intendono accedere a un'azienda specifica o possono essere phishing non mirati quando inviano una campagna di spam malware di massa.

Fonti e crack di download di software non ufficiali

Il software pirata e il crack sono solitamente programmi dannosi. Inoltre, questo software non avrà gli aggiornamenti necessari per migliorare il programma e prevenire le vulnerabilità che gli hacker possono sfruttare.

Chi viene preso di mira da un attacco ransomware?

Come è stato detto prima, letteralmente chiunque può esserne esposto. Dagli utenti privati alle grandi imprese e aziende, fino agli enti governativi, alle scuole e agli ospedali.Tutti i dispositivi che possono connettersi a una rete o a Internet sono vulnerabili agli attacchi ransomware: desktop, laptop, tablet, dispositivi mobili, ecc.

Quali tipi di ransomware esistono?

I ransomware possono essere classificati in 5 categorie principali:

Crypto Ransomware o crittografi

Questo tipo di ransomware crittografa i dati e i file della vittima, rendendoli inaccessibili finché non viene pagato un riscatto.

Ransomware per armadietti

Locker ransomware blocca completamente la vittima fuori dal proprio sistema, rendendo inaccessibili file e applicazioni.

Spaventapasseri

Questo è un tipo di ransomware che utilizza tattiche intimidatorie per indurre le vittime a pagare un riscatto. Lo scareware spesso visualizza avvisi o avvisi falsi che affermano che il sistema della vittima è infetto da malware.

Doxware o Leakware

Doxware o leakware è un tipo di ransomware che minaccia di pubblicare i dati sensibili della vittima se non viene pagato un riscatto.

Ransomware come servizio (RaaS)

RaaS si riferisce al malware ospitato in modo anonimo da un hacker “professionista” che gestisce tutti gli aspetti dell’attacco, dalla distribuzione del ransomware alla riscossione dei pagamenti e al ripristino dell’accesso, in cambio di una parte del bottino.

Riepilogo

Non pagare il riscatto!Il trasferimento di denaro ai criminali informatici non garantisce la restituzione dei tuoi dati. Tuttavia, ne sponsorizzerai le pratiche dannose e persino le attività terroristiche. I backup archiviati in un luogo sicuro possono aiutarti a ridurre al minimo le potenziali perdite, riducendo in modo significativo la quantità di dati danneggiati che devono essere ripristinati. Tuttavia, se non hai eseguito provvidenzialmente il backup del tuo sistema e dei tuoi dati, puoi contare sull'aiuto di una società di recupero dati.

![[5 correzioni] Il dischi out non è disponibile a causa delle restrizioni](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/fix-sign-out-not-available-restriction-banner-1.jpg)