Una vulnerabilità zero-day (CVE-2025-21042) nella libreria di elaborazione delle immagini Android di Samsung

ha consentito agli aggressori di incorporare uno spyware chiamato LANDFALL nei dispositivi Samsung

compresi i telefoni Galaxy. Ecco alcune definizioni; una vulnerabilità zero-day è una vulnerabilità che nessuno sa di dare allo sviluppatore zero giorni per trovare un modo per correggere il difetto. La libreria di elaborazione delle immagini Android di Samsung gestisce la decodifica e l'elaborazione di vari formati di immagine, inclusi alcuni formati proprietari di Samsung.

Lo spyware LANDFALL ha colpito alcuni telefoni Samsung

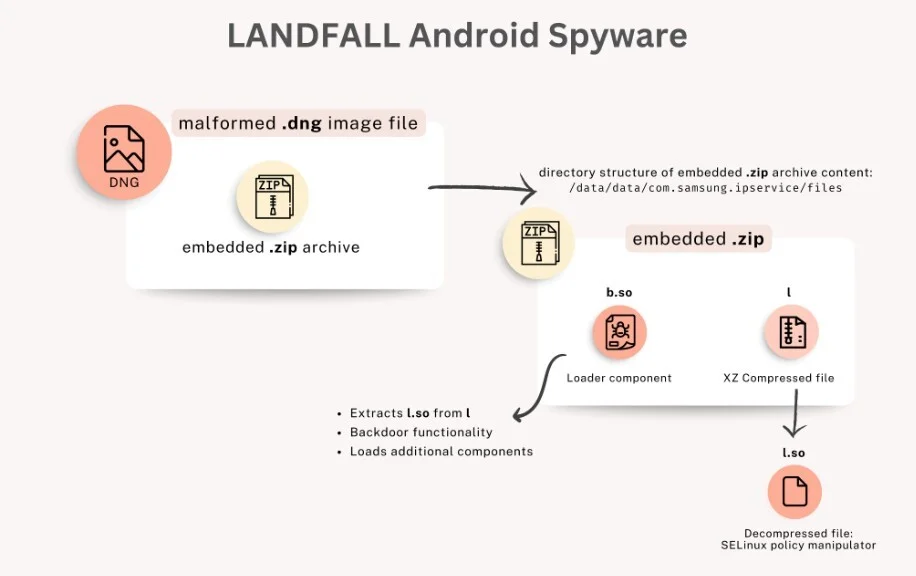

Il fatto è che LANDFALL è stato sfruttato in modo selvaggio prima che Samsung fosse in grado di correggere la vulnerabilità lo scorso aprile. Tuttavia, lo sfruttamento e lo spyware utilizzato non sono mai stati discussi pubblicamente fino alla settimana scorsa. LANDFALL era incorporato in file di immagine DNG dannosi inviati tramite WhatsApp. Secondo Palo Alto Network, LANDFALL era operativo a metà del 2024, mesi prima che la vulnerabilità fosse risolta.

Per quanto riguarda il coinvolgimento di WhatsApp nella fornitura dell'exploit Samsung,questo è stato negato dal proprietario di WhatsApp Metasecondo un rapporto di Forbes. Meta afferma di non aver trovato alcuna base a sostegno di questo aspetto della vicenda e afferma che non esistono prove a sostegno di tale affermazione.

LANDFALL non è più una minaccia dallo scorso aprile, anche se Samsung ha corretto un'altra vulnerabilità zero-day solo due mesi fa, nel mese di settembre. Questo difetto (CVE-2025-21043) è stato riscontrato anche nella libreria di elaborazione delle immagini. La patch impedisce qualsiasi attacco.

Lo spyware utilizzava la registrazione del microfono, il rilevamento della posizione e le foto per la sorveglianza

Itay Cohen, ricercatore principale presso l'Unità 42 di Palo Alto Network, ha affermato che l'attacco LANDFALL era mirato a determinati individui e non era distribuito in massa. Cohen afferma che il motivo di questi attacchi era lo spionaggio.

Dovremmo sottolineare che lo spyware LANDFALL è stato progettato per attacchi contro la linea Samsung Galaxy, principalmente con attacchi mirati che hanno avuto luogo principalmente in Medio Oriente, tra cui Turchia, Iran, Iraq e Marocco. Trattandosi di spyware, non dovrebbe sorprendere che LANDFALL abbia utilizzato la registrazione del microfono, il rilevamento della posizione, le foto e i contatti. Negli attacchi è stato utilizzato un file immagine non valido, deliberatamente danneggiato per attivare un difetto nel software che legge il file. Non sono stati necessari clic per sfruttare la vulnerabilità.

Non appena l’immagine è stata ricevuta dal telefono Galaxy preso di mira, il dispositivo è stato compromesso. Una volta aperte o visualizzate in anteprima queste foto, il telefono potrebbe essere utilizzato dagli aggressori per:

- Registra l'audio del microfono e le telefonate.

- In tempo reale, traccia la posizione GPS.

- Accedi a foto, messaggi, contatti, registri delle chiamate e cronologia di navigazione.

- Nasconditi dalle scansioni antivirus e resta attivo anche dopo il riavvio.

I rapporti dicono che i telefoni Samsung più attaccati da LANDFALL includono la linea Galaxy S22. Linea Galaxy S23, linea Galaxy S24, pieghevoli Z Fold 4 e Z Flip 4. La serie Galaxy S25 non è stata presa di mira dallo spyware.

Lettura consigliata:Gli 11 migliori software anti-spyware nel 2025

Per 10 mesi i telefoni presi di mira sono stati estremamente vulnerabili

È trascorso un periodo di 10 mesi tra l’inizio della campagna nel luglio 2024 e il momento in cui il difetto è stato corretto nell’aprile di quest’anno, quando i suddetti modelli Galaxy erano al culmine della loro vulnerabilità. Quando Samsung ha corretto la vulnerabilità lo scorso aprile, la società non ha rilasciato dichiarazioni pubbliche al riguardo.

Gli esperti di sicurezza consigliano agli utenti Samsung Galaxy con un telefono basato su Android 13-15 di assicurarsi di aver installato l'aggiornamento Android Security di aprile 2025 o successivo solo per assicurarsi di aver corretto l'exploit sui propri telefoni. I download multimediali automatici per app di messaggistica come WhatsApp e Telegram dovrebbero essere disabilitati. Dovrebbero anche abilitare la modalità di protezione avanzata di Android o la modalità di blocco di iOS se si considerano un utente ad alto rischio.