管理者はタスクを実行できるように組織へのアクセスが必要です。ただし、特権アクセスを管理、制御、監視する必要があります。そこで登場するのが Microsoft Entra PIM です。この記事では、Microsoft Entra Privileged Identity Management (PIM) を構成する方法を学習します。

Privileged Identity Management (PIM) は、組織内の重要なリソースへのアクセスを管理、制御、監視できる Microsoft Entra ID のサービスです。これらのリソースには、Microsoft Entra ID、Azure、および Microsoft 365 や Microsoft Intune などの他の Microsoft Online Services が含まれます。

時間ベースおよび承認ベースのロールのアクティベーションを提供し、関心のあるリソースに対する過剰なアクセス許可、不必要なアクセス許可、または誤用されたアクセス許可のリスクを軽減します。 Privileged Identity Management の主な機能の一部を次に示します。

- Microsoft Entra ID および Azure リソースへのジャストインタイムの特権アクセスを提供します

- 開始日と終了日を使用してリソースへの時間制限付きアクセスを割り当てる

- 特権ロールをアクティブ化するには承認が必要です

- 多要素認証を強制して任意のロールをアクティブ化します

- 正当な理由を使用してユーザーがアクティブ化する理由を理解する

- 特権ロールがアクティブ化されたときに通知を受け取る

- アクセスレビューを実施して、ユーザーが引き続きロールを必要とすることを確認する

- 内部監査または外部監査のための監査履歴をダウンロードする

- 最後にアクティブなグローバル管理者および特権ロール管理者のロール割り当てが削除されないようにします。

注記:Microsoft Entra ID の Privileged Identity Management 機能を使用するには、Microsoft Entra ID P2 が必要です。

Microsoft Entra Privileged Identity Management のセットアップ

ロールを割り当て、ロール設定を編集し、ユーザーとしてサインインして PIM を使用してロールをアクティブ化する方法を見てみましょう。

1. 役割を割り当てる

ユーザーまたは現在の管理者を特定の Microsoft Entra ロールの適格な管理者として割り当てるには、次の手順に従います。

- にサインインしますMicrosoft Entra 管理センター

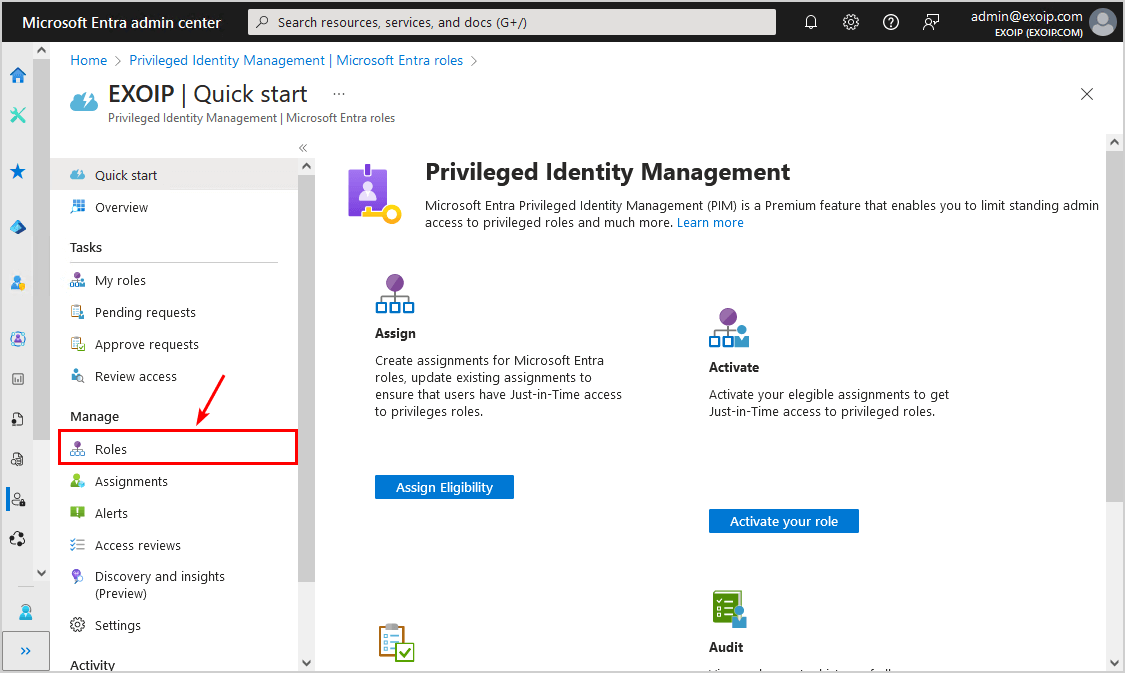

- 拡大するID ガバナンス > 特権 ID 管理

- をクリックしてくださいMicrosoft Enter ロール

- をクリックしてください役割

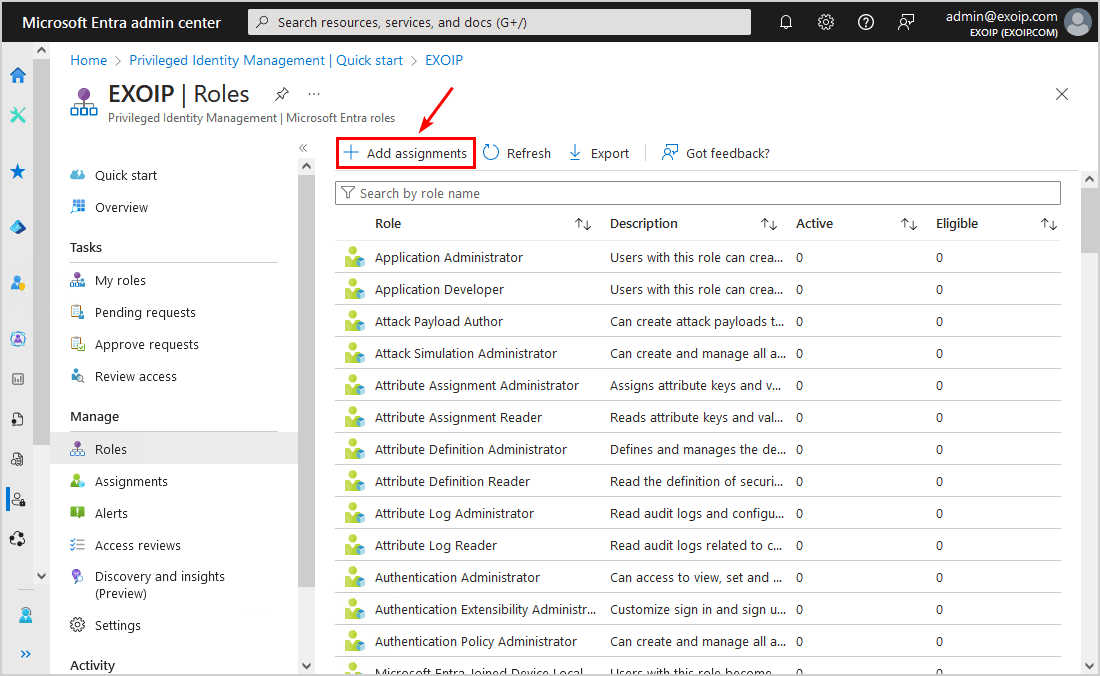

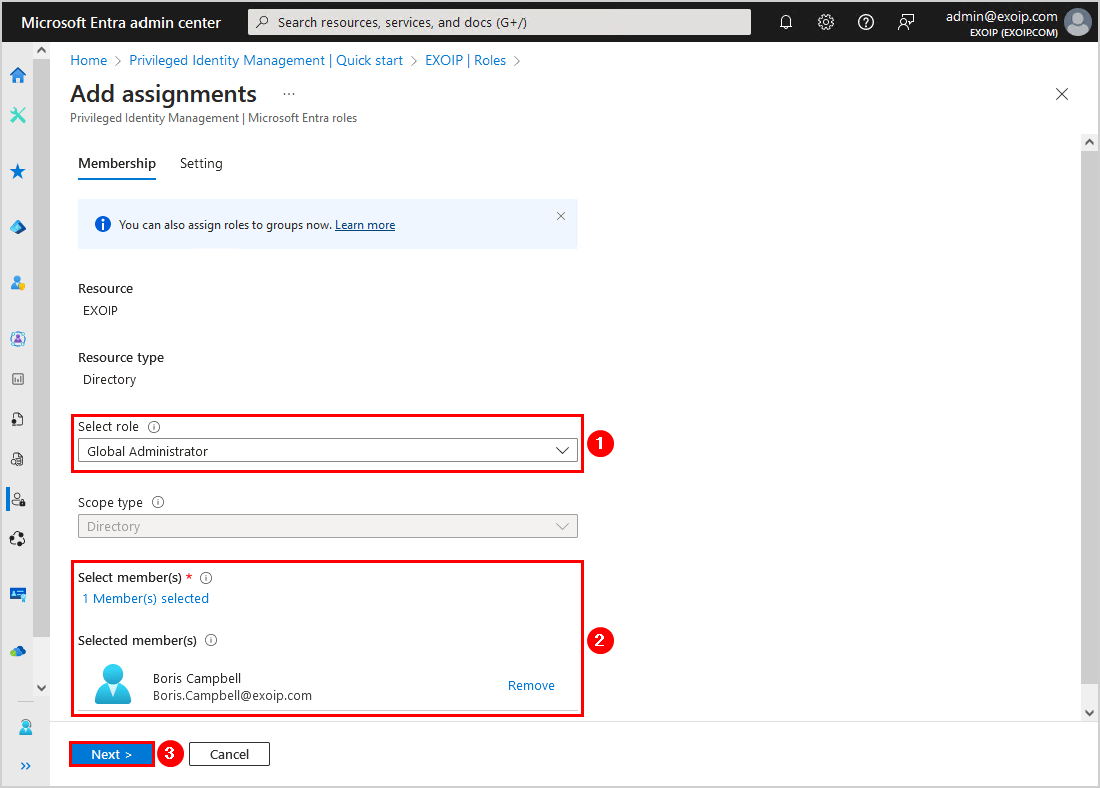

- クリック課題の追加

- 役割を選択してくださいメンバーまたはグループに割り当てたい

- メンバーを選択してください

- クリック次

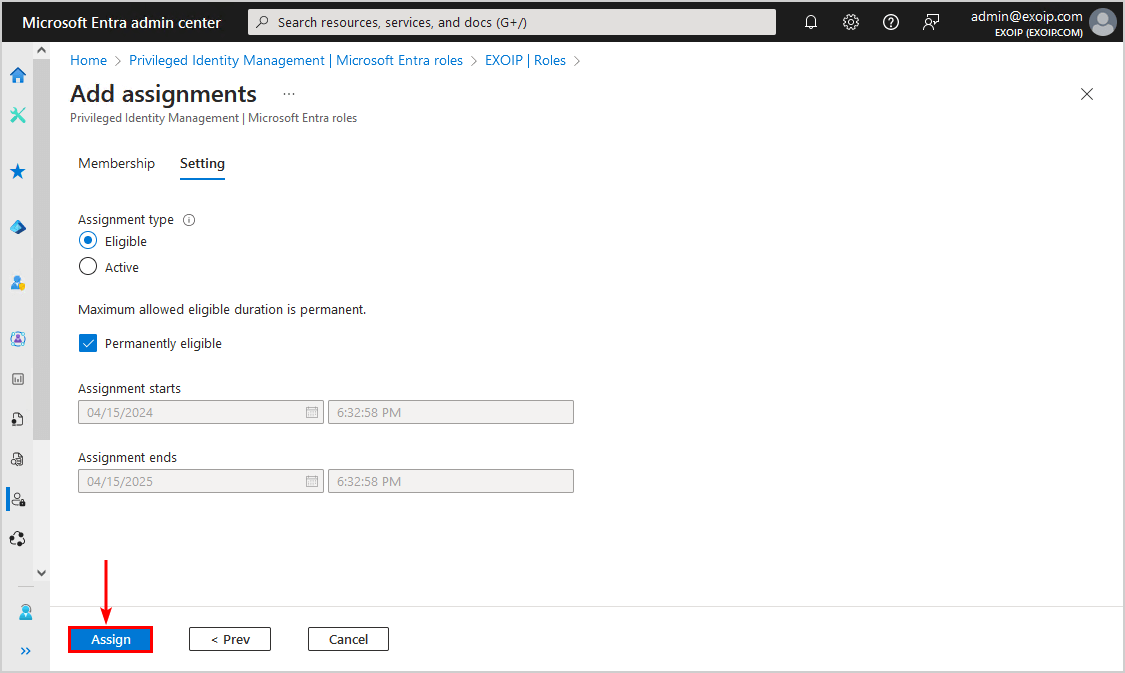

- クリック割り当てる

Microsoft Entra ロールがユーザーに正常に割り当てられました。次のステップでは、ロールの設定を見ていきます。

2. 役割設定の編集

Privileged Identity Management で Microsoft Entra ロール設定を構成するには、次の手順に従います。

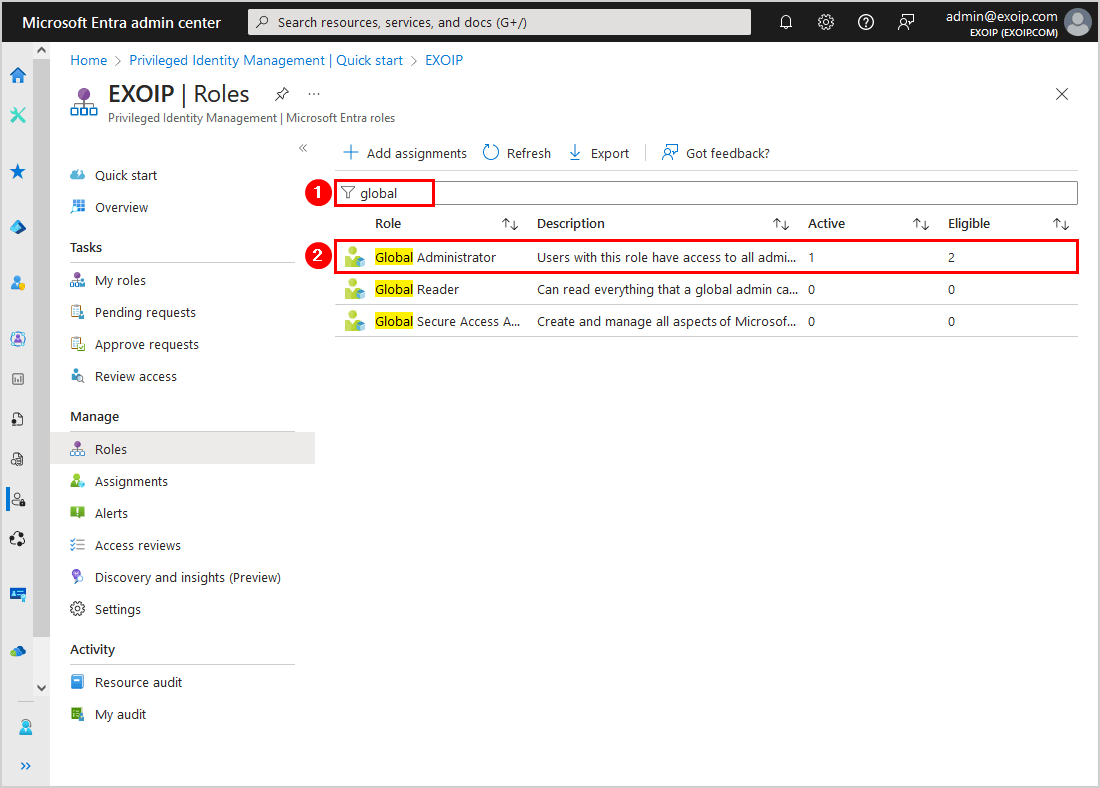

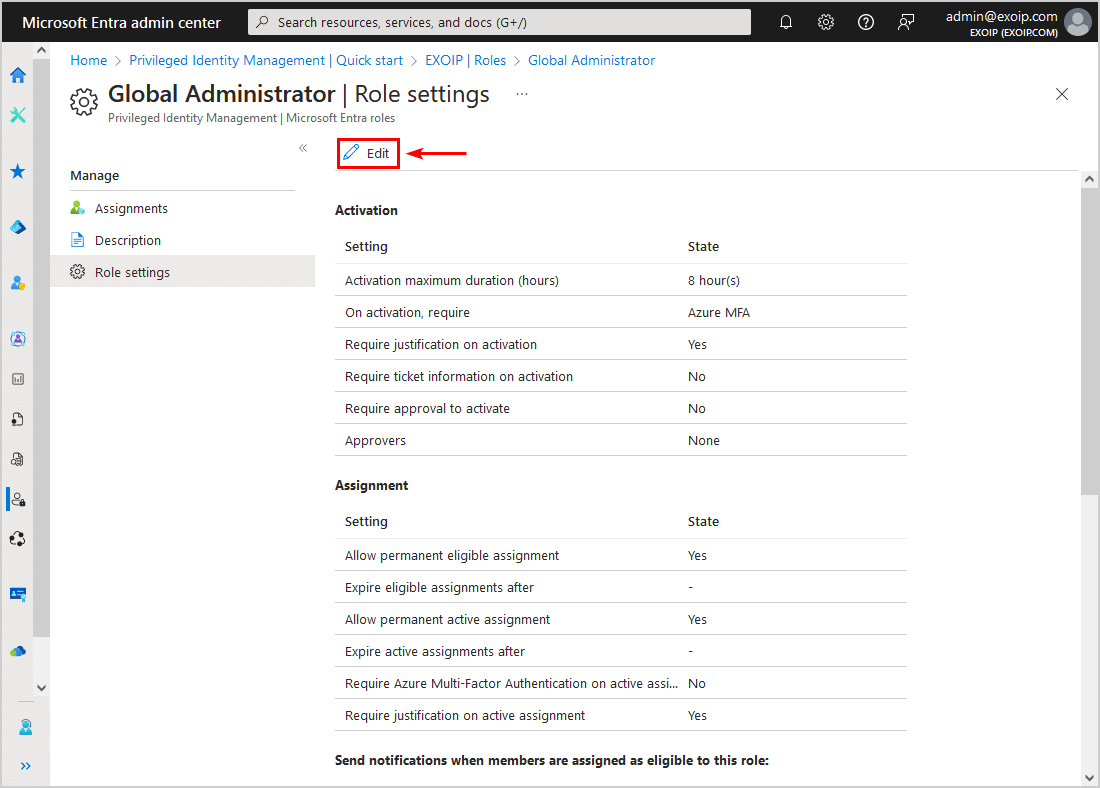

- 役割を検索するメンバーを追加したこと

- 役割を選択してください

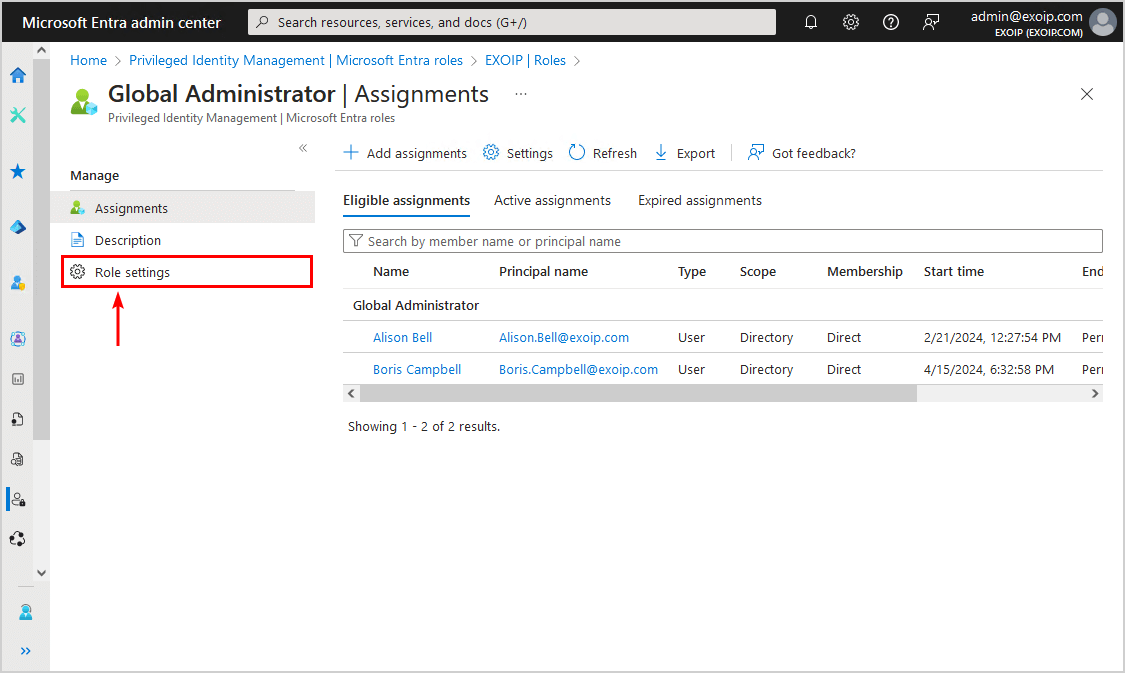

- クリック役割の設定

- をクリックしてください編集

- アクティベーション設定を確認し、必要に応じて調整します

- クリック次へ: 割り当て

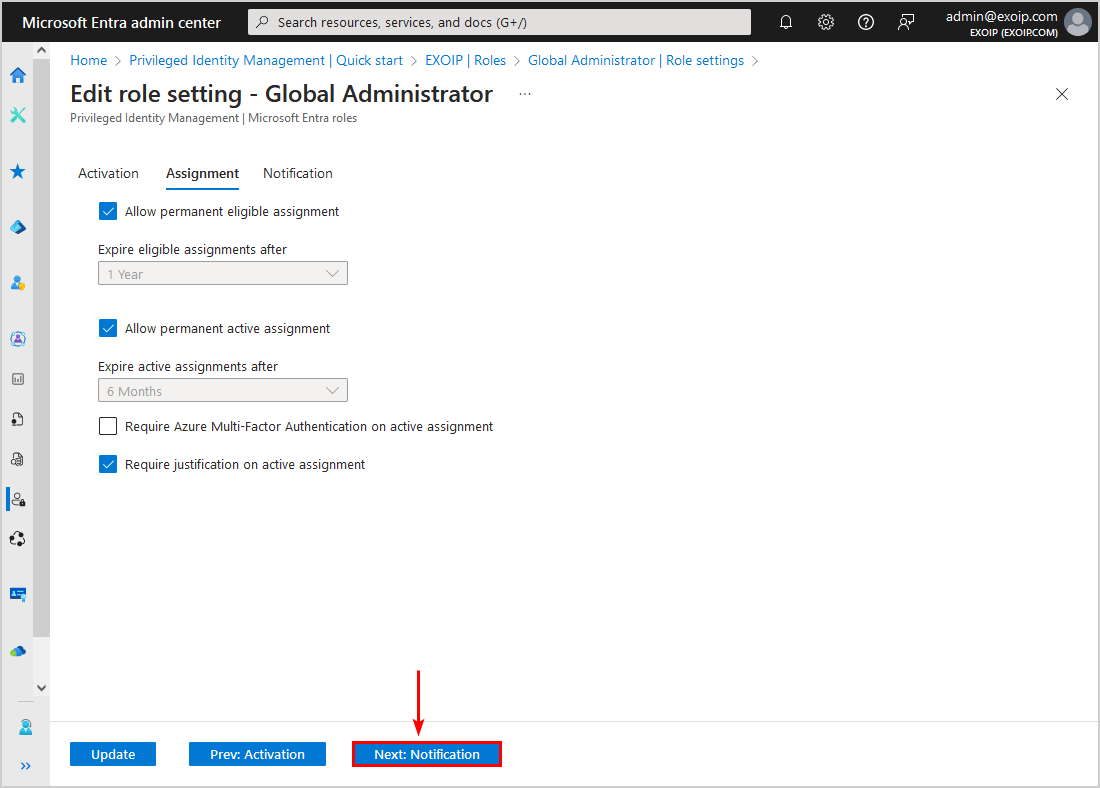

- 割り当て設定を確認し、必要に応じて調整します

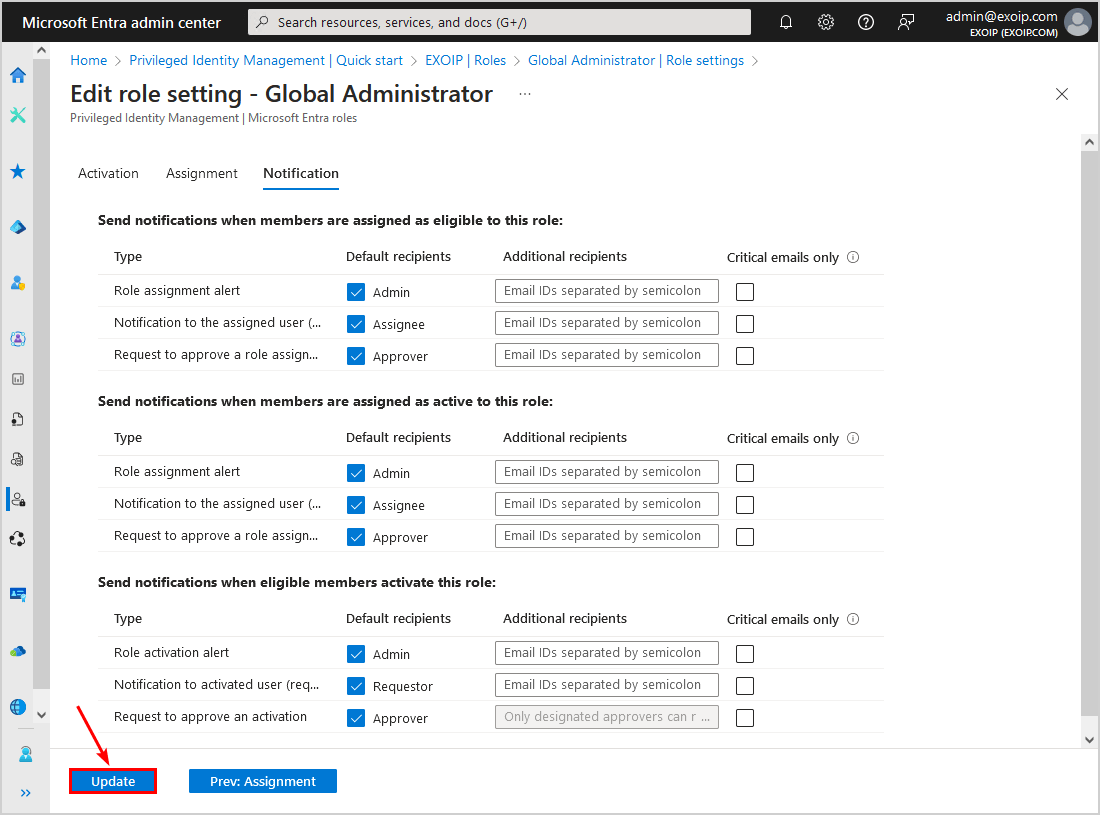

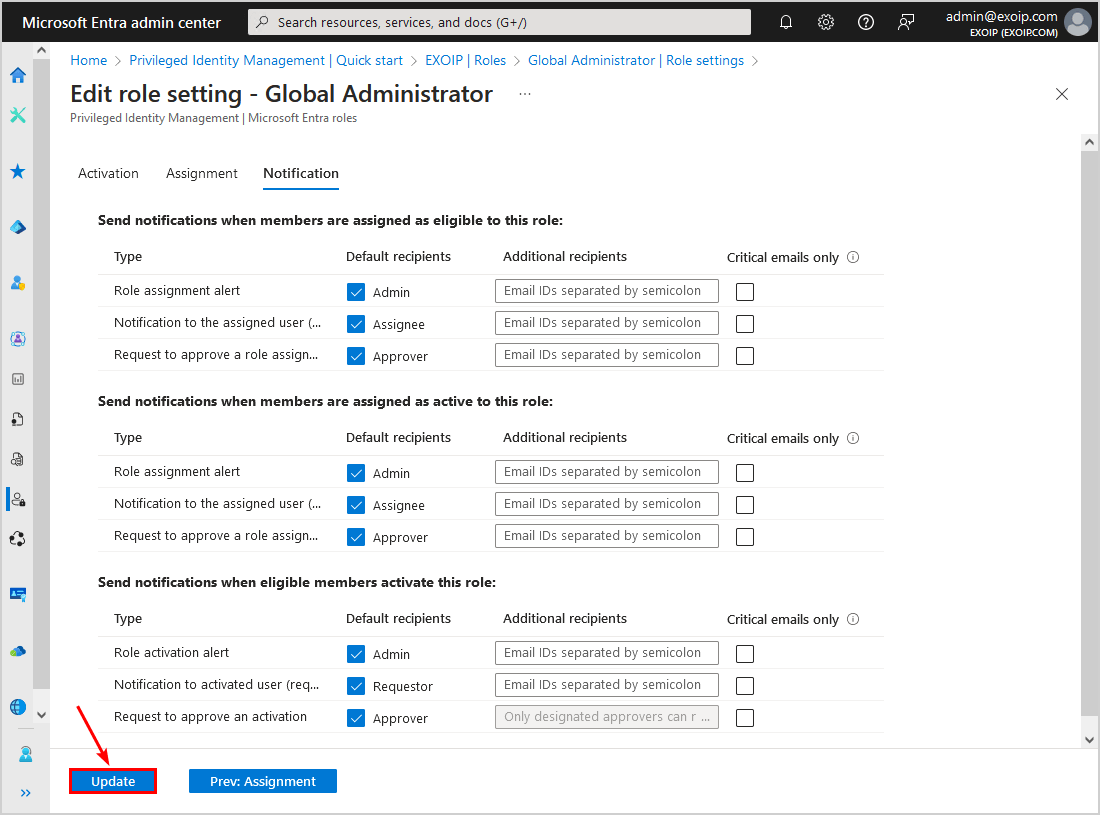

- クリック次へ: 通知

- 通知設定を確認し、必要に応じて調整します

- クリックアップデート

メンバーにロールを割り当て、ロール設定を確認したので、ユーザー アカウントでロールをアクティブ化する次の手順を見てみましょう。

3. ロールをアクティブ化する

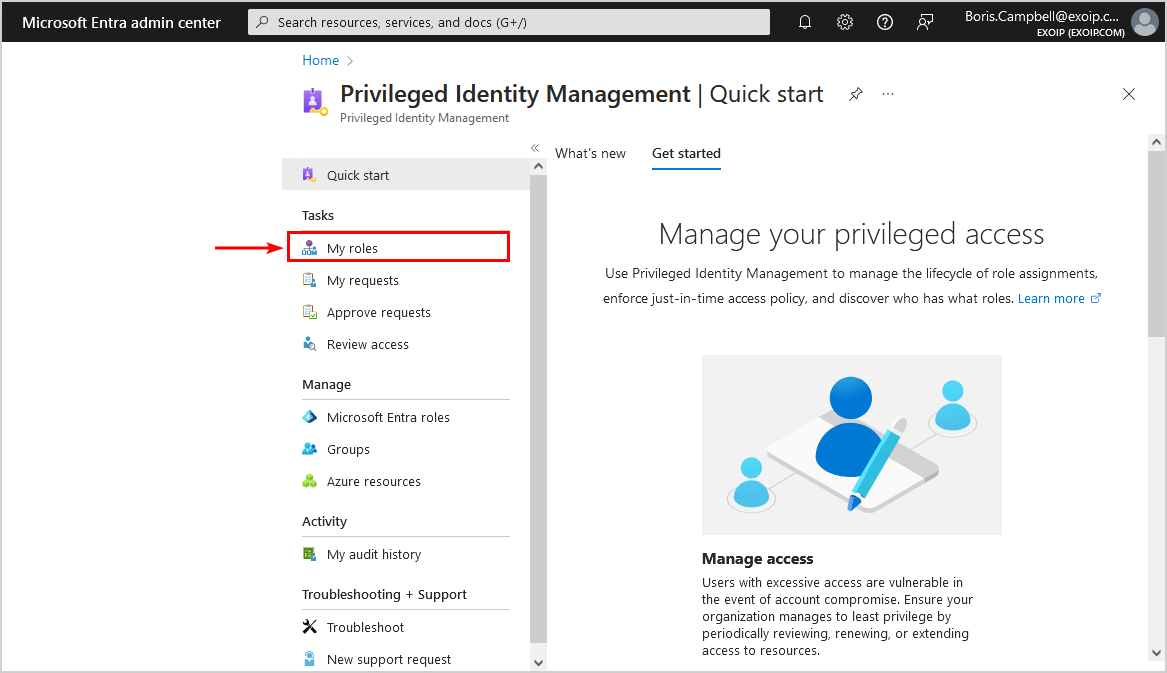

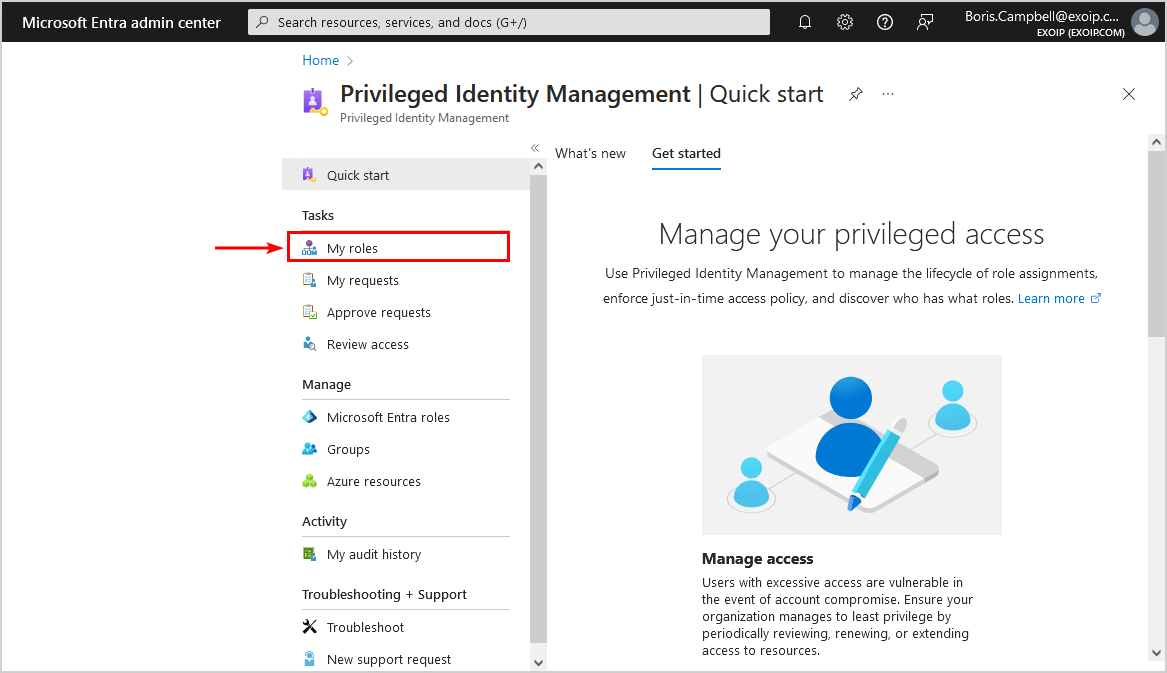

Microsoft Entra で PIM を使用して対象となる管理者ロールをアクティブにするには、次の手順に従います。

- にサインインしますMicrosoft Entra 管理センターまたは、Privileged Identity Management (PIM) ブレード直接

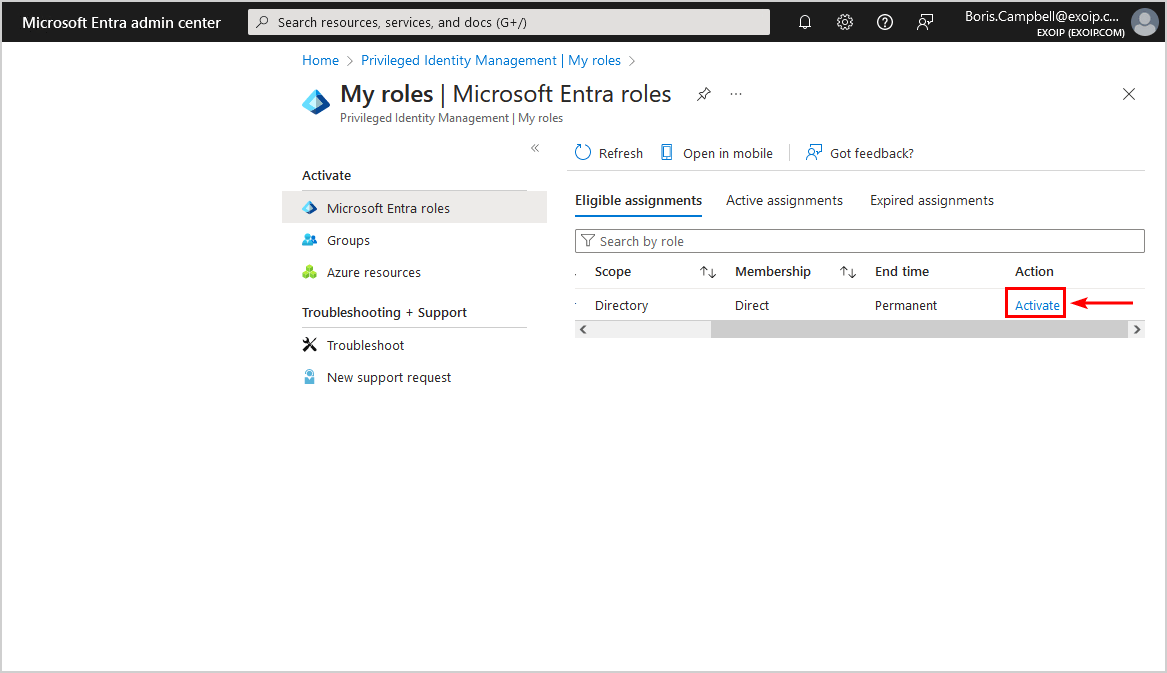

- クリック私の役割

注記:Microsoft Entra 管理センターへのアクセスを制限することをお勧めします。ユーザーは引き続き PIM ブレードにアクセスして特権アクセスを管理できます。

- 選択活性化

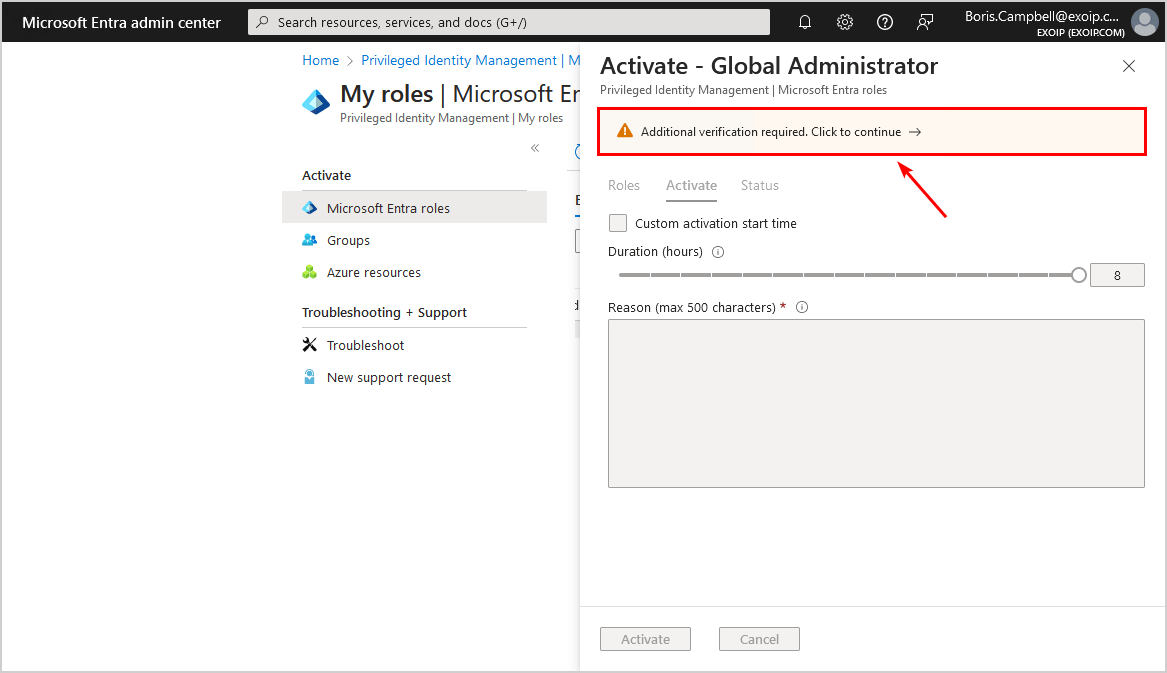

- MFA を設定していない場合は先に進むことができず、追加の検証が必要であるという警告を示す通知バーが表示されます。

- クリック続く

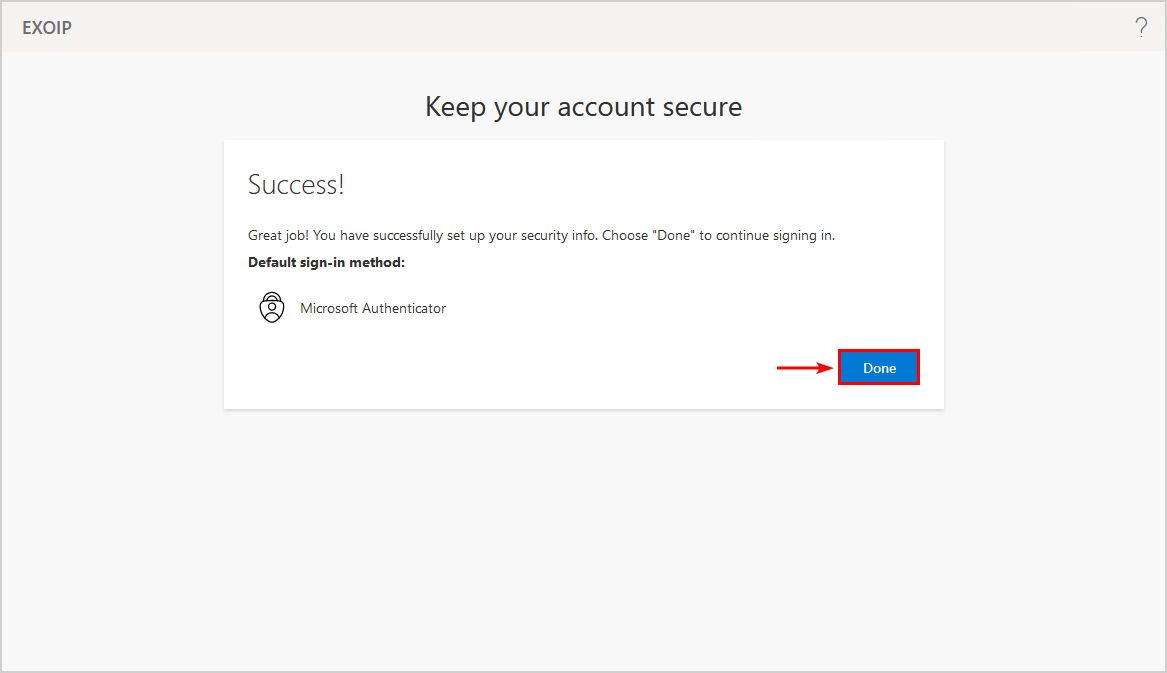

- を完了しますMFA セットアップそしてクリックしてください終わり

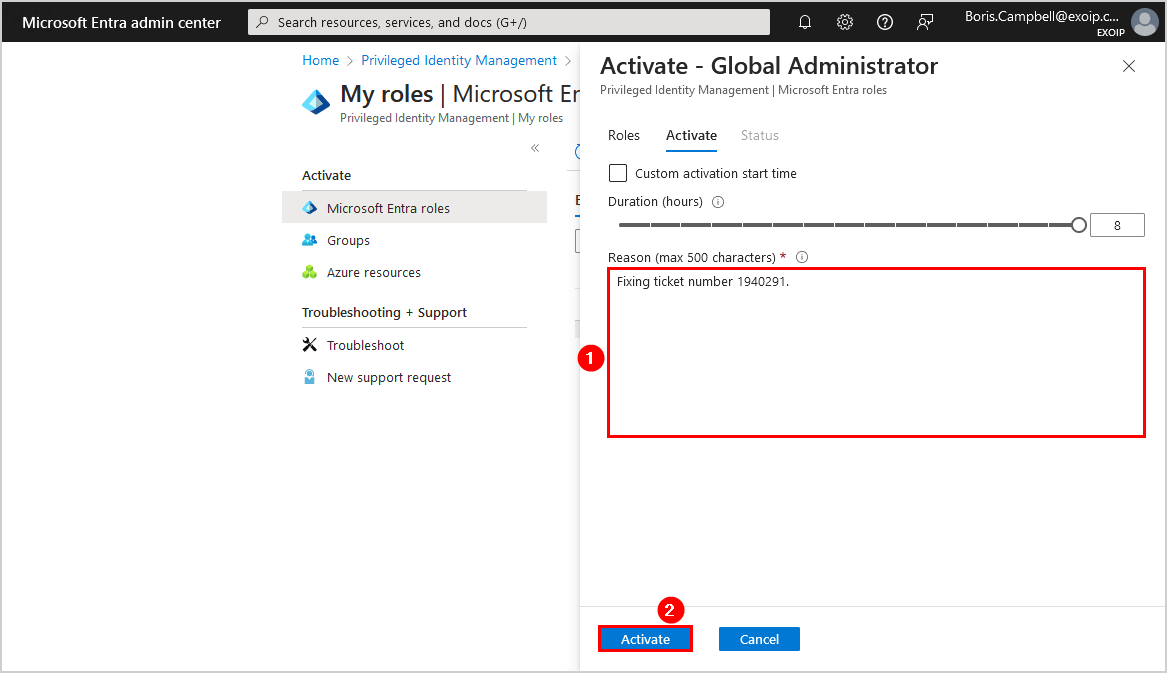

- 自動的にリダイレクトされます。PIM有効化画面

- を記入してください理由

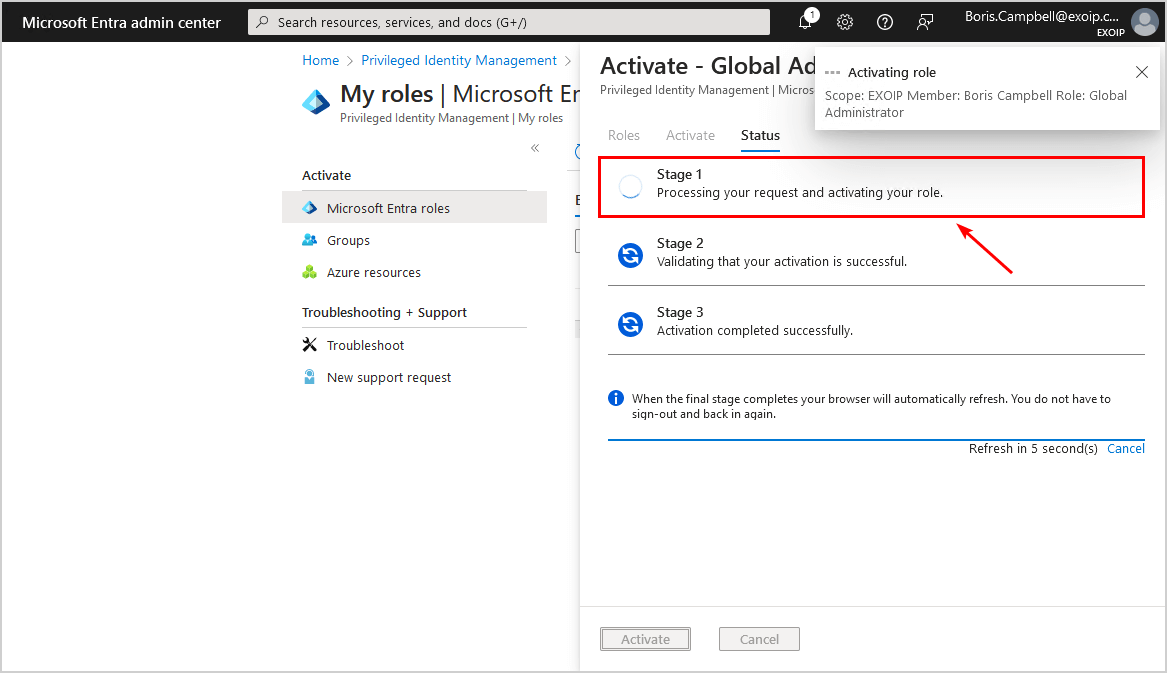

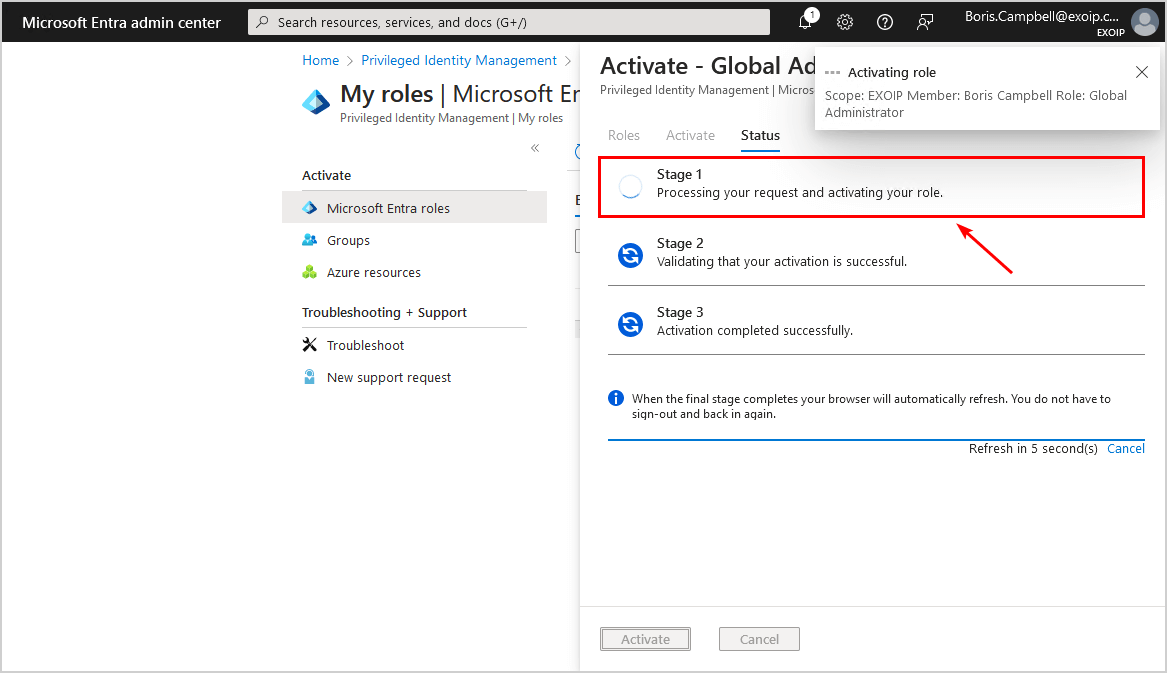

- クリック活性化

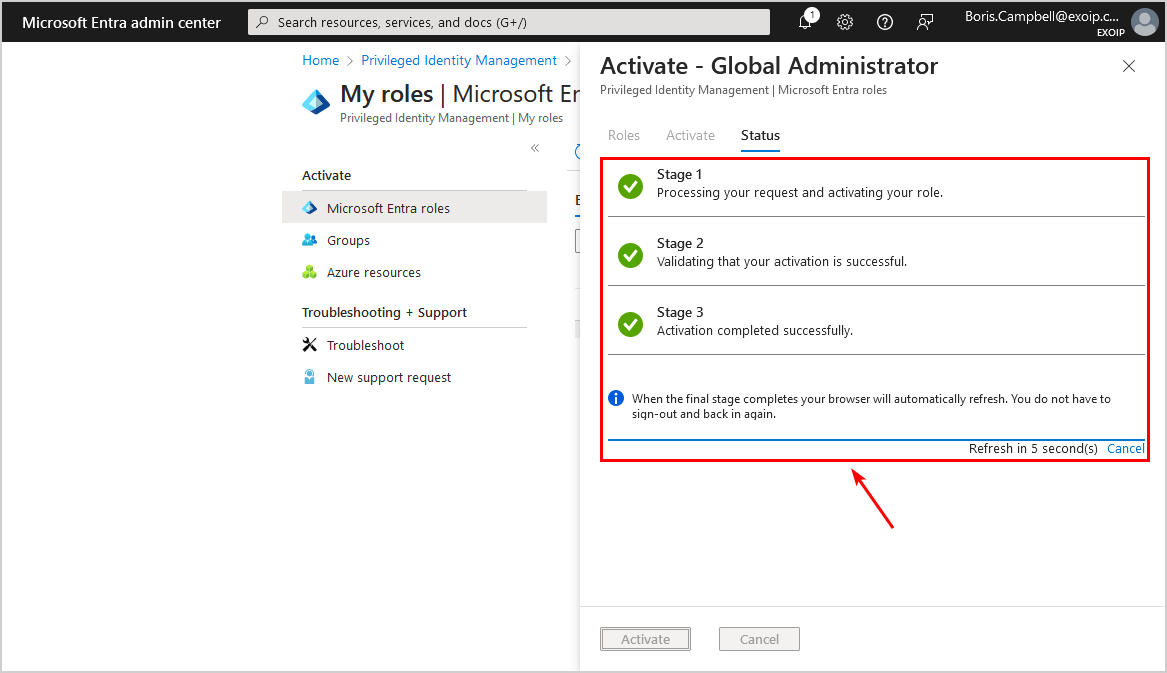

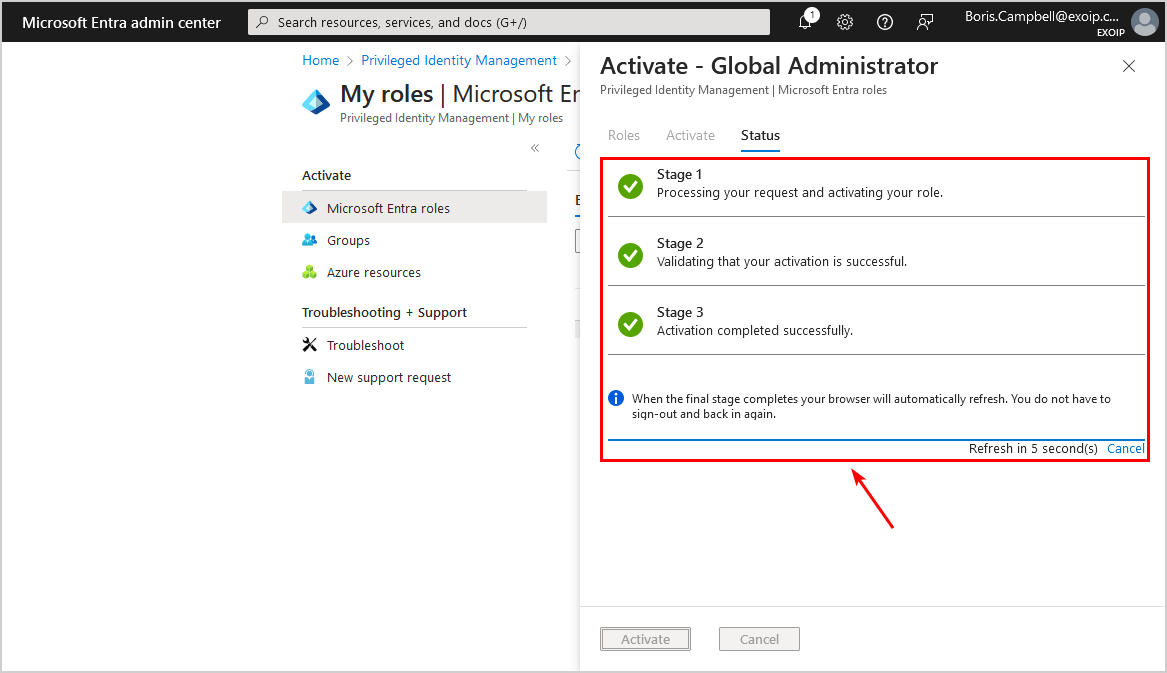

- リクエストを処理し、ロールをアクティブ化します。

- アクティベーションが完了すると、ブラウザは自動的に更新されます

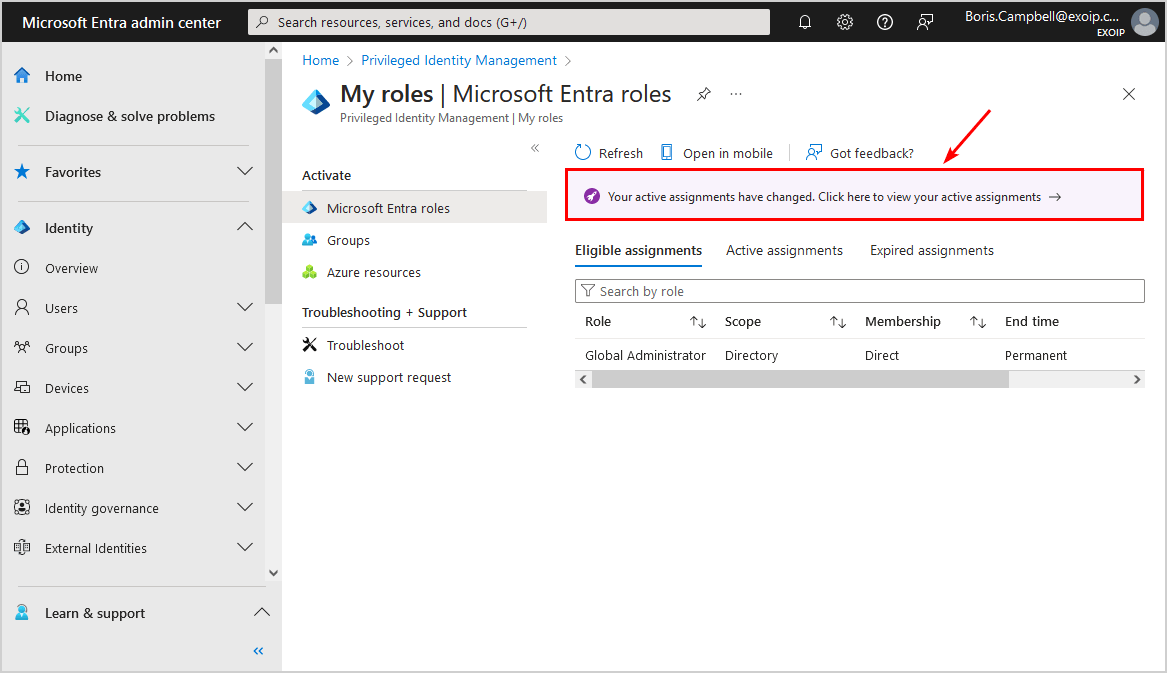

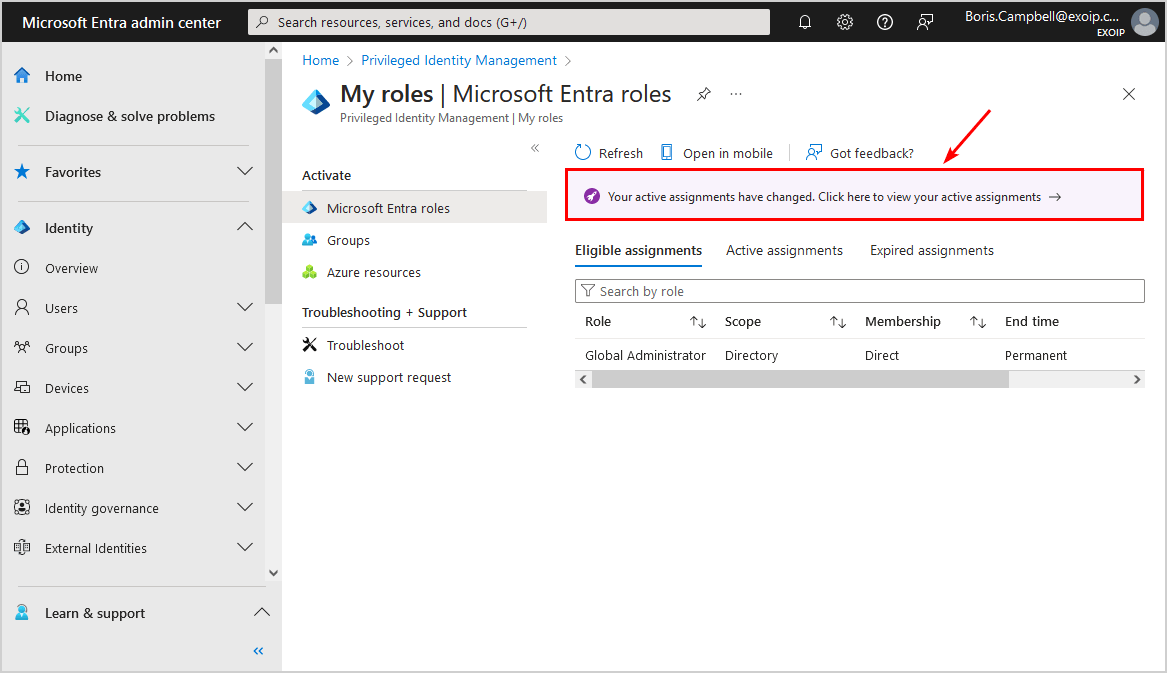

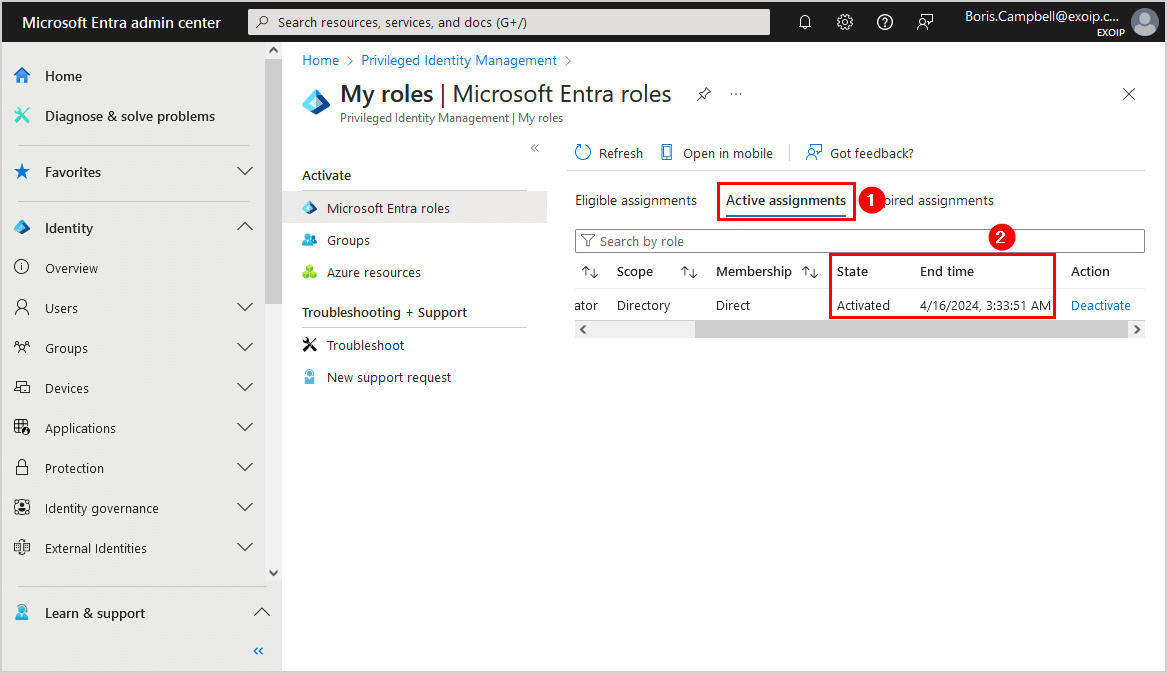

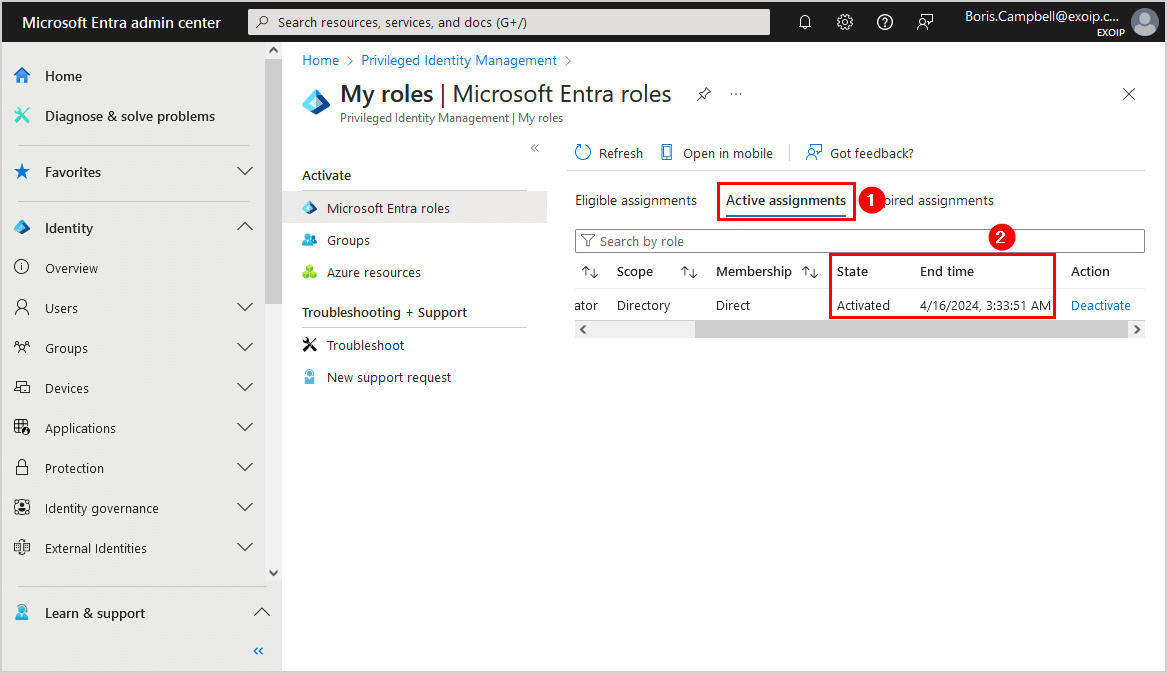

- 通知バーをクリックして、アクティブな割り当てリストに切り替えます。

- 状態が次のように表示されていることを確認します。アクティブ化されたそしてそれは終了時刻正しく表示されます

それでおしまい!

結論

Microsoft Entra Privileged Identity Management (PIM) を構成する方法を学習しました。昔ながらの方法でユーザーにロールを追加しないでください。ただし、代わりに PIM を使用して、Microsoft Entra ID および Azure リソースへのジャストインタイムの特権アクセスをユーザーに提供します。これは、組織内の重要なリソースへのアクセスを管理、制御、監視するための優れた機能です。この機能を使用するには、Microsoft Entra ID P2 ライセンスが必要であることに注意してください。

推奨読書:オンプレミス向けの Microsoft Entra パスワード保護の構成

この記事は気に入りましたか? Microsoft Entra および PowerShell での MFA ステータスの取得も気に入っていただけるでしょう。ぜひフォローしてこの記事をシェアしてください。