この記事では、Karakurt Team および Karakurt Lair としても知られる新興ランサムウェア ギャングである Karakurt データ恐喝グループによってもたらされるとらえどころのない脅威について説明します。ここでは、予防策によってこのサイバー脅威に対してビジネスを準備する方法を学び、バックアップの重要性を理解し、マルウェア回復サービスの役割を認識することができます。

SalvageData の専門家は、マルウェア攻撃から保護するために、定期的なバックアップ、強力なサイバーセキュリティの実践、ソフトウェアを最新の状態に保つなど、事前のデータ セキュリティ対策を推奨しています。そして、マルウェア攻撃の場合は、ただちに当社のマルウェア回復専門家にご連絡ください。

カラクルトとはどのような脅威なのでしょうか?

Karakurt は、さまざまな戦術、技術、手順 (TTP) を使用するランサムウェア ギャングであり、防御と軽減の取り組みに課題をもたらしています。 Karakurt の攻撃者は、ほとんどのランサムウェアのように、侵害されたマシンやファイルを暗号化するのではなく、データを盗み、身代金が支払われない限り、データを競売にかけたり公開すると脅したりすると主張しています。身代金の要求は、通常はビットコインで行われますが、その範囲は次のとおりです。25,000ドルから1,300万ドル、支払い期限は最初の連絡から 1 週間以内です。

確認済みの名前

- カラクルトウイルス

脅威の種類

- ランサムウェア

- 恐喝

- データ漏洩

検出名

- アバストWin64:マルウェア生成

- エムシソフト世代:Variant.Lazy.198080 (B)

- カスペルスキーTrojan.Win64.Shelma.uja

- マルウェアバイトマルウェア.ee.421142864

- マイクロソフトVirTool:Win64/CobaltStrike.A

配布方法

- 古い SonicWall VPN アプライアンス

- フィッシング

- Apache ロギング サービスの脆弱性

- 悪意のあるマクロ

- 仮想プライベート ネットワーク (VPN) 資格情報が盗まれた

- リモート デスクトップ プロトコル (RDP) 資格情報が盗まれた

- 古いフォーティネット FortiGate SSL VPN

- 古い Microsoft Windows Server

結果

- 新たな感染症への扉を開く

- データ漏洩

Karakurt ランサムウェアの感染と実行方法

Karakurt の攻撃者は、多くの場合、スクリーンショットやファイル ディレクトリのコピーを通じて、盗まれたデータの証拠を提示します。彼らは被害者をターゲットにするだけでなく、従業員、ビジネスパートナー、顧客に嫌がらせのメールや電話で連絡を取り、協力を圧力をかけます。これらの通信には、社会保障番号や支払いアカウントなどの盗まれたデータの例が含まれます。身代金の支払い時に、Karakurt の攻撃者はファイル削除の証拠を提示し、場合によっては最初の侵入に関する洞察を提供します。2022年1月5日まで、グループは https://kararakurt[.]group でリークとオークションの Web サイトを運営していました。元のドメインと IP アドレスは 2022 年春にオフラインになりましたが、ウェブサイトはディープウェブとダークウェブに存在すると伝えられています。 2022年5月の時点で、北米とヨーロッパの被害者からのテラバイト規模のデータ、非協力的な被害者の名前を記した「プレスリリース」、データオークションへの参加手順が保管されていた。

初期アクセス

Karakurt は特定のターゲットを絞らず、複数の手段を通じて被害者のデバイスへのアクセスを取得することに重点を置いています。これには、盗まれたログイン資格情報の購入、サイバー犯罪パートナーと協力して侵害された被害者にアクセスすること、またはサードパーティの侵入ブローカーを介してアクセスを取得することが含まれます。侵入ブローカーは、保護されたコンピュータ システムへの初期アクセスを取得し、市場性のある永続性を確立し、このアクセスを他のサイバー犯罪者に販売する個人またはグループです。初期アクセス中に悪用される一般的な脆弱性は次のとおりです。

古い SonicWall SSL VPN アプライアンス

これらのアプライアンスは、リモート コード実行を可能にする重大な脆弱性である、最近の複数の CVE (共通脆弱性および暴露) に対して脆弱です。攻撃者はこれらの弱点を悪用して不正アクセスを取得します。

推奨読書:Ransomed.vc ランサムウェア: 安全のために知っておくべきことすべて

Log4j の脆弱性 (CVE-2021-44228)

Apache Logging Services (Log4j) の Log4Shell の脆弱性により、攻撃者は任意のコードをリモートで実行できます。 Karakurt はこの脆弱性を利用して初期アクセスを行います。

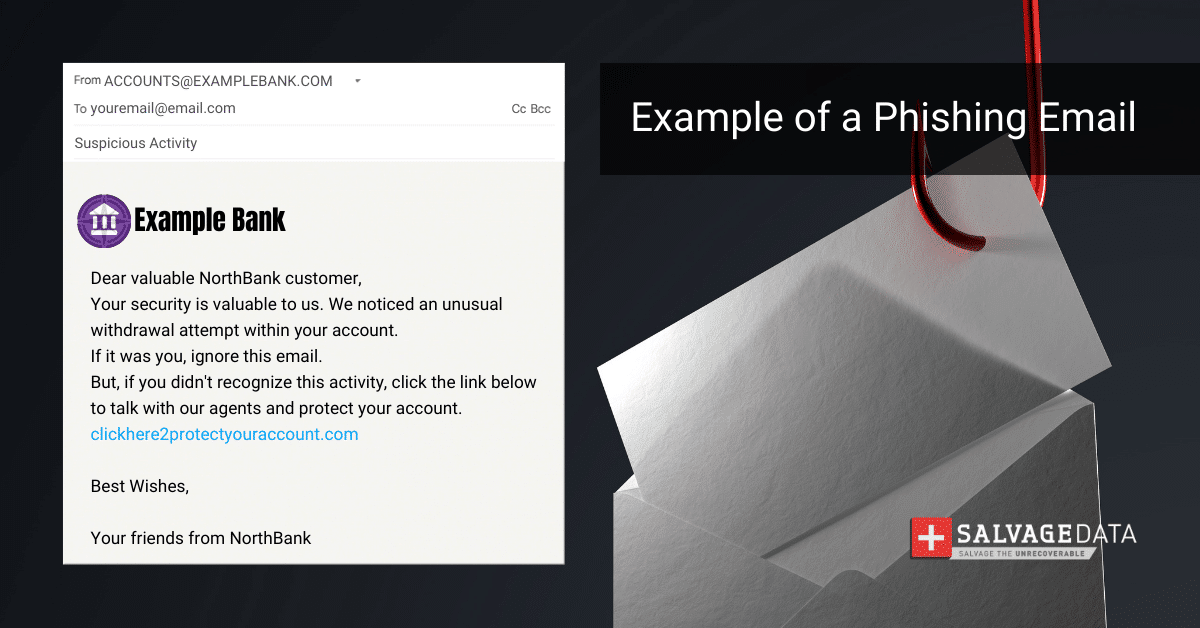

フィッシング攻撃

フィッシングには、受信者を騙して機密情報を暴露させたり、悪意のあるリンクをクリックさせたりする欺瞞的な電子メールやメッセージが含まれます。Karakurt の攻撃者は、フィッシングおよびスピアフィッシング手法を使用して、被害者をだまして機密情報を暴露させたり、悪意のあるリンクをクリックさせたりします。

電子メールの添付ファイル内の悪意のあるマクロ

Karakurt は、悪意のあるマクロ、ファイル (Word 文書など) に埋め込まれた悪意のあるスクリプトを含む電子メールの添付ファイルを介して拡散します。被害者がこれらの添付ファイルを開くと、マクロが攻撃者にアクセスを許可するコードを実行します。

VPN または RDP 認証情報が盗まれた

このランサムウェア グループは、仮想プライベート ネットワーク (VPN) またはリモート デスクトップ プロトコル (RDP) の資格情報をターゲットにしています。これらの資格情報が侵害されると、攻撃者は被害者のネットワークに直接アクセスできるようになります。

フォーティネット FortiGate SSL VPN アプライアンスまたは Microsoft Windows Server インスタンスの脆弱性

Fortinet FortiGate SSL VPN アプライアンスまたは Microsoft Windows Server インスタンスの既知の脆弱性を悪用すると、Karakurt がネットワークに侵入することが可能になります。

永続化と抽出

侵害されたシステムに入ると、Karakurt はネットワーク列挙に Cobalt Strike ビーコンを、平文認証情報の取得に Mimikatz を、永続的なリモート制御に AnyDesk を使用し、特権を昇格してネットワーク内を横方向に移動するための追加ツールを使用します。その後、7zip、Filezilla、rclone、Mega.nz などのツールを使用して、ネットワークに接続された共有ドライブから、多くの場合 1 テラバイトを超える大量のデータを圧縮して抽出します。

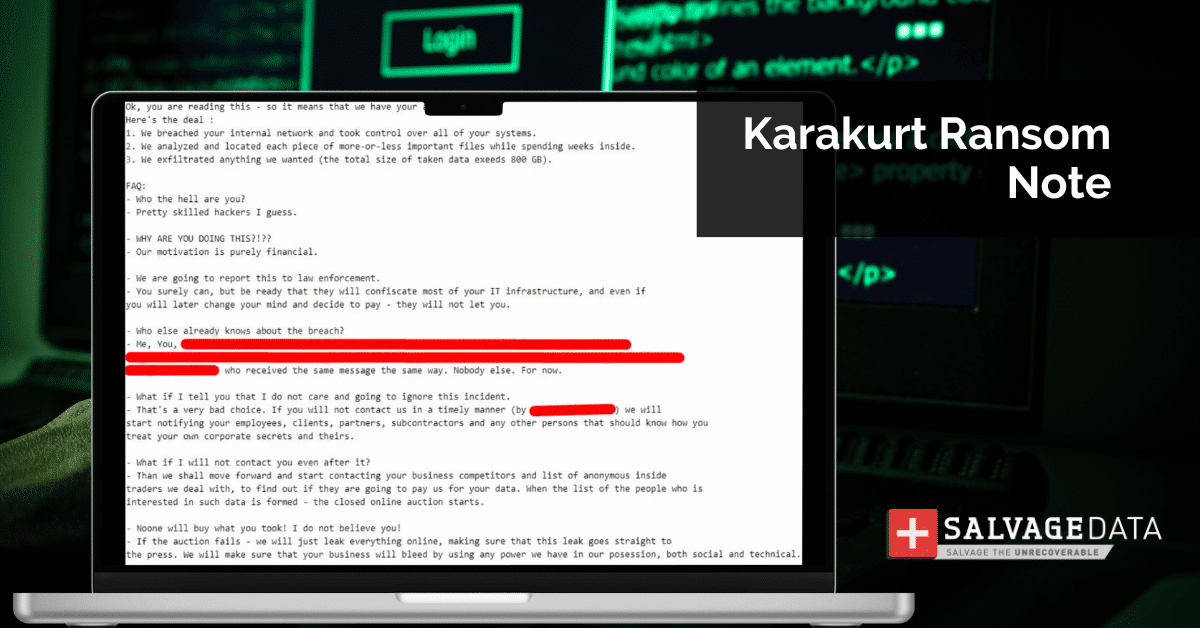

恐喝

データの漏洩後、Karakurt は恐喝フェーズを開始します。被害者は、「readme.txt」ファイル、侵害された電子メール ネットワーク経由で送信された電子メール、および外部電子メール アカウントを通じて身代金メモを受け取ります。被害者らは大規模な嫌がらせキャンペーンを報告しており、従業員、パートナー、顧客は交渉を促す警告を受けている。このギャングは、他のランサムウェア亜種によって同時に攻撃された被害者や、以前に攻撃を受けた被害者をターゲットにしており、盗まれたデータを購入した可能性があることを示している。このグループは、侵害の範囲とデータの価値を誇張し、盗まれたデータの量やその所有権について虚偽の主張を行うことで知られています。米国政府は、Karakurt や、支払いと引き換えにファイルの削除を約束するサイバー犯罪者に身代金を支払わないことを強く推奨します。

身代金を支払わないでください!ランサムウェア回復サービスに連絡すると、ファイルを復元できるだけでなく、潜在的な脅威も取り除くことができます。

Karakurt ランサムウェアの侵害の痕跡 (IOC)

IOC (Indicators of Compromise) は、ネットワークまたはオペレーティング システム上で観察されるアーティファクトであり、コンピュータの侵入を高い信頼性で示します。 IOC は、侵入検知システムやウイルス対策ソフトウェアを使用した将来の攻撃の試みを早期に検出するために使用できます。IOC は基本的に、犯罪現場に残された証拠のデジタル バージョンであり、潜在的な IOC には、異常なネットワーク トラフィック、外国からの特権ユーザーのログイン、奇妙な DNS リクエスト、システム ファイルの変更などが含まれます。 IOC が検出されると、セキュリティ チームは考えられる脅威を評価するか、その信頼性を検証します。 IOC は、攻撃者がネットワークに侵入した場合に何にアクセスしたかの証拠も提供します。

カラクルトの身代金メモ

カラクルトの恐喝メモには、盗まれたデータの公開またはオークションが脅かされている。被害者はアクセス コードを含む TOR URL に誘導され、チャット アプリケーションを介した交渉が可能になります。交渉した被害者は、スクリーンショットや盗まれたとされるデータのコピーなどの「生きている証拠」を受け取ります。身代金の額に同意すると、攻撃者は支払い用の新しいビットコイン アドレスを提供します。身代金を受け取ると、画面録画や削除ログなど、ファイル削除の証拠が提供されます。 Karakurt の利用方法は、データの削除と機密保持を約束することにありますが、被害者は支払い後の機密保持の侵害を報告しています。

Karakurt ランサムウェア攻撃に対処する方法

Karakurt ランサムウェア攻撃から回復するための最初のステップは、感染したコンピュータをインターネットから切断し、接続されているデバイスをすべて削除して隔離することです。その後、地方自治体に連絡する必要があります。米国居住者および企業の場合は、FBIそしてインターネット犯罪苦情センター (IC3)マルウェア攻撃を報告するには、次のようなマルウェア攻撃に関するあらゆる情報を収集する必要があります。

- 身代金メモのスクリーンショット

- 脅威アクターとの通信 (存在する場合)

- 暗号化されたファイルのサンプル

ただし、ご希望の場合は、専門家に連絡する、それなら、感染したすべてのマシンをそのままにしておくそして、緊急ランサムウェア駆除サービス。これらの専門家は、被害を迅速に軽減し、証拠を収集し、場合によっては暗号化を元に戻し、システムを復元する能力を備えています。システムを再起動またはシャットダウンすると、回復サービスが危険にさらされる可能性があります。稼働中のシステムの RAM をキャプチャすると、暗号化キーの取得に役立つ場合があります。また、悪意のあるペイロードを実行するファイルなどのドロッパー ファイルを捕捉すると、リバース エンジニアリングされて、データの復号化やデータの動作の理解につながる可能性があります。ランサムウェアを削除しない、攻撃のあらゆる証拠を保管します。それは重要ですデジタルフォレンジック専門家がハッカーグループを追跡して特定します。当局は感染したシステム上のデータを使用して、攻撃を調査します。サイバー攻撃の捜査は他の犯罪捜査と変わりません。攻撃者を見つけるには証拠が必要です。

1. インシデント対応プロバイダーに連絡します

サイバー インシデント対応は、サイバーセキュリティ インシデントに対応し、管理するプロセスです。インシデント対応リテイナーは、組織がサイバーセキュリティ インシデントに関して外部の支援を受けることを可能にするサイバーセキュリティ プロバイダーとのサービス契約です。これは、組織にセキュリティ パートナーを通じて体系化された専門知識とサポートを提供し、サイバー インシデント発生時に迅速かつ効果的に対応できるようにします。インシデント レスポンス リテイナーは、サイバーセキュリティ インシデントの前後に専門家によるサポートを提供し、組織に安心感をもたらします。インシデント対応リテイナーの具体的な性質と構造は、プロバイダーと組織の要件によって異なります。優れたインシデント対応リテイナーは、堅牢でありながら柔軟性があり、組織の長期的なセキュリティ体制を強化する実証済みのサービスを提供する必要があります。IR サービス プロバイダーに連絡すると、すぐに引き継ぎ、ランサムウェア回復のすべての手順を案内します。ただし、自分でマルウェアを削除し、IT チームと一緒にファイルを回復することにした場合は、次の手順に従うことができます。

2. バックアップを使用してデータを復元します

データ回復のためのバックアップの重要性は、特にデータの整合性に対するさまざまな潜在的なリスクや脅威を考慮すると、いくら強調してもしすぎることはありません。バックアップは、包括的なデータ保護戦略の重要な要素です。これらは、さまざまな脅威から回復する手段を提供し、運用の継続性を確保し、貴重な情報を保存します。悪意のあるソフトウェアがデータを暗号化し、その解放に対する支払いを要求するランサムウェア攻撃に直面した場合、バックアップがあれば、攻撃者の要求に屈することなく情報を復元できます。バックアップ手順を定期的にテストして更新し、潜在的なデータ損失シナリオに対する保護の有効性を高めるようにしてください。バックアップを作成するにはいくつかの方法があるため、適切なバックアップ メディアを選択し、データの少なくとも 1 つのコピーをオフサイトおよびオフラインに保存する必要があります。

3. マルウェア回復サービスに連絡する

バックアップがない場合、またはマルウェアの削除や脆弱性の排除に支援が必要な場合は、データ復旧サービスにお問い合わせください。身代金を支払ったからといって、データが返されるとは限りません。すべてのファイルを確実に復元できる唯一の方法は、バックアップがある場合です。そうでない場合は、ランサムウェア データ回復サービスがファイルの復号化と回復に役立ちます。SalvageData の専門家がファイルを安全に復元し、Karakurt ランサムウェアによるネットワークの再攻撃を防ぐことができます。回復専門家に 24 時間年中無休でご連絡ください。

Karakurt ランサムウェア攻撃を阻止する

マルウェアを防ぐことがデータ セキュリティの最善の解決策です。それらから回復するよりも簡単で安価です。ランサムウェア攻撃は、ビジネスの将来を脅かし、さらにはその扉を閉ざす可能性があります。これらは、確実にできるようにするためのいくつかのヒントです。マルウェア攻撃を回避する:

- 保管してください オペレーティング システムとソフトウェアは最新です最新のセキュリティ パッチとアップデートを適用します。これは、攻撃者によって悪用される可能性のある脆弱性を防ぐのに役立ちます。

- 強力でユニークなパスワードを使用するすべてのアカウントに対して、可能な限り 2 要素認証を有効にします。これは、攻撃者がアカウントにアクセスするのを防ぐのに役立ちます。

- 不審なメール、リンク、添付ファイルには注意してください。不明なソースまたは疑わしいソースからの電子メールを開いたり、リンクや添付ファイルをクリックしたりしないでください.

- 信頼できるウイルス対策ソフトウェアおよびマルウェア対策ソフトウェアを使用するそしてそれを最新の状態に保ちます。これは、損害を引き起こす前にマルウェアを検出して削除するのに役立ちます。

- ファイアウォールを使用するネットワークやシステムへの不正アクセスをブロックします。

- ネットワークのセグメンテーションより大きなネットワークをより小さなサブネットワークに分割し、サブネットワーク間の相互接続を制限します。攻撃者の横方向の動きを制限し、権限のないユーザーが組織の知的財産やデータにアクセスするのを防ぎます。

- ユーザー権限を制限する攻撃者が機密データやシステムにアクセスするのを防ぎます。

従業員とスタッフを教育するフィッシングメールやその他のソーシャルエンジニアリング攻撃を認識して回避する方法について説明します。

![ファイルを作成できず、Windowsをアップグレードできません[修正]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/01/Windows-11-Assistant-error.jpg)