ホワイトハット ハッキング コースまたはエシカル ハッキング コースの新入生であれば、潜在的なサイバー攻撃者を罠に誘い込むために使用されるハニーポットという用語を聞いたことがあるはずです。また、すべてのホワイト ハッカーと倫理的ハッキングの専門家は、サイバー攻撃に対処し、あらゆるホワイト ハット サイバー攻撃を実行するための主要な OS 兼ツールとして Kali Linux OS を使用しています。

サイバーハニーポットを設定する必要があるのは誰ですか?ハニーポットのセットアップ方法を学ぶ

ここで、あなたが倫理的ハッキングの学生であろうと、プロのホワイトハットハッカーであろうと、潜在的な攻撃者をおびき寄せてターゲットのシステム、Web サイト、またはサーバーを保護するためにハニーポットをセットアップする方法を学ばなければなりません。また、ハッキングやサイバーセキュリティの学習を始めたばかりの場合は、このトリックを使用することで知識を増やしながら、Kali Linux 上のハニーポットの概念をクリアできます。

ハニーポットに関する事実

- サイバーセキュリティの専門家のほとんどは、ハッカーに対する最初の保護としてハニーポットのセットアップを利用しています。

- ハニーポットの使用とメカニズムは非常に簡単です。これらの設定は、サイバー攻撃者がターゲットとする、または特定の Web サイト、システム、またはデータ アーカイブを模倣するために導入されるからです。ハニーポットを設置すると、管理者は特定のサービスへの攻撃を検出して記録できるだけでなく、関連する攻撃の発信元 IP アドレスを登録できるため、システムの保護と犯罪者の検出の両方が同じ場所で行われます。

- ハッキング関連のテクニックはすべて、多くのコーディングを必要とし、このテーマに関して多大な専門知識が必要であると考えているかもしれませんが、ハニーポットのセットアップは非常に簡単で、すでに PC に Kali Linux をインストールしている場合は、ほんの数分で完了します。

この記事では、Kali Linux と Pentbox の組み合わせを使用して、誰でもハニーポットをセットアップし、数分で使用できるようにする方法を説明します。

ハニーポットの前提条件

- Kali Linux がインストールされている PC と、その PC の管理者権限も必要です。

- また、管理者レベルの権限を使用するには、Pentbox というアプリケーションが必要になります。このアプリケーションは、コマンドライン インターフェイスを介してダウンロードしてインストールする必要があります。

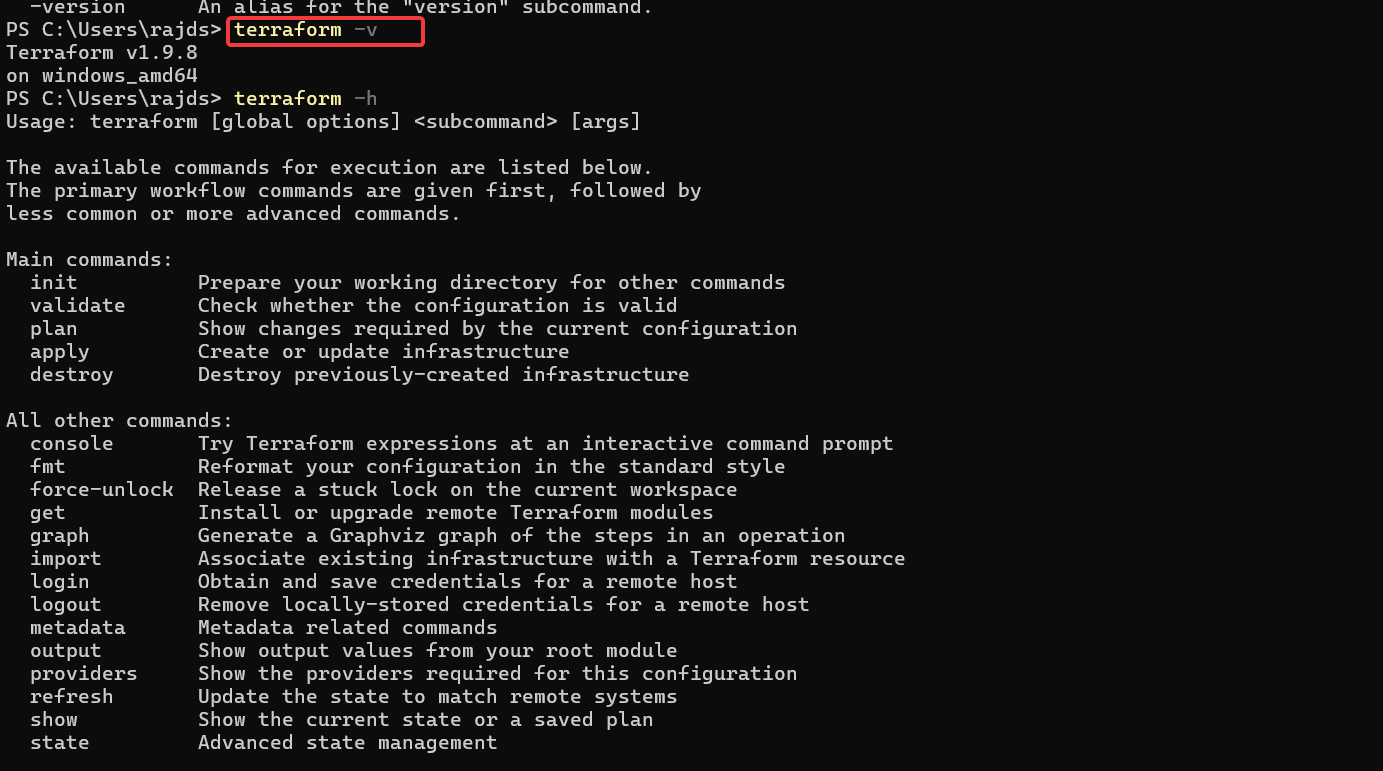

Pentboxのダウンロードと起動方法

- ターミナルのコマンドライン インターフェイスに次のように入力します。

wget https://downloads.sourceforge.net/project/pentbox18realised/pentbox-1.8.tar.gz

- ファイルのダウンロードが完了したら、ダウンロードしたアーカイブからファイルを抽出します。

tar xvfz pentbox-1.8.tar.gz

- 上記の手順を実行すると、pentbox-1.8 という名前の新しいディレクトリ (フォルダー) が作成されます。次に、ターミナルコマンドを使用してそのディレクトリに移動します

cd pentbox-1.8

ペントボックスの実行方法

次のコマンドで Pentbox Ruby スクリプトを実行します。./ペントボックス.rb

注: Ruby をお持ちでない場合は、Pentbox スクリプトを実行する前に、まず Ruby をインストールしてください。

sudo apt install ruby

Kali Linux で HoneyPot をアクティブ化する

コマンドを発行すると、ターミナル ウィンドウにメニューが表示されます。そのメニューから、次のことを行う必要があります。選択2(ネットワーキングツール用)そしてそれから3を選択してくださいハニーポットの場合は、以下の図に従ってください。

次のメニューはこちらです1を選択してください(高速自動構成の場合) ポート 80 でリッスンするハニーポットが起動されます。下の画像のように:

ハニーポットが機能しているかどうかをテストする

次に、別の PC で Web ブラウザを開く必要があります (2ndPC または仮想マシンは、セットアップしているハニーポットと同じネットワークに接続する必要があります)、それを https://SERVER_IP (SERVER_IP はハニーポット Kali マシンの IP アドレス) に向ける必要があります。に止められます。"アクセスが拒否されました"ウェブページ上のメッセージ。

次に、ハニーポット PC の Kali Linux ターミナル ウィンドウに戻る必要があります。ハニーポットが 2 つのサーバーから要求された接続を取得したことがわかります。nd下の写真を考えてみましょう。

特定のポート番号のハニーポット

今特定のインスタンスを起動するには、ハニーポットを手動モードで起動する必要があります。 SSH に対するサイバー攻撃の問題に直面しているとします。次に、ポート 22 をリッスンするように Pentbox をデプロイする必要があります。 したがって、これに取り組むには、ctirl+c を使用して実行中のハニーポットを停止し、再度 Pentbox スクリプトを実行します。ネットワークツール -> ハニーポットそして今回は選択する代わりに高速自動構成モード手動構成 [上級ユーザー向け、その他のオプション] に進みます。

- 開くポートを挿入: 22 (他のポートも選択できます)

- 表示する偽のメッセージを挿入します: (任意) ここでは「SSh ポートのテスト」を指定しています。

- 侵入を含むログを保存する: Y

- ログ ファイル名: Enter ボタンを押してデフォルトのままにします。

- 侵入時にビープ音を有効にする: 侵入の試みを知らせるビープ音を設定することもできます。ハニーポットが起動して実行中である場合、ネットワーク上の 2 台目の PC または他の PC から Kali Linux マシンへの SSH 接続が試みられると、ビープ音が鳴り、試行されたアクションのログも記録されます。

他のコンピュータから Kali Linux の SSH ポートにアクセスしようとすると、ビープ音、コマンド画面への侵入のメッセージが表示され、詳細がログ ファイルに記録されます。

上の写真では、Pentbox が発信元 IP アドレスを検出しているだけでなく、警告メッセージを発していることがわかります。攻撃者は IP アドレス バウンサーやマスクされた IP アドレスを使用した可能性がありますが、Pentbox 上のシステムはイニシエーター IP アドレスのみを報告することでその役割を果たします。マスクされた IP ユーザーの場合、攻撃者を検出するために他の手段を講じる必要がある場合があります。おめでとうございます。最初のハニーポットの展開が完了しました。これで、ホワイト ハットのサイバーセキュリティの専門家に一歩近づきました。